Inteligência acionável que importa

Este relatório fornece uma análise abrangente do cenário global de ameaças, com foco no fornecimento de inteligência acionável que os líderes podem usar para proteger suas organizações de forma proativa. Este relatório abrange de julho a setembro de 2024.

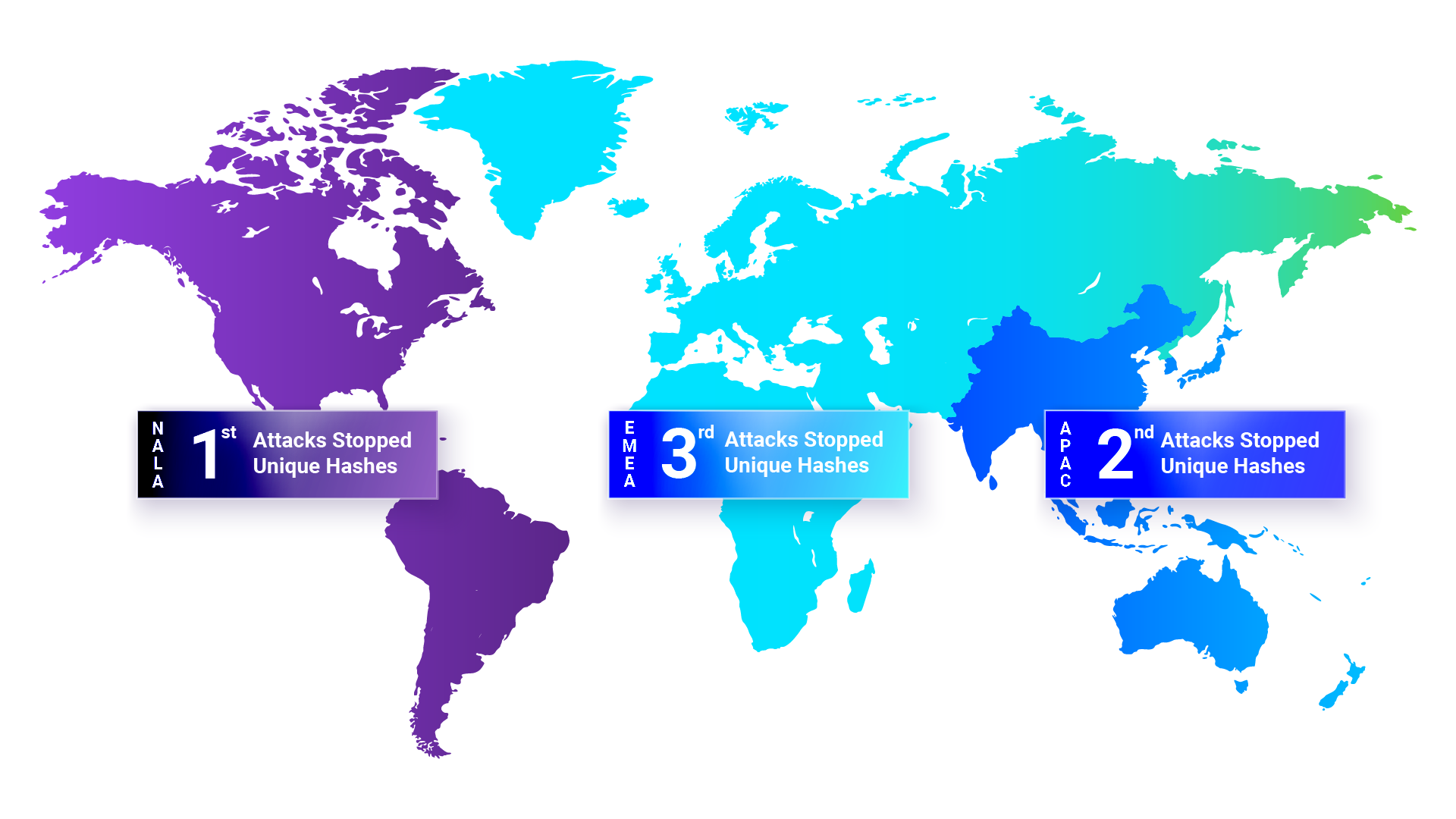

As soluções de segurança cibernética da BlackBerry® bloquearam quase um milhão de ataques contra clientes dos EUA, identificando 80.000 assinaturas maliciosas exclusivas e impedindo 430.000 ataques direcionados contra empresas comerciais.

Leia Cyberattacks Across the Globe (Ataques cibernéticos em todo o mundo ) para obter mais informações.

Neste trimestre, dos 600.000 ataques a infraestruturas críticas detectados, 45% tiveram como alvo instituições financeiras.

Descubra as descobertas internas e externas da nossa equipe de Inteligência sobre Ameaças Cibernéticas (CTI) na seção Infraestrutura Crítica.

Os ataques baseados no PowerShell demonstram a adaptação regional dos agentes de ameaças, mantendo técnicas globais consistentes em NALA, APAC e EMEA.

Leia como nossa análise da equipe de MDR revela a evolução dos padrões de ataque regionais e a persistência global de ameaças baseadas no PowerShell.

A seção Law Enforcement Limelight revela a evolução do ransomware em direção à guerra psicológica direcionada, incluindo dados exfiltrados cada vez mais armados para causar danos à reputação e alavancagem estratégica, em vez de apenas ganho financeiro.

Leia mais sobre a epidemia de ransomware que atinge o Canadá.

O RansomHub agora hospeda os principais afiliados, incluindo LockBit e ALPHV, responsáveis pela maioria das operações de ransomware detectadas no terceiro trimestre de 2024.

Leia mais em Threat Actors and Tooling (Agentes de ameaça e ferramentas).

O novo grupo de ransomware Lynx emprega táticas agressivas de dupla extorsão (combinando roubo de dados com criptografia) e está se expandindo da América do Norte e da Austrália para os mercados europeus.

Leia nossa seção Ameaças predominantes para saber mais sobre as tendências de ameaças em todos os principais sistemas operacionais.

Fornecemos uma lista de protocolos de segurança aprimorados e contramedidas para lidar com a evolução das táticas de ransomware, com ênfase na redução da exposição e na segurança da comunicação.

Veja a lista nas Estratégias de Mitigação de Riscos.

Encontre estratégias detalhadas de atenuação em resposta a Salt Typhoon violações, com foco na proteção da infraestrutura crítica de comunicações.

Explore estratégias de defesa para proteger a infraestrutura de comunicações essenciais.

Índice

O BlackBerry® Global Threat Intelligence Report fornece insights críticos para CISOs e tomadores de decisão, concentrando-se nas mais recentes ameaças e desafios de segurança cibernética relevantes para seus setores e regiões específicos.

Em 2024, vários fatores moldaram o cenário de ameaças à segurança cibernética. As principais eleições em todo o mundo, os conflitos em andamento e as tensões geopolíticas sobre várias questões polêmicas criaram um ambiente volátil. Essa turbulência deu poder a agentes mal-intencionados e grupos de ameaças cibernéticas em todo o mundo. Essas entidades exploram a incerteza e a agitação para obter lucro financeiro, realizar ciberespionagem, causar danos ou ampliar o caos.

Ataques cibernéticos em todo o mundo

Cenário de ataques cibernéticos por setor

Segurança das comunicações: Ameaças e mitigações

Ameaças cibernéticas: Principais agentes de tratamento, ferramentas e manobras defensivas

CylanceMDR: Ameaças e mitigações

Alertas da equipe de resposta a incidentes da BlackBerry

Vulnerabilidades e exposições comuns

Ameaças predominantes por sistema operacional

Ataques cibernéticos em todo o mundo

Desempenho de segurança cibernética orientado por IA da BlackBerry

Durante o período de três meses, de julho a setembro de 2024, as soluções de segurança cibernética orientadas por IA da BlackBerry protegeram uma ampla variedade de clientes em todo o mundo. Nossa tecnologia de segurança impediu quase dois milhões de ataques cibernéticos e registrou mais de 3.000 hashes maliciosos exclusivos diariamente direcionados aos nossos clientes.

Os Estados Unidos enfrentaram o maior volume de ataques cibernéticos neste trimestre, muito mais do que qualquer outro país. A tecnologia de segurança cibernética da BlackBerry bloqueou quase um milhão de ataques contra clientes americanos, sendo que aproximadamente 80.000 envolveram o uso de hashes maliciosos exclusivos.

A BlackBerry rastreia o número de hashes maliciosos exclusivos usados nesses ataques, em comparação com o número total de ataques. Muitas vezes, malwares de commodity ou "prontos para uso" são reutilizados em ataques de grande escala, fazendo com que o mesmo binário seja identificado várias vezes.

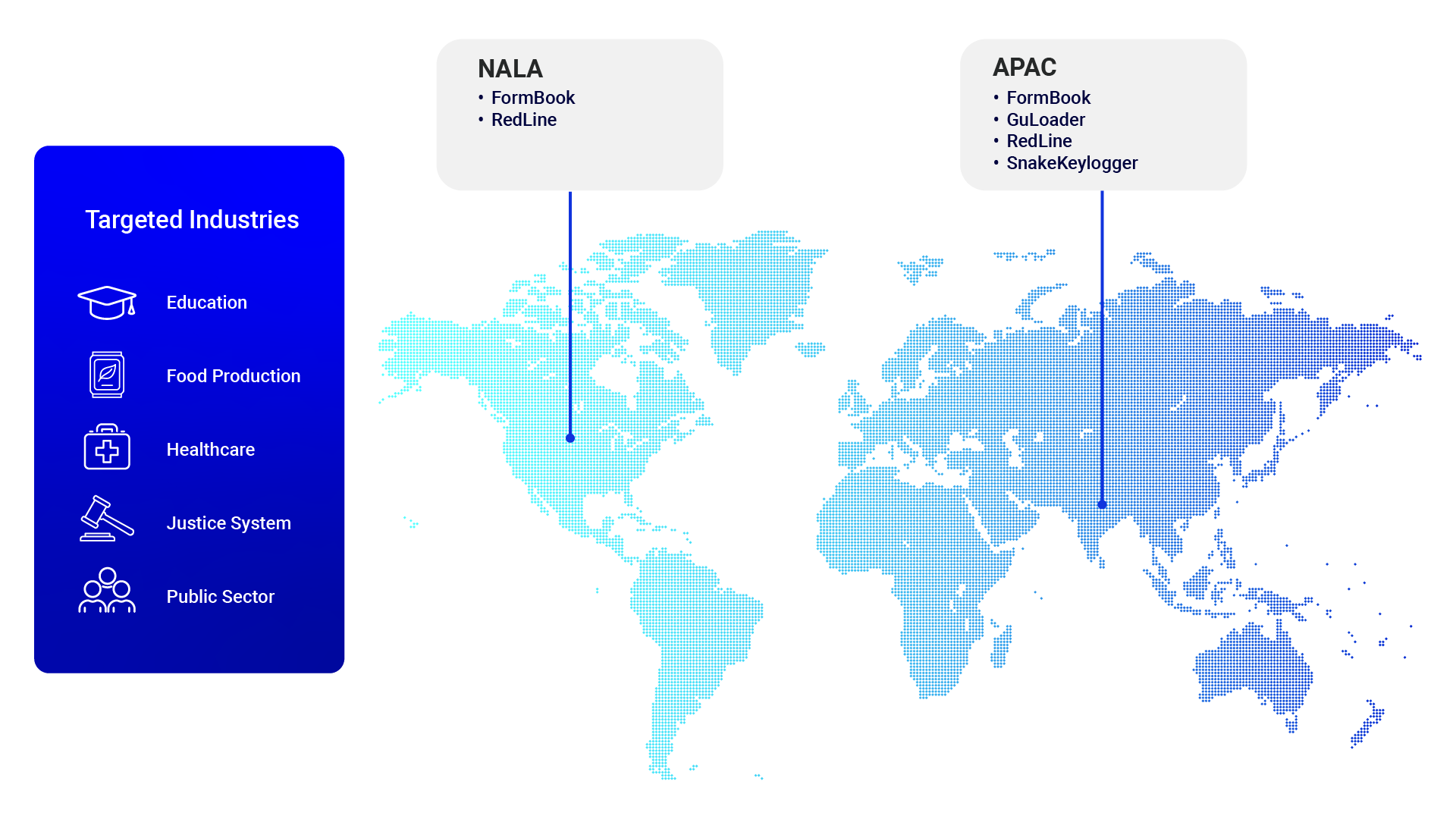

O malware exclusivo ou novo é normalmente empregado em ataques altamente direcionados. Nesse caso, os agentes de ameaças investem tempo e esforço consideráveis para criar um novo malware com atributos específicos, com o objetivo de comprometer um determinado setor, organização ou alvo de alto valor (HVT) por meio de ataques aparentemente pequenos, mas de grande impacto. Os clientes da BlackBerry na região da América do Norte e América Latina (NALA) registraram o maior número de tentativas de ataques (ou seja, ataques interrompidos pelas soluções de segurança cibernética da BlackBerry) e o maior número de hashes exclusivos. A APAC (Ásia e Pacífico) ficou em segundo lugar e a EMEA (Europa, Oriente Médio e África) em terceiro.

Durante esse período, a análise da equipe do BlackBerry Managed Detection and Response (MDR) revelou padrões regionais distintos na atividade de ameaças. Os ataques baseados em PowerShell surgiram como uma ameaça global consistente, com a execução codificada em Base64 aparecendo entre as cinco principais detecções em todas as regiões - em primeiro lugar na NALA, em quinto na APAC e em terceiro na EMEA.

Cada região também apresentou características únicas de ameaça:

- A NALA registrou grandes volumes de abuso de ferramentas de sistema, com ferramentas Sysinternals renomeadas e shells LOLBAS (Living Off the Land Binaries and Scripts) entre as principais preocupações.

- A APAC enfrentou tentativas significativas de roubo de credenciais e evasão de defesa, tendo como alvo o Windows Defender em particular.

- A EMEA mostrou diversos padrões de ataque, desde comandos de download do PowerShell até a manipulação de contas de usuários.

Essa variação regional nos padrões de ataques cibernéticos sugere que os agentes de ameaças estão adaptando suas abordagens com base em fatores regionais, ao mesmo tempo em que mantêm algumas técnicas consistentes globalmente.

Figura 2: Os cinco principais alertas do site CylanceMDR por região.

NALA

2º: Possível ferramenta Sysinternals renomeada foi executada

3º: Os serviços lançaram um shell LOLBAS

4º: Execução de ferramentas de acesso remoto

5º: Execução de comando de download do PowerShell

APAC

2ª: A tarefa de programação Svchost inicia o Rundll32

3º: Violação do Windows Defender via PowerShell

4º: Possível abuso do Msiexec via carregamento de DLL

5º: Execução suspeita de PowerShell codificado em Base64

EMEA

2º: Possível abuso da linha de comando stdout

3º: Execução suspeita de PowerShell codificado em Base64

4ª: Criação de conta de usuário por meio do Net Local Group Add

5º: A tarefa de agendamento do Svchost inicia o Rundll32

Análise geopolítica e comentários

Já se passou mais de uma década desde que Leon Panetta, então Secretário de Defesa dos EUA, alertou sobre a possibilidade de um "Pearl Harbor cibernético", destacando a perspectiva de um ataque cibernético devastador à infraestrutura essencial dos EUA que se espalharia em cascata pelo mundo ciberfísico. Embora sua terrível advertência ainda não tenha se concretizado, nossa dependência de tecnologias digitais que são vulneráveis a ataques, exploração e manipulação aumentou. Alguns caracterizaram a situação difícil que nossas sociedades digitalizadas enfrentam como uma "barganha diabólica" que comprometeu a segurança em prol do crescimento econômico, do aumento da produtividade e da conveniência.

Há dez anos, havia apenas um punhado de agentes, principalmente estatais, capazes de realizar ataques cibernéticos sofisticados. Hoje, há centenas de agentes estatais e não estatais. A mais recente Avaliação Nacional de Ameaças Cibernéticas do governo canadense, juntamente com as avaliações de ameaças cibernéticas de outros países aliados, como o Reino Unido, caracterizam o estado da insegurança cibernética como cada vez mais imprevisível, com um elenco crescente de agentes de ameaças agressivos que estão adotando novas tecnologias e táticas para melhorar e ampliar suas atividades maliciosas.

O impacto dessa proliferação é generalizado. De acordo com a Global Anti-Scam Alliance, estima-se que 25,5% da população mundial foi afetada por fraudes cibernéticas em 2023. No Reino Unido, mais de 70% das empresas de médio e grande porte e quase 66% das instituições beneficentes de alta renda sofreram algum tipo de violação de segurança cibernética. No Canadá, mais de dois terços (70%) dos canadenses sofreram um incidente de segurança cibernética no ano passado. A própria análise da BlackBerry confirma essas tendências e destaca o aumento dos ataques cibernéticos contra infraestruturas críticas.

O ransomware é amplamente considerado como a forma mais perturbadora de crime cibernético e há um medo crescente de que "o ransomware possa paralisar países, não apenas empresas".Na verdade, os ataques de ransomware à infraestrutura essencial, como o setor de saúde, aumentaram significativamente. Nos Estados Unidos, o Departamento de Saúde e Serviços Humanos relatou um aumento de 278% em grandes violações de dados envolvendo ransomware em hospitais entre 2018 e 2022. E, à medida que o número de ataques de ransomware se prolifera, o mesmo acontece com a variedade de táticas e técnicas usadas pelos agentes de ransomware. Os grupos de ransomware agora empregam estratégias de extorsão multifacetadas que envolvem a exfiltração e a criptografia dos dados das vítimas, além de manterem sites de vazamento de dados na dark web, onde são publicados os dados roubados das vítimas que não estão em conformidade. A rede da criminalidade está se tornando cada vez mais complexa.

O desafio não é apenas técnico. A realidade alarmante é que as operações de crimes cibernéticos estão tendo um impacto negativo no bem-estar humano. Os pesquisadores documentaram um aumento de 35% a 41% na mortalidade hospitalar após um ataque de ransomware a um hospital. Outros estudos destacaram como os ataques de ransomware têm um efeito cascata nos departamentos de emergência adjacentes, causando interrupções operacionais significativas e impactando negativamente a chegada de ambulâncias, os tempos de espera para tratamento e o atendimento ao paciente.

Outra tendência alarmante foi o surgimento de um setor de tráfico humano relacionado ao crime cibernético. As Nações Unidas documentaram aproximadamente 220.000 pessoas traficadas para operações de crimes cibernéticos no sudeste da Ásia em 2023. Esses indivíduos enfrentam ameaças às suas vidas e são submetidos à tortura e a tratamentos ou punições cruéis, desumanos e degradantes, detenção arbitrária, violência sexual, trabalho forçado e outras formas de exploração. Grupos do crime organizado realizam essas operações fora do Camboja há mais de uma década e, desde então, expandiram-se para outros países, como Mianmar, Tailândia, Laos e Filipinas. Em alguns casos, as pessoas são traficadas para esses locais de operações forçadas de crimes cibernéticos no Sudeste Asiático de lugares tão distantes quanto o Brasil e o leste da África.

À medida que as ameaças cibernéticas se proliferam, os governos e o setor estão trabalhando arduamente para interromper o ecossistema de ransomware e fortalecer nossa capacidade coletiva de deter agentes cibernéticos mal-intencionados. Em outubro de 2024, a BlackBerry e a Public Safety Canada concordaram em co-presidir o Painel Consultivo do Setor Público-Privado da Iniciativa Internacional de Combate ao Ransomware (CRI). Juntamente com os 68 estados membros da CRI, a BlackBerry trabalha para fortalecer a resiliência coletiva contra o ransomware e equipar melhor os governos de todo o mundo para combater a ameaça do ransomware e outras ameaças cibernéticas.

Cenário de ataques cibernéticos por setor

Passando de uma perspectiva global para um foco específico do setor, os analistas da BlackBerry identificaram os principais alvos dos agentes de ameaças. Para os fins deste relatório, os setores industriais estão consolidados em duas categorias principais: infraestrutura crítica e empresas comerciais.

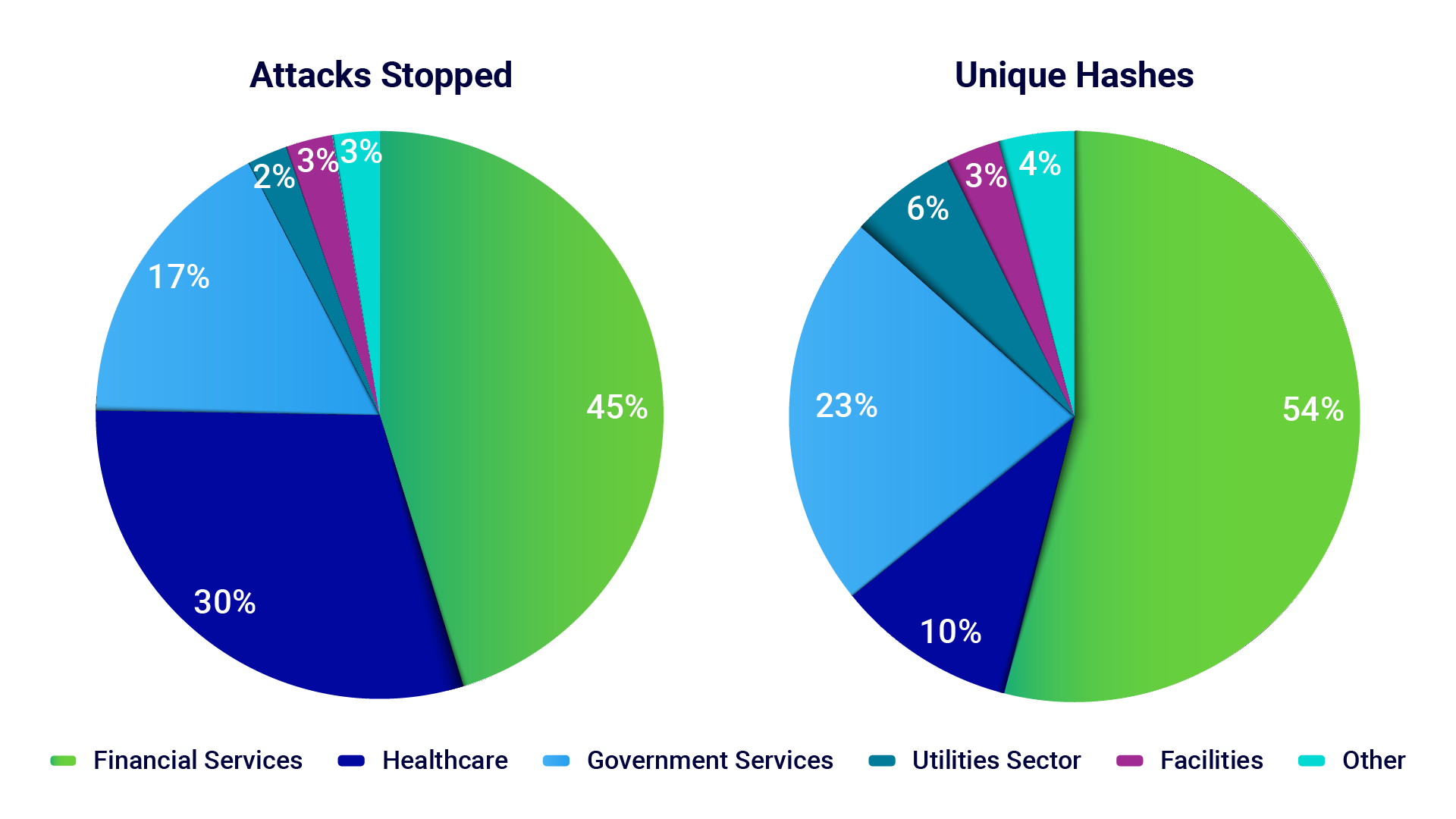

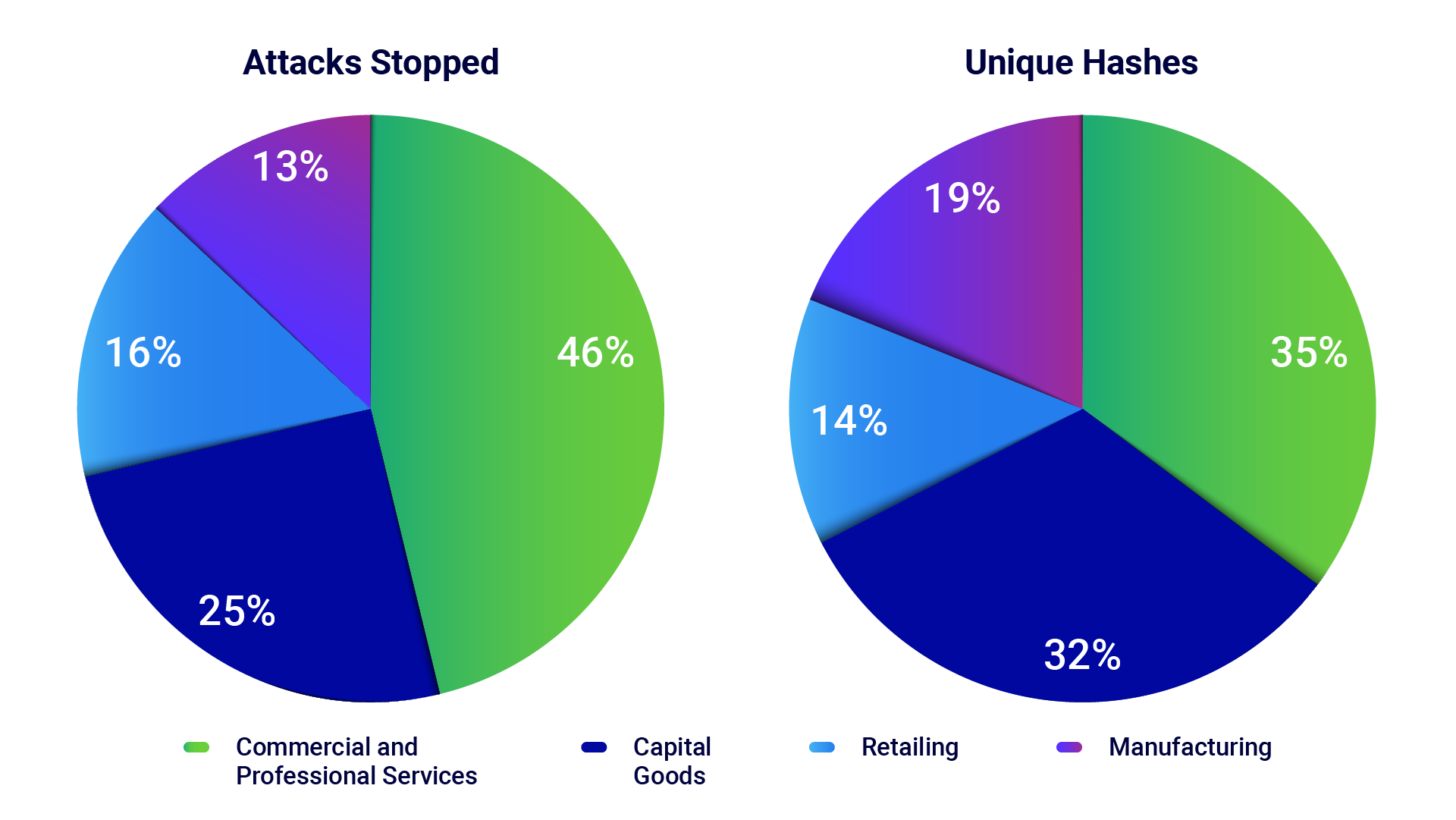

A BlackBerry reúne telemetria e estatísticas sobre clientes de infraestrutura crítica nos 16 setores industriais definidos pela Cybersecurity and Infrastructure Security Agency (CISA). Esses setores incluem saúde, governo, energia, finanças e defesa. Empresas comerciais são aquelas que se dedicam à produção, distribuição ou venda de bens e serviços. Essas empresas operam em vários setores, como manufatura, varejo e serviços. A Figura 3 abaixo mostra a distribuição de ataques e hashes exclusivos em infraestruturas críticas e empresas comerciais.

Figura 3: Distribuição de ataques e hashes exclusivos em infraestruturas críticas e empresas comerciais, abril a junho de 2024 vs. julho a setembro de 2024.

Ameaças à infraestrutura crítica

A infraestrutura crítica pode ser um alvo potencialmente lucrativo para os criminosos cibernéticos. Os dados valiosos mantidos por esses setores são frequentemente vendidos em mercados clandestinos, usados para planejar ataques futuros ou aproveitados para espionagem. Recentemente, houve um aumento nos ataques focados em setores de infraestrutura crítica, como saúde, energia, finanças e defesa. Para as organizações desses setores, o tempo de inatividade é caro. Elas estão mais propensas a pagar um resgate para restaurar os sistemas rapidamente devido às possíveis perdas que elas e seus clientes podem sofrer com o tempo de inatividade e a falta de acesso a dados essenciais.

Com mais serviços sendo digitalizados e mais sistemas do que nunca conectados à Internet, as organizações desses setores frequentemente se encontram na mira dos criminosos cibernéticos. Esses grupos criminosos variam de hackers novatos que buscam o reconhecimento de seus pares a agentes de ameaças organizadas de estados-nação e grupos de ransomware estabelecidos que buscam infligir o caos a seus inimigos. O impacto desses ataques pode ser devastador, afetando a segurança nacional e interrompendo operações essenciais, além de colocar em risco a estabilidade econômica e até mesmo vidas humanas.

As soluções de segurança cibernética da BlackBerry, incluindo CylanceENDPOINT™, impediram quase 600.000 ataques a infraestruturas críticas neste trimestre, sendo que 45% desses ataques tiveram como alvo o setor financeiro. O setor financeiro continua a ser um alvo popular para os atacantes cibernéticos.

-

Ameaças cibernéticas à infraestrutura crítica identificadas e bloqueadas pelo BlackBerry

Essas são as ameaças que a BlackBerry identificou e contra as quais se protege em sua própria base de clientes.

-

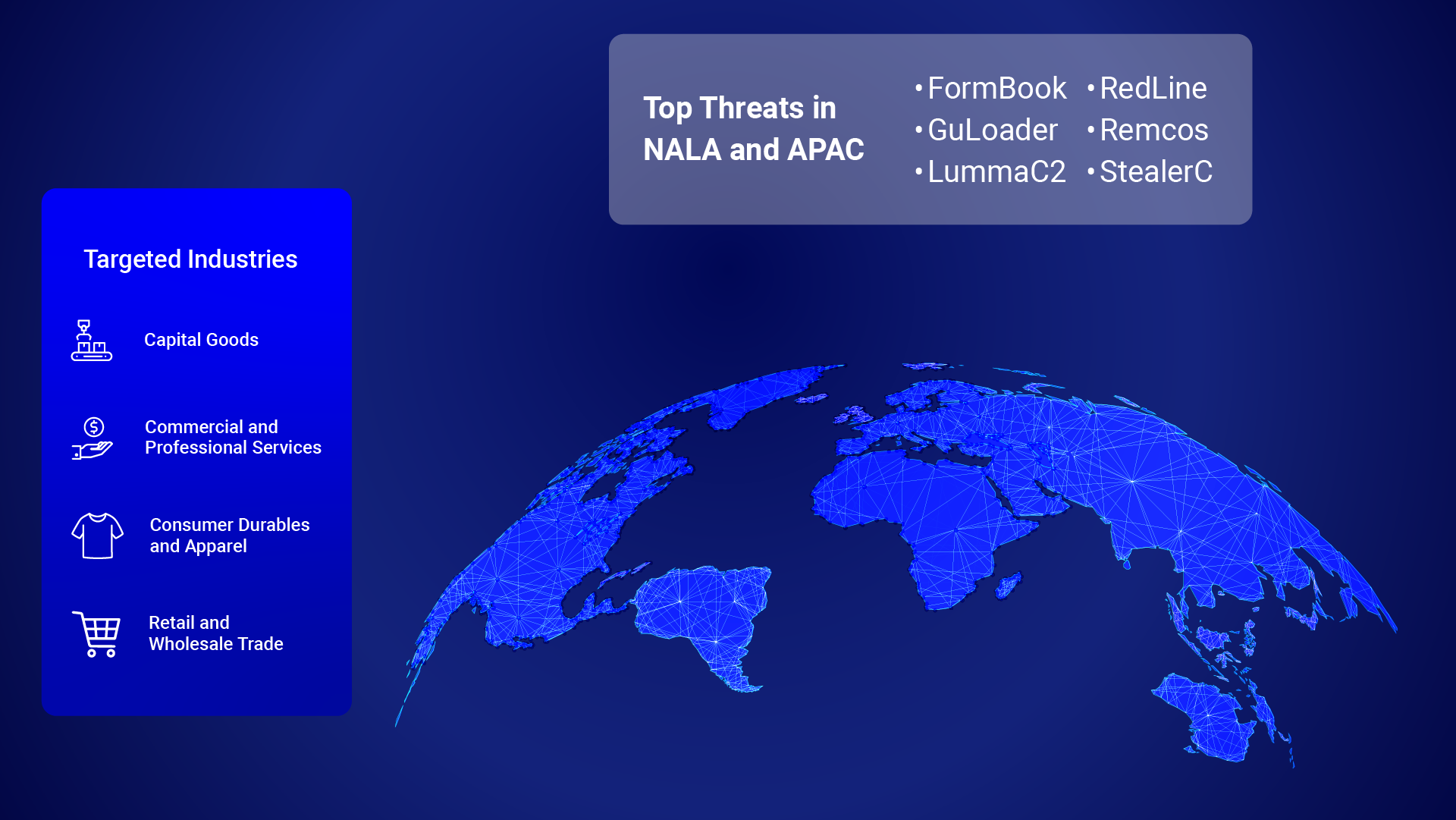

FormBook

Tipo: Infostealer

Metas: Produção de alimentos, sistema judiciário, educação

Regiões: APAC, NALA

O FormBook e sua evolução, o xLoader, são famílias de malware avançadas que funcionam como ladrões de informações e downloaders versáteis. Eles se adaptaram de forma consistente para burlar as defesas cibernéticas usando técnicas de máquina antivirtual (VM), injeção de processos e criptografia personalizada. Vendido como malware como serviço (MaaS), o xLoader pode extrair dados de navegadores, clientes de e-mail e vários aplicativos. Incidentes cibernéticos recentes envolvendo o xLoader/FormBook tiveram como alvo a produção de alimentos na região da APAC, bem como os setores de educação e justiça na NALA.

-

Snake Keylogger

Tipo: Infostealer

Metas: Produção de alimentos

Regiões: APAC

O Snake Keylogger (também conhecido como 404 Keylogger e KrakenKeylogger) é um MaaS que utiliza um keylogger baseado em assinatura com uma infinidade de recursos. O malware pode roubar dados confidenciais e roubar credenciais de navegadores da Internet, além de registrar as teclas digitadas e capturar imagens da área de trabalho da vítima.

Inicialmente lançado em um fórum de hackers russo no final de 2019, o Snake Keylogger cresceu em complexidade, com maior diversificação de sua infraestrutura de comando e controle (C2) e a capacidade de criptografar suas cargas de malware. O malware também pode desativar serviços antivírus (AV) para que possa ser executado sem impedimentos. Seus métodos de exfiltração são excepcionalmente abrangentes, incluindo e-mail, FTP, SMTP, Pastebin (um site de armazenamento de texto) e o aplicativo de mensagens Telegram. Vale ressaltar que o Telegram foi responsável por 60 a 80% do tráfego total da Internet na Rússia em 2023 e fornece um ambiente de comunicação quase totalmente sem censura em um país onde o acesso a sites da Internet é rigidamente controlado.

-

GuLoader

Tipo: Downloader

Metas: Produção de alimentos, Sistema de justiça

Regiões: APAC

O GuLoader (também conhecido como CloudEyE) é um importante downloader que distribui malware adicional. Desde 2020, o grupo de ameaças por trás do GuLoader adicionou técnicas de antianálise para tornar mais difícil para os serviços de segurança identificar sua presença em um sistema ou implementar contramedidas. O GuLoader geralmente funciona em conjunto com outros malwares, como infostealers como FormBook, Agent Tesla e Remcos.

-

RedLine

Tipo: Infostealer

Objetivos: Saúde, setor público, educação, produção de alimentos

Regiões: NALA, APAC

O RedLine é um infostealer frequentemente distribuído por meio de plataformas MaaS. Seus operadores são movidos principalmente por motivos financeiros, em vez de interesses políticos ou de espionagem, e empregam uma estratégia de ataque "dispersa", atacando todos os setores e regiões sem parecer se concentrar em alvos específicos.

-

Ameaças cibernéticas a infraestruturas críticas relatadas por fontes externas

Os pesquisadores da BlackBerry compilaram uma lista de ataques cibernéticos recentes e notáveis que ocorreram neste trimestre e foram divulgados pela mídia e por outras organizações de segurança cibernética. Nosso objetivo ao fazer isso é fornecer uma visão mais ampla do cenário de ameaças cibernéticas em infraestruturas críticas.

-

Em julho, o grupo de ameaças de ransomware Play (PlayCrypt) atacou duas organizações de energia: Texas Electric Cooperatives, uma associação que representa 76 cooperativas elétricas em todo o estado, e o 21st Century Energy Group, um fornecedor de vários serviços e produtos de energia na Pensilvânia e em Ohio. As violações resultaram em perdas de informações pessoais e dados contábeis e fiscais, alguns dos quais foram publicados no site de vazamento da Play logo em seguida.

-

Outro ataque em julho teve como alvo o Richland Paris Hospital, uma organização sem fins lucrativos da Louisiana que presta serviços essenciais de saúde à comunidade rural. Esse ataque foi perpetrado pelo grupo de ransomware Dispossessor, observado pela primeira vez em dezembro de 2023. O Dispossessor atua como um corretor de dados em vez de um grupo de ransomware tradicional. Em uma ação incomum, o Dispossessor lançou um vídeo mostrando mais de 100 páginas de informações confidenciais de pacientes. Em agosto, o FBI, trabalhando em conjunto com agências policiais locais e internacionais , anunciou que havia desmantelado a infraestrutura por trás do grupo Dispossessor.

-

No final de agosto, um comunicado conjunto sobre segurança cibernética das agências dos EUA alertou que um grupo de agentes afiliados ao Irã, conhecido como Pioneer Kitten, estava trabalhando com grupos de ransomware para atacar infraestruturas essenciais nos EUA e no exterior, incluindo Azerbaijão, Emirados Árabes Unidos (EAU) e Israel. Os setores visados incluíam saúde, educação, defesa, finanças e governo. A Pioneer Kitten permitiu que grupos como RansomHouse, ALPHV e NoEscape implantassem ransomware explorando vulnerabilidades de firewall e VPN. Eles também usaram o Shodan, um mecanismo de busca da Internet das Coisas (IoT) que encontra "tudo, desde usinas de energia, telefones celulares, geladeiras e servidores do Minecraft" em seus ataques. (Embora destinado ao uso por profissionais, os recursos consideráveis do Shodan também podem ser usados por criminosos cibernéticos).

-

Em meados de setembro, pesquisadores do Google observaram um grupo de espionagem cibernética chamado UNC2970, que se acredita estar ligado ao governo norte-coreano. Usando táticas de phishing, esse grupo se fez passar por várias empresas estabelecidas nos setores de energia e aeroespacial, criando falsos anúncios de emprego criados para atrair alvos específicos. Quando a vítima se envolvia com a isca, recebia um PDF com a "descrição da vaga" em um arquivo ZIP. Para abrir esse arquivo, os atacantes forneciam uma versão maliciosamente modificada do SumatraPDF. Quando executada, essa versão iniciava uma cadeia de execução facilitada pelo BURNBOOK, um lançador de malware criado em C/C++, que, por fim, implementava um backdoor MISTPEN. O MISTPEN é uma versão trojanizada do binhex.dll, um plug-in do Notepad++, que foi alterado para incluir um backdoor, comprometendo o computador do usuário-alvo.

-

No final de setembro, um ataque cibernético a uma instalação de tratamento de água em Arkansas City, Kansas, forçou as operações a mudar para o controle manual. Embora o ataque tenha afetado os sistemas de controle da estação, a segurança da água permaneceu intacta. O invasor, inadvertidamente, bloqueou a si mesmo ao colocar os sistemas off-line, evitando qualquer comprometimento de dados confidenciais. Embora tenha sido deixado um bilhete de resgate, não foram identificados vínculos com grupos de ameaças conhecidos.

Ameaças a empresas comerciais

O setor de empresas comerciais, abrangendo setores como bens de capital, varejo e comércio atacadista, é o principal alvo de ataques cibernéticos sofisticados. Violações bem-sucedidas podem levar a redes comprometidas, perda de dados, interrupções operacionais, danos à reputação e custos financeiros significativos.

Neste trimestre, as soluções de segurança cibernética da BlackBerry impediram mais de 430.000 ataques direcionados contra empresas comerciais. O gráfico abaixo ilustra os setores que receberam o maior volume de tentativas de ataques e hashes de malware exclusivos.

-

Ameaças cibernéticas de empresas comerciais identificadas e bloqueadas pela BlackBerry

Essas são as ameaças que a BlackBerry identificou e contra as quais se protege em sua própria base de clientes.

-

LummaC2

Tipo: Infostealer

Objetivos: Comércio varejista e atacadista, serviços comerciais e profissionais

Regiões: APAC, NALA

Observado pela primeira vez em agosto de 2022, o LummaC2 (também conhecido como LummaC2 Stealer) é um infostealer, escrito na linguagem de programação C, que tem como alvo empresas comerciais e infraestruturas críticas. Com foco na exfiltração de dados confidenciais, ele é frequentemente promovido e distribuído por meio de fóruns clandestinos de crimes cibernéticos russos e grupos do Telegram. Esse potente infostealer é executado como uma operação de MaaS e geralmente depende de cavalos de Troia e spam de e-mail para se propagar.

-

RoubadorC

Tipo: Infostealer

Metas: Bens de capital, serviços comerciais e profissionais

Regiões: APAC, NALA

O StealerC é um infostealer baseado em C projetado para roubar dados confidenciais de vários programas, navegadores da Web e clientes de e-mail antes de exfiltrar essas informações privadas de volta para o invasor. Observado pela primeira vez em 2023, o malware pode lançar outras cargas úteis de malware no dispositivo da vítima.

-

FormBook

Tipo: Infostealer

Objetivos: Comércio varejista e atacadista, serviços comerciais e profissionais

Regiões: NALA, APAC

O FormBook (observado pela primeira vez em 2016) e sua evolução, o xLoader, são famílias de malware sofisticadas que operam como infostealers complexos e downloaders versáteis para malware adicional. Eles continuam evoluindo para burlar as defesas cibernéticas por meio de técnicas anti-VM, injeção de processos e rotinas de criptografia personalizadas. O xLoader pode roubar dados de navegadores e clientes de e-mail e executar uma ampla gama de outras ações. Como é vendido como MaaS, sua presença em um sistema ou rede não aponta necessariamente para nenhum agente de ameaça específico. Esse modelo operacional flexível permite que ele atinja uma gama diversificada de setores industriais em todo o mundo.

-

GuLoader

Tipo: Downloader

Objetivos: Comércio varejista e atacadista, serviços comerciais e profissionais

Regiões: APAC, NALA

O GuLoader (também conhecido como CloudEyE) é um importante downloader que distribui malware. Observadas pela primeira vez em 2020, as técnicas de antianálise do GuLoader tornam mais difícil para as equipes de segurança identificar ataques ou elaborar contramedidas. O GuLoader geralmente funciona em conjunto com outros malwares, como infostealers como FormBook, Agent Tesla e Remcos.

-

RedLine

Tipo: Infostealer

Objetivos: Bens de capital, bens de consumo duráveis e vestuário, serviços comerciais e profissionais

Regiões: APAC, NALA

O RedLine é um malware infostealer amplamente distribuído, observado pela primeira vez em março de 2020 e frequentemente vendido como MaaS. O grupo de ameaças que distribui o malware parece ser motivado por ganhos financeiros em vez de política, destruição de dados ou espionagem. É por isso que o RedLine aparece constantemente em nosso radar, visando ativamente uma gama incomumente ampla de setores e regiões geográficas.

-

Remcos

Tipo: Acesso remoto

Objetivos: Varejo e atacado, serviços comerciais e profissionais

Regiões: APAC, NALA

Remcos, abreviação de Remote Control and Surveillance, é um trojan de acesso remoto (RAT) de nível comercial usado para controlar remotamente um computador ou dispositivo. Embora seja anunciado como um software legítimo, ele é frequentemente usado de forma abusiva para obter acesso ilegal à máquina ou à rede da vítima.

-

Ameaças cibernéticas a empresas comerciais relatadas por fontes externas

Os pesquisadores da BlackBerry compilaram uma lista de ataques cibernéticos recentes notáveis, relatados pela mídia e por outras organizações de segurança cibernética, para fornecer uma visão mais ampla do cenário de ameaças cibernéticas para empresas comerciais.

-

Em julho, a Empereon Constar, uma empresa de terceirização de processos de negócios sediada no Arizona, sofreu uma violação por operadores do ransomware Akira que supostamente roubaram 800 GB de dados, incluindo informações de clientes, arquivos de funcionários e registros financeiros. O grupo emprega táticas de extorsão dupla, exigindo um resgate tanto para a descriptografia quanto para a não divulgação de informações confidenciais. Se não forem pagos, eles ameaçam publicar os dados roubados em sites de vazamento da Web superficial e da Web escura.

-

No final de julho, a Odyssey Fitness Center, na Pensilvânia, foi alvo do grupo de ransomware Play (também conhecido como PlayCrypt). O grupo de crime cibernético, responsável por mais de 300 ataques globais de ransomware, usou sua abordagem característica de dupla extorsão, criptografando os sistemas da academia de ginástica após a exfiltração de dados confidenciais.

-

O fornecedor espanhol de artesanato Artesanía Chopo enfrentou um ataque do grupo de ransomware Meow Leaks em agosto, que alegou ter roubado 85 GB de dados confidenciais. O Meow Leaks é uma das quatro novas linhagens de malware derivadas do código-fonte vazado do infame ransomware Conti. O Meow Leaks mantém as principais funcionalidades do Conti, incluindo o uso do algoritmo de criptografia ChaCha20 em máquinas comprometidas. As vítimas são instruídas a entrar em contato com os operadores do Meow por e-mail ou Telegram para obter a descriptografia.

-

Em setembro, a varejista belga de moda on-line LolaLiza foi atingida pelos operadores do ransomware BlackSuit, que obtiveram acesso não autorizado ao banco de dados. O ataque revela os riscos apresentados aos varejistas on-line sem lojas físicas, forçando os proprietários de empresas a escolher entre pagar o resgate para (com sorte) recuperar o controle de seus sites ou reconstruir os serviços do zero. Ele também destaca a importância de backups regulares de dados essenciais, como bancos de dados de clientes.

-

No final de setembro, a varejista indiana de produtos eletrônicos Poorvika Mobiles foi alvo do grupo KILLSEC. A violação expôs uma grande quantidade de dados de clientes, incluindo nomes, endereços, números de telefone, IDs fiscais, detalhes de entrega de produtos, números de faturas, valores de transações e documentação fiscal.

-

A AmChar, distribuidora de armas de fogo dos EUA , foi vítima do ransomware Cactus no final de setembro. O ataque comprometeu dados, incluindo backups de bancos de dados, arquivos de funcionários, dados e contratos corporativos, informações de clientes e correspondência corporativa. Os pesquisadores de segurança acreditam que os invasores exploraram vulnerabilidades de VPN para invadir a rede da AmChar. Em seguida, os invasores publicaram as informações na dark web, colocando em risco a segurança de clientes e funcionários.

Segurança das comunicações: Ameaças e mitigações

Devido ao seu uso quase universal, a moderna infraestrutura de telecomunicações enfrenta agora uma variedade sem precedentes de ameaças sofisticadas que visam suas operações e fluxos de dados fundamentais. Desde agentes de estados-nação que realizam espionagem em larga escala até empresas criminosas cibernéticas que oferecem "interceptação como serviço", essas ameaças exploram as compensações inerentes entre conectividade global e segurança nas redes públicas de telecomunicações de cada país.

Como as organizações dependem cada vez mais de comunicações móveis e digitais para operações confidenciais, as brechas de segurança nessas redes se tornaram vulnerabilidades críticas que podem expor vantagens competitivas, planos estratégicos e informações confidenciais. A recente cascata de violações de provedores de telecomunicações demonstra que nenhuma organização pode presumir que suas comunicações estão seguras simplesmente porque estão usando serviços de operadoras padrão.

No início deste trimestre, a AT&T divulgou uma grande violação de segurança na qual agentes de ameaças comprometeram os registros de chamadas e mensagens de texto de seus clientes de celular durante um longo período; agora sabemos que várias organizações de telecomunicações foram infiltradas. Alguns líderes norte-americanos chamaram essa violação de "a pior violação de telecomunicações da história do nosso país". A violação da AT&T foi altamente significativa porque afetou não apenas os assinantes da AT&T, mas também qualquer pessoa em todo o mundo que tenha se comunicado com um cliente da AT&T durante o período afetado. Os dados comprometidos incluíam metadados potencialmente valiosos sobre padrões de comunicação, tempo de chamadas e relacionamentos entre usuários.

Nesta seção, exploraremos os vários tipos de entidades que estão ameaçando a infraestrutura de comunicações, as táticas que elas usam e as atenuações que as organizações podem adotar para proteger seus dados.

Atores de ameaça

Os agentes de estado-nação representam uma ameaça significativa à segurança internacional das telecomunicações, conforme evidenciado por eventos recentes em que atacantes ligados ao governo chinês realizaram uma ampla campanha de espionagem cibernética. Esses agentes sofisticados visaram as principais empresas de telecomunicações para acessar dados de telefones celulares de figuras importantes, incluindo candidatos à presidência dos EUA.

As autoridades do governo dos EUA acreditam que um agente de ameaças conhecido como Salt Typhoon, intimamente ligado ao Ministério de Segurança do Estado da China, é o culpado por trás da campanha de infiltração de telecomunicações. Suas operações afetaram várias operadoras importantes, incluindo Verizon, AT&T e T-Mobile, e os investigadores descobriram que eles permaneceram sem serem detectados nessas redes por mais de um ano.

As entidades criminosas evoluíram ao longo do tempo para fornecer serviços de ataque altamente especializados no setor de telecomunicações. Isso inclui organizações que oferecem "interceptação de chamadas como serviço" e operam plataformas de "interceptação telefônica como serviço" com serviços prontamente disponíveis para compra na Internet. Alguns agentes de ameaças desenvolveram recursos para redirecionar e interceptar conexões de celular para qualquer número de telefone sem o conhecimento do usuário final.

O setor de telecomunicações também enfrenta ameaças de adversários que buscam obter vantagens por meio da exploração das comunicações. Esses agentes têm como alvo indivíduos e organizações de alto nível, usando dados interceptados para tentativas de chantagem ou para expor relacionamentos confidenciais a fim de minar a confiança pública no indivíduo visado. Uma preocupação especial é a capacidade de identificar e, possivelmente, expor apoiadores de alto nível de candidatos políticos que tentam permanecer fora da vista do público ou indivíduos cuja segurança física depende de seu anonimato, como jornalistas, repórteres e ativistas políticos.

Ameaças identificadas

As vulnerabilidades inerentes às redes de telecomunicações podem expor as organizações a uma complexa rede de ameaças interconectadas. Embora as redes públicas de telecomunicações sejam excelentes em termos de alcance global, essa acessibilidade vem acompanhada de compensações de segurança que os agentes mal-intencionados podem explorar (e frequentemente exploram).

Da interceptação direta de comunicações à sofisticada análise de metadados, essas ameaças têm como alvo não apenas o conteúdo das comunicações, mas também os padrões e relacionamentos que elas revelam. As recentes violações dos principais provedores de telecomunicações demonstraram que essas ameaças não são meramente teóricas, mas representam riscos ativos à confidencialidade entre empregador e empregado, à vantagem competitiva e até mesmo à segurança nacional. Alguns desses riscos incluem:

Interceptação de comunicações: Os agentes de ameaças podem interceptar chamadas de áudio/vídeo e mensagens SMS, o que lhes permite espionar as comunicações em tempo real. Muitos dos riscos que essas vulnerabilidades apresentam para a telefonia padrão também existem nos aplicativos gratuitos usados para chamadas de voz e mensagens.

Exploração de metadados: Com a exploração de metadados, os agentes de ameaças coletam e analisam os registros de detalhes de chamadas (CDR) e os registros de detalhes de mensagens (MDR). Esses dados permitem que eles criem mapas detalhados das relações de contato e analisem os padrões de comunicação, incluindo frequência, hora do dia e duração da chamada. A visibilidade em tempo real desses metadados permite que os agentes de ameaças rastreiem os assinantes de telecomunicações individuais e identifiquem padrões de comunicação exploráveis.

O vice-presidente de Pesquisa e Inteligência de Ameaças da BlackBerry, Ismael Valenzuela, explica: "Os metadados de telecomunicações podem ser uma mina de ouro para os criminosos cibernéticos. Mesmo que o conteúdo de chamadas e textos não seja vazado, o conhecimento do contexto por trás dessas chamadas, como para quem uma pessoa liga, com que frequência e quando, pode ser facilmente transformado em uma arma. Os agentes de ameaças podem descobrir aproximadamente onde você mora, onde trabalha, com quem fala com mais frequência e até mesmo se você liga para números potencialmente confidenciais, como prestadores de serviços de saúde."

Ataques baseados em identidade: A falta de validação de identidade em redes públicas torna a falsificação de identidade e de número de telefone endêmica e quase impossível de ser evitada. Os agentes de ameaças podem usar metadados roubados para atingir especificamente os assinantes de telecomunicações, falsificando os números com os quais eles já estão se comunicando. Aqueles que atenderem provavelmente serão submetidos a chamadas robóticas, mas, em alguns casos, os invasores podem usar novas tecnologias, como geradores de voz profunda, para criar fraudes complexas de identidade.

A clonagem da voz de uma pessoa real usando IA generativa é conhecida como deepfake de áudio . Esses tipos de ataques estão ganhando força rapidamente no mundo corporativo, pois os invasores literalmente dependem de que os funcionários confiem na voz de alguém que conhecem - como seu chefe - e abusem dessa confiança para perpetuar golpes financeiros de alto valor.

Vulnerabilidades da infraestrutura: A moderna infraestrutura de telecomunicações contém desafios particularmente difíceis. As correções geralmente exigem a substituição total dos componentes do sistema, o que pode causar interrupções no serviço e exigir investimentos significativos dos provedores de telecomunicações.

- Componentes de sistemas legados: Partes essenciais do backbone de telecomunicações ainda são executadas em sistemas das décadas de 1970 e 1980 que antecedem as proteções modernas de segurança cibernética e foram projetadas principalmente para operações de linha fixa. Para atualizar esses componentes antigos e alinhá-los às medidas de segurança atuais, eles precisariam ser reforçados com o roteamento das comunicações por meio de redes de retransmissão seguras e com a implementação de criptografia de ponta a ponta que proteja tanto o conteúdo dos dados quanto seus padrões de transmissão.

- Pontos de acesso à rede: Os protocolos de interconexão de operadoras de roaming celular contêm pontos fracos inerentes que permitem que agentes mal-intencionados redirecionem e interceptem conexões celulares. Essa vulnerabilidade existe em todas as principais operadoras, incluindo AT&T, Verizon e T-Mobile, conforme demonstrado pela exploração bem-sucedida de nós de rede em vários provedores pelo siteSalt Typhoon.

- Sistemas de autenticação: Os controles básicos de segurança, como a autenticação multifator, estão notavelmente ausentes em alguns componentes essenciais da infraestrutura de telecomunicações. Essa lacuna permite que os agentes de ameaças mantenham o acesso persistente depois de obterem a entrada inicial.

- Sistemas de monitoramento: A infraestrutura de "interceptação legal", projetada para operações de vigilância legal, pode ser comprometida para revelar dados operacionais confidenciais sobre investigações em andamento e alvos de vigilância.

- Pontos de trânsito de dados: As interconexões entre os provedores de serviços de Internet e as redes de telecomunicações criam pontos de vulnerabilidade adicionais onde e-mails não criptografados e outras comunicações podem ser interceptados.

- Infraestrutura de roteamento global: O projeto fundamental das redes de telecomunicações prioriza a conectividade global em detrimento da segurança, criando vulnerabilidades inerentes à forma como as chamadas e os dados são roteados entre os provedores e entre as regiões.

Coleta de inteligência: As violações de telecomunicações ajudam muito os agentes de ameaças em seus recursos de coleta de inteligência. Os agentes de ameaças podem usar informações vazadas para realizar vigilância em tempo real de assinantes específicos e, em alguns casos, identificar relacionamentos ocultos. No contexto de campanhas políticas, essa vigilância permite que eles descubram apoiadores de alto nível que tentam manter a privacidade e expor conexões confidenciais. Essa inteligência pode revelar padrões de comunicação adicionais que também podem ser explorados de maneiras inesperadas.

"Você pode achar que não tem nada que um invasor possa querer", acrescenta Valenzuela, "mas o simples fato de saber para quem você liga com mais frequência e em quem é mais provável que você confie e, portanto, atenda a uma ligação, torna mais fácil para os criminosos cibernéticos perpetuarem qualquer um dos inúmeros golpes baseados em telefone, incluindo aqueles que dependem de áudio falso para falsificar a voz de uma pessoa que você conhece".

Ameaças secundárias: A exploração das vulnerabilidades das telecomunicações pode levar a ameaças secundárias. Entre elas estão as tentativas de chantagem, principalmente quando relacionamentos confidenciais são expostos. Além disso, as informações comprometidas podem ser usadas para coleta de inteligência competitiva e espionagem. Se uma pessoa, entidade ou organização de alto nível for comprometida, isso pode até mesmo afetar os processos democráticos e ameaçar a segurança nacional.

De acordo com David Wiseman, vice-presidente da BlackBerry SecuSUITE®"Os segredos que proporcionam vantagens competitivas - seja no mercado ou no campo de batalha - são vulneráveis à exposição. As redes públicas de telecomunicações são projetadas principalmente para acessibilidade, o que geralmente leva a comprometimentos de segurança."

Um problema significativo com as redes públicas, incluindo as plataformas de mensagens criptografadas, é sua natureza aberta, permitindo que praticamente qualquer pessoa participe. Wiseman explica: "Em plataformas como Signal ou WhatsApp, os usuários se autorregistram, o que contribui para problemas como falsificação de identidade, fraude e preocupações com deepfakes. Sistemas abertos com autorregistro são inerentemente de alto risco."

Mitigações

Para combater o cenário em evolução das ameaças às telecomunicações, as organizações precisam implementar medidas de segurança abrangentes que vão além da criptografia básica. Embora as ferramentas de comunicação de nível de consumidor ofereçam alguma medida de proteção, elas não conseguem lidar com ataques sofisticados que visam tanto o conteúdo das mensagens quanto os metadados.

Uma defesa eficaz requer uma abordagem em várias camadas que combine soluções tecnológicas com protocolos estratégicos e vigilância humana. As estratégias a seguir fornecem uma estrutura para que as organizações protejam suas comunicações confidenciais contra agentes de estados-nação, entidades criminosas e outros agentes de ameaças que buscam explorar as vulnerabilidades das telecomunicações.

Autenticação e verificação de identidade: A autenticação multifatorial (MFA) e os protocolos de verificação de identidade funcionam como defesas de primeira linha essenciais contra acesso não autorizado e ataques de engenharia social.

- Tática: Implemente sistemas de autenticação robustos e treine os usuários para verificar comunicações inesperadas por meio de canais alternativos ou secundários.

- Exemplo: Quando um executivo recebe uma mensagem urgente de um membro do conselho fora do horário normal fazendo uma solicitação incomum, ele segue o protocolo verificando por meio de um canal de comunicação pré-estabelecido separado.

Segurança de links e mensagens: Os ataques de engenharia social exploram a confiança em números de telefone conhecidos e fontes de mensagens para distribuir conteúdo malicioso.

- Tática: Estabelecer protocolos rigorosos para o manuseio de links e implementar sistemas que examinem e verifiquem o conteúdo das mensagens antes da entrega.

- Exemplo: Uma instituição bancária implementa uma política de não clicar em links externos, exigindo que todas as comunicações importantes ocorram em sua própria plataforma segura.

Controle de infraestrutura: As organizações precisam de uma supervisão completa de seus canais de comunicação para evitar o acesso não autorizado e manter os padrões de segurança.

- Tática: Implantar sistemas de comunicação em que a organização mantenha controle total sobre a infraestrutura, a autorização do usuário e os protocolos de segurança.

- Exemplo: Uma empresa de defesa implementa um sistema de comunicação de circuito fechado em que todos os usuários devem ser pré-autorizados e todas as comunicações são encaminhadas por meio de canais seguros e monitorados.

Proteção de metadados: Os padrões de comunicação e os metadados podem revelar informações confidenciais, mesmo quando o conteúdo da mensagem é seguro.

- Tática: criptografar e encapsular todos os metadados, incluindo informações do chamador, duração da comunicação e padrões de relacionamento entre usuários.

- Exemplo: Uma instituição financeira impede que os concorrentes mapeiem suas discussões sobre fusões criptografando não apenas as comunicações, mas também os padrões de quais executivos estão se comunicando entre si.

Aprimoramento da segurança móvel: As comunicações móveis apresentam desafios de segurança exclusivos que exigem soluções criptográficas especializadas.

- Tática: Implemente autenticações criptográficas certificadas para todas as comunicações móveis para evitar falsificação de chamadas, fraude e acesso não autorizado.

- Exemplo: Uma agência governamental implementa dispositivos móveis com autenticação criptográfica integrada, garantindo que todas as comunicações sejam verificadas e seguras, independentemente do local.

Controle do ciclo de vida dos dados: Os sistemas de comunicação tradicionais abrem mão do controle dos dados depois de compartilhados, criando vulnerabilidades de segurança permanentes.

- Tática: manter a propriedade organizacional de todos os dados compartilhados com a capacidade de revogar o acesso ou excluir o conteúdo a qualquer momento.

- Exemplo: Quando um executivo deixa uma empresa da Fortune 100, a organização revoga imediatamente o acesso a todos os documentos e comunicações compartilhados anteriormente.

Defesa de engenharia social: o comportamento humano básico geralmente apresenta a maior vulnerabilidade de segurança em sistemas de comunicação.

- Tática: Implemente programas de treinamento abrangentes apoiados por sistemas automatizados para detectar e evitar tentativas de engenharia social.

- Exemplo: A plataforma de comunicação segura de uma organização sinaliza automaticamente e exige verificação adicional para quaisquer padrões ou solicitações de comunicação incomuns.

Integração da avaliação de riscos: As medidas de segurança devem ser adaptadas aos riscos organizacionais específicos e aos requisitos regulamentares.

- Tática: Avalie regularmente os riscos de segurança da comunicação e ajuste os protocolos com base nas ameaças emergentes e nas necessidades de conformidade.

- Exemplo: Um provedor de serviços de saúde realiza avaliações trimestrais de suas medidas de segurança de comunicação, atualizando os protocolos com base em novas informações sobre ameaças e alterações normativas.

Integração holística da segurança: A segurança da comunicação deve ser integrada a uma estratégia mais ampla de segurança cibernética.

- Tática: garantir que as comunicações seguras funcionem em conjunto com outras medidas e protocolos de segurança.

- Exemplo: Uma empresa de manufatura integra sua plataforma de comunicação segura com seus sistemas de controle de acesso e prevenção de perda de dados, criando um ecossistema de segurança unificado.

Arquitetura de dados temporários: O armazenamento persistente de dados aumenta a vulnerabilidade a violações e ao acesso não autorizado.

- Tática: Implemente sistemas que minimizem a persistência de dados por meio de armazenamento temporário e protocolos de eliminação automática.

- Exemplo: A plataforma de comunicação de um escritório de advocacia exclui automaticamente as mensagens dos servidores imediatamente após a confirmação da entrega a todos os destinatários autorizados.

Leia nosso blog para saber mais sobre como os agentes de ameaças usam e abusam de metadados roubados de comunicações móveis.

Os perigos das deepfakes

O FBI divulgou recentemente um alerta sobre criminosos cibernéticos que usam IA generativa para cometer fraudes em grande escala, visando empresas comerciais e organizações financeiras com golpes elaborados. O aviso alerta sobre as ramificações de vídeos e chamadas de voz deepfake, bem como imagens de perfil geradas por IA para se passar por pessoas que podem ser usadas em golpes de contratação, como a campanha norte-coreana para se infiltrar em empresas ocidentais de TI com espiões que se fazem passar por trabalhadores remotos.

Essa superfície de ataque cibernético recém-expandida é uma ameaça muito real para empresas comerciais de todos os portes, com perdas projetadas para chegar a impressionantes US$ 40 bilhões até 2027. Como o vice-presidente sênior de engenharia de produtos e ciência de dados da BlackBerry, Shiladitya Sircar, explicou recentemente em um episódio do podcastUnsupervised Learning de Daniel Miessler, "Esse tipo de adversário de IA generativa cria novos vetores de ataque com todas essas informações multimodais que ninguém vê chegando. Ele cria um cenário de ameaças mais complexo e cheio de nuances que prioriza ataques orientados por identidade, e isso só vai melhorar."

As implicações para os negócios são profundas. Quando as partes interessadas não podem mais confiar na autenticidade das comunicações executivas, todos os aspectos das operações são afetados, desde os anúncios que movimentam o mercado até as diretrizes estratégicas internas. O setor de serviços bancários e financeiros surgiu como o principal alvo, enfrentando desafios sem precedentes para manter comunicações seguras e processos de verificação de transações. Como observa Sircar, "o aspecto mais preocupante dessas falsificações profundas é o potencial de erosão da confiança - confiança em sistemas que são legítimos, que são verdadeiros".

As organizações com visão de futuro já estão se posicionando à frente das exigências regulatórias emergentes, incluindo a Lei de Fraude sem IA dos EUA e a legislação canadense sobre mídia não consensual. Esses desenvolvimentos regulatórios sinalizam uma mudança crucial na forma como as empresas devem abordar a segurança da comunicação e a verificação de identidade.

Com o aprimoramento dos softwares de alteração de voz por IA geradora e de voz profunda, é provável que essas ferramentas sejam usadas com mais frequência em um número cada vez maior de ataques direcionados. Se quiser saber mais sobre deepfakes, incluindo as atenuações que você pode usar para ajudar a proteger sua organização, baixe nosso white paper sobre deepfakes aqui ou ouça nossa discussão completa com Shiladitya Sircar no podcast Unsupervised Learning.

Se você acredita ter sido vítima de um esquema de fraude deepfake, pode registrar uma denúncia no Internet Crime Complaint Center do FBI em www.ic3.gov.

Limelight da aplicação da lei

Contexto histórico: O surgimento dos grupos de ransomware

O ecossistema de ransomware evoluiu significativamente desde o primeiro ataque registrado em 1989, quando o cavalo de troia AIDS foi lançado. A evolução do ransomware foi gradual antes do surgimento da criptomoeda em 2010. A era do Bitcoin, no entanto, estimulou o rápido crescimento das ameaças cibernéticas, especialmente na última meia década.

Em 2019, grupos como MAZE, Ryuk e Sodinokibi/REvil estavam causando estragos ao criptografar sistemas e redes de computadores e exigir pagamentos por chaves de descriptografia. Essa era uma estratégia de ataque eficaz na época, pois poucas organizações mantinham backups de sistemas e menos ainda tinham planos de resposta a incidentes cibernéticos.

A ameaça de ransomware em constante evolução

Durante esse período, as operações de ransomware eram vistas como grupos tradicionais do crime organizado: criminosos cibernéticos habilidosos que se uniam por uma causa ou objetivo comum. Desde então, os grupos de ransomware se tornaram adversários muito adaptáveis e, à medida que as práticas de segurança cibernética melhoraram, o mesmo aconteceu com as táticas, técnicas e procedimentos (TTPs) dos operadores de ransomware.

Para garantir ganhos financeiros, os grupos de ransomware passaram da extorsão simples (somente criptografia de dados) para táticas de extorsão dupla, exigindo pagamentos de resgate pela chave de descriptografia e, além disso, para evitar que os dados roubados sejam vendidos na dark web.

O número de operações de ransomware também aumentou de forma constante, com grupos antigos mudando de marca, novos grupos entrando no ecossistema e novos modelos de negócios surgindo. O ransomware como serviço (RaaS), bem como métodos de criptografia mais rápidos, melhores técnicas de ofuscação e a capacidade de atingir vários sistemas operacionais, são alguns dos avanços notáveis nos últimos anos.

Embora algumas operações de ransomware continuem a criptografar arquivos e sistemas, outras optaram por renunciar a essa etapa e passar para um modelo somente de exfiltração. Essa mudança de abordagem é provavelmente uma resposta à adoção de melhores práticas de segurança cibernética e ao aumento do uso de backups de sistemas e serviços de recuperação de desastres.

Um terceiro elemento da extorsão

Mais recentemente, as operações de ransomware acrescentaram um terceiro elemento de extorsão. Em vez de apenas exfiltrar os dados e ameaçar publicá-los on-line, algumas operações de ransomware estão dedicando tempo para analisar os dados roubados e transformá-los em armas para aumentar a pressão sobre as vítimas que se recusam a pagar. Essa estratégia pode envolver o compartilhamento de detalhes de contato ou o doxing de membros da família de CEOs e proprietários de empresas visados, bem como a ameaça de relatar às autoridades quaisquer informações sobre atividades comerciais ilegais descobertas nos dados roubados. Os operadores de ransomware podem ameaçar entrar em contato com clientes ou consumidores, ou pior, lançar ataques adicionais se os pedidos de resgate não forem atendidos.

Além disso, o NC3 observou o surgimento de um número considerável de novas variantes de ransomware. O ecossistema de ransomware parece compreender grupos heterogêneos de indivíduos com conjuntos de habilidades que variam de engenharia social, intermediação de acesso inicial, criptografia avançada, desenvolvimento de malware, negociação e até mesmo relações públicas. O ecossistema de ransomware é uma complicada rede interconectada. O combate às operações de ransomware exige uma abordagem igualmente complexa e multidisciplinar.

Desafios da aplicação da lei

Para as autoridades policiais, a evolução contínua no espaço do ransomware representa um desafio considerável que exige soluções inovadoras. O ransomware é uma das principais ameaças globais e provavelmente persistirá enquanto as vítimas continuarem pagando.

Com base em repressões anteriores das autoridades policiais contra grupos de ransomware de alto perfil, como Hive, BlackCat e LockBit, sabemos que os agentes de ransomware podem adaptar rapidamente suas táticas para frustrar os esforços das autoridades policiais. Esses esforços adaptativos fragmentaram o ecossistema de ransomware, forçando a aplicação da lei a adotar estratégias multifacetadas que incluem métodos criativos para interromper as operações (por exemplo, visando à infraestrutura, à reputação e à confiança).

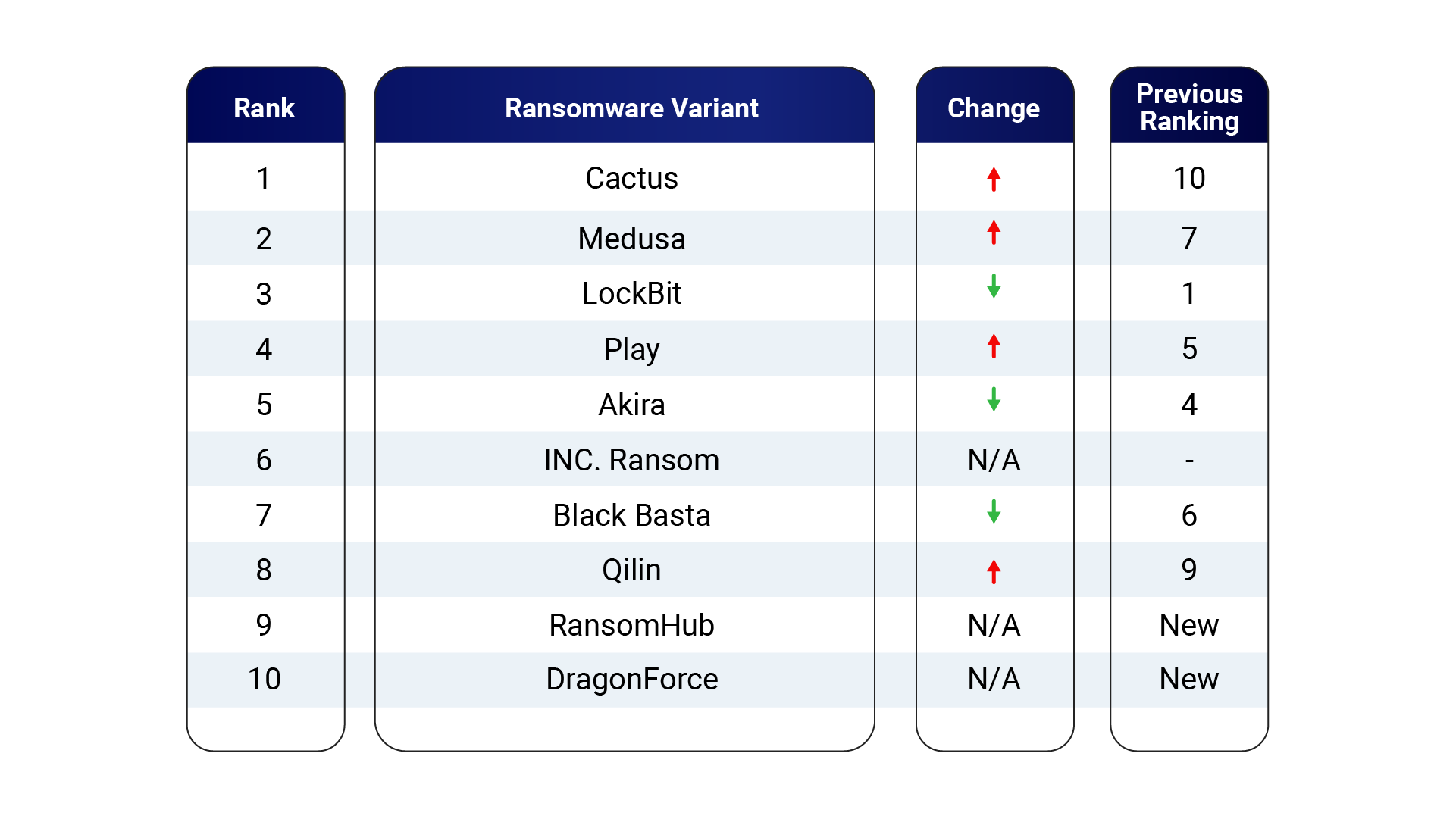

As 10 principais ameaças canadenses de ransomware

O NC3 trabalha em estreita colaboração com as forças policiais nacionais e internacionais, parceiros governamentais, setor privado e universidades para melhorar continuamente a resposta das forças policiais canadenses ao crime cibernético. Além de contribuir e apoiar operações específicas de aplicação da lei contra crimes cibernéticos, o Centro Nacional de Coordenação de Crimes Cibernéticos monitora rotineiramente a evolução do cenário de ameaças cibernéticas e realiza uma avaliação trienal dos operadores de ransomware que visam o Canadá. Essa avaliação sistemática informa o setor de segurança cibernética sobre as mudanças no ecossistema do crime cibernético, além de ajudar a direcionar os recursos de investigação.

A tabela abaixo rastreia as ameaças de ransomware mais prevalentes no Canadá para o período de relatório de maio a agosto de 2024, que se sobrepõe ao período coberto por este relatório.

-

Principais agentes de ameaças

Esta seção se aprofunda no mundo dinâmico das ameaças cibernéticas, começando com uma análise dos agentes de ameaças mais proeminentes.

-

Salt Typhoon

Salt Typhoon O Earth Estries, Inc. (também conhecido como Earth Estries) é um agente de ameaças sofisticado, intimamente ligado ao Ministério de Segurança do Estado (MSS) da China, que surgiu sob os holofotes do público em 2024. O grupo comprometeu vários dos principais provedores de telecomunicações e provedores de serviços de Internet dos EUA, explorando backdoors em sistemas de ISP originalmente implementados para cumprimento de leis aprovadas por tribunais. O grupo demonstrou recursos avançados para manter a discrição a longo prazo, permanecendo, nesse caso, sem ser detectado nas redes de telecomunicações por mais de um ano.

Uma vez estabelecida a persistência na rede, oSalt Typhoon obteve acesso a dados abrangentes, incluindo as listas de escutas telefônicas de interceptação legal do Departamento de Justiça dos EUA, registros de chamadas, mensagens de texto não criptografadas, gravações de áudio e tráfego de Internet que flui pelas redes dos provedores. O fato de terem como alvo funcionários do governo e figuras políticas de alto nível dos EUA motivou medidas de resposta sem precedentes, incluindo uma reunião da Sala de Crise da Casa Branca com executivos de telecomunicações e avisos de agências federais sobre o uso de dispositivos móveis. Os membros do Congresso na Câmara e no Senado expressaram sérias preocupações sobre esses incidentes e solicitaram que os órgãos federais dos EUA fornecessem mais informações sobre os ataques. Leia a seção sobre segurança das comunicações para obter uma visão mais detalhada das ameaças à infraestrutura essencial.

-

RansomHub

O RansomHub (também conhecido como Cyclops e Knight) opera por meio de um modelo de RaaS e recentemente ganhou destaque significativo no cenário de ameaças. A eficácia e o sucesso desse modelo operacional atraíram vários afiliados conhecidos, como LockBit e ALPHV, que realizam infiltração de rede e exfiltração de dados.

O RansomHub opera por meio de uma abordagem de extorsão dupla. O grupo também emprega uma variedade de técnicas para desativar ou encerrar soluções de detecção e resposta de endpoints (EDR), permitindo que ele evite a detecção e mantenha uma presença prolongada em redes comprometidas. Desde seu lançamento em fevereiro de 2024, o RansomHub se expandiu rapidamente, visando e exfiltrando dados de mais de 210 vítimas em setores de infraestrutura crítica. Esse rápido crescimento o posicionou entre os operadores de ransomware mais prolíficos em termos de ataques reivindicados publicamente. Os setores atacados incluem:

Saúde e farmácia

- Atividade de ameaças: Ataques de ransomware direcionados contra provedores de serviços de saúde e farmácias

- Impacto notável: Violação da Rite Aid afetando 2,2 milhões de clientes (julho de 2024)

- Preocupações críticas: Roubo e exposição de dados confidenciais de pacientes, interrupção dos sistemas de gerenciamento de prescrição e comprometimento de informações de saúde protegidas (PHI)

Energia e indústria

- Atividade da ameaça: Ataques sofisticados direcionados à tecnologia operacional e aos sistemas comerciais.

- Impacto notável: Interrupção dos sistemas de TI de uma gigante dos serviços de petróleo e gás (agosto de 2024)

- Preocupações críticas: Interrupções nas operações comerciais, interrupções na cadeia de suprimentos, comprometimento do sistema de faturas e pedidos de compra

Serviços sem fins lucrativos e de saúde

- Atividade da ameaça: Campanhas de roubo de dados direcionadas a dados organizacionais confidenciais

- Impacto notável: Violação da Planned Parenthood Montana (setembro de 2024), resultando em roubo de dados confidenciais de pacientes e interrupção das operações

- Preocupações críticas: Exposição de informações confidenciais de pacientes, violações de privacidade e danos à reputação

-

Jogar

O Play é um grupo de ransomware que surgiu pela primeira vez em junho de 2022. O Play comprometeu centenas de organizações de diversos setores na América do Norte, América do Sul e Europa, com seu foco principal nos EUA e no Canadá. Normalmente, o Play emprega táticas de extorsão dupla, ameaçando publicar dados roubados das organizações vítimas.

Para obter acesso inicial a um sistema ou rede de destino, o Play abusa de contas válidas e aplicativos vulneráveis voltados para o público em ambientes Windows. Depois de mapear as redes com ferramentas como o AdFind, eles se movem lateralmente com ferramentas como o PsExec e o Cobalt Strike, usando ferramentas adicionais como o Mimikatz para obter credenciais de administrador de domínio. Quando os dispositivos que contêm informações confidenciais são identificados, o grupo coleta os arquivos em arquivos .RAR e os exfiltra usando o WinSCP antes de finalmente criptografar os arquivos nos dispositivos saqueados.

Em julho, a Play foi observada usando uma nova variante Linux de seu ransomware que visa apenas arquivos executados em ambientes VMware ESXi.

-

Hunters International

O Hunters International, identificado pela primeira vez em outubro de 2023, tem semelhanças notáveis com o ransomware Hive. Quando os operadores do Hunters International adquiriram o malware e a infraestrutura do grupo Hive, eles se diferenciaram do Hive comercializando recursos aprimorados.

Suas operações se concentram principalmente na extorsão dupla, priorizando a exfiltração de dados e usando informações roubadas para pressionar as vítimas a fazer pagamentos de resgate. O grupo também emprega criptografia de arquivos usando ChaCha20-Poly1305 e RSA Optimal Asymmetric Encryption Padding (OAEP), resultando em arquivos marcados com a extensão ".LOCKED".

As cadeias de ataque típicas começam com campanhas de phishing ou com a exploração de uma vulnerabilidade. O grupo tem como alvo uma série de setores, incluindo manufatura, saúde e educação, adotando uma abordagem oportunista sem foco específico em nenhuma região ou setor em particular, comprometendo alvos na América do Norte, Europa e África. Uma ferramenta importante em seu arsenal é o SharpRhino, um backdoor disfarçado de software legítimo, usado juntamente com medidas agressivas para desativar sistemas de backup executando uma série de comandos e tentando encerrar serviços e processos específicos normalmente associados à recuperação do sistema.

No último trimestre, a Hunters International esteve realmente muito ativa, visando a todos os tipos de organizações, setores e regiões geográficas, ressaltando sua adaptabilidade e seu amplo potencial de ameaça. Eles são conhecidos por sua tática um tanto rancorosa de reinfectar as vítimas que conseguiram restaurar seus sistemas a partir de backups sem pagar o resgate, seja com uma segunda dose de seu próprio ransomware ou com uma variante diferente.

-

Meow Leaks | MeowCorp

O Meow Leaks é um grupo de ameaças com possíveis vínculos com o grupo de ransomware Meow (também rastreado como MeowCorp e Meow2022) que surgiu em 2022 como uma variante do ransomware Conti. Esse novo grupo Meow, que surgiu no final de 2023, concentra seus esforços na venda de dados roubados por meio de um site homônimo baseado no Tor, o "Meow Leaks".

O Meow afirma não lidar com ransomware; o grupo declarou publicamente em uma entrevista que não está envolvido com a Conti e não tem nenhuma afiliação atual com a MeowCorp. Dito isso, é possível que esse novo grupo não tenha experiência no desenvolvimento de ransomware, uma teoria que se reflete em sua limitada lista de vítimas da dark web, que até agora se concentrou principalmente em alvos baseados nos EUA, embora tenha algumas vítimas internacionais. Isso os classifica principalmente como um grupo de ameaça baseado em extorsão, já que não podem contar com a criptografia dos dados originais para pressionar as vítimas a pagar.

Independentemente de suas conexões com o grupo inicial de ransomware, o novo grupo de ameaças Meow Leaks teve um pico significativo de atividade neste trimestre, conforme evidenciado por seu crescente site de vazamentos. Um descriptografador gratuito para as vítimas do MeowCorp chamado RakhniDecryptor foi lançado por pesquisadores de segurança em março. A ferramenta de descriptografia funciona para descriptografar arquivos com as extensões de arquivo .KREMLIN, .RUSSIA e .PUTIN. (Ataques anteriores da MeowCorp usando o criptografador baseado em Conti visavam inicialmente organizações russas).

-

Qilin

A Qilin é uma RaaS, ativa desde 2022, que continua a visar o setor de saúde e vários outros setores em todo o mundo. Originalmente lançada como "Agenda" em julho de 2022, a operação foi rebatizada como "Qilin" e agora opera com esse nome.

O ransomware Qilin inclui variantes escritas em Golang e Rust e geralmente obtém acesso inicial a uma vítima por meio de ataques de spearphishing. O grupo utiliza ferramentas de monitoramento e gerenciamento remoto (RMM) e o Cobalt Strike para a implantação de binários. Durante um ataque, o Qilin localiza o controlador de domínio do alvo e executa um script de coleta de credenciais que visa especificamente as senhas armazenadas no Google Chrome para usuários autenticados. Conhecido por suas estratégias de extorsão dupla, o Qilin exige pagamentos de resgate para impedir a divulgação pública dos dados roubados.

-

LockBit

O LockBit é um conhecido grupo de criminosos cibernéticos com afiliações russas, especializado em fornecer RaaS por meio de seu malware homônimo. Os operadores do grupo mantêm e atualizam diligentemente o ransomware, supervisionando as negociações e orquestrando sua implementação quando ocorre uma violação bem-sucedida. Empregando estratégias de extorsão dupla, o LockBit não apenas criptografa os dados locais para restringir o acesso da vítima a seus arquivos, mas também exfiltra informações confidenciais, ameaçando a exposição pública dos dados, a menos que o resgate seja pago.

-

Principais ferramentas utilizadas por agentes de ameaças

Ferramentas como AnyDesk, PowerShell e Cobalt Strike são vitais para o gerenciamento de dados, testes de penetração e manutenção de sistemas. Sua flexibilidade e acessibilidade também as tornam ferramentas úteis para serem usadas indevidamente por agentes de ameaças.

-

AnyDesk

O AnyDesk é um aplicativo de área de trabalho remota projetado para fornecer aos usuários acesso remoto e suporte técnico, facilitando o acesso criptografado e a transferência de arquivos. O AnyDesk é um utilitário legítimo que é usado indevidamente por agentes de ameaças, como o grupo de ransomware Akira, para C2 e exfiltração de dados. -

PowerShell

O Microsoft PowerShell é um poderoso shell de linha de comando e uma linguagem de script projetada para automatizar tarefas e gerenciar sistemas Windows. Amplamente utilizada por administradores e profissionais de segurança em todo o mundo, ela oferece suporte à automatização de tarefas de rotina, ao gerenciamento de sistemas e às respostas a incidentes de segurança. No entanto, sua versatilidade também o torna um alvo de abuso por parte de invasores que podem explorar o PowerShell para obter acesso não autorizado e executar códigos mal-intencionados. O perigo real está na capacidade do PowerShell de executar scripts a partir do disco e diretamente na memória, permitindo ataques de malware "sem arquivo" que são difíceis de detectar.

Leia o relato da nossa equipe de MDR sobre um incidente com o PowerShell.

-

Ataque de Cobalto

O Cobalt Strike funciona como uma estrutura sofisticada de simulação de adversários, meticulosamente projetada para replicar a presença persistente de agentes de ameaças em ambientes de rede. Estruturado em torno de dois componentes essenciais - um Agente (Beacon) e um Servidor (Team Server) - o Cobalt Strike orquestra uma interação perfeita. O Cobalt Strike Team Server, que funciona como um servidor C2 de longo prazo hospedado na Internet, mantém comunicação constante com as cargas úteis do Beacon implantadas nas máquinas das vítimas.

Embora o Cobalt Strike seja usado principalmente como uma ferramenta legítima para testadores de penetração e equipes vermelhas avaliarem a postura de segurança das redes, ele também foi explorado por agentes de ameaças para fins nefastos. Também ocorreram casos de vazamento de seu código on-line, o que levou à sua rápida transformação em arma por um conjunto diversificado de adversários. Essa natureza dupla destaca a importância da vigilância e de medidas robustas de segurança cibernética para atenuar os riscos associados ao seu uso indevido.

-

Metasploit

A estrutura do Metasploit é uma estrutura de teste de penetração disponível gratuitamente com uma grande variedade de ferramentas, mas também é usada com frequência por entidades mal-intencionadas para a exploração de vulnerabilidades. Sua carga útil Meterpreter, uma ferramenta de pós-exploração que facilita o acesso do shell a uma máquina-alvo, fornece várias extensões, inclusive uma extensão Mimikatz. Seu poderoso conjunto de ferramentas e sua ampla disponibilidade significam que ele pode ser usado por grupos de ameaças que vão desde operações de crimes cibernéticos até grupos patrocinados pelo Estado. O Metasploit tem sido usado por grupos mal-intencionados estabelecidos, incluindo o LockBit, o ransomware Cuba e o Turla. -

WinSCP

O WinSCP (Windows Secure Copy) é um cliente gratuito de código aberto para os protocolos SFTP, FTP, WebDAV e SCP, projetado para o Microsoft Windows. Ele facilita a transferência segura de arquivos entre computadores locais e remotos, aproveitando protocolos criptografados como o SFTP para garantir a segurança dos dados. No entanto, seus recursos também o tornam a ferramenta preferida dos agentes de ameaças. Os invasores podem usar o WinSCP para exfiltrar furtivamente grandes volumes de dados, fazer upload de malware para servidores-alvo para comprometer ainda mais o sistema e obter acesso remoto para executar comandos arbitrários ou implantar software mal-intencionado adicional, mantendo controle persistente sobre os sistemas comprometidos.

Em nossa seção CylanceMDR Threats and Mitigations (Ameaças e Mitigações ), nossa equipe CylanceMDR analisou as ferramentas mais comuns que poderiam ser usadas para exfiltração nos ambientes de nossos clientes. A equipe descobriu que o WinSCP representava 51% das ferramentas de exfiltração mais comumente utilizadas nos sistemas dos clientes.

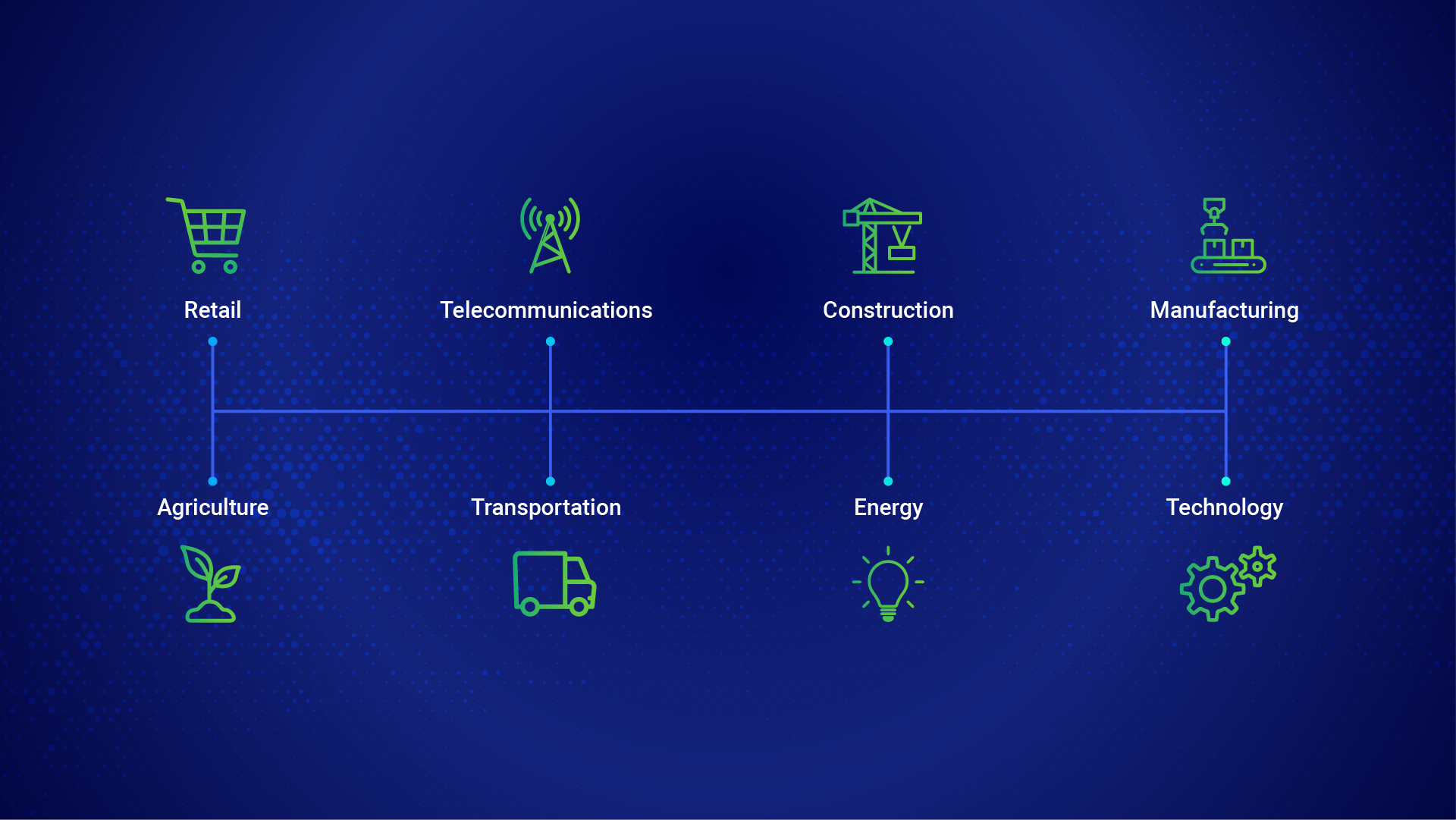

Grupo emergente em destaque - Lynx Ransomware

O grupo de ransomware Lynx apareceu pela primeira vez no cenário de ameaças em julho de 2024 e rapidamente acumulou mais de 25 vítimas nos meses seguintes. As organizações visadas estavam divididas em uma ampla gama de setores e localizadas principalmente na América do Norte e na Europa.

O que é o Lynx Group?

O grupo Lynx, como muitos operadores de ransomware atuais, usa uma estratégia de dupla extorsão. Depois de acessar ilegalmente um sistema ou uma rede, eles primeiro exfiltram dados confidenciais antes de criptografá-los, tornando-os inacessíveis ao proprietário. Em seguida, eles ameaçam divulgar publicamente os dados se o resgate não for pago. Quando uma organização é violada pelo Lynx, o grupo publica uma postagem em um blog em um site de vazamento - acessível pela Internet pública ou pela dark web, ou às vezes por ambas - "nomeando e envergonhando" a vítima.

Setores e regiões visados pelo Lynx

Como o Lynx opera

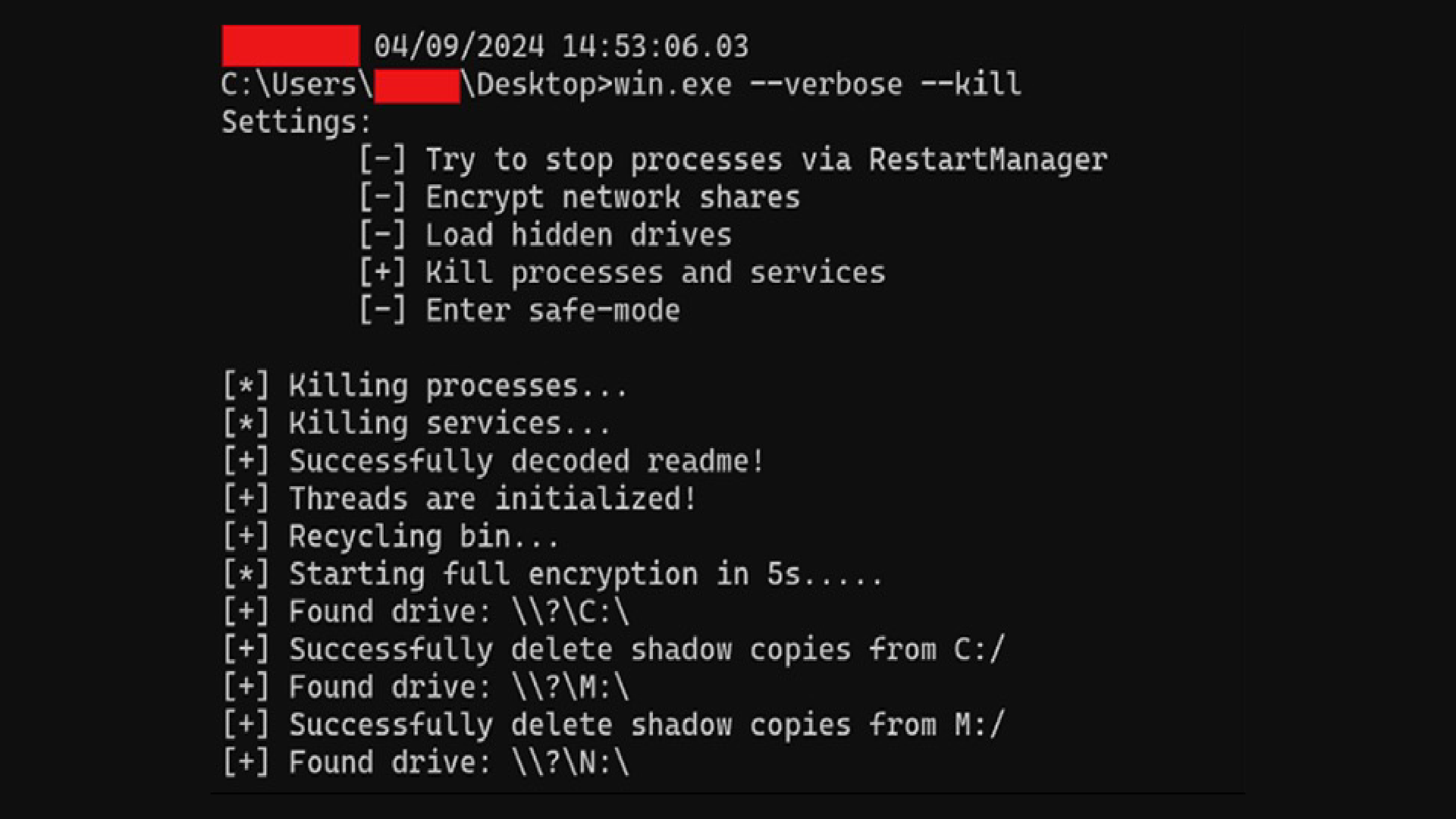

O Lynx mantém um site de superfície e um site de vazamento na deep web, juntamente com uma série de sites espelhados localizados em endereços ".onion" - presumivelmente para garantir o tempo de atividade caso algum de seus sites seja retirado do ar pelas autoridades policiais. Eles também empregam seu próprio criptografador que, após um exame mais detalhado pelos pesquisadores da BlackBerry, parece ter sido desenvolvido a partir da mesma base de código usada pelo infame grupo INC Ransom.

Até o momento, foram identificadas na natureza algumas amostras relacionadas ao criptografador utilizado pelo grupo Lynx. Todas as amostras parecem ter sido escritas em C++ e não possuem nenhuma forma de empacotamento ou ofuscação para impedir a análise.

Uma vez que os objetivos de pré-criptografia, como a obtenção de acesso inicial e a exfiltração de dados, tenham sido realizados, o ransomware é implantado no ambiente da vítima. O próprio ransomware foi projetado para ser executado por meio do console de linha de comando, com suporte a vários argumentos opcionais. Isso permite que um invasor personalize sua abordagem de criptografia de arquivos para atingir seus objetivos.

Após a execução, o malware também oferece suporte ao modo "--verbose", que imprimirá uma lista de operações que o ransomware está realizando enquanto é executado dinamicamente.

Para evitar que o dispositivo da vítima fique inoperante, o malware omite certos tipos de arquivos e pastas do Windows da criptografia. Isso serve a um propósito de uso duplo, acelerando a criptografia e evitando que programas essenciais do Windows se tornem inacessíveis, o que "bloquearia" o dispositivo e arruinaria a chance do grupo de pedir um resgate.

Para obter uma análise mais detalhada dessa ameaça emergente, leia nosso relatório completo sobre o Lynx.

-

Estratégias de mitigação de riscos

Novas ameaças e grupos de ameaças estão em constante evolução e apresentam novos desafios. As organizações que pretendem proteger seus ativos digitais devem adotar uma estratégia abrangente de segurança cibernética, incorporando medidas robustas de mitigação juntamente com o treinamento dos funcionários. Aqui, exploramos várias estratégias importantes que podem ser implementadas para impedir ameaças cibernéticas como as apresentadas pelo grupo de ransomware Lynx.

-

Proteção da infraestrutura

A implementação da segmentação da rede é uma etapa fundamental para conter possíveis violações.

- Tática: Ao dividir a rede em segmentos distintos de acordo com uma política de classificação do sistema, as organizações podem criar pontos de estrangulamento que podem limitar a capacidade de manobra de um invasor, estendendo o tempo de proteção e criando mais oportunidades para a detecção do adversário.

- Exemplo: Um grande provedor de serviços de saúde frustra um ataque cibernético isolando os servidores de dados dos pacientes da rede de uso geral, garantindo que os dados essenciais permaneçam seguros mesmo que outras partes da rede sejam comprometidas.

-

Soluções de backup

As organizações devem manter cópias off-line atualizadas dos dados armazenados em uma infraestrutura de backup separada, inacessível a partir de redes primárias.

- Tática: manter uma infraestrutura de backup separada.

- Exemplo: Essa abordagem é adotada com sucesso por uma empresa global de manufatura que realiza regularmente instantâneos de dados e os armazena off-line, garantindo a integridade e a disponibilidade dos dados mesmo após um ataque de ransomware.

-

Recursos de detecção e resposta

As organizações devem monitorar indicadores específicos; no caso de um ataque Lynx, monitore o aparecimento de extensões de arquivo como ".LYNX" ou a criação de arquivos denominados "README.txt", que é um nome de arquivo típico dado a notas de resgate.

- Tática: Os sistemas de alerta antecipado podem detectar padrões incomuns de transferência de dados ou modificações em massa de arquivos, permitindo uma resposta rápida a possíveis violações.

- Exemplo: Uma instituição financeira evita uma violação de dados significativa ao implementar a detecção e resposta de endpoints que sinalizou o acesso não autorizado aos seus sistemas de backup após o expediente.

-

Monitoramento e gerenciamento do controle de acesso

O gerenciamento de acesso é uma prática de segurança focada no controle e no monitoramento do acesso a sistemas, recursos e dados dentro de uma organização. A implementação de um monitoramento abrangente do controle de acesso pode ajudar as organizações a detectar e evitar tentativas de acesso não autorizado a sistemas críticos.

- Tática: Implemente o registro detalhado de todas as tentativas de acesso a sistemas e dados confidenciais. Analise regularmente os registros de acesso em busca de padrões suspeitos. Implemente alertas automatizados para comportamentos de acesso incomuns. Mantenha listas de controle de acesso (ACLs) rigorosas com auditorias regulares das permissões de usuários.

- Exemplo: Uma empresa de serviços financeiros detecta e evita uma possível violação de dados identificando padrões de acesso incomuns por meio de seu sistema de monitoramento, que poderia sinalizar várias tentativas de login com falha de uma conta de usuário autorizado fora do horário normal de trabalho.

-

Planejamento de resposta a incidentes

Um plano de resposta a incidentes (IR) bem definido permite que as organizações reajam de forma rápida e eficaz a incidentes de segurança cibernética, minimizando os possíveis danos e o tempo de recuperação.

- Tática: Desenvolva procedimentos detalhados de resposta a incidentes, estabeleça funções e responsabilidades claras, mantenha listas de contatos atualizadas para as principais partes interessadas e recursos externos (aplicação da lei, empresas de resposta a incidentes) e realize exercícios de mesa regulares para testar a eficácia da resposta.

- Exemplo: Uma empresa de manufatura pode conter um incidente de ransomware em poucas horas, seguindo seu plano de resposta a incidentes testado, que inclui procedimentos de isolamento imediato do sistema e canais de comunicação pré-estabelecidos com sua equipe de resposta a incidentes.

-

Segurança da cadeia de suprimentos

É fundamental avaliar a postura de segurança dos principais produtos com acesso à sua rede.