キューバ・ランサムウェアとは?

キューバ・ランサムウェア、別名フィデルは、2019年後半に初めて発見され、2022年に一躍脚光を浴びた。キューバランサムウェアの影響力は前年比で倍増し、何百人もの被害者を危険にさらし、2022年には6,000万ドル以上の身代金を集め、CISAとFBIはフラッシュアラートを発令した。Cuba ransomwareのTor-dot-onionベースの公式ウェブサイトは、このグループがロシア人メンバーであることを示す情報があるにもかかわらず、キューバ民族主義をテーマにしています。キューバ・ランサムウェアは、小規模ながら影響力の大きい脅威アクターであるRomComやIndustrial Spyと提携している。

キューバが標準的な商用ソフトウェアのパッキング技術を使用していることは、国家が支援するマルウェアよりも洗練されていないと考えられ、キューバは小規模ではあるが、利益を追求する才能ある個人のグループによるものである可能性が高いことを示しています。「パッキング」とは、ソフトウェアと必要なライブラリを、リバースエンジニアリングやウイルス対策スキャナによる検出が困難な単一のバイナリ実行ファイルに圧縮することを指す。

キューバは、金融サービス、政府機関、医療、重要インフラ、IT部門など、少数の著名な組織をターゲットに、大物狩り戦略を用いて選択的に展開している。報告によると、キューバのオペレーターは、身代金が支払われると、被害者のファイルを復号化するための復号化パッケージを確実に提供しますが、二重の恐喝戦術を採用し、支払いを拒否した被害者の盗まれたデータや文書を公開することも知られています。

キューバ・ランサムウェア最新ニュース

- キューバのランサムウェア集団、危険なバックドアで進化を続ける(Dark Reading)

- キューバのランサムウェアが新たなツールを展開:米国の重要インフラ部門と中南米のITインテグレーターが標的(BlackBerry ブログ)

- キューバのランサムウェア、フィラデルフィア・インクワイアラーへのサイバー攻撃を主張(BleepingComputer)

- RomComの脅威者がKeePassとSolarWindsを悪用してウクライナと英国を標的にした(BlackBerry ブログ)

Cubaは、多くの場合、第一段階のHancitorローダーマルウェアを介してドロップされ、フィッシング攻撃、公開された脆弱性、または盗まれた、またはブルートフォースされたRDP資格情報によってアクセスを取得します。ターゲットをファイルからロックアウトするために、Cubaは対称暗号化アルゴリズムChaCha20を使用し、一致する秘密鍵を保持するRSA公開鍵を使用して復号鍵を付加して暗号化します。

キューバの攻撃に見られるさまざまな手段、戦術、テクニックは注目に値する。以下はキューバの戦術とテクニックの非網羅的リストである:

- SOCKS5接続を使用するSystemBCマルウェアを介したコマンド・アンド・コントロール(C2)サーバーとの通信

- Microsoft Exchangeの脆弱性を利用したネットワーク・メール・サーバーへの侵入

- PowerShell、SystemBC、Mimikatz、Cobalt Strikeプラットフォーム、および cmd.exeなどのビルトインツールを使用して、ネットワークを横方向に移動する。

- PSEXECを使用して、新たに侵害されたシステムにペイロードを転送する。

- ネットワーク共有アクセス制御の解除

- 永続的なアクセスのために、侵害されたシステム上に新しいユーザーを作成する。

- ファイアウォールのルールを変更し、RDP接続にポート3389を許可する

- Endpoint Detection and Response(EDR)およびアンチウイルス・セキュリティ製品の無効化

- Windows Common Log File System (CLFS) ドライバを悪用して管理者認証情報を盗む

- カスタムダウンローダーのBUGHATCH、アンチウエアキラーのBURNTCIGAR、Metasploitフレームワークを使ってシステムを攻撃する。

- 防御を回避し、BYOVD(Bring Your Own Vulnerable Driver)テクニックを使ってセキュリティを回避する。

- Veeam Backup Serviceを介した脆弱性CVE-2023-27532の悪用による保存された認証情報へのアクセス

キューバ・ランサムウェア攻撃の兆候

CISA と FBI は、Cuba の様々なペイロードコンポーネントを特定するために、一般的に使用されているファイル名やインストールパス、C2 IP アドレス、ハッシュ署名などを含む、侵害の指標(IOC)を公開しました。Cuba は、Windows の temp ディレクトリ (C:⊖windowstemp) と ASP.NET のルートフォルダ (C:⊖ wwwroot⊖aspnet_client) にコンポーネントファイルを置き、多くの実行可能ファイルタイプを使用します:

- ASP.NET (.aspx)

- パワーシェル (.ps1)

- バッチスクリプト (.bat)

- ダイナミック・リンク・ライブラリ (.dll)

- バイナリ (.bin)

例えば、IPアドレスが192.168.1.253のシステムでは、253.ps1や253.batのように。

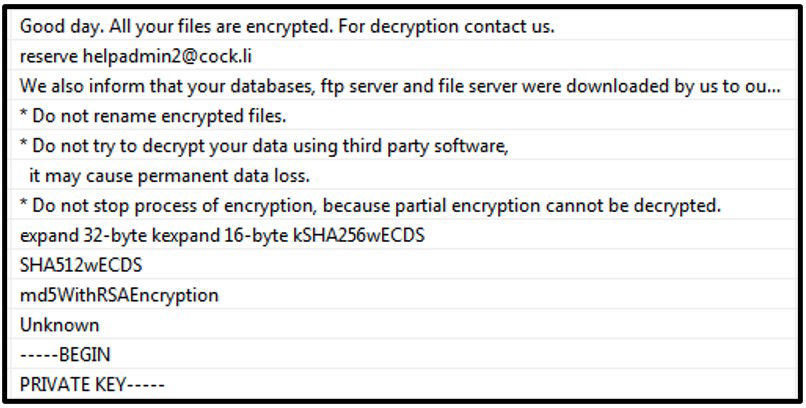

Cubaは被害者のファイルを暗号化した後、ファイルの拡張子に.cubaを 追加し、すべてのフォルダに「!復号化のためのFAQ!.txt」という名前のファイルを作成します。身代金要求のメモには、簡単なメッセージと攻撃者との通信を開始するための電子メールアドレスが記載されています。

キューバのランサムウェア攻撃を防ぐ方法

キューバ・ランサムウェアは複数の攻撃テクニックを使用するため、この悪質な敵に対抗するには「深層防御」のアプローチが推奨される。キューバ・ランサムウェアの攻撃に対抗するために採用できる防御策には、以下のようなものがあります:

- 強力な鍵空間を義務付け、すべての重要なサービスで多要素認証を可能にするパスワードポリシー

- 最新のアイデンティティ・アクセス管理(IAM)ツール

- すべてのエンドポイントに高度なエンドポイントセキュリティ製品を導入し、侵害の指標(IOC)を検出し、悪意のあるペイロードの実行をブロックする防御措置を講じる。

- すべてのオペレーティングシステムとソフトウェアを常に最新の状態に保ち、すべてのネットワークインフラの脆弱性スキャンと侵入テストを定期的に実施し、発見された脆弱性を可能な限り速やかに修正する。

- 管理用シェアやその他のサービスへの不要なアクセスを排除するなど、セキュリティに対する最小特権原則のアプローチを導入する。

- セグメント化されたネットワークとNIPS、NIDSによるネットワーク・アクティビティの異常動作の監視

- 従業員のワークステーションやサーバーを含むすべてのエンドポイントを、コマンドラインやスクリプティング・アクティビティ、パーミッション、および不要なサービスを無効化することでハード化し、LOTL(living off the land)型攻撃の可能性を低減する。

- データのオフラインバックアップ、暗号化バックアップ、不変バックアップを含む強固なバックアップ戦略