Introducción

La inteligencia sobre amenazas puede considerarse "el arte de coger al adversario por sorpresa". Anticipar, mitigar y prevenir las sorpresas en forma de ciberataques es la misión principal de un programa práctico de inteligencia sobre amenazas.

Alcanzar ese objetivo requiere un enfoque proactivo que responda a preguntas críticas como las siguientes: ¿Qué actores de amenazas tienen más probabilidades de causar un impacto en mi organización? ¿Cuáles son sus motivaciones, objetivos y capacidades? ¿Cómo se comportan y qué ciberarmas utilizan para alcanzar sus objetivos? Y, lo que es más importante, ¿qué contramedidas prácticas puedo desplegar para mejorar las capacidades de ciberdefensa de mi organización?

Nuestro equipo se enorgullece de publicar nuestro primer Informe de Inteligencia sobre Amenazas Globales a la Ciberseguridad en BlackBerry . La misión de este informe es proporcionar información procesable sobre ataques selectivos, actores de amenazas motivados por la ciberdelincuencia y campañas dirigidas a organizaciones como la suya, para que pueda tomar decisiones bien informadas y emprender acciones rápidas y eficaces.

En esta primera edición, encontrará informes de algunos de los mejores investigadores de amenazas y analistas de inteligencia del equipo de Investigación e Inteligencia de Amenazas de BlackBerry , expertos de talla mundial que comprenden no solo las amenazas técnicas, sino también los acontecimientos geopolíticos locales y globales y su impacto en los modelos de amenazas de las organizaciones en cada región. Para elaborar este informe (que abarca los 90 días comprendidos entre el 1 de septiembre y el 30 de noviembre de 2022), el equipo aprovechó datos y telemetría obtenidos de nuestros propios productos y capacidades analíticas basados en inteligencia artificial (IA), complementados con otras fuentes de inteligencia públicas y privadas.

Algunas de las investigaciones más destacadas de este informe son:

- 90 días en cifras. Una visión general del período de 90 días en estadísticas, incluido el número de muestras únicas de malware que BlackBerry impidió que afectaran a nuestros clientes y la distribución geográfica de esos ataques. He aquí un avance: nuestra tecnología detuvo una media de 62 nuevas muestras maliciosas por hora, o aproximadamente una nueva muestra por minuto.

- Armas más comunes. Información sobre las armas más comunes utilizadas en los ciberataques, incluido el resurgimiento de cargadores maliciosos como Emotet, la amplia presencia de Qakbot en el panorama de las ciberamenazas y el aumento de descargadores como GuLoader.

- El acceso remoto aumenta los ladrones de información. Con el auge postpandémico del trabajo remoto e híbrido, se ha generalizado la necesidad de acceder a las redes internas desde el exterior. Los atacantes están aprovechando las nuevas posibilidades de acceso remoto utilizando ladrones de información (infostealers) para robar credenciales corporativas y venderlas en el mercado negro. Nuestro informe analiza algunos de los infostealers más frecuentes y extendidos que hemos visto desplegados durante este periodo de tiempo.

- Ninguna plataforma es "segura". Los actores de las amenazas tienen múltiples estrategias para atacar diferentes plataformas de servidores, ordenadores de sobremesa y móviles. Por ejemplo, a pesar de la opinión predominante, macOS no es una plataforma "más segura": abundan los programas maliciosos y las vulnerabilidades de macOS. Otros temas tratados incluyen tendencias como el creciente número de ataques contra plataformas Linux; la forma en que lenguajes de programación menos convencionales como GoLang se están utilizando para desarrollar malware multiplataforma; y un análisis en profundidad de las amenazas que afectan a los dispositivos móviles con Android e iOS.

- Perspectiva única del sector. Gracias a nuestra fuerte presencia tanto en el sector de la ciberseguridad como en el del Internet de las Cosas (IoT), BlackBerry se encuentra en una posición única para descubrir amenazas para sectores como el de la automoción que no se suelen comentar en otros informes sobre amenazas. Esta edición incluye información sobre las tendencias de ciberseguridad que hemos observado y que afectarán al sector de la automoción, así como a los sectores sanitario y financiero.

- Principales actores de amenazas y contramedidas. Nuestra telemetría también reveló las actividades de muchos actores de amenazas diferentes. El informe incluye información sobre algunas de sus tácticas, técnicas y procedimientos (TTP) más comunes, así como enlaces a listas públicas de contramedidas aplicadas asignadas a MITRE ATT&CK y MITRE D3FEND. Nuestro objetivo es facilitar la actualización de sus defensas organizativas y modelos de amenazas basados en esta información procesable.

- Conclusiones y perspectivas. Por último, presentamos nuestras conclusiones y la previsión de ciberamenazas para 2023.

Quiero dar las gracias a nuestros investigadores mundiales de élite del equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry , que han hecho posible este informe y siguen elaborando numerosos informes de investigación "pioneros en el mercado", al tiempo que mejoran continuamente los productos y servicios basados en IA de BlackBerryy Cylance .

Ismael Valenzuela

Vicepresidente de Investigación e Inteligencia sobre Amenazas de BlackBerry

Twitter: @aboutsecurity

BlackBerry Autores de inteligencia sobre amenazas a la ciberseguridad

Los últimos 90 días en cifras

Número total de ataques

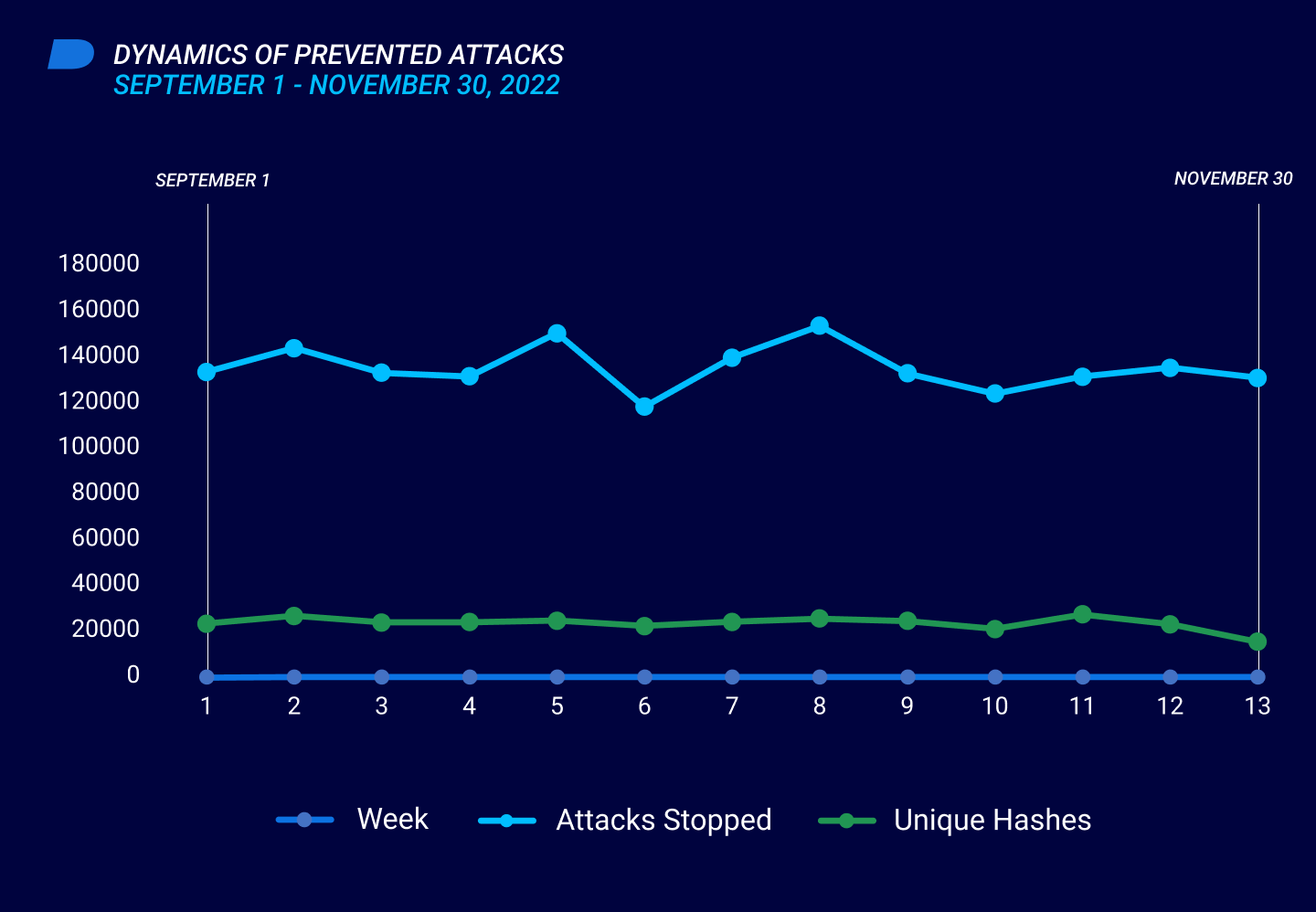

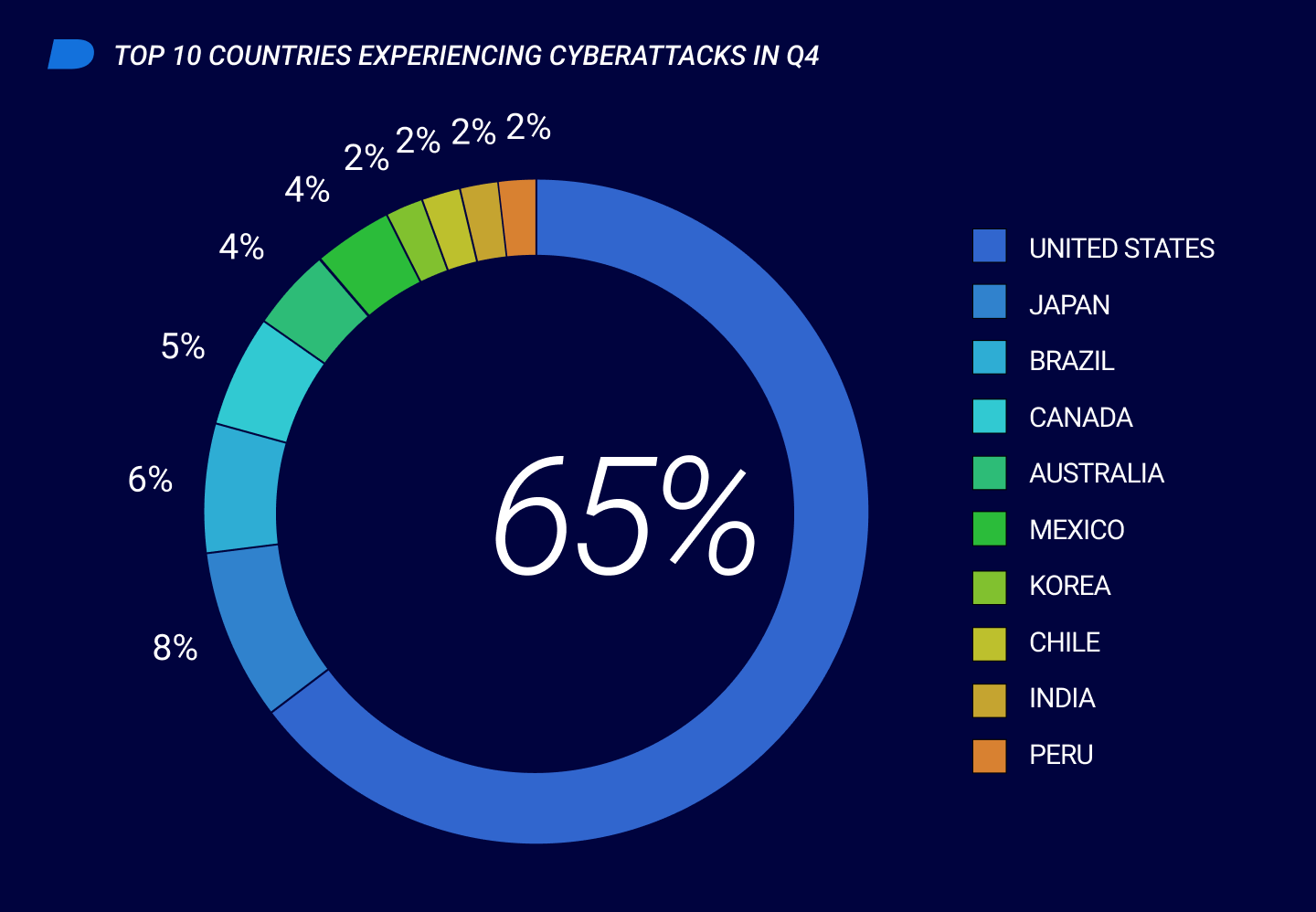

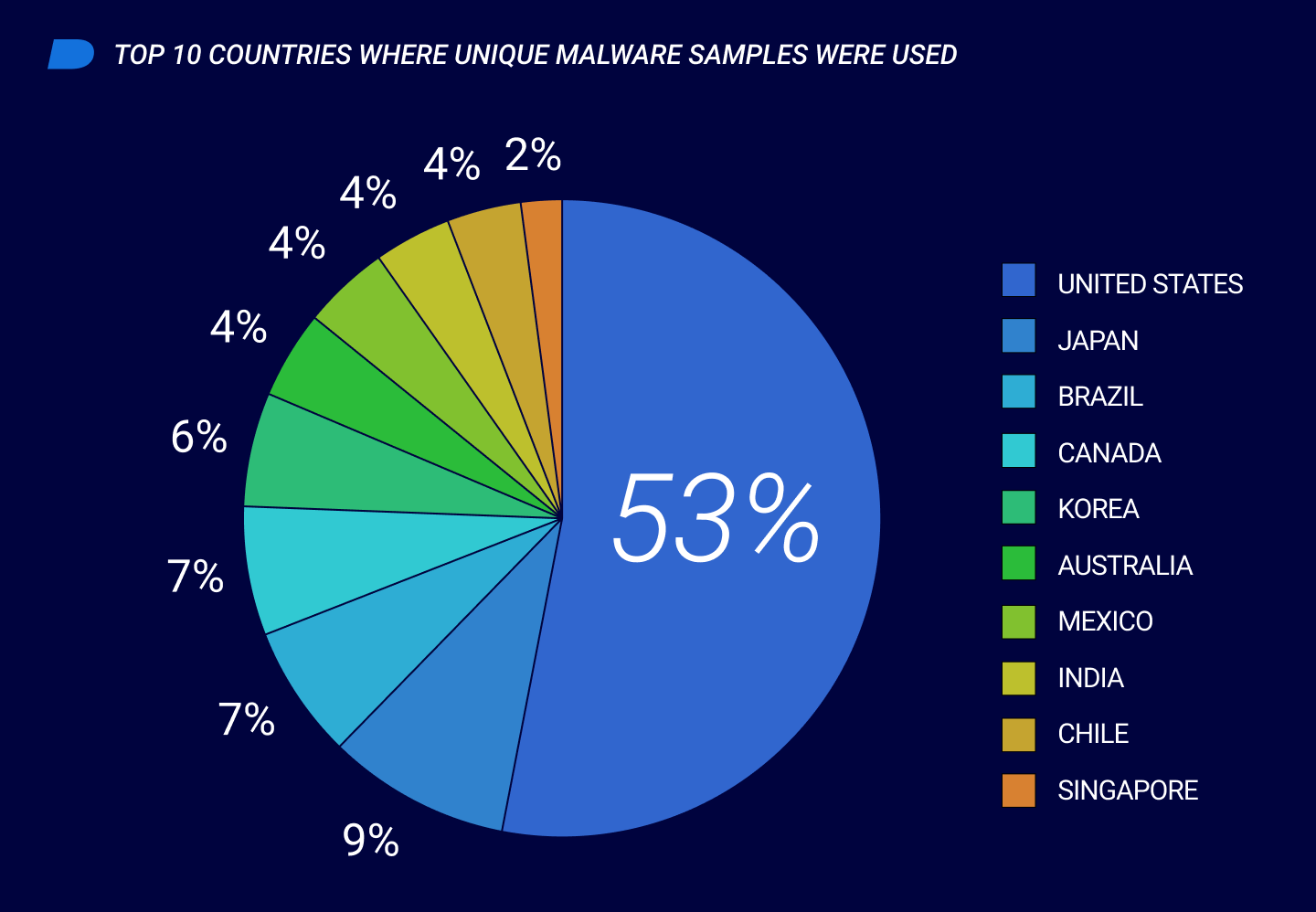

En los 90 días transcurridos entre el 1 de septiembre y el 30 de noviembre de 2022, las soluciones Cylance® Endpoint Security de BlackBerry detuvieron 1.757.248 ciberataques basados en malware. De media, los actores de amenazas desplegaron aproximadamente 19.524 muestras maliciosas al día contra clientes protegidos por nuestras tecnologías. Estas amenazas incluían 133.695 muestras únicas de malware, lo que se traduce en una media de 1.485 nuevas muestras de malware al día y 62 muestras a la hora: en otras palabras, una media aproximada de una nueva muestra por minuto.

El siguiente gráfico muestra la dinámica de los ciberataques potenciales que las soluciones de Cylance Endpoint Security evitaron entre el 1 de septiembre y el 30 de noviembre de 2022. Los picos durante la semana 4 (del 29 de septiembre al 5 de octubre) y la semana 7 (del 20 de octubre al 26 de octubre) se debieron a que los actores de amenazas reutilizaron muestras de malware.

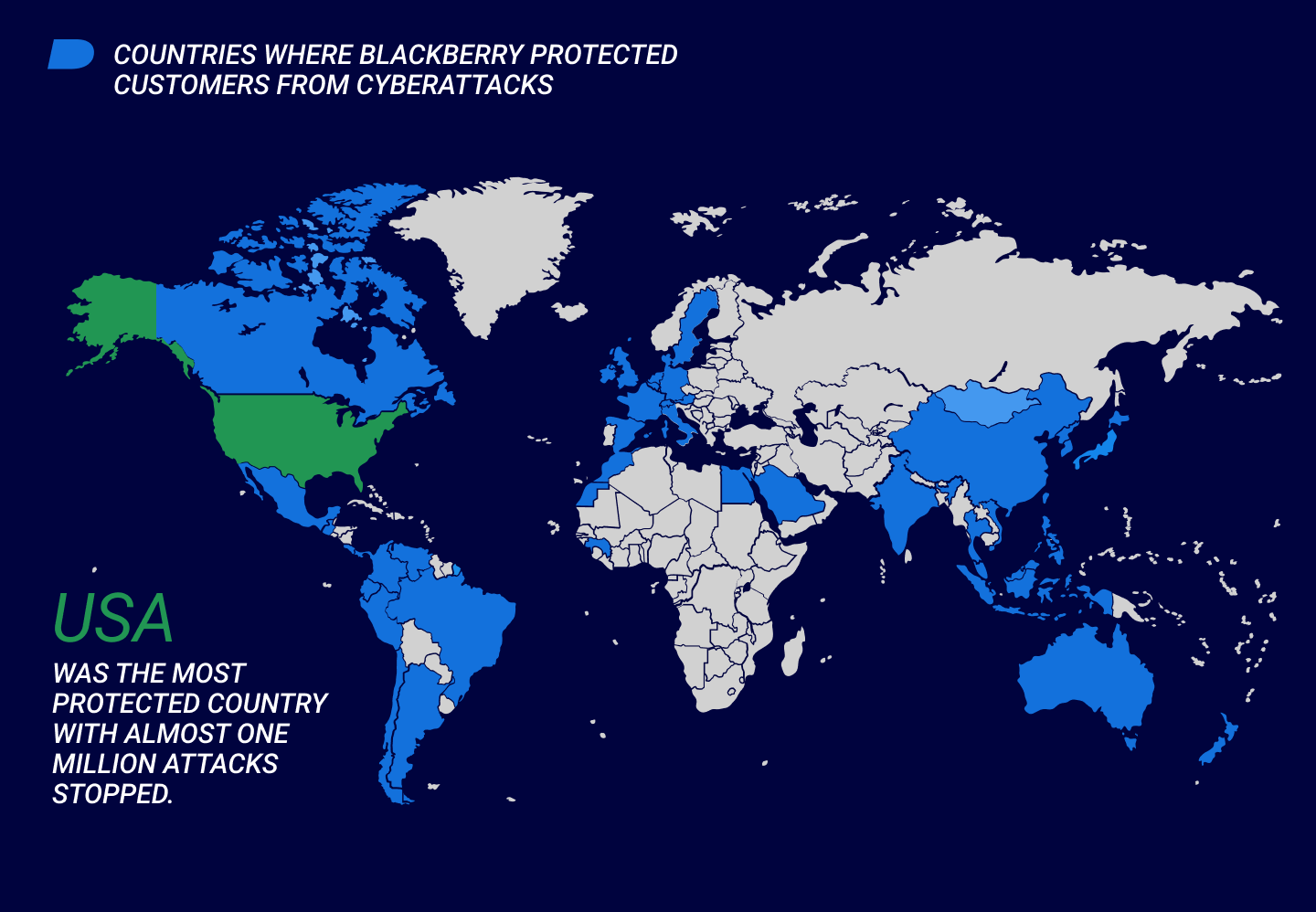

Geografía de los ataques evitados por las soluciones de seguridad para puntos finales de Cylance

Tipos de programas maliciosos utilizados durante los ataques en este periodo de referencia

Entre el 1 de septiembre y el 30 de noviembre de 2022, los actores de amenazas utilizaron una amplia variedad de malware para lograr sus objetivos financieros, geopolíticos, militares y tácticos. Las familias de malware más extendidas e interesantes identificadas se organizan por sistema operativo (SO) a continuación.

Es importante señalar que, aunque Windows® sigue siendo el sistema operativo más atacado, sus usuarios pueden estar algo mejor preparados para enfrentarse a un ataque de malware que los usuarios de otros sistemas operativos, que pueden seguir creyendo que son inmunes a los ciberataques. Sin embargo, los datos de telemetríade BlackBerry® muestran que los usuarios de macOS®, Linux® y móviles también son atacados con frecuencia: ninguna plataforma es inmune a la infección.

Windows

Descargadores

Los descargadores inducen a las víctimas a abrir archivos que descargan programas maliciosos. Los archivos suelen hacerse pasar por documentos digitales o ejecutables legítimos. Entre los descargadores más comunes se encuentran los siguientes:

- Emotet es una de las amenazas más prolíficas en uso actualmente. Apareció por primera vez en 2014 y sobrevivió a un desmantelamiento por parte de las fuerzas de seguridad en abril de 2021, resucitando a finales de 2021. Este último trimestre, Emotet resurgió tras un paréntesis de cuatro meses, utilizando técnicas ya vistas, incluida una campaña de phishing que distribuía documentos maliciosos de Microsoft® Office. Estos documentos intentan persuadir a la víctima para que los copie en un directorio oficial de Microsoft, donde las macros se ejecutan automáticamente sin pedir permiso al usuario. Emotet es conocido desde hace tiempo por distribuir el troyano bancario IcedID, que tiene fuertes conexiones con múltiples grupos de ransomware.

- Qakbot se entrega normalmente a través de técnicas de phishing, utilizando un correo electrónico señuelo. El señuelo suele contener un hipervínculo LNK que redirige a una página web maliciosa que contiene un archivo ZIP protegido con contraseña que contiene un archivo ISO. El archivo LNK ejecuta un archivo JavaScript, que a su vez ejecuta una DLL maliciosa de Qakbot con extensión .DAT. Una característica interesante de Qakbot es su uso de los hilos de correo electrónico existentes como medio de propagación. Su capacidad para "responder" a los destinatarios puede hacer creer a las víctimas que el enlace o archivo adjunto en el hilo de correo electrónico existente se envía desde una fuente de confianza. Qakbot es utilizado con frecuencia por muchos grupos de ransomware, y este trimestre se asoció con Black Basta, un posible cambio de marca de Conti que atacó a una serie de empresas con sede en EE.UU. en 2022.

- GuLoader descarga e implementa un ejecutable desde una ubicación remota, y se utiliza con frecuencia para descargar y ejecutar infostealers como RedLine y Raccoon. GuLoader suele abusar de servicios basados en la nube como Google Cloud™ y OneDrive® para alojar sus cargas útiles; sin embargo, también lo hemos detectado utilizando bots de Telegram.

ransomware

Infostealers

Con el auge postpandémico del trabajo remoto e híbrido, se generalizó la necesidad de acceso externo a las redes internas. Los atacantes aprovecharon inmediatamente el aumento de la autorización de acceso remoto utilizando infostealers -que antes se utilizaban sobre todo para el ciberfraude- para robar credenciales corporativas y venderlas en el mercado negro. Esas credenciales robadas suelen ser utilizadas por los intermediarios de acceso inicial (IAB) y los afiliados a las operaciones de ransomware para comprometer las redes de las organizaciones originales y desplegar el ransomware.

Entre los infractores vistos durante este periodo de notificación figuran los siguientes:

- Redline fue el infostealer más activo y extendido que se observó. Redline es capaz de robar credenciales de numerosos objetivos, como navegadores, monederos de criptomonedas, FTP y software de redes privadas virtuales (VPN), entre otros.

- El infostealer Raccoon funciona como malware como servicio (MaaS), lo que permite a los aspirantes a ciberdelincuentes utilizar sus potentes funciones por tan solo 100 dólares al mes. Aunque Raccoon no se ha extendido tanto como Redline, sigue considerándose una potente amenaza. BlackBerry ha detectado incluso casos en los que Raccoon fue abandonado por una infección inicial de Redline. Raccoon puede robar credenciales de monederos de criptomonedas, extensiones de navegador, Discord y Telegram, hacer capturas de pantalla y actuar como cargador para lanzar cargas útiles adicionales.

En septiembre de 2022, los autores de la amenaza intentaron poner en peligro Uberi. El ataque se atribuyó públicamente a afiliados del grupo Lapsus$. No se desplegó ningún ransomware en el incidente de Uber debido a las rápidas acciones de la empresa para detener el ataque.

Infectores de archivos

Troyanos de acceso remoto

Los troyanos de acceso remoto (RAT) pueden registrar las pulsaciones del teclado, acceder a la cámara web del usuario, robar las credenciales del navegador y proporcionar a los atacantes un programa de línea de comandos shell remoto que puede ejecutar comandos shell en el dispositivo infectado, así como en otros ordenadores de la red. Entre las RAT observadas durante este periodo de notificación se incluyen las siguientes:

- njRAT apareció por primera vez en 2015 y sigue siendo una de las RAT más populares en la actualidad. El constructor de njRAT está ampliamente disponible, lo que facilita su adaptación a cualquier modelo de ataque deseado. Es utilizado habitualmente por agentes de Oriente Próximo, y nuestra telemetría propia identificó una instancia de njRAT con un servidor de mando y control (C2) alojado en Jordania.

- FlawedAmmyy, que apareció en 2018, se basa en el código fuente filtrado de la herramienta de acceso remoto válida Ammyy Admin, que es utilizada tanto por empresas como por consumidores para manejar el control remoto y el diagnóstico en máquinas Microsoft Windows. Si bien FlawedAmmyy se atribuyó principalmente al grupo cibercriminal TA505 (conocido por realizar operaciones de ransomware a través de su ransomware Cl0p), es comúnmente utilizado por múltiples actores de amenazas cibernéticas.

macOS/OSX

Adware/Spyware

Secuestradores de navegadores

Malware y agentes proxy

El malware proxy es un tipo de troyano que convierte un sistema infectado en un servidor proxy que permite a un atacante ejecutar acciones en su nombre. Los agentes proxy son malware proxy que también añaden capacidades similares a las de las RAT, como la ejecución de comandos locales en las máquinas infectadas. El malware proxy suele soportar menos funciones que otros tipos de malware, lo que le permite dirigirse a un mayor número de víctimas, ya que requiere menos bibliotecas. El lenguaje de programación GoLang se utiliza mucho en este tipo de malware porque su compatibilidad con bibliotecas proxy como Proxit facilita el desarrollo a los ciberdelincuentes novatos.

BlackBerry ha observado el creciente uso de GoLang para atacar sistemas macOS como parte de un ataque multiplataforma más amplio contra múltiples plataformas para ataques oportunistas como el spam malicioso (malspam). Para operar con eficacia en múltiples plataformas, estos ataques se basan en funciones sencillas que existen en todas las plataformas. La mayoría de las muestras de malware proxy observadas son agentes proxy que atacan navegadores disponibles en múltiples plataformas.

Linux

Bots y botnets

Un bot es un programa autónomo que ejecuta comandos sin intervención humana, y una botnet es un grupo de bots controlados por un único actor de amenazas. Las redes de bots suelen formarse aprovechando una configuración errónea o una vulnerabilidad no parcheada que permite la instalación de código malicioso que añade el ordenador de la víctima a la red de bots. Desde la aparición de la ya famosa red de bots Mirai, que realizó ataques distribuidos de denegación de servicio (DDoS) a gran escala en 2016, han surgido más redes de bots Linux.

Redes de bots de Internet Relay Chat (IRC) como ShellBot todavía persistían a finales de 2022, utilizando tácticas de fuerza bruta para entrar en los sistemas a través de credenciales mal configuradas o por defectoiv. Además, hemos visto a la red de bots Sysrv abusar de los defectos de ejecución remota de código (RCE)v a través de CVE-2022-22947vi para comprometer sistemas y hacer crecer su red de bots a escala.

Malware y herramientas

BlackBerry observó e identificó otros programas maliciosos y herramientas maliciosas durante el periodo cubierto por este informe. Las herramientas SSH (basadas en el protocolo de shell seguro que permite el acceso remoto) se utilizan a menudo junto con código malicioso para forzar credenciales y/o escanear redes en busca de oportunidades de propagación. Durante el periodo de notificación de 90 días, aumentó el uso de la herramienta Faster than Lite (FTL). El grupo de amenazas OutLawvii suele abusar de esta herramienta, y se observó que se incluía en ShellBot.

Nuestra telemetría reveló campañas similares que desplegaban la herramienta de fuerza bruta SSH basada en GoLang Spirit, de la que también se abusa como herramienta de propagación. Spirit suele lanzarse junto con los bots de IRC Pwnrig y Tsunami, que podemos atribuir con bastante seguridad al grupo de piratas informáticos 8220 Gang.

Diversas familias de malware y actores de amenazas abusaron regularmente de la ya famosa vulnerabilidad Log4j durante el periodo del informe. Por ejemplo, el troyano Kinsing abusó de la vulnerabilidad del paquete Java Log4jviii CVE-2021-44228ix para RCE en plataformas Linux, y se ha visto más recientemente abusar de la vulnerabilidad del servidor Oracle WebLogicx CVE-2020-14882xi. Este troyano intenta desactivar los agentes de seguridad y servicios en la nube de un dispositivo y matar cualquier malware rival y mineros de criptomoneda (crypto miners) en el sistema víctima antes de desplegar su propio minero de criptomoneda.

Mineros de criptomonedas y secuestro de criptomonedas

El cryptojacking es un esquema generalizado en el que un actor de amenazas instala software malicioso de minería de criptomonedas en el dispositivo de una víctima para minar criptomonedas sin el consentimiento del usuario. Los mineros de criptomonedas han sido una plaga persistente en el panorama de las ciberamenazas durante la última década. Los mineros de criptomonedas afectan a los principales sistemas informáticos y pueden permanecer mucho tiempo antes de ser descubiertos.

Aunque la criptomoneda en general perdió valor durante el periodo del informe, el despliegue de mineros de criptomonedas a escala puede generar beneficios financieros tangibles para los actores de amenazas. En general, a pesar de los cambios en el mercado, el cripto sigue siendo el rey para muchos de estos actores de amenazas basados en Linux.

Este trimestre, los mineros de criptomonedas constituyeron una parte significativa de las amenazas dirigidas a dispositivos Linux. La minería de criptomonedas consume cada vez más recursos y, por tanto, es más costosa. Como resultado, los atacantes han comenzado a comprometer los entornos de múltiples víctimas para desplegar mineros y apropiarse indebidamente de los recursos informáticos necesarios. Tanto el anteriormente mencionado ShellBot como el bot Sysrv se infiltran en los sistemas, despliegan mineros de criptomonedas y secuestran los recursos del sistema.

Por lo general, los mineros criptográficos se introducen en el entorno de la víctima después de la vulneración a través de una carga útil descargada o aprovechando una vulnerabilidad como CVE-2022-26134xii (Atlassian Confluence) o CVE-2019-2725xiii (WebLogic), como se ha visto con frecuenciaxiv con el minero criptográfico PwnRig. Los mineros criptográficos intentan camuflarse con los recursos de fondo estándar, como las tareas cron (que programan tareas rutinarias para que se repitan en momentos específicos en el futuro) y pasar desapercibidos el mayor tiempo posible.

El trimestre también reveló detecciones relacionadas con CryptoNight, un algoritmo de minería utilizado para proteger las redes y validar las transacciones en algunas criptomonedas como Monero y Webchain, incluido un repunte en el uso del minero Webchain, así como de varios mineros basados en XMRig. XMRig es una popular utilidad de código abierto utilizada habitualmente para minar criptomonedas como Bitcoin y Monero, y es uno de los mineros de monedas más utilizados por los actores de amenazas en la actualidad.

Dispositivos móviles

Android

En 2022, casi el 71% de los dispositivos móviles de todo el mundo utilizaban el sistema operativo Android™. Las amenazas durante el periodo del informe incluyen las siguientes:

- Lotoor es una herramienta que puede utilizarse tanto con fines benignos como maliciosos. Los propietarios de Android pueden utilizar Lotoor para hacer root o desbloquear capacidades adicionales en sus dispositivos, pero la herramienta también se puede utilizar para eludir las funciones de seguridad integradas de Google e implantar malware persistente.

- AdvLibrary infecta dispositivos para monetizar el tráfico de Internet mostrando anuncios no solicitados y generando tráfico saliente en anuncios de pago. Las víctimas no suelen experimentar una pérdida económica directa, pero pueden incurrir en gastos adicionales por el aumento del tráfico de datos. Los ciberdelincuentes generan ingresos con AdvLibrary a través de los clics en los anuncios y el tráfico a sitios con publicidad maliciosa.

iOS

Por lo general, iOS® se considera un sistema operativo móvil más seguro que otros. Aunque los exploits de iOS de día cero son caros y rara vez se utilizan en ataques incontrolados, iOS no es inmune a los exploits que hacen "jailbreak" o desbloquean dispositivos iPhone®, una actividad potencialmente peligrosa que elimina las funciones de seguridad originales de Apple® y proporciona acceso completo al dispositivo. Aunque algunos propietarios hacen jailbreak intencionadamente a sus iPhones con fines como eliminar aplicaciones predeterminadas no deseadas, los teléfonos con jailbreak son vulnerables a los ataques.

Muchos niveles de actores de amenazas se basan en jailbreaks de iPhone para desplegar implantes en los dispositivos de las víctimas. Por ejemplo, Vortex es una familia de malware potencialmente malicioso dirigida a usuarios de iOS. Al igual que Lotoor para Android, Vortex es un rooter que puede hacer jailbreak a iPhones que los ciberdelincuentes pueden utilizar para instalar malware. Esta técnica es más común entre los actores de amenazas de nivel medio sin la capacidad técnica para lanzar amenazas de día cero. En el último trimestre, BlackBerry vio al menos dos versiones diferentes de Vortex destinadas a hacer jailbreak a dispositivos iOS.

Ataques específicos del sector

Automoción

La centenaria industria del automóvil se encuentra en medio de una gran revolución tecnológica. Los grandes avances tecnológicos están permitiendo el desarrollo de nuevos tipos de vehículos, sistemas y servicios. Esta transformación digital ofrece muchas ventajas, pero también ha introducido nuevos retos de ciberseguridad.

A medida que los vehículos se vuelven más conectados y autónomos, se vuelven potencialmente más vulnerables a las ciberamenazas y a los actores de amenazas. Además, los sistemas de fabricación de vehículos, cada vez más complejos, también corren el riesgo de sufrir ciberataques.

En años anteriores, el sector de la automoción se vio relativamente poco afectado por amenazas a gran escala y muy publicitadas. Sin embargo, las entidades maliciosas han comenzado a atacar no solo a los fabricantes de automóviles, sino a la industria en su conjunto, mediante esfuerzos para interrumpir las operaciones, robar datos confidenciales y comprometer las cadenas de suministro. En 2022, observamos un aumento tanto en el número de entidades maliciosas dirigidas a la industria del automóvil como en la cantidad de trastornos que causan.

Para protegerse contra estas amenazas, las empresas de la industria automovilística deben reconocer los riesgos potenciales inherentes a un futuro automovilístico más conectado y aplicar medidas de ciberseguridad sólidas para proteger los vehículos y los conductores.

Tendencias recientes de las amenazas

Debido a su escala mundial, la industria del automóvil presenta un inmenso número de puntos finales que vigilar y proteger. Incluye todas las organizaciones de la cadena de valor, desde las empresas que se abastecen de materias primas para la construcción hasta los concesionarios y propietarios de automóviles. La vasta superficie de ataque digital de esta compleja cadena de suministro debe protegerse para mantener operativo este importante negocio global.

Los ataques entre el 1 de septiembre y el 30 de noviembre de 2022 abarcaron desde el sofisticado spearphishing hasta el malspam de productos básicos, lo que indica que la industria automotriz está constantemente bajo el ataque de adversarios cibernéticos tanto avanzados como novatos.

Descargadores

Los descargadores de malware son frecuentes en casi todos los tipos de ciberataque, y pueden variar en apariencia, tipo de archivo y sofisticación relativa de las técnicas que utilizan para entrar en los sistemas. Los actores de amenazas engañosas inducen a las víctimas desprevenidas a instalar el descargador como primera parte de un ciberataque. Una vez ejecutado el código, los descargadores instalan código malicioso y cargas útiles adicionales para llevar a cabo ciberataques de mayor alcance.

GuLoader es un excelente ejemplo de descargador dirigido a la industria automotriz durante el período de este informe. El malware se identificó por primera vez en 2019 y sigue evolucionando. GuLoader suele hacerse pasar por documentos digitales o ejecutables legítimos antes de descargar otro malware de productos básicos.

Infostealers

Los datos valiosos y a menudo confidenciales de la industria automovilística la convierten en un objetivo privilegiado para los ciberdelincuentes. Estos datos son una mercancía que a menudo puede ser más valiosa que los propios vehículos.

Los infostealers son un tipo de código malicioso que busca y extrae ilícitamente datos del sistema de una víctima para utilizarlos con fines financieros o tácticos. Los infostealers pueden utilizarse junto con RAT como Remcos como malware básico que a menudo se vende como servicio para que otros actores de amenazas obtengan acceso malicioso y control de los sistemas de las víctimas.

ransomware

El ransomware es la pesadilla de todo equipo de seguridad, y los actores de amenazas saben que el ransomware dirigido a las cadenas de suministro de la industria puede ser devastador. En el sector de la automoción, un ataque de ransomware en cualquier fase de la cadena de suministro podría detener la producción o la distribución, provocando pérdidas de ingresos y de reputación en todos los ecosistemas del sector.

El ransomware BlackCat se observó en algunos de los ataques de ransomware más notorios a lo largo de 2022. Los grupos de ciberdelincuentes que utilizan este RaaS en particular, que a menudo se aprovechan de las pequeñas y medianas empresas, parecen tener una gran motivación económica y se han centrado principalmente en el sector manufacturero. El ransomware BlackCat se infiltra en un entorno, extrae datos valiosos y, a continuación, cifra los sistemas conectados.

ALPVH (el grupo de amenazas que está detrás del ransomware BlackCat) utiliza con frecuencia estratagemas de doble extorsión, a menudo haciendo públicos los datos de las víctimas comprometidas a través de su sitio de filtraciones (un sitio web que aloja documentos privados y potencialmente sensibles robados). Su objetivo es presionar a la organización afectada para que pague el rescate, aprovechando el temor a que se publiquen o vendan datos más valiosos a la competenciaxvi.

Herramientas de doble uso

Las aplicaciones de doble uso suelen ser herramientas y software legítimos que ofrecen características o funciones de las que los actores de amenazas pueden potencialmente hacer un uso indebido o abusar. El término "living off the land" (LotL) describe las acciones de los actores de amenazas que abusan de herramientas legítimas para eludir los sistemas de seguridad y evitar ser detectados.

Los actores de amenazas recurren cada vez más a herramientas de doble uso en lugar de código malicioso para propagarse dentro de un entorno, exfiltrar datos valiosos o incluso desplegar malware como herramienta "permitida". Los administradores de sistemas deben eliminar todas las herramientas de doble uso para las que no existan casos de uso válidos o justificación empresarial.

Panorama general de las amenazas en el sector del automóvil

Debido a la proliferación de funciones "inteligentes" y conectadas a Internet en los automóviles modernos y a la llegada de los vehículos definidos por software (SDV ), que reciben y gestionan nuevas funciones mediante actualizaciones de software, los vehículos presentan una superficie de ataque cada vez más atractiva para los actores de amenazas. De hecho, las estimaciones muestran que habrá hasta 775 millones de coches conectados en la carretera en 2023xvii. Es probable que aumente el número de intentos de ciberataque porque los adversarios saben que no se pueden tolerar interrupciones de ningún tipo durante la producción, la fabricación, el envío y las ventas.

En los últimos años se han producido varios tipos de ataques directos contra vehículos, y los vehículos equipados con tecnología de acceso sin llave han demostrado ser especialmente vulnerables. De hecho, los datos de la compañía de seguros LV= General Insurance, con sede en el Reino Unido, muestran que el 48% de los robos de coches fueron vehículos equipados con tecnología sin llavexviii. Europol anunció en octubre de 2022 que había desmantelado una red europea de robo de coches que tenía como objetivo los vehículos con acceso y arranque sin llave, utilizando software fraudulento para robar vehículos sin llavero físicoxix. (La revelación se produjo después de que se informara del exploit y se le aplicara un parche).

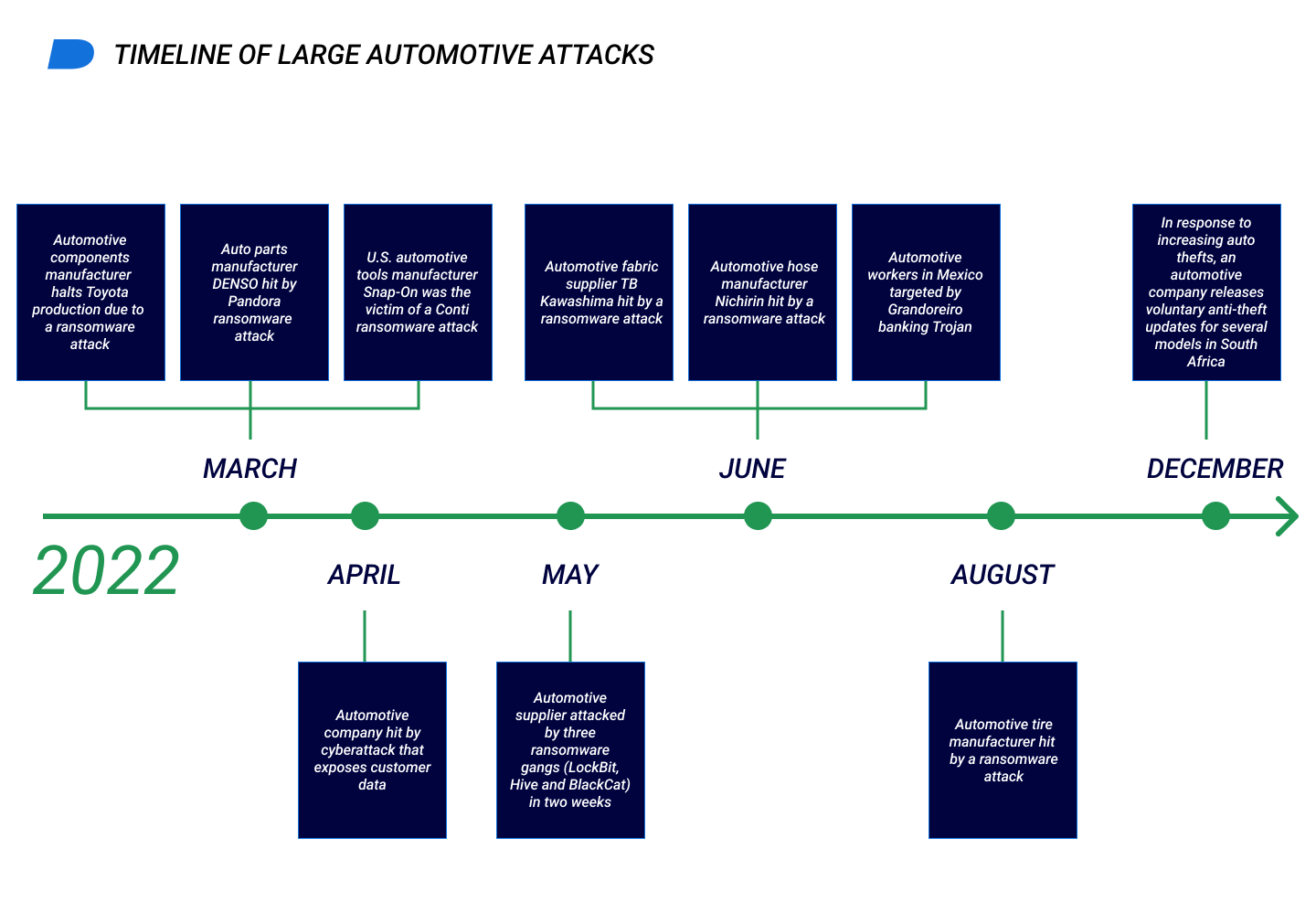

En general, el sector de la automoción ha sufrido una serie casi continua de ciberataques en los últimos cinco años, incluidas filtraciones de datos, ransomware y ataques de grupos de amenazas persistentes avanzadas (APT). El número de amenazas se disparó en 2022 y es probable que continúe debido a la proliferación de tecnología integrada en los nuevos vehículos. Por ejemplo, en 2017, un fabricante de automóviles fue víctima del ransomware WannaCryxx, que le obligó a detener brevemente la producción. En 2019, surgió el grupo APT32 (también conocido como OceanLotus)xxi, al que algunas fuentes vinculan con la prestación de apoyo al sector automovilístico de Vietnamxxii. El mismo grupo también atacó y comprometió las redes de otros fabricantes de automóvilesxxiii. De 2020 a 2022, aumentó el número de ataques (predominantemente ransomware). En 2022, ataques de ransomware notables afectaron a uno de los mayores concesionarios de automóviles de Europaxxiv, a un fabricante neerlandés de vehículos especializadosxxv y a un fabricante de neumáticos estadounidensexxvi.

La siguiente figura muestra una cronología de una muestra de los ataques de mayor envergadura registrados en el sector del automóvil en 2022.

Ataques a la cadena de suministro

Tanto la pandemia como la invasión rusa de Ucrania han puesto de manifiesto la fragilidad de las cadenas de suministro. La industria del automóvil no es inmune a los retrasos, la escasez y las interrupciones que sufren otras industrias.

Dadas las complejidades de la industria, muchas empresas confían en una estrategia de cadena de suministro justo a tiempo (JIT) para mantener sus vastos ecosistemas de proveedores, piezas y fabricantes, creando una superficie de ataque extremadamente grande que puede ser potencialmente explotada por los actores de amenazas. El sello distintivo de la estrategia JIT es que los productos no se fabrican hasta que se necesitan. Como resultado, la fabricación puede ralentizarse o detenerse si los componentes y materiales necesarios no están disponibles inmediatamente. En consecuencia, un ciberataque en la cadena de suministro puede detener la producción de automóviles.

En lugar de atacar directamente a los fabricantes de automóviles, que pueden estar fuertemente fortificados contra las intrusiones, los adversarios maliciosos pueden atacar a sus diversos proveedores, especialmente a aquellos con menos ciberseguridad. Por ejemplo, en marzo de 2022, unos sistemas de archivos comprometidos en un proveedor de plásticos y electrónica provocaron retrasos en la producción de unos 13.000 vehículos en una empresa automovilística japonesa. Según un portavoz citado por Automotive News Europe, la cadena de suministro de la empresa automovilística incluye 60.000 empresas en cuatro nivelesxxvii. Los ciberataques en cualquier punto de una cadena de suministro de ese tamaño pueden afectar potencialmente a la capacidad de otras empresas para recibir las piezas y materiales necesarios.

Tendencias para el futuro

Sanidad

El sector sanitario se enfrenta a un número cada vez mayor de ciberamenazas, ya que las amenazas se dirigen a las organizaciones sanitarias por sus datos altamente confidenciales y su valiosa información. Se trata de un problema importante para los proveedores sanitarios, ya que un ciberataque exitoso puede tener graves consecuencias, como la pérdida o publicación de datos confidenciales de pacientes, pérdidas económicas e incluso daños físicos directos a los pacientes. La sanidad es especialmente vulnerable a estas amenazas debido a una combinación de factores, como el uso generalizado de tecnología médica con una larga vida útil, la naturaleza compleja y a menudo interconectada de los sistemas sanitarios y las enormes cantidades de datos sensibles que se recopilan y almacenan de forma rutinaria. Es imperativo que los proveedores de asistencia sanitaria comprendan los peligros del panorama actual de las ciberamenazas y se protejan proactivamente a sí mismos y a sus pacientes de posibles daños.

En general, el ransomware sigue siendo la mayor amenaza para el sector sanitario, y los grupos de amenazas que se basan en el ransomware siguen atacándolo de forma muy activa, como podemos ver por el ataque de ransomware a CommonSpirit Health en octubre, donde se vieron comprometidos los datos pertenecientes a más de 600.000 pacientesxxix. En el pasado, algunos grupos de RaaS, como Maze, indicaron que no atacarían a hospitales, pero tales promesas no pueden garantizarse. Con la diversidad de múltiples grupos RaaS y la proliferación de modelos de afiliación, el grupo que ejecuta un ataque puede no ser el mismo que desarrolló el malware, lo que hace que el rastreo y la atribución sean una preocupación.

Según nuestra telemetría, las soluciones de Cylance Endpoint Security detuvieron 7.748 muestras únicas de malware dirigidas al sector sanitario durante este periodo, lo que supone una media de más de 80 muestras únicas de malware al día. El troyano más popular fue Qakbot, utilizado por los ciberdelincuentes desde al menos 2012 y que supone un alto riesgo para el sector sanitario. En 2022, Qakbot era utilizado sobre todo por afiliados que desplegaban el ransomware Black Basta. Dado que Emotet no realizó muchas campañas tras su reciente cierre de cuatro meses y que TrickBot parece más centrado en mejorar su malware Bumblebee, creemos que Qakbot sigue siendo el troyano más activo que facilita el acceso a la red sanitaria para afiliados de RaaS y IAB.

Meterpreter (una carga útil de Metasploit que proporciona una shell interactiva para el atacante) y BloodHound también estuvieron activos durante este periodo de tiempo. Detectamos un ataque que utilizaba Meterpreter junto con la ejecución de SharpHound, un recolector para BloodHound que se utiliza habitualmente para el movimiento lateral dentro de una red después de que se produzca un ataque. La Agencia de Ciberseguridad y Seguridad de Infraestructuras (CISA) recomienda que los administradores de redes y sistemas ejecuten ellos mismos BloodHound de forma intencionada para comprender las posibles rutas de ataque en sus entornosxxx.

También observamos que TinyNuke dejaba caer el Netwire RAT. Originalmente un troyano bancario con funciones similares a ZeuS, TinyNuke es un troyano completo que incluye el controlador de dispositivos del servidor VNC y la funcionalidad SOCKS inversa. TinyNuke también ha sido utilizado por Kimsuky Groupxxxi y atribuido a la República Popular Democrática de Corea (RPDC). Al examinar este ataque, descubrimos que TinyNuke descargaba y ejecutaba la RAT Netwire y se conectaba a un dominio alojado en DuckDNS, utilizado habitualmente por las RAT.

BlackBerry Los investigadores también encontraron un caso en el que un actor de amenazas desconocido desplegó la RAT PlugX, que es comúnmente utilizada por múltiples actores de amenazas de estado-nación, incluyendo Mustang Panda (más información en nuestro informe público), lo que indica que tanto los ciberdelincuentes como los actores de estado-nación están interesados en atacar la industria de la salud. Y, aunque no hemos visto infosecuestradores como Redline y Raccoon dirigidos específicamente al sector sanitario, sí encontramos un caso de GuLoader, un descargador utilizado habitualmente por los ciberdelincuentes para desplegar infosecuestradores.

El sector financiero

El sector financiero ha sido históricamente objetivo de los ciberdelincuentes, así como de las amenazas de los estados-nación que residen en zonas afectadas por sanciones financieras. Durante este periodo de 90 días, las soluciones de Cylance Endpoint Security detuvieron 9.721 muestras únicas de malware lanzadas contra objetivos del sector financiero, con una media de 108 muestras maliciosas únicas identificadas al día.

Diferentes actores de amenazas, incluidos los estados-nación, se han apoyado en herramientas comerciales de pruebas de penetración (pen testing) como Cobalt Strike y otras para difuminar la línea de atribución entre los ciberdelincuentes y las actividades de prueba legítimas. Esta confusión da a los ciberdelincuentes más tiempo para operar dentro de una red después de obtener acceso. En 2022, fuimos testigos de varios incidentes en los que se utilizó software comercial de simulación de adversarios, incluido Cobalt Strike, y software de pen testing Metasploit, Mimikatz y Brute Ratel dentro de instituciones financieras. Brute Ratel es una herramienta de simulación de ataques de adversarios, y tanto los atacantes como los profesionales de la seguridad utilizan habitualmente Mimikatz para extraer información confidencial, como contraseñas y credenciales, de la memoria de un sistema. Por el momento, se desconoce si la presencia de Mimikatz y Brute Ratel formaba parte de actividades legítimas de pen testing o de ataques reales.

Entre otras de las principales amenazas, detuvimos a los infosecuestradores de acceso inicial, como Redline Stealer Es de dominio público que las herramientas de acceso inicial están muy solicitadas porque permiten acceder a las redes de las víctimas para luego venderlas. Muchos actores de amenazas, incluido el grupo Lapsus$, confían en los infostealers para acceder a las empresas. (El grupo Lapsus$ es un grupo internacional de amenazas centrado en la extorsión conocido por numerosos ciberataques contra empresas y organismos gubernamentales).

Cylance Las soluciones de seguridad para puntos finales también han detenido ataques varios relacionados con la minería de criptomonedas y ataques a ecosistemas Linux, que son objetivos atractivos debido a la relativa falta de visibilidad en comparación con el mundo Windows. Un ejemplo es el backdoor Rekoobe, un troyano de Linux que lleva al menos siete años atacando activamente a víctimas de todo el mundoxxxii.

Actores de amenazas más activos

TA505 es un grupo activo e influyente de ciberdelincuentes con un impacto significativo en el mundo de las ciberamenazas con motivación financiera. Los objetivos del grupo incluyen la educación, las finanzas, la sanidad, la hostelería y el comercio minorista en todo el mundo.

Son conocidos por enviar grandes volúmenes de correo electrónico malicioso y disponen de una amplia gama de malware, lo que indica fuertes conexiones con redes clandestinas de malware. Actualmente, el grupo sigue utilizando el ransomware Locky como principal herramienta de ataque, pero también se sabe que ha experimentado con otros tipos de malware.

El conjunto de herramientas de TA505 incluye el ransomware Cl0p, la RAT FlawedAmmyy (basada en el código fuente filtrado de una versión de la herramienta legítima Ammyy Admin) y troyanos bancarios como Dridex.

ALPHV

ALPHV es un grupo de ciberdelincuentes relativamente nuevo y en rápido crecimiento que ha llamado la atención por sus innovadoras tácticas de extorsión y sus métodos de ataque poco convencionales. A pesar de su relativamente corta historia, el grupo ha tenido un impacto significativo en la comunidad de la ciberdelincuencia y es probable que siga evolucionando y ampliando sus operacionesxxxiii.

ALPHV es bien conocido por utilizar Rust, un potente lenguaje de programación que permite al operador de la amenaza utilizar una base de código en muchos sistemas operativos diferentes. El grupo utiliza múltiples binarios, scripts y bibliotecas LotL (LOLBins) para lograr sus objetivos.

BlackCat RaaS se despliega como parte de la etapa final de las campañas de hacking de ALPHV después de que el grupo haya completado movimientos laterales dentro de hosts específicos y recopilado toda la información que buscaba. ALPHV comienza entonces la extorsión financiera, e incluso ha amenazado con llevar a cabo ataques DDoS para coaccionar a las víctimas a pagar el rescate. Con el lanzamiento del ransomware BlackCat como RaaS, el grupo de piratas informáticos se ha unido a la tendencia de rápido crecimiento del malware de ataques de doble extorsión que exfiltran datos y cifran datos para pedir un rescate.

El grupo ALPHV no parece tener como objetivo un sector o país específico. Dado que ALPHV permite a otros actores de amenazas utilizar el ransomware BlackCat, la presencia del malware no indica necesariamente un ataque directo de ALPHV. Hasta la fecha, el ransomware BlackCat ha atacado los sectores minorista, financiero, manufacturero, gubernamental, tecnológico, educativo y de transporte en países como Estados Unidos, Australia, Japón, Italia, Indonesia, India y Alemaniaxxxiv.

Se cree que APT32 tiene su sede en Vietnam y ha llevado a cabo actividades cibernéticas maliciosas al menos desde 2014. Entre sus objetivos se encuentran diversas industrias privadas, gobiernos extranjeros y personas como disidentes y periodistas, con especial atención a los países del Sudeste Asiático, como Vietnam, Filipinas, Laos y Camboya. APT32 emplea con frecuencia tácticas como el compromiso estratégico de la web para acceder a los sistemas de las víctimas. Este sofisticado grupo también ha atacado organizaciones de defensa, empresas de alta tecnología, sanidad y fabricación.

El equipo de Investigación e Inteligencia de Amenazas de BlackBerry ha analizado múltiples intrusiones de APT32. El grupo ha utilizado un conjunto de RAT apodado Ratsnif para aprovechar nuevas capacidades de ataque a la red. También hemos identificado el uso que hace el grupo de la esteganografía (la técnica de ocultar datos secretos dentro de un archivo o mensaje ordinario no secreto) para incrustar una carga maliciosa en una imagen PNG.

APT29, también conocido como los Duques, es un grupo bien financiado y altamente organizado sospechoso de realizar ciberespionaje en nombre del gobierno ruso desde al menos 2008. El grupo se dirige especialmente a gobiernos y organizaciones no gubernamentales de Norteamérica y Europa, aunque también ha atacado a entidades de Asia, África y Oriente Medio.

El grupo utiliza con frecuencia Cobalt Strike, Mimikatz y AdFind (una herramienta de consulta de línea de comandos gratuita que puede utilizarse para recopilar información de Active Directory). El grupo también ha desarrollado un conjunto de herramientas personalizadas que incluyen CloudDuke, CozyDuke y FatDuke, entre otras. Además, se sabe que APT29 aprovecha vulnerabilidades que afectan a algunos productos para acceder a los sistemas de sus víctimas.

Mustang Panda es un grupo APT con sede en China que ha sido identificado como actor de amenazas de ciberespionaje. El grupo fue detectado por primera vez en 2017 y podría haber estado activo desde 2014xxxv. Mustang Panda ha atacado a una amplia gama de organizaciones, incluidas agencias gubernamentales, organizaciones sin fines de lucro, instituciones religiosas y organizaciones no gubernamentales (ONG) en países de todo el mundo, incluidos Estados Unidos, Europa, Mongolia, Myanmar, Pakistán y Vietnam.

El grupo utiliza con frecuencia China Chopper y PlugX para sus operaciones. PlugX es una RAT modular que puede configurarse para utilizar tanto HTTP como DNS para actividades de mando y control (C2). China Chopper es un software malicioso alojado en servidores web que permite el acceso no autorizado a la red de una organización y no requiere que un dispositivo infectado se comunique con un servidor C2 remoto.

El equipo de Investigación e Inteligencia de Amenazas de BlackBerry también ha descubierto una actividad reciente en la que Mustang Panda aprovechó el interés mundial por la guerra entre Rusia y Ucrania para atacar objetivos en Europa y las regiones de Asia-Pacífico.

TA542

Técnicas comunes de MITRE

| Técnica MITRE | Técnica ID | Táctica |

|---|---|---|

|

Descubrimiento de información del sistema

|

T1082

|

Descubrimiento

|

|

Inyección de procesos

|

T1055

|

Evasión de la defensa

|

|

Evasión de la virtualización/andbox

|

T1497

|

Evasión de la defensa

|

|

Descubrimiento remoto del sistema

|

T1018

|

Descubrimiento

|

|

Enmascaramiento

|

T1036

|

Evasión de la defensa

|

|

Protocolo de la capa de aplicación

|

T1071

|

Mando y control

|

|

Embalaje de software

|

T1027.002

|

Evasión de la defensa

|

|

Descubrimiento de software de seguridad

|

T1518.001

|

Descubrimiento

|

|

Descubrimiento de procesos

|

T1057

|

Descubrimiento

|

|

Desactivar o modificar herramientas

|

T1562.001

|

Evasión de la defensa

|

|

Descubrimiento de ventanas de aplicación

|

T1010

|

Descubrimiento

|

|

Instrumentación de gestión de Windows

|

T1047

|

Ejecución

|

|

Registro de consultas

|

T1012

|

Descubrimiento

|

|

Archivos o información ofuscados

|

T1027

|

Evasión de la defensa

|

|

Modificar el Registro

|

T1112

|

Evasión de la defensa

|

|

Descubrimiento de archivos y directorios

|

T1083

|

Descubrimiento

|

|

Canal cifrado

|

T1573

|

Mando y control

|

|

Intérprete de comandos y secuencias de comandos

|

T1059

|

Ejecución

|

|

Rundll32

|

T1218.011

|

Evasión de la defensa

|

|

Regsvr32

|

T1218.010

|

Evasión de la defensa

|

| Técnica ID | |

|---|---|

| Descubrimiento de información del sistema |

T1082

|

| Inyección de procesos |

T1055

|

| Evasión de la virtualización/andbox |

T1497

|

| Descubrimiento remoto del sistema |

T1018

|

| Enmascaramiento |

T1036

|

| Protocolo de la capa de aplicación |

T1071

|

| Embalaje de software |

T1027.002

|

| Descubrimiento de software de seguridad |

T1518.001

|

| Descubrimiento de procesos |

T1057

|

| Desactivar o modificar herramientas |

T1562.001

|

| Descubrimiento de ventanas de aplicación |

T1010

|

| Instrumentación de gestión de Windows |

T1047

|

| Registro de consultas |

T1012

|

| Archivos o información ofuscados |

T1027

|

| Modificar el Registro |

T1112

|

| Descubrimiento de archivos y directorios |

T1083

|

| Canal cifrado |

T1573

|

| Intérprete de comandos y secuencias de comandos |

T1059

|

| Rundll32 |

T1218.011

|

| Regsvr32 |

T1218.010

|

| Táctica | |

|---|---|

| Descubrimiento de información del sistema |

Descubrimiento

|

| Inyección de procesos |

Evasión de la defensa

|

| Evasión de la virtualización/andbox |

Evasión de la defensa

|

| Descubrimiento remoto del sistema |

Descubrimiento

|

| Enmascaramiento |

Evasión de la defensa

|

| Protocolo de la capa de aplicación |

Mando y control

|

| Embalaje de software |

Evasión de la defensa

|

| Descubrimiento de software de seguridad |

Descubrimiento

|

| Descubrimiento de procesos |

Descubrimiento

|

| Desactivar o modificar herramientas |

Evasión de la defensa

|

| Descubrimiento de ventanas de aplicación |

Descubrimiento

|

| Instrumentación de gestión de Windows |

Ejecución

|

| Registro de consultas |

Descubrimiento

|

| Archivos o información ofuscados |

Evasión de la defensa

|

| Modificar el Registro |

Evasión de la defensa

|

| Descubrimiento de archivos y directorios |

Descubrimiento

|

| Canal cifrado |

Mando y control

|

| Intérprete de comandos y secuencias de comandos |

Ejecución

|

| Rundll32 |

Evasión de la defensa

|

| Regsvr32 |

Evasión de la defensa

|

Ejemplos de comportamientos de técnicas comunes

| Técnica | Comportamientos |

|---|---|

|

Descubrimiento de información del sistema - T1082

|

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

|

Proceso de inyección - T1055

|

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

|

Evasión de Virtualización/Sandbox - T1497

|

> timeout 5000

> Start-Sleep -s 100 > Comprobación de los registros de VMWare y VirtualBox |

|

Descubrimiento remoto del sistema - T1018

|

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

|

Enmascaramiento - T1036

|

> Cambiar el nombre de archivo del malware por uno que suene legítimo

> Utilizar la extensión .jpg para los binarios > Utilizar tareas programadas con nombres legítimos como win32times y otros. |

| Comportamientos | |

|---|---|

| Descubrimiento de información del sistema - T1082 |

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

| Proceso de inyección - T1055 |

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

| Evasión de Virtualización/Sandbox - T1497 |

> timeout 5000

> Start-Sleep -s 100 > Comprobación de los registros de VMWare y VirtualBox |

| Descubrimiento remoto del sistema - T1018 |

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

| Enmascaramiento - T1036 |

> Cambiar el nombre de archivo del malware por uno que suene legítimo

> Utilizar la extensión .jpg para los binarios > Utilizar tareas programadas con nombres legítimos como win32times y otros. |

Contramedidas MITRE D3FEND

Entender las contramedidas comunes puede ayudar a las organizaciones a mejorar sus estrategias defensivas y a determinar si existen técnicas adecuadas de visibilidad y/o detección. Las contramedidas pueden basarse en eventos del sistema operativo (como eventos de procesos que ocurren en el sistema) o eventos de archivos (como la creación, modificación o eliminación de archivos).

En nuestro repositorio de GitHub encontrará una lista completa de técnicas de ataque y contramedidas asociadas. Le recomendamos que elija solo las contramedidas que pueda aplicar plenamente y que mejor se adapten a las necesidades de su organización.

Ataques más sonoros

Entre el 1 de septiembre y el 30 de noviembre de 2022, el equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry rastreó, descubrió, investigó y publicó la información más reciente sobre el panorama de las ciberamenazas en todo el mundo. La economía mundial aún se está recuperando tras la pandemia COVID-19, y los actuales acontecimientos geopolíticos en Europa del Este y las relaciones Este-Oeste siguen siendo inciertas. Estos factores convergen para crear un terreno fértil para los actores de las amenazas que intentan aprovecharse tanto por motivos políticos como financieros.

Este trimestre, hemos visto grupos APT afiliados a estados, bandas de ransomware con motivaciones financieras y muchos otros actores de amenazas de todos los tamaños, capacidades y motivaciones llevando a cabo múltiples campañas. A continuación presentamos una selección de algunos de los ataques de mayor repercusión en todo el mundo y de nuestros hallazgos más significativos durante el trimestre.

DJVU: Ransomware extrañamente familiar

El ransomware DJVU se hace pasar por servicios o aplicaciones legítimos y, a menudo, se incluye con archivos señuelo para parecer benigno. Una evolución del notorio ransomware STOP, DJVU ha visto muchas iteraciones desde su creación en 2018. El ransomware utiliza el cifrado de flujo criptográfico Salsa20 para su rutina de cifrado. Después de realizar numerosas comprobaciones antianálisis y antisandbox para confirmar que se está ejecutando en un sistema real, el malware cifra múltiples tipos de archivos antes de generar una nota de rescate con instrucciones para que la víctima recupere sus archivos. Recientemente, la amenaza se hizo aún más dañina cuando los autores añadieron al ransomware funciones de descargador previo al cifrado.

Este trimestre, DJVU descargó y desplegó malware infostealer en aparente colaboración con los grupos de amenazas detrás de la variante Arkei Vidar Stealer y Redline Stealer, creando vías adicionales para que los actores de amenazas se beneficien a costa de las víctimas.

Mustang Panda abusa de aplicaciones legítimas para atacar a víctimas en Myanmar

A principios de octubre, publicamos los resultados de varios meses de seguimiento del grupo APT Mustang Panda. También conocido como Bronze President, Red Delta y Honeymyte, este grupo se atribuye públicamente a China.

Durante nuestra investigación, descubrimos una campaña dirigida a Myanmar. La campaña suplantó la identidad de populares medios de comunicación de Myanmar y se dirigió a varias entidades, incluido un portal VPN gubernamental. El vector de infección de esta campaña utilizaba señuelos de phishing con archivos adjuntos maliciosos que engañaban a los usuarios para que los ejecutaran, lo que permitía a los atacantes afianzarse en el sistema.

La cadena de ejecución contenía varios componentes, incluyendo una utilidad legítima benigna que es susceptible al secuestro del orden de búsqueda DLL, además de un cargador DLL malicioso y una carga útil DAT cifrada. Tras la carga lateral del cargador DLL malicioso, se carga en memoria una carga útil PlugX. El vector de infección, la cadena de ejecución, el uso de PlugX y los TTP generales se ajustan a la metodología de campaña probada de Mustang Panda.

El ransomware BianLian cifra archivos en un abrir y cerrar de ojos

BianLian es un ransomware de acción extremadamente rápida escrito en el lenguaje de programación Go (GoLang). En este informe, predijimos el aumento actual del uso malicioso de lenguajes menos utilizados, como GoLang. Los actores de amenazas reconocen el potencial de estos lenguajes para crear malware, especialmente ransomware a medida. GoLang ofrece un soporte especialmente sólido para la concurrencia, que puede acelerar los ataques al permitir que varias funciones maliciosas se ejecuten de forma independiente al mismo tiempo.

BianLian es una amenaza relativamente nueva que se ha dirigido a una amplia gama de industrias. El grupo detrás del malware parece tener una motivación puramente financiera, y los ataques relacionados con BianLian continuaron hasta finales de 2022. El grupo parece explotar en gran medida los sistemas y redes a los que accede. Su método típico de despliegue es la infiltración manual en los sistemas para obtener el acceso inicial, seguido del abuso de LOLBins para explorar las redes y los sistemas. Tras recopilar esta información, despliegan su ransomware para obtener beneficios económicos.

Un actor de la amenaza RomCom no atribuido que suplanta aplicaciones populares ataca ahora al ejército ucraniano

En octubre, BlackBerry descubrió la anteriormente desconocida RomCom RAT dirigida a instituciones militares ucranianas. El mismo actor de amenazas era conocido por desplegar versiones falsificadas del popular software Advanced IP Scanner antes de cambiar sus esfuerzos a PDF Filler (otra aplicación popular) y puede haber desarrollado estos exploits ellos mismos.

La RomCom RAT intenta tomar el control malicioso de los dispositivos afectados. El vector de infección inicial que observamos fue un correo electrónico con un enlace incrustado a un documento falso en ucraniano llamado Наказ_309.pdf (Order_309.pdf en inglés) que dejaba caer el descargador de la siguiente etapa.

Durante el periodo que abarca este informe, se observó que este actor de amenazas desarrollaba activamente nuevas técnicas dirigidas a víctimas de todo el mundo.

Una amenaza de tipo RomCom utiliza marcas de software populares para atacar Ucrania y, potencialmente, el Reino Unido.

Tras una serie de ataques en Ucrania, el mismo grupo lanzó nuevas campañas de ataque que se aprovechaban de marcas populares de software. El equipo de Investigación e Inteligencia de Amenazas de BlackBerry descubrió las campañas mientras analizaba artefactos de red identificados durante nuestra investigación anterior sobre RomCom RAT.

Nuestros investigadores descubrieron que el actor de la amenaza se hacía pasar por SolarWinds Network Performance Monitor, KeePass Open-Source Password Manager y PDF Reader Pro en sus campañas. Las campañas utilizaban estas empresas legítimas como fachada y diseñaban sitios web falsos que imitaban a los reales para inducir a las víctimas a descargar el malware Remcos RAT. El actor de amenazas RomCom ha seguido desplegando activamente nuevas campañas dirigidas a víctimas en Ucrania, y podría estar expandiéndose a objetivos de habla inglesa en todo el mundo en su última serie de ataques.

El ransomware ARCrypter expande sus operaciones de Latinoamérica al mundo

El equipo de investigación de amenazas de BlackBerry supervisó la familia de ransomware ARCrypter a lo largo de 2022. En agosto, se descubrió una variante desconocida que BlackBerry denominó ARCrypter y que tenía como objetivo instituciones latinoamericanas. El INVIMA (Instituto Nacional de Vigilancia de Medicamentos y Alimentos de Colombia) cerró temporalmente en octubre debido a un ciberataquexxxvi.

A través de nuestros esfuerzos de búsqueda de amenazas, BlackBerry identificó muestras adicionales de interés para este ransomware. Teniendo en cuenta el marco temporal del ataque y el contenido de la nota de rescate en la que se menciona INVIMA, concluimos con un alto grado de certeza que el ransomware ARCrypter se utilizó en el ciberataque INVIMA. Investigaciones adicionales ayudaron a descubrir dos conjuntos de archivos: un dropper de malware adicional y un encriptador de archivos.

Mustang Panda utiliza la guerra ruso-ucraniana para atacar objetivos en Europa y Asia-Pacífico

En diciembre, nuestra vigilancia continua de Mustang Panda descubrió una campaña dirigida a entidades de varios países y continentes.

Esta campaña se basaba en señuelos temáticos (como un archivo titulado "Political Guidance for the New EU Approach Towards Russia.rar") relacionados con acontecimientos geopolíticos actuales. El señuelo contenía un documento señuelo y un archivo LNK que seguía la misma convención de nomenclatura que el archivo RAR del señuelo. Los componentes adicionales incluían utilidades legítimas susceptibles de ser secuestradas por orden de búsqueda DLL, cargadores DLL maliciosos y cargas útiles DAT similares a componentes que el grupo ha utilizado en el pasado.

El objetivo de la cadena de ejecución es entregar una carga útil PlugX en la memoria del sistema host que proporciona capacidades completas de acceso remoto a los hosts comprometidos.

Aunque la cadena de ejecución principal y los TTP de esta campaña ya se habían visto antes, estos ataques mostraron cambios sutiles, incluida una pequeña alteración en el flujo de ejecución, de modo que la función EnumSystemCodePagesW se utilizó para la ejecución de shellcode en lugar de EnumThreadWindows. Esta modesta modificación requirió ajustes en la concienciación defensiva y en las contramedidas para garantizar la protección más eficaz.

Partiendo de un certificado SSL de dominio único, pudimos descubrir 15 direcciones IP adicionales, cinco de las cuales eran servidores C2 para el grupo Mustang Panda que sirven archivos similares conformes a la misma cadena de ataque y TTP a ubicaciones y víctimas adicionales.

El alcance mundial de las campañas indica que el grupo dispone de poderosos recursos y capacidades. No esperamos que este sea su último ataque.

Ataques adicionales

Emotet es una familia de malware elaborada y en continua evolución que recientemente volvió a la palestra en noviembre de 2022. Atribuido a la entidad criminal TA542 y también conocido como Heodo o Geodo, el malware ha visto muchas iteraciones desde su concepción en 2014xxxvii.

Entregado por correo electrónico, el montaje inicial de Emotet suele ser un documento troyanizado de Microsoft® Excel®. Se basa en el engaño para persuadir a la víctima de que abra el archivo adjunto y haga caso omiso de las advertencias de seguridad emergentes. Los objetivos de Emotet pueden variar ampliamente y sus documentos señuelo se hacen pasar por una serie de temas en varios idiomas y regiones. Cuando una víctima ignora las advertencias y permite la ejecución de los documentos falsos, la carga útil prevista del malware intenta descargarse. Una vez instalado el malware, puede llevar a cabo una amplia gama de funciones, entre ellas descargar y desplegar malware adicional.

A principios de diciembre, surgieron detalles sobre CryWiper, un nuevo limpiador de malware. CryWiper es único porque fue diseñado y desplegado específicamente para atacar entidades en Rusia, incluidos tribunales y alcaldíasxxxviii.

A primera vista, CryWiper se comporta como un ransomware típico: elimina las instantáneas del sistema para impedir la recuperación de los archivos afectados, cifra y añade la extensión .CRY a los archivos afectados y deja caer una nota de rescate README.txt con instrucciones para pagar el rescate y recuperar los archivos. Sin embargo, CryWiper no es un ransomware: es un wiper. Como todos los wipers, el objetivo de CryWiper es corromper y destruir los archivos de los sistemas de destino para que sean irrecuperables por cualquier medio, incluso si se paga el rescate.

CryWiper logra este nivel de devastación de archivos con el uso de Mersenne Vortex, un algoritmo generador de números pseudoaleatorios (PRNG) que sobrescribe y destruye el contenido original de los archivos sin esperanza de recuperación.

Conclusiones y previsiones para el primer trimestre de 2023

El último trimestre (y 2022 en general) reveló tendencias significativas en ciberseguridad que probablemente continúen a lo largo de 2023 y más allá. El número de actores de amenazas con motivaciones políticas sigue creciendo, con amenazas que incluyen la distribución de desinformación y desinformación a través de sitios de noticias falsas, el seguimiento de las acciones y comportamientos de periodistas y disidentes, y los intentos de ataques directos contra organizaciones gubernamentales y militares.

En todos los casos, los autores de las amenazas utilizaron una serie de métodos que incluyen herramientas y técnicas recientemente identificadas, así como modificaciones de las herramientas existentes que les permiten eludir mejor la detección. El aumento de los ataques selectivos en los sectores de la automoción, la sanidad y las finanzas ha puesto de manifiesto la necesidad de proteger las superficies de amenaza vulnerables de estos sectores.

La defensa de su organización contra el malware y los ciberataques requiere un conocimiento profundo de la forma en que los actores de las amenazas se dirigen a su sector, las herramientas que utilizan y sus posibles motivaciones. Este conocimiento detallado proporciona inteligencia sobre ciberamenazas contextual, anticipativa y procesable que puede reducir el impacto de las amenazas en su organización.

Lecciones aprendidas

- Además de la motivación financiera, cada vez son más los actores de amenazas que se dirigen a víctimas individuales e institucionales por motivos económicos, geopolíticos y sociales. Los defensores deben considerar proactivamente el posible impacto de los acontecimientos económicos y políticos en la ciberseguridad.

- Los actores de amenazas utilizan cada vez más lenguajes de programación menos comunes o exóticos, como GoLang y Rust, para desarrollar nuevo malware. Los cazadores de amenazas deben permanecer vigilantes y aprender cómo el uso de lenguajes de programación novedosos puede manifestarse en los ataques. Dado que GoLang admite la codificación multiplataforma, es posible que en el futuro se produzcan más ataques contra Linux y macOS.

- Un acceso más amplio a las herramientas de acceso inicial dio lugar a importantes incidentes en 2022, al igual que la disponibilidad de ransomware como servicio gestionado para grupos sin conocimientos técnicos suficientes para crear su propio malware. Como resultado, creció el uso de ransomware por parte de actores de amenazas de estado-nación.

- La industria del automóvil se vio gravemente afectada por una gran variedad de ciberataques en 2022. El ataque a grandes fabricantes y proveedores del sector provocó paradas en varias líneas de producción. Es probable que esta serie de ataques continúe en 2023.

- Los ataques a la cadena de suministro que abusan de aplicaciones legítimas para distribuir cargas maliciosas pueden mitigarse e incluso prevenirse aplicando políticas de confianza cero que exijan autenticación y autorización continuas para acceder a redes y aplicaciones.

Previsión 1T 2023

- Hasta la fecha, una característica clave de la invasión rusa de Ucrania ha incluido ciberataques contra la infraestructura militar y civil ucraniana. Si las hostilidades continúan, es probable que veamos repetirse este patrón de ciberataques selectivos.

- Las operaciones de ransomware dirigidas a hospitales y organizaciones médicas continuarán, especialmente en los países que apoyan o financian a Ucrania.

- Los ciberataques a infraestructuras críticas continuarán. Es posible que la IA se utilice cada vez más no solo para automatizar ataques, sino también para desarrollar ataques deepfake avanzados.

- También es posible que continúen los ataques a entidades financieras europeas, como el perpetrado en septiembre de 2022 contra Revolut (una popular empresa y aplicación fintech), con sede en el Reino Unido, que comprometió más de 50.000 registros de clientes.

- En América, prevemos una explosión de los ataques comerciales de spyware para móviles. Esperamos que los actores de amenazas en Brasil expandan aún más los ataques bancarios con troyanos de los sistemas de escritorio a los dispositivos móviles y continúen apuntando a las víctimas en América Latina. De hecho, en diciembre de 2022 se reveló la familia de malware BrasDexxxxix, que se dirige específicamente a la banca brasileña, incluido PIX, un sistema de pago similar a Zelle en Estados Unidos.

- Es posible que los ataques a sistemas Linux sigan pasando desapercibidos, especialmente los que virtualizan sistemas, lanzan ransomware e instalan puertas traseras en los sistemas objetivo.

- Esperamos más ataques selectivos contra la infraestructura de la nube en todos los sectores, ya que los actores de las amenazas tratan de obtener una visibilidad adicional de las organizaciones a las que pretenden socavar o extraer beneficios.

Recursos

Indicadores públicos de compromiso (IOC)

Normas públicas

Técnicas comunes de MITRE

Contramedidas MITRE D3FEND

©2023 BlackBerry Limited. Las marcas comerciales, incluidas, entre otras, BLACKBERRY, EMBLEM Design y CYLANCE son marcas comerciales o marcas comerciales registradas de BlackBerry Limited, sus filiales y/o afiliados, utilizadas bajo licencia, y los derechos exclusivos sobre dichas marcas comerciales están expresamente reservados. Todas las demás marcas comerciales pertenecen a sus respectivos propietarios. BlackBerry no se hace responsable de los productos o servicios de terceros. Este documento no puede ser modificado, reproducido, transmitido o copiado, en parte o en su totalidad, sin el permiso expreso y por escrito de BlackBerry Limited.

Descargo de responsabilidad: La información contenida en este informe tiene únicamente fines educativos. BlackBerry no garantiza ni se responsabiliza de la exactitud, integridad y fiabilidad de las declaraciones o estudios de terceros a los que se hace referencia en el mismo. El análisis expresado en este informe refleja el conocimiento actual de la información disponible por parte de nuestros analistas de investigación y puede estar sujeto a cambios a medida que conozcamos información adicional. Los lectores son responsables de actuar con la debida diligencia a la hora de aplicar esta información a su vida privada y profesional. BlackBerry no aprueba ningún uso malintencionado o indebido de la información presentada en este informe.

Referencias

i https://www.uber.com/newsroom/security-update/

iii https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

iv https://sysdig.com/blog/malware-analysis-shellbot-sysdig/

v https://threatpost.com/sysrv-k-botnet-targets-windows-linux/179646/

vi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22947

vii https://yoroi.company/research/outlaw-is-back-a-new-crypto-botnet-targets-european-organizations/

viii https://sandflysecurity.com/blog/log4j-kinsing-linux-malware-in-the-wild/

ix https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-44228

xi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-14882

xii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134

xiii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-2725

xiv https://twitter.com/MsftSecIntel/status/1542281836742729733

xvii https://www.juniperresearch.com/press/in-vehicle-commerce-opportunities-exceed-775mn

xviii https://www.lv.com/insurance/press/keyless-technology-drives-rise-in-theft-over-past-four-years

xx https://www.bbc.com/news/uk-england-39906534

xxi https://attack.mitre.org/groups/G0050/

xxii https://resources.infosecinstitute.com/topic/biggest-data-breaches-of-2019-so-far/

xxiii https://www.zdnet.com/article/bmw-and-hyundai-hacked-by-vietnamese-hackers-report-claims/

xxiv https://www.zdnet.com/article/europes-biggest-car-dealer-hit-with-ransomware-attack/

xxv https://www.broshuis.com/news/ransomware-attack

xxvii https://europe.autonews.com/automakers/toyota-suspend-output-japan-after-supplier-hit-cyberattack

xxviii https://www.nhtsa.gov/press-releases/nhtsa-updates-cybersecurity-best-practices-new-vehicles

xxx https://www.cisa.gov/emergency-directive-21-02

xxxi https://asec.ahnlab.com/en/27346/

xxxii https://malpedia.caad.fkie.fraunhofer.de/details/elf.rekoobe

xxxiv https://www.securitymagazine.com/articles/97489-blackcat-alphv-ransomware-breaches-60-organizations

xxxv https://attack.mitre.org/groups/G0129/

xxxvi https://twitter.com/invimacolombia/status/1577455552954712064?s=20&t=JYJsQ6PFhxBv3YHim_PQrw

xxxvii https://malpedia.caad.fkie.fraunhofer.de/actor/mummy_spider

xxxix https://thehackernews.com/2022/12/beware-cybercriminals-launch-new.html