Inteligencia práctica que importa

Este informe proporciona una revisión exhaustiva del panorama mundial de las amenazas, centrándose en proporcionar inteligencia procesable que los líderes puedan utilizar para asegurar proactivamente sus organizaciones. Este informe abarca desde julio hasta septiembre de 2024.

Las soluciones de ciberseguridad de BlackBerry® bloquearon casi un millón de ataques contra clientes estadounidenses, identificando 80.000 firmas maliciosas únicas e impidiendo 430.000 ataques dirigidos contra empresas comerciales.

Para más información, lea Ciberataques en todo el mundo.

Este trimestre, de los 600.000 ataques a infraestructuras críticas detectados este trimestre, el 45% iban dirigidos a instituciones financieras.

Descubra los hallazgos internos y externos de nuestro equipo de Inteligencia sobre Ciberamenazas (CTI) en la sección Infraestructuras críticas.

Los ataques basados en PowerShell demuestran la adaptación regional de los actores de amenazas, al tiempo que mantienen técnicas globales coherentes en NALA, APAC y EMEA.

Lea cómo nuestro análisis del equipo MDR revela la evolución de los patrones de ataque regionales y la persistencia global de las amenazas basadas en PowerShell.

La sección Law Enforcement Limelight revela la evolución del ransomware hacia la guerra psicológica selectiva, que incluye cada vez más datos exfiltrados como arma para dañar la reputación y obtener ventajas estratégicas en lugar de sólo beneficios económicos.

Más información sobre la epidemia de ransomware que afecta a Canadá.

RansomHub alberga ahora importantes afiliados, entre ellos LockBit y ALPHV, que representan la mayoría de las operaciones de ransomware detectadas en el tercer trimestre de 2024.

Más información en Actores de amenazas y herramientas.

El nuevo grupo de ransomware Lynx emplea tácticas agresivas de doble extorsión (combinando el robo de datos con la encriptación) y se está expandiendo desde Norteamérica y Australia a los mercados europeos.

Lea nuestra sección Amenazas frecuentes para conocer las tendencias de las amenazas en los principales sistemas operativos.

Proporcionamos una lista de protocolos de seguridad mejorados y contramedidas para hacer frente a la evolución de las tácticas del ransomware, haciendo hincapié en la reducción de la exposición y la seguridad de las comunicaciones.

Consulte la lista en Estrategias de mitigación de riesgos.

Encuentre estrategias detalladas de mitigación en respuesta al Salt Typhoon centrándose en la protección de infraestructuras de comunicaciones críticas.

Explorar estrategias de defensa para proteger las infraestructuras críticas de comunicaciones.

Índice

El informe BlackBerry® Global Threat Intelligence Report proporciona información crítica para los CISO y los responsables de la toma de decisiones, centrándose en las amenazas y los retos de ciberseguridad más recientes relevantes para sus sectores y regiones específicos.

En 2024, numerosos factores configuraron el panorama de las amenazas a la ciberseguridad. Las elecciones clave en todo el mundo, los conflictos en curso y las tensiones geopolíticas sobre diversas cuestiones polémicas crearon un entorno volátil. Esta agitación ha empoderado a los actores maliciosos y a los grupos de ciberamenazas en todo el mundo. Estas entidades explotan la incertidumbre y el malestar para obtener beneficios económicos, llevar a cabo ciberespionaje, causar daño o amplificar el caos.

Seguridad de las comunicaciones: Amenazas y soluciones

Las fuerzas del orden en primer plano

Ciberamenazas: Actores clave del tratamiento, herramientas y maniobras defensivas

CylanceMDR: Amenazas y mitigaciones

Alertas del equipo de respuesta a incidentes de BlackBerry

Vulnerabilidades y exposiciones comunes

Amenazas más frecuentes por sistema operativo

Ciberataques en todo el mundo

Rendimiento de BlackBerry en ciberseguridad impulsada por IA

Durante el periodo de tres meses comprendido entre julio y septiembre de 2024, las soluciones de ciberseguridad de BlackBerry basadas en IA protegieron a una amplia variedad de clientes de todo el mundo. Nuestra tecnología de seguridad frustró casi dos millones de ciberataques y registró más de 3000 hashes maliciosos únicos al día dirigidos a nuestros clientes.

Estados Unidos ha sufrido el mayor volumen de ciberataques este trimestre, mucho más que cualquier otro país. La tecnología de ciberseguridad de BlackBerry bloqueó casi un millón de ataques contra clientes estadounidenses, de los cuales aproximadamente 80.000 implicaban el uso de hashes maliciosos únicos.

BlackBerry realiza un seguimiento del número de hashes maliciosos únicos utilizados en estos ataques, en comparación con el número total de ataques. A menudo, se reutiliza malware comercial o "listo para usar" en ataques a gran escala, lo que hace que se identifique el mismo binario varias veces.

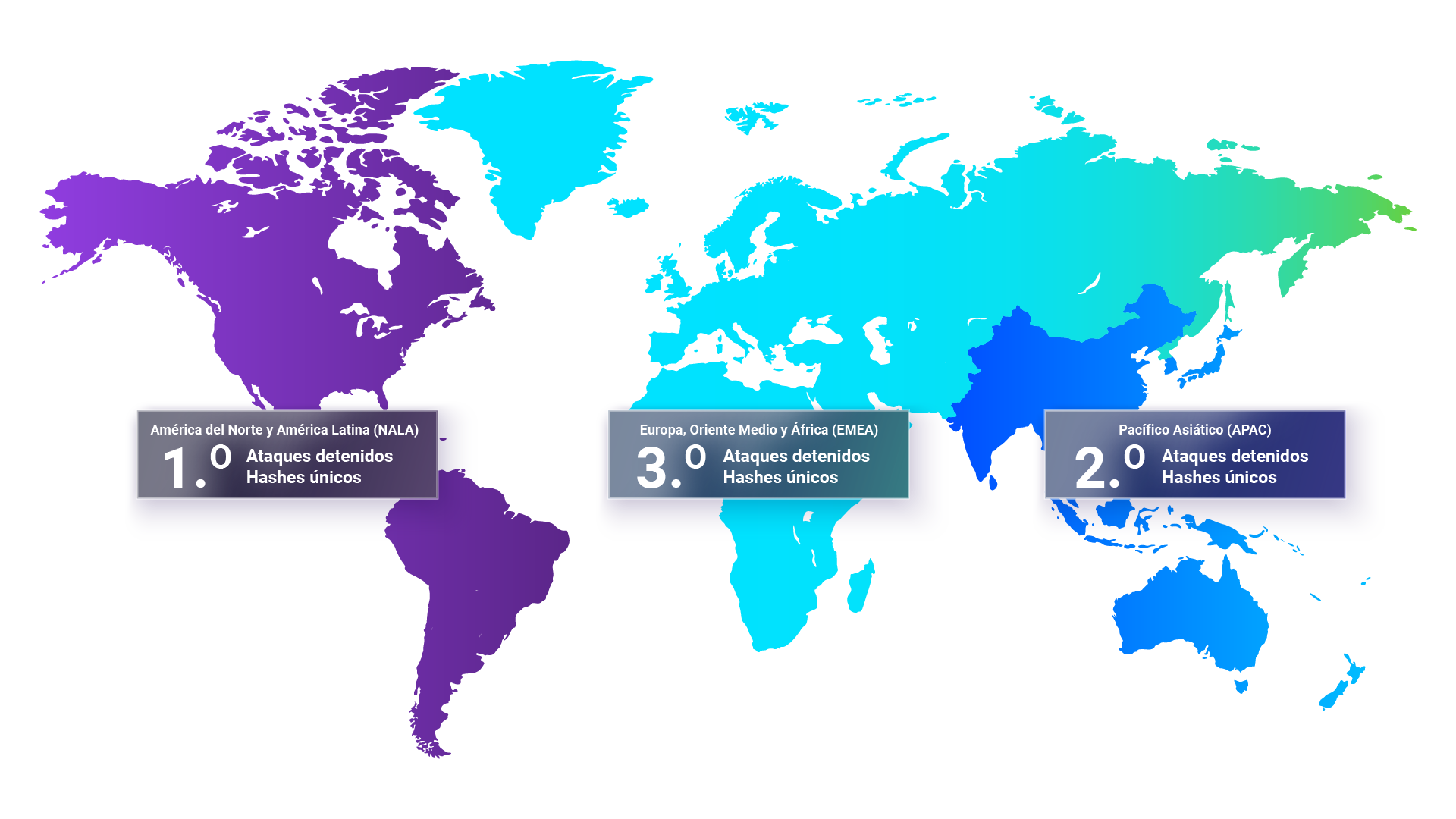

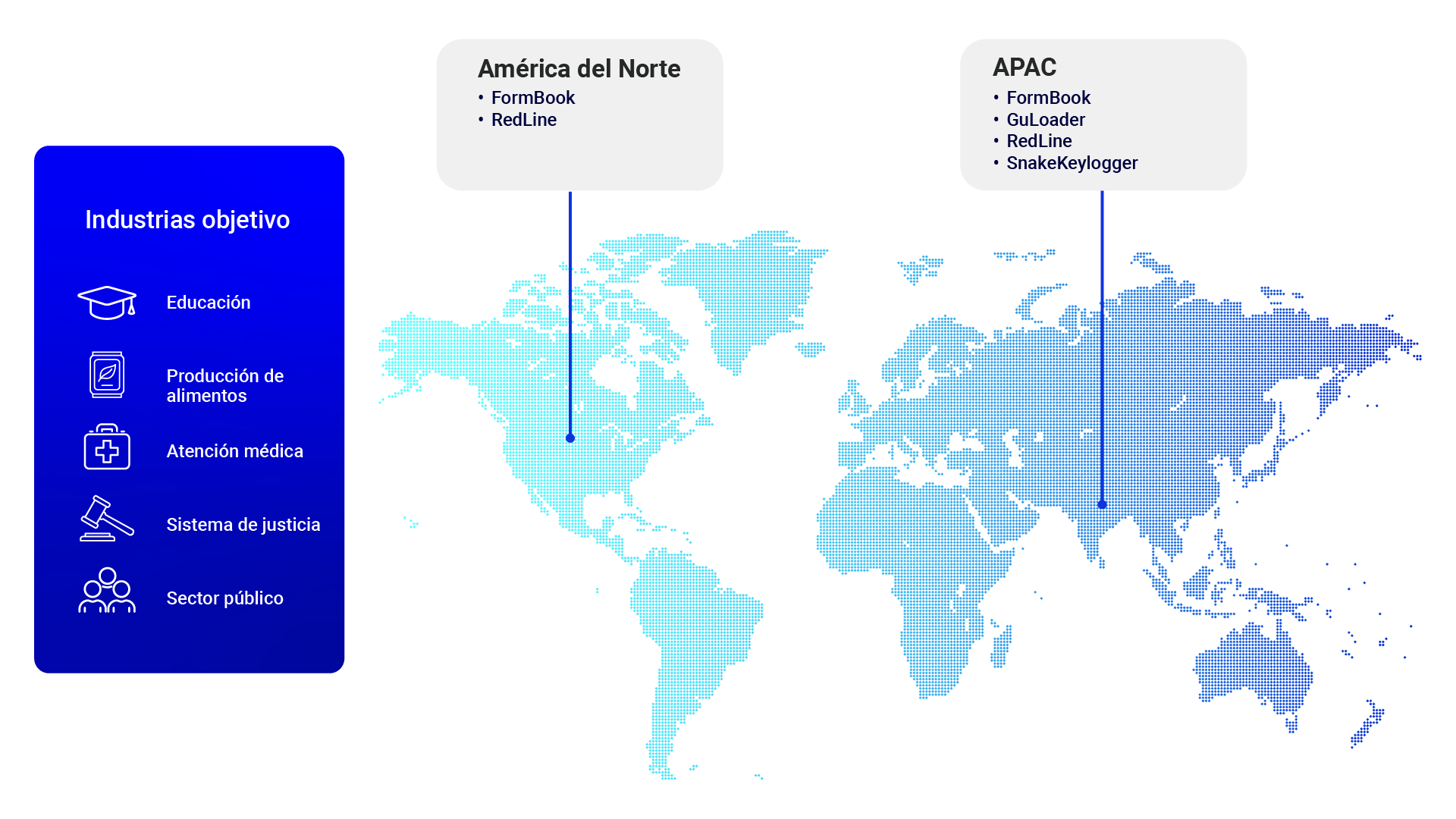

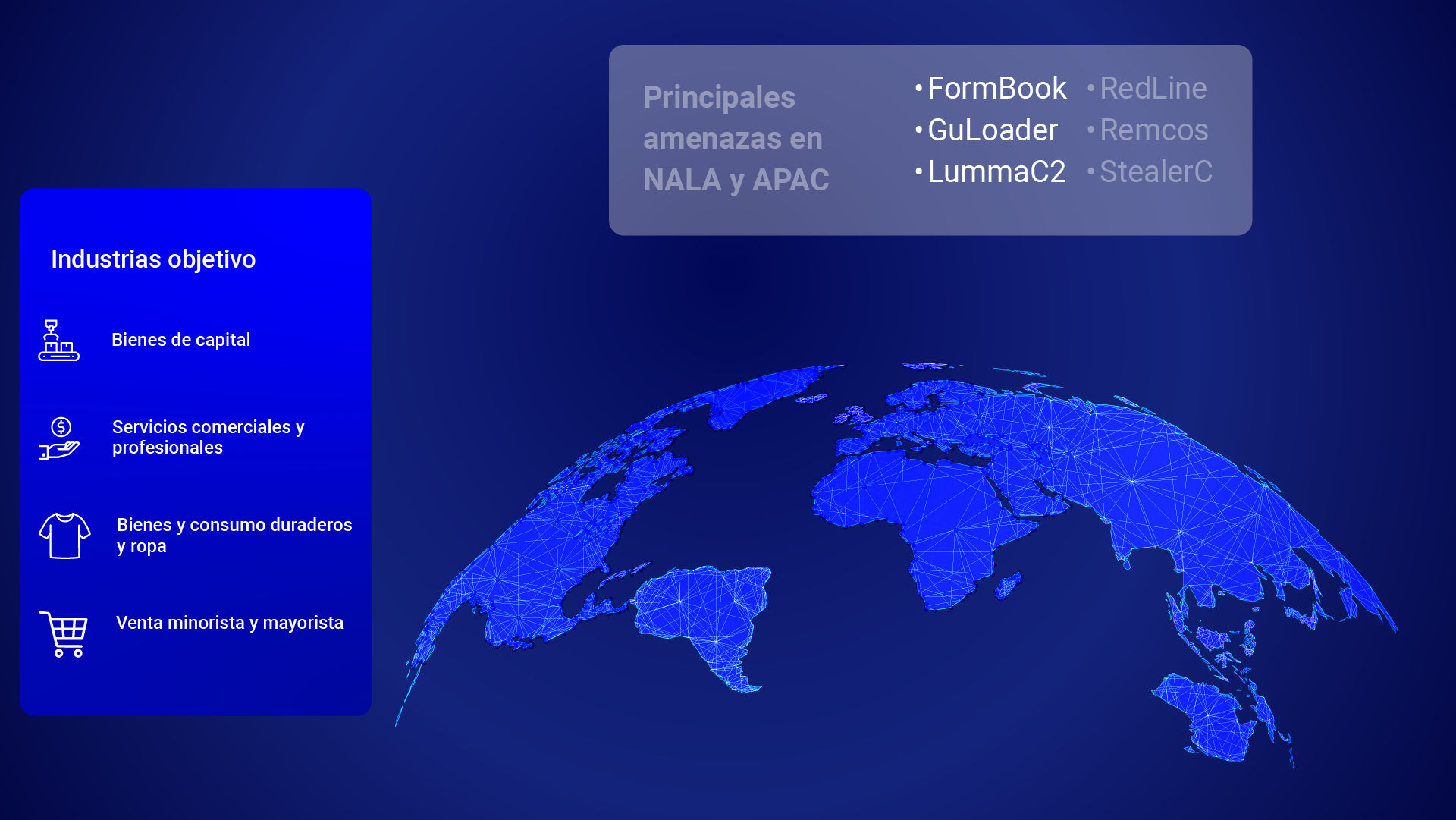

Los programas maliciosos únicos o novedosos suelen emplearse en ataques muy selectivos. Los clientes de BlackBerry de la región de Norteamérica y Latinoamérica (NALA) registraron el mayor número de intentos de ataque (es decir, ataques detenidos por las soluciones de ciberseguridad de BlackBerry) y el mayor número de hashes únicos. APAC (Asia y Pacífico) ocupó el segundo lugar y EMEA (Europa, Oriente Medio y África) el tercero.

Durante este periodo, el análisis del equipo de Detección y Respuesta Gestionadas (MDR) de BlackBerry reveló distintos patrones regionales en la actividad de las amenazas. Los ataques basados en PowerShell emergieron como una amenaza global consistente, con la ejecución codificada en Base64 apareciendo en las cinco principales detecciones en todas las regiones - ocupando el primer lugar en NALA, el quinto en APAC y el tercero en EMEA.

Cada región también mostró características de amenaza únicas:

- En NALA se observaron grandes volúmenes de abuso de herramientas del sistema, con herramientas de Sysinternals renombradas y shells LOLBAS (Living Off the Land Binaries and Scripts) entre las principales preocupaciones.

- APAC se enfrentó a importantes intentos de robo de credenciales y evasión de defensas, dirigidos en particular a Windows Defender.

- EMEA mostró diversos patrones de ataque, desde comandos de descarga PowerShell hasta manipulación de cuentas de usuario.

Esta variación regional en los patrones de ciberataque sugiere que los actores de las amenazas están adaptando sus enfoques en función de factores regionales, al tiempo que mantienen algunas técnicas coherentes a escala mundial.

Figura 2: Las cinco principales alertas de CylanceMDR por región.

NALA

2º: Se ejecutó una posible herramienta Sysinternals renombrada

3º: Los servicios lanzaron un shell LOLBAS

4º: Ejecución de herramientas de acceso remoto

5º: Ejecución de comando de descarga PowerShell

APAC

2º: La tarea programada Svchost inicia Rundll32

3º: Manipulación de Windows Defender a través de PowerShell

4º: Posible abuso de Msiexec mediante carga de DLL

5º: Ejecución sospechosa de PowerShell codificada en Base64

EMEA

2º: Posible abuso de la línea de comandos stdout

3º: Ejecución sospechosa de PowerShell codificado en Base64

4º: Creación de cuentas de usuario a través de Net Local Group Add

5º: La tarea programada Svchost inicia Rundll32

Análisis y comentarios geopolíticos

Ha pasado más de una década desde que Leon Panetta, entonces Secretario de Defensa de Estados Unidos, advirtiera de un posible "Pearl Harbor cibernético", destacando la perspectiva de un ciberataque devastador contra las infraestructuras críticas de Estados Unidos que se extendería en cascada por todo el mundo ciberfísico. Aunque su funesta advertencia aún no se ha materializado, nuestra dependencia de las tecnologías digitales vulnerables a los ataques, la explotación y la manipulación ha aumentado. Algunos han caracterizado el predicamento al que se enfrentan nuestras sociedades digitalizadas como un "pacto diabólico" que ha puesto en peligro la seguridad en aras del crecimiento económico, el aumento de la productividad y la comodidad.

Hace diez años, sólo había un puñado de actores, principalmente estatales, capaces de llevar a cabo sofisticados ciberataques. Hoy en día, hay cientos de actores estatales y no estatales. La última Evaluación Nacional de Ciberamenazas del gobierno canadiense, junto con las evaluaciones de ciberamenazas de otros países aliados como el Reino Unido, caracterizan el estado de la ciberinseguridad como cada vez más impredecible, con un elenco creciente de actores de amenazas agresivas que están adoptando nuevas tecnologías y tácticas para mejorar y amplificar sus actividades maliciosas.

El impacto de esta proliferación es generalizado. Según la Global Anti-Scam Alliance, se estima que el 25,5 % de la población mundial se vio afectada por fraudes cibernéticos en 2023. En el Reino Unido, más del 70% de las medianas y grandes empresas y casi el 66% de las organizaciones benéficas de altos ingresos han experimentado algún tipo de violación de la ciberseguridad. En Canadá, más de dos tercios (70%) de los canadienses experimentaron un incidente de ciberseguridad en el último año. El propio análisis de BlackBerry confirma estas tendencias y destaca el aumento de los ciberataques contra infraestructuras críticas.

El ransomware está ampliamente considerado como la forma más perturbadora de ciberdelincuencia y existe un temor creciente a que "el ransomwarepueda paralizar países, no sólo empresas".De hecho, los ataques de ransomware a infraestructuras críticas, como el sector sanitario, han aumentado considerablemente. En Estados Unidos, el Departamento de Salud y Servicios Humanos informó de un aumento del 278% en las grandes violaciones de datos relacionadas con ransomware en hospitales entre 2018 y 2022. Y, a medida que prolifera el número de ataques de ransomware, también lo hace la variedad de tácticas y técnicas utilizadas por los actores del ransomware. Los grupos de ransomware ahora emplean estrategias de extorsión multifacéticas que implican la exfiltración y el cifrado de los datos de las víctimas, al tiempo que mantienen sitios de filtración de datos en la web oscura donde se publican los datos robados de las víctimas que no cumplen. La red de la delincuencia es cada vez más compleja.

El reto no es sólo técnico. La alarmante realidad es que las operaciones de ciberdelincuencia están teniendo un impacto negativo en el bienestar humano. Los investigadores han documentado un aumento de entre el 35% y el 41% de la mortalidad intrahospitalaria tras un ataque de ransomware a un hospital. Otros estudios han puesto de relieve cómo los ataques de ransomware tienen un efecto en cascada en los servicios de urgencias adyacentes, causando importantes trastornos operativos y repercutiendo negativamente en la llegada de ambulancias, los tiempos de espera para recibir tratamiento y la atención a los pacientes.

Otra tendencia alarmante ha sido la aparición de una industria de trata de personas relacionada con la ciberdelincuencia. Las Naciones Unidas han documentado aproximadamente 220.000 personas víctimas de la trata en operaciones de ciberdelincuencia en el Sudeste Asiático en 2023. Estas personas se enfrentan a amenazas contra su vida y son sometidas a torturas y tratos o penas crueles, inhumanos y degradantes, detenciones arbitrarias, violencia sexual, trabajos forzados y otras formas de explotación. Los grupos de delincuencia organizada llevan más de una década dirigiendo operaciones de este tipo desde Camboya, y desde entonces se han extendido a otros países como Myanmar, Tailandia, Laos y Filipinas. En algunos casos, se trafica con personas hacia estos lugares de operaciones de ciberdelincuencia forzada en el Sudeste Asiático desde lugares tan lejanos como Brasil y África Oriental.

A medida que proliferan las ciberamenazas, los gobiernos y la industria están trabajando duro para desbaratar el ecosistema del ransomware y fortalecer nuestra capacidad colectiva para disuadir a los ciberactores maliciosos. En octubre de 2024, BlackBerry y Public Safety Canada acordaron copresidir el Panel Asesor del Sector Público-Privado de la Iniciativa Internacional contra el Ransomware (CRI). Junto con los 68 estados miembros de la CRI, BlackBerry trabaja para fortalecer la resiliencia colectiva contra el ransomware y equipar mejor a los gobiernos de todo el mundo para contrarrestar la amenaza del ransomware y otras amenazas relacionadas con la cibernética.

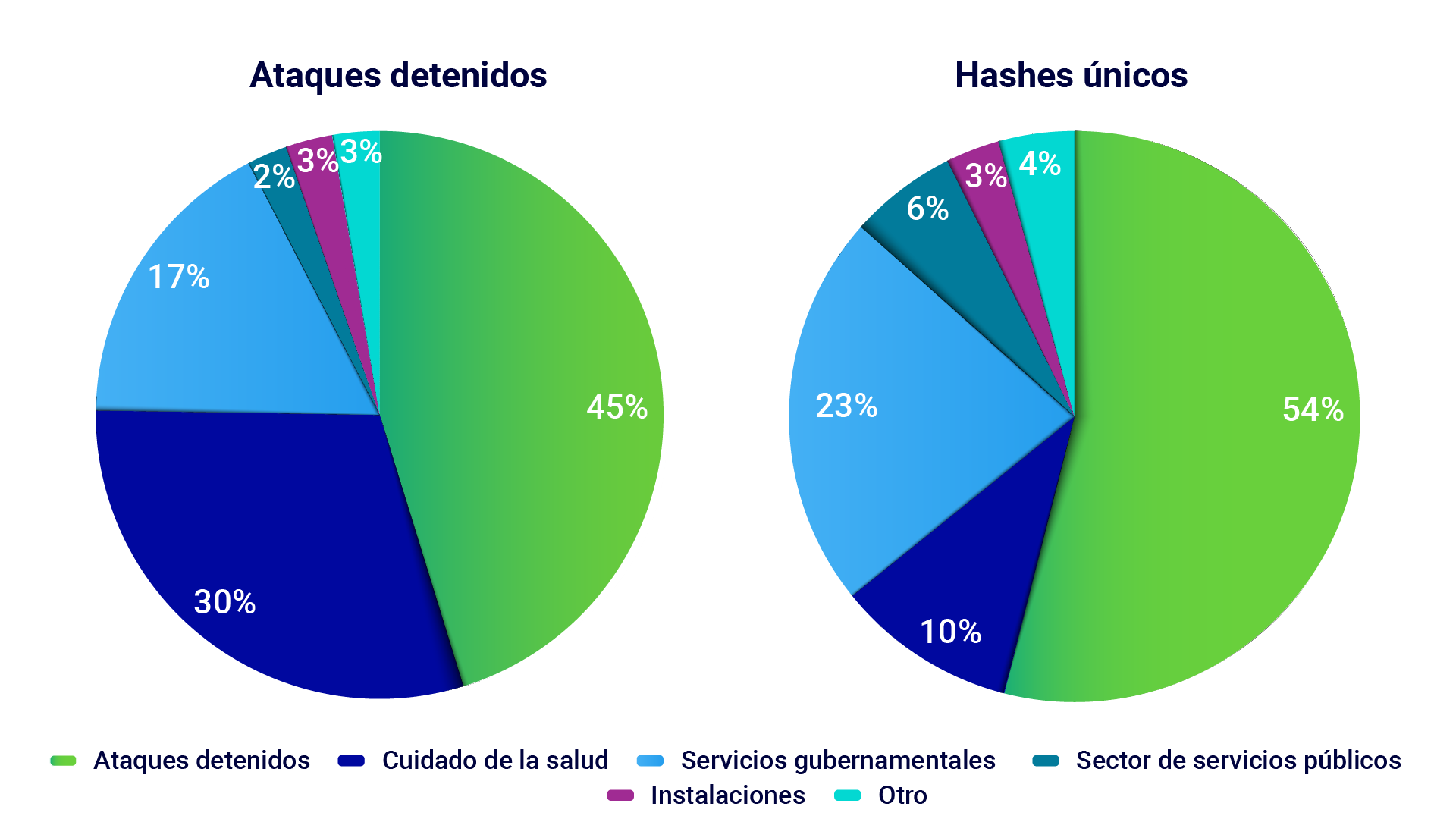

Ciberataques por sector

Pasando de una perspectiva global a un enfoque sectorial, los analistas de BlackBerry identificaron los principales objetivos de los actores de amenazas. A efectos de este informe, los sectores industriales se consolidan en dos grandes categorías: infraestructuras críticas y empresas comerciales.

BlackBerry recopila telemetría y estadísticas sobre clientes de infraestructuras críticas en los 16 sectores industriales definidos por la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA). Entre ellos se incluyen la sanidad, la administración pública, la energía, las finanzas y la defensa. Las empresas comerciales son aquellas que se dedican a la producción, distribución o venta de bienes y servicios. Estas empresas operan en diversos sectores, como la fabricación, el comercio minorista y los servicios. La figura 3 muestra la distribución de ataques y hashes únicos entre infraestructuras críticas y empresas comerciales.

Figura 3: Distribución de ataques y hashes únicos en infraestructuras críticas y empresas comerciales, abril-junio de 2024 frente a julio-septiembre de 2024.

Amenazas para las infraestructuras críticas

Las infraestructuras críticas pueden ser un objetivo potencialmente lucrativo para los ciberdelincuentes. Los valiosos datos que poseen estas industrias a menudo se venden en mercados clandestinos, se utilizan para planificar futuros ataques o se aprovechan para el espionaje. Recientemente se ha producido un aumento de los ataques centrados en sectores de infraestructuras críticas como la sanidad, la energía, las finanzas y la defensa. Para las organizaciones de estos sectores, el tiempo de inactividad es costoso. Es más probable que paguen un rescate para restaurar rápidamente los sistemas debido a las pérdidas potenciales que tanto ellas como sus clientes podrían sufrir por el tiempo de inactividad y la falta de acceso a datos críticos.

Con más servicios digitalizados y más sistemas conectados a Internet que nunca, las organizaciones de estos sectores se encuentran a menudo en el punto de mira de los ciberdelincuentes. Estos grupos delictivos abarcan desde hackers novatos que buscan el reconocimiento de sus iguales hasta actores organizados de amenazas de estados-nación y grupos de ransomware establecidos que buscan infligir el caos a sus enemigos. El impacto de estos ataques puede ser devastador, afectando a la seguridad nacional e interrumpiendo operaciones esenciales, además de poner en riesgo tanto la estabilidad económica como incluso vidas humanas.

Las soluciones de ciberseguridad de BlackBerry, entre las que se incluyen CylanceENDPOINT™, frustraron casi 600.000 ataques a infraestructuras críticas este trimestre, con el 45% de estos ataques dirigidos al sector financiero. Finanzas sigue siendo un objetivo popular para los ciberatacantes.

-

Ciberamenazas para infraestructuras críticas identificadas y bloqueadas por BlackBerry

Estas son las amenazas que BlackBerry identificó y contra las que se protege dentro de su propia base de clientes.

-

Libro de formularios

Tipo: Infostealer

Objetivos: Producción alimentaria, sistema judicial, educación

Regiones: APAC, NALA

FormBook y su evolución, xLoader, son familias de malware avanzado que funcionan como infosecuestradores y descargadores versátiles. Se han adaptado sistemáticamente para eludir las ciberdefensas mediante técnicas antimáquina virtual (MV), inyección de procesos y cifrado personalizado. Comercializado como malware como servicio (MaaS), xLoader puede extraer datos de navegadores, clientes de correo electrónico y diversas aplicaciones. Recientes incidentes cibernéticos relacionados con xLoader/FormBook han tenido como objetivo la producción de alimentos en la región APAC, así como los sectores de la educación y la justicia en NALA.

-

Registrador de teclas Snake

Tipo: Infostealer

Objetivos: Producción alimentaria

Regiones: APAC

Snake Keylogger (también conocido como 404 Keylogger y KrakenKeylogger) es un MaaS que utiliza un keylogger basado en suscripción con una plétora de capacidades. El malware puede robar datos confidenciales y robar credenciales de los navegadores de Internet, así como registrar pulsaciones de teclas y capturar pantallas del escritorio de la víctima.

Lanzado inicialmente en un foro de hacking ruso a finales de 2019, Snake Keylogger ha crecido desde entonces en complejidad, con una mayor diversificación de su infraestructura de comando y control (C2) y la capacidad de cifrar sus cargas útiles de malware. El malware también puede desactivar los servicios antivirus (AV) para que pueda ejecutarse sin obstáculos. Sus métodos de exfiltración son inusualmente completos e incluyen el correo electrónico, FTP, SMTP, Pastebin (un sitio web de almacenamiento de texto) y la aplicación de mensajería Telegram. Cabe destacar que Telegram representó entre el 60 % y el 80 % del tráfico total de Internet en Rusia en 2023 y proporciona un entorno de comunicación casi completamente sin censura en un país donde el acceso a los sitios de Internet está estrictamente controlado.

-

GuLoader

Tipo: Descargador

Objetivos: Producción alimentaria, Sistema judicial

Regiones: APAC

GuLoader (también conocido como CloudEyE) es un destacado descargador que distribuye malware adicional. Desde 2020, el grupo de amenazas detrás de GuLoader ha añadido técnicas antianálisis para dificultar que los servicios de seguridad identifiquen su presencia en un sistema o implementen contramedidas. GuLoader suele funcionar en tándem con otros programas maliciosos, en concreto infostealers como FormBook, Agent Tesla y Remcos.

-

RedLine

Tipo: Infostealer

Objetivos: Sanidad, sector público, educación, producción alimentaria

Regiones: NALA, APAC

RedLine es un infostealer distribuido frecuentemente a través de plataformas MaaS. Sus operadores se mueven principalmente por motivos financieros más que por intereses políticos o de espionaje y emplean una estrategia de ataque "dispersa", atacando todas las industrias y regiones sin parecer centrarse en objetivos específicos.

-

Ciberamenazas a infraestructuras críticas comunicadas por fuentes externas

Los investigadores de BlackBerry han recopilado una lista de ciberataques recientes notables ocurridos este trimestre y de los que se han hecho eco los medios de comunicación y otras organizaciones de ciberseguridad. Nuestro objetivo al hacerlo es ofrecer una visión más amplia del panorama de las ciberamenazas en infraestructuras críticas.

-

En julio, el grupo de amenazas de ransomware Play (PlayCrypt) atacó a dos organizaciones energéticas: Texas Electric Cooperatives, asociación que representa a 76 cooperativas eléctricas de todo el estado, y 21st Century Energy Group, proveedor de diversos servicios y productos energéticos en Pensilvania y Ohio. Las brechas provocaron pérdidas de información personal y datos contables y fiscales, algunos de los cuales se publicaron en el sitio de filtraciones Play poco después.

-

Otro ataque en julio tuvo como objetivo el Richland Paris Hospital, una organización sin ánimo de lucro de Luisiana que proporciona servicios sanitarios esenciales a la comunidad rural. Este ataque fue perpetrado por el grupo de ransomware Dispossessor, observado por primera vez en diciembre de 2023. Dispossessor actúa como un intermediario de datos más que como un grupo de ransomware tradicional. En un movimiento inusual, Dispossessor publicó un vídeo en el que mostraba más de 100 páginas de información confidencial de pacientes. En agosto, el FBI, en colaboración con las fuerzas de seguridad locales e internacionales , anunció que había desmantelado la infraestructura del grupo Dispossessor.

-

A finales de agosto, un aviso conjunto de ciberseguridad de las agencias estadounidenses advertía de que un grupo de actores afiliados a Irán conocido como Pioneer Kitten estaba trabajando con grupos de ransomware para atacar infraestructuras críticas en Estados Unidos y en el extranjero, incluidos Azerbaiyán, Emiratos Árabes Unidos (EAU) e Israel. Entre los sectores atacados se encontraban la sanidad, la educación, la defensa, las finanzas y la administración pública. Pioneer Kitten permitió a grupos como RansomHouse, ALPHV y NoEscape desplegar ransomware aprovechando vulnerabilidades de cortafuegos y VPN. También utilizaron Shodan, un motor de búsqueda de Internet de las Cosas (IoT) que encuentra "de todo, desde centrales eléctricas, teléfonos móviles, frigoríficos y servidores de Minecraft" en sus ataques. (Aunque está pensado para ser utilizado por profesionales, las considerables capacidades de Shodan también pueden ser aprovechadas por los ciberdelincuentes).

-

A mediados de septiembre, los investigadores de Google observaron un grupo de ciberespionaje apodado UNC2970, que se cree que está vinculado al gobierno de Corea del Norte. Utilizando tácticas de phishing, este grupo se hizo pasar por varias empresas establecidas de los sectores energético y aeroespacial, creando anuncios de trabajo falsos diseñados para atraer a objetivos específicos. Una vez que la víctima caía en la trampa, recibía una "descripción del trabajo" en PDF dentro de un archivo ZIP. Para abrir este archivo, los atacantes proporcionaban una versión maliciosamente modificada de SumatraPDF. Cuando se ejecutaba, se iniciaba una cadena de ejecución facilitada por BURNBOOK, un lanzador de malware diseñado en C/C++, que finalmente desplegaba una puerta trasera MISTPEN. MISTPEN es una versión troyanizada de binhex.dll, un plugin de Notepad++, que fue alterado para incluir una puerta trasera, comprometiendo el ordenador del usuario objetivo.

-

A finales de septiembre, un ciberataque contra una planta de tratamiento de agua de Arkansas City, Kansas, obligó a cambiar a control manual. Aunque el ataque afectó a los sistemas de control de la planta, la seguridad del agua permaneció intacta. El atacante se bloqueó inadvertidamente desconectando los sistemas, lo que impidió poner en peligro los datos sensibles. Aunque se dejó una nota de rescate, no se han identificado vínculos con grupos de amenazas conocidos.

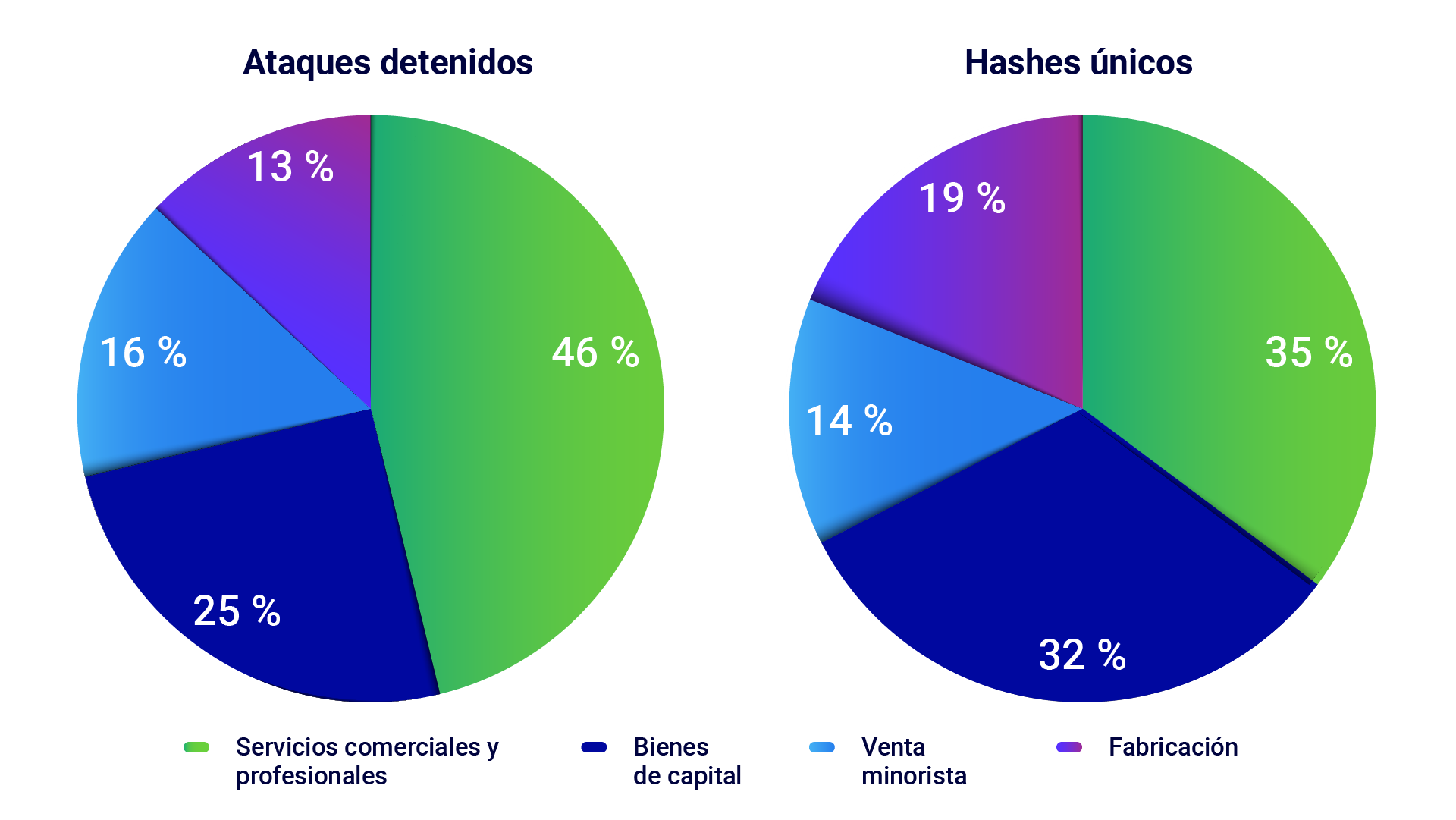

Amenazas para las empresas comerciales

La industria de las empresas comerciales, que abarca sectores como los bienes de equipo, el comercio minorista y el comercio mayorista, es un objetivo primordial para los ciberataques sofisticados. Las violaciones exitosas pueden llevar a redes comprometidas, pérdida de datos, interrupciones operativas, daño a la reputación y costos financieros significativos.

Este trimestre, las soluciones de ciberseguridad de BlackBerry detuvieron más de 430.000 ataques dirigidos contra empresas comerciales. El siguiente gráfico ilustra los sectores que recibieron el mayor volumen de intentos de ataque y hashes de malware únicos.

-

Ciberamenazas para empresas comerciales identificadas y bloqueadas por BlackBerry

Estas son las amenazas que BlackBerry identificó y contra las que se protege dentro de su propia base de clientes.

-

LummaC2

Tipo: Infostealer

Objetivos: Comercio al por menor y al por mayor, Servicios comerciales y profesionales

Regiones: APAC, NALA

Observado por primera vez en agosto de 2022, LummaC2 (también conocido como LummaC2 Stealer) es un infostealer, escrito en el lenguaje de programación C, que se dirige tanto a empresas comerciales como a infraestructuras críticas. Centrado en la filtración de datos confidenciales, suele promocionarse y distribuirse a través de foros clandestinos de ciberdelincuentes rusos y grupos de Telegram. Este potente infostealer se ejecuta como una operación MaaS y a menudo se basa en troyanos y spam de correo electrónico para propagarse.

-

StealerC

Tipo: Infostealer

Objetivos: Bienes de equipo, servicios comerciales y profesionales

Regiones: APAC, NALA

StealerC es un infostealer basado en C diseñado para robar datos confidenciales de varios programas, navegadores web y clientes de correo electrónico antes de filtrar esta información privada al atacante. Observado por primera vez en 2023, el malware puede soltar más cargas útiles de malware en el dispositivo de la víctima.

-

Libro de formularios

Tipo: Infostealer

Objetivos: Comercio al por menor y al por mayor, servicios comerciales y profesionales

Regiones: NALA, APAC

FormBook (observado por primera vez en 2016) y su evolución, xLoader, son sofisticadas familias de malware que operan como complejos ladrones de información y versátiles descargadores de malware adicional. Siguen evolucionando para eludir las ciberdefensas mediante técnicas anti-VM, inyección de procesos y rutinas de cifrado personalizadas. xLoader puede robar datos de navegadores y clientes de correo electrónico y realizar una amplia gama de otras acciones. Como se vende como MaaS, su presencia en un sistema o red no apunta necesariamente a un actor de amenazas específico. Este modelo operativo flexible le permite dirigirse a una amplia gama de sectores industriales en todo el mundo.

-

GuLoader

Tipo: Descargador

Objetivos: Comercio al por menor y al por mayor, Servicios comerciales y profesionales

Regiones: APAC, NALA

GuLoader (también conocido como CloudEyE) es un destacado descargador que distribuye malware. Observado por primera vez en 2020, las técnicas antianálisis de GuLoader dificultan a los equipos de seguridad la identificación de los ataques o el diseño de contramedidas. GuLoader suele funcionar en tándem con otros programas maliciosos, en concreto infostealers como FormBook, Agent Tesla y Remcos.

-

RedLine

Tipo: Infostealer

Objetivos: Bienes de equipo, bienes de consumo duraderos y prendas de vestir, servicios comerciales y profesionales.

Regiones: APAC, NALA

RedLine es un infostealer de malware ampliamente distribuido, observado por primera vez en marzo de 2020 y a menudo vendido como MaaS. El grupo de amenazas que distribuye el malware parece estar motivado por el beneficio económico más que por la política, la destrucción de datos o el espionaje. Por este motivo, RedLine aparece constantemente en nuestro radar y se dirige activamente a una gama inusualmente amplia de sectores y regiones geográficas.

-

Remcos

Tipo: Acceso remoto

Objetivos: Comercio minorista y mayorista, servicios comerciales y profesionales

Regiones: APAC, NALA

Remcos, abreviatura de Remote Control and Surveillance (Control y Vigilancia Remotos), es un troyano de acceso remoto (RAT) de tipo comercial utilizado para controlar remotamente un ordenador o dispositivo. Aunque se anuncia como software legítimo, a menudo se abusa de él para obtener acceso ilegal a la máquina o red de la víctima.

-

Ciberamenazas a empresas comerciales comunicadas por fuentes externas

Los investigadores de BlackBerry han recopilado una lista de ciberataques recientes notables, de los que han informado los medios de comunicación y otras organizaciones de ciberseguridad, para ofrecer una visión más amplia del panorama de las ciberamenazas para las empresas comerciales.

-

En julio, Empereon Constar, una empresa de externalización de procesos empresariales con sede en Arizona, sufrió una brecha por parte de operadores del ransomware Akira, que presuntamente robaron 800 GB de datos, entre ellos información de clientes, archivos de empleados y registros financieros. El grupo emplea una doble táctica de extorsión, exigiendo un rescate tanto por el descifrado como por la no divulgación de información confidencial. Si no se paga, amenazan con publicar los datos robados en sitios de filtración tanto de la web de superficie como de la web oscura.

-

A finales de julio, el Odyssey Fitness Center de Pensilvania fue blanco del grupo de ransomware Play (también conocido como PlayCrypt). El grupo de ciberdelincuentes, responsable de más de 300 ataques de ransomware en todo el mundo, utilizó su característico método de doble extorsión, cifrando los sistemas del gimnasio después de extraer los datos confidenciales.

-

El proveedor español de productos artísticos Artesanía Chopo sufrió en agosto un ataque del grupo de ransomware Meow Leaks, que afirmó haber robado 85 GB de datos confidenciales. Meow Leaks es una de las cuatro nuevas cepas de malware derivadas del código fuente filtrado del infame ransomware Conti. Meow Leaks conserva las principales funcionalidades de Conti, incluido el uso del algoritmo de cifrado ChaCha20 en las máquinas infectadas. Se indica a las víctimas que se pongan en contacto con los operadores de Meow a través de correo electrónico o Telegram para el descifrado.

-

En septiembre, el minorista belga de moda online LolaLiza fue atacado por los operadores del ransomware BlackSuit, que consiguieron acceso no autorizado a la base de datos. El ataque pone de manifiesto los riesgos que corren los minoristas en línea sin tiendas físicas, obligando a los empresarios a elegir entre pagar el rescate para (con suerte) recuperar el control de sus sitios web o reconstruir los servicios desde cero. También pone de relieve la importancia de realizar copias de seguridad periódicas de los datos esenciales, como las bases de datos de los clientes.

-

A finales de septiembre, el grupo KILLSEC atacó la tienda india de electrónica Poorvika Mobiles. La brecha expuso una gran cantidad de datos de clientes, incluidos nombres, direcciones, números de teléfono, números de identificación fiscal, detalles de entrega de productos, números de factura, importes de transacciones y documentación fiscal.

-

El distribuidor estadounidense de armas de fuego AmChar fue víctima del ransomware Cactus a finales de septiembre. El ataque comprometió datos como copias de seguridad de bases de datos, archivos de empleados, datos y contratos corporativos, información de clientes y correspondencia corporativa. Los investigadores de seguridad creen que los atacantes aprovecharon vulnerabilidades de VPN para entrar en la red de AmChar. A continuación, los atacantes publicaron la información en la dark web, lo que supuso un riesgo para la seguridad de clientes y empleados.

Seguridad de las comunicaciones: Amenazas y soluciones

Debido a su uso casi universal, la infraestructura moderna de telecomunicaciones se enfrenta ahora a una variedad sin precedentes de sofisticadas amenazas dirigidas a sus operaciones fundamentales y flujos de datos. Estas amenazas, que van desde el espionaje a gran escala por parte de Estados-nación hasta las empresas de ciberdelincuencia que ofrecen "interceptación como servicio", explotan las compensaciones inherentes entre la conectividad global y la seguridad de las redes públicas de telecomunicaciones de cada país.

A medida que las organizaciones dependen cada vez más de las comunicaciones móviles y digitales para operaciones sensibles, las brechas de seguridad en estas redes se han convertido en vulnerabilidades críticas que podrían exponer ventajas competitivas, planes estratégicos e información confidencial. La reciente cascada de violaciones de proveedores de telecomunicaciones demuestra que ninguna organización puede dar por sentado que sus comunicaciones son seguras por el mero hecho de utilizar servicios de operador estándar.

A principios de este trimestre, AT&T reveló una importante brecha de seguridad en la que agentes de amenazas comprometieron los registros de llamadas y mensajes de texto de sus clientes de telefonía móvil durante un largo periodo; ahora sabemos que se infiltraron múltiples organizaciones de telecomunicaciones. Algunos dirigentes estadounidenses la calificaron de "la peor brecha de seguridad en telecomunicaciones de la historia de nuestro país". La brecha de AT&T fue muy significativa porque afectó no sólo a los abonados de AT&T, sino también a cualquier persona de todo el mundo que se hubiera comunicado con un cliente de AT&T durante el periodo afectado. Los datos comprometidos incluían metadatos potencialmente valiosos sobre patrones de comunicación, horarios de las llamadas y relaciones entre usuarios.

En esta sección exploraremos los distintos tipos de entidades que amenazan la infraestructura de comunicaciones, las tácticas que utilizan y las medidas paliativas que las organizaciones pueden adoptar para proteger sus datos.

Actores de la amenaza

Los actores estatales representan una importante amenaza para la seguridad de las telecomunicaciones internacionales, como demuestran los recientes acontecimientos en los que atacantes vinculados al gobierno chino llevaron a cabo una amplia campaña de ciberespionaje. Estos sofisticados actores se dirigieron a las principales empresas de telecomunicaciones para acceder a los datos de los teléfonos móviles de personalidades destacadas, incluidos candidatos a la presidencia de Estados Unidos.

Las autoridades estadounidenses creen que un agente de amenazas conocido como Salt Typhoon, estrechamente vinculado al Ministerio de Seguridad del Estado chino, es el culpable de la campaña de infiltración en las telecomunicaciones. Sus operaciones afectaron a múltiples operadores importantes, entre ellos Verizon, AT&T y T-Mobile, y los investigadores descubrieron que habían permanecido sin ser detectados en estas redes durante más de un año.

Las entidades delictivas han evolucionado con el tiempo para prestar servicios de ataque altamente especializados dentro del sector de las telecomunicaciones. Entre ellas se incluyen organizaciones que ofrecen "interceptación de llamadas como servicio" y operan plataformas de "escuchas telefónicas como servicio" con servicios fácilmente disponibles para su compra en Internet. Algunos actores de amenazas han desarrollado capacidades para redirigir e interceptar conexiones celulares para cualquier número de teléfono sin que el usuario final sea consciente de ello.

El sector de las telecomunicaciones también se enfrenta a amenazas de adversarios que buscan obtener ventajas mediante la explotación de las comunicaciones. Estos actores se dirigen a personas y organizaciones de alto nivel utilizando los datos interceptados para intentar chantajearlas o sacar a la luz relaciones confidenciales con el fin de socavar la confianza pública en la persona en cuestión. Especialmente preocupante es su capacidad para identificar y potencialmente exponer a partidarios de alto perfil de candidatos políticos que intentan permanecer fuera de la vista pública o individuos cuya seguridad física depende de su anonimato, como periodistas, reporteros y activistas políticos.

Amenazas identificadas

Las vulnerabilidades inherentes a las redes de telecomunicaciones pueden exponer a las organizaciones a una compleja red de amenazas interconectadas. Aunque las redes públicas de telecomunicaciones destacan por su capacidad de alcance mundial, esta accesibilidad conlleva contrapartidas en materia de seguridad que los agentes malintencionados pueden aprovechar (y a menudo lo hacen).

Desde la interceptación directa de las comunicaciones hasta el sofisticado análisis de metadatos, estas amenazas se dirigen no sólo al contenido de las comunicaciones, sino también a los patrones y relaciones que revelan. Las recientes infracciones de los principales proveedores de telecomunicaciones han demostrado que estas amenazas no son meramente teóricas, sino que representan riesgos activos para la confidencialidad entre empresa y empleado, la ventaja competitiva e incluso la seguridad nacional. Algunos de estos riesgos son:

Interceptación de comunicaciones: Los actores de amenazas pueden interceptar tanto las llamadas de audio/vídeo como los mensajes SMS, lo que les permite espiar las comunicaciones en tiempo real. Muchos de los riesgos que estas vulnerabilidades presentan para la telefonía estándar también existen en las aplicaciones gratuitas utilizadas para llamadas de voz y mensajería.

Explotación de metadatos: Con la explotación de metadatos, los actores de amenazas recopilan y analizan tanto los registros detallados de llamadas (CDR) como los registros detallados de mensajes (MDR). Estos datos les permiten construir mapas detallados de las relaciones de contacto y analizar los patrones de comunicación, incluida la frecuencia, la hora del día y la duración de las llamadas. La visibilidad en tiempo real de estos metadatos permite a los actores de las amenazas rastrear a los abonados de las telecomunicaciones individuales e identificar patrones de comunicación explotables.

Ismael Valenzuela, Vicepresidente de Investigación e Inteligencia de Amenazas de BlackBerry, explica: "Los metadatos de telecomunicaciones pueden ser una mina de oro para los ciberdelincuentes. Incluso si no se filtra el contenido de las llamadas y los mensajes de texto, el conocimiento del contexto que hay detrás de estas llamadas, como a quién llama una persona, con qué frecuencia y cuándo, puede convertirse fácilmente en un arma. Los actores de amenazas pueden averiguar aproximadamente dónde vives, dónde trabajas, con quién hablas más a menudo e incluso si llamas a algún número potencialmente sensible, como proveedores de atención sanitaria".

Ataques basados en la identidad: La falta de validación de identidades en las redes públicas hace que la suplantación de identidades y números de teléfono sea endémica y casi imposible de prevenir. Los actores de la amenaza pueden utilizar metadatos robados para dirigirse específicamente a los abonados de telecomunicaciones suplantando los números con los que ya se han estado comunicando. Lo más probable es que quienes descuelguen sean objeto de robo-llamadas, pero en algunos casos los atacantes pueden utilizar nuevas tecnologías, como generadores de voz profunda, para urdir complejas estafas de identidad.

La clonación de la voz de una persona real mediante IA generativa se conoce como deepfake de audio . Este tipo de ataques está ganando terreno rápidamente en el mundo empresarial, ya que los atacantes confían literalmente en que los empleados se fíen de la voz de alguien conocido, como su jefe, y abusan de esta confianza para perpetuar estafas financieras de gran cuantía.

Vulnerabilidades de la infraestructura: La infraestructura moderna de telecomunicaciones presenta retos especialmente difíciles. Las reparaciones suelen requerir la sustitución al por mayor de componentes del sistema, lo que puede provocar interrupciones del servicio y exigir importantes inversiones a los proveedores de telecomunicaciones.

- Componentes de sistemas heredados: Partes críticas de la red troncal de telecomunicaciones siguen funcionando con sistemas de los años setenta y ochenta que son anteriores a las protecciones modernas de ciberseguridad y fueron diseñados principalmente para operaciones de telefonía fija. Para actualizar estos componentes obsoletos y adaptarlos a las medidas de seguridad actuales, habría que reforzarlos enrutando las comunicaciones a través de redes de retransmisión seguras e implantando un cifrado de extremo a extremo que salvaguarde tanto el contenido de los datos como sus patrones de transmisión.

- Puntos de acceso a la red: Los protocolos de itinerancia celular de interconexión entre operadores contienen debilidades inherentes que permiten a los actores maliciosos redirigir e interceptar las conexiones celulares. Esta vulnerabilidad existe en todas las principales operadoras, incluidas AT&T, Verizon y T-Mobile, como demuestra el éxito deSalt Typhoon en la explotación de nodos de red de múltiples proveedores.

- Sistemas de autenticación: Los controles básicos de seguridad, como la autenticación multifactor, están notablemente ausentes en algunos componentes críticos de la infraestructura de telecomunicaciones. Esta carencia permite a los actores de amenazas mantener un acceso persistente una vez que han conseguido la entrada inicial.

- Sistemas de vigilancia: La infraestructura de "interceptación legal", diseñada para operaciones de vigilancia legal, puede verse comprometida para revelar datos operativos sensibles sobre investigaciones en curso y objetivos de vigilancia.

- Puntos de tránsito de datos: Las interconexiones entre los proveedores de servicios de Internet y las redes de telecomunicaciones crean puntos de vulnerabilidad adicionales en los que el correo electrónico y otras comunicaciones no cifradas pueden ser interceptadas.

- Infraestructura de enrutamiento global: El diseño fundamental de las redes de telecomunicaciones da prioridad a la conectividad global sobre la seguridad, creando vulnerabilidades inherentes en la forma en que las llamadas y los datos se enrutan entre los proveedores y a través de las regiones.

Recopilación de información: Las violaciones de las telecomunicaciones ayudan en gran medida a los actores de amenazas en sus capacidades de recopilación de inteligencia. Pueden utilizar la información filtrada para vigilar en tiempo real a determinados abonados y, en algunos casos, identificar relaciones ocultas. En el contexto de las campañas políticas, esta vigilancia les permite descubrir partidarios de alto perfil que intentan mantener la privacidad y exponer conexiones confidenciales. Esta inteligencia puede revelar patrones de comunicación adicionales que también pueden explotarse de formas inesperadas.

"Puede que pienses que no tienes nada que un atacante pueda desear", añade Valenzuela, "pero el mero hecho de saber a quién llamas con más regularidad y en quién sería más probable que confiaras y, por tanto, cogieras una llamada, facilita a los ciberdelincuentes la perpetuación de cualquiera de la multitud de estafas basadas en el teléfono, incluidas las que se basan en audio deepfake para suplantar la voz de una persona conocida."

Amenazas secundarias: La explotación de las vulnerabilidades de las telecomunicaciones puede dar lugar a amenazas secundarias. Entre ellas se incluyen los intentos de chantaje, especialmente cuando se exponen relaciones confidenciales. Además, la información comprometida puede utilizarse para la recopilación de inteligencia competitiva y el espionaje. Si una persona, entidad u organización de alto perfil se ve comprometida, esto puede incluso afectar a los procesos democráticos y amenazar la seguridad nacional.

Según David Wiseman, Vicepresidente de BlackBerry SecuSUITE®"Los secretos que proporcionan ventajas competitivas -ya sea en el mercado o en el campo de batalla- son vulnerables a la exposición. Las redes públicas de telecomunicaciones están diseñadas principalmente para la accesibilidad, lo que a menudo conduce a compromisos de seguridad."

Un problema importante de las redes públicas, incluidas las plataformas de mensajería cifrada, es su naturaleza abierta, que permite que prácticamente cualquiera se una a ellas. Wiseman explica: "En plataformas como Signal o WhatsApp, los usuarios se registran por sí mismos, lo que contribuye a problemas como la suplantación de identidad, el fraude y la preocupación por las falsificaciones. Los sistemas abiertos con autorregistro son inherentemente de alto riesgo".

Mitigación

Para contrarrestar el cambiante panorama de las amenazas a las telecomunicaciones, las organizaciones deben implantar medidas de seguridad integrales que vayan más allá del cifrado básico. Aunque las herramientas de comunicación de consumo ofrecen cierto grado de protección, se quedan cortas a la hora de hacer frente a ataques sofisticados dirigidos tanto al contenido de los mensajes como a los metadatos.

Una defensa eficaz requiere un enfoque multicapa que combine soluciones tecnológicas con protocolos estratégicos y vigilancia humana. Las siguientes estrategias proporcionan un marco para que las organizaciones protejan sus comunicaciones sensibles de los agentes de los Estados-nación, las entidades delictivas y otros agentes de amenazas que tratan de explotar las vulnerabilidades de las telecomunicaciones.

Autenticación y verificación de identidad: La autenticación multifactor (MFA) y los protocolos de verificación de identidad sirven como defensas críticas de primera línea contra el acceso no autorizado y los ataques de ingeniería social.

- Táctica: Implantar sistemas de autenticación sólidos y formar a los usuarios para que verifiquen las comunicaciones inesperadas a través de canales alternativos o secundarios.

- Ejemplo: Cuando un ejecutivo recibe un mensaje urgente de un miembro de la junta directiva fuera del horario normal haciendo una petición inusual, sigue el protocolo verificando a través de un canal de comunicación separado preestablecido.

Seguridad de enlaces y mensajes: Los ataques de ingeniería social se aprovechan de la confianza en números de teléfono y fuentes de mensajes conocidos para distribuir contenidos maliciosos.

- Táctica: Establecer protocolos estrictos para la gestión de enlaces e implantar sistemas que analicen y verifiquen el contenido de los mensajes antes de su entrega.

- Ejemplo: Una entidad bancaria aplica una política de no hacer clic en enlaces externos, exigiendo que todas las comunicaciones importantes se produzcan dentro de su propia plataforma segura.

Control de la infraestructura: Las organizaciones necesitan una supervisión completa de sus canales de comunicación para evitar accesos no autorizados y mantener las normas de seguridad.

- Táctica: Implantar sistemas de comunicación en los que la organización mantenga el control total sobre la infraestructura, la autorización de los usuarios y los protocolos de seguridad.

- Ejemplo: Un contratista de defensa implanta un sistema de comunicación de bucle cerrado en el que todos los usuarios deben estar previamente autorizados y todas las comunicaciones se dirigen a través de canales seguros y supervisados.

Protección de metadatos: Los patrones de comunicación y los metadatos pueden revelar información sensible, incluso cuando el contenido del mensaje es seguro.

- Táctica: Cifrar y tunelizar todos los metadatos, incluida la información sobre la persona que llama, la duración de la comunicación y los patrones de relación entre usuarios.

- Ejemplo: Una entidad financiera impide a sus competidores trazar el mapa de sus conversaciones sobre fusiones cifrando no sólo las comunicaciones, sino también los patrones de los ejecutivos que se comunican entre sí.

Mejora de la seguridad móvil: Las comunicaciones móviles plantean retos de seguridad únicos que requieren soluciones criptográficas especializadas.

- Táctica: Implantar autenticaciones criptográficas certificadas en todas las comunicaciones móviles para evitar la suplantación de llamadas, el fraude y el acceso no autorizado.

- Ejemplo: Una agencia gubernamental despliega dispositivos móviles con autenticación criptográfica integrada, garantizando que todas las comunicaciones se verifican y son seguras independientemente de su ubicación.

Control del ciclo de vida de los datos: Los sistemas de comunicación tradicionales renuncian al control de los datos una vez compartidos, lo que crea vulnerabilidades de seguridad permanentes.

- Táctica: Mantener la propiedad organizativa de todos los datos compartidos con la capacidad de revocar el acceso o eliminar contenidos en cualquier momento.

- Ejemplo: Cuando un ejecutivo abandona una empresa de Fortune 100, la organización revoca inmediatamente el acceso a todos los documentos y comunicaciones compartidos anteriormente.

Defensa contra la ingeniería social: El comportamiento humano básico suele presentar la mayor vulnerabilidad de seguridad en los sistemas de comunicación.

- Táctica: Implemente programas de formación exhaustivos respaldados por sistemas automatizados para detectar y prevenir los intentos de ingeniería social.

- Ejemplo: La plataforma de comunicación segura de una organización marca automáticamente y requiere verificación adicional para cualquier patrón o solicitud de comunicación inusual.

Integración de la evaluación de riesgos: Las medidas de seguridad deben adaptarse a los riesgos específicos de la organización y a los requisitos normativos.

- Táctica: Evaluar periódicamente los riesgos para la seguridad de las comunicaciones y ajustar los protocolos en función de las amenazas emergentes y las necesidades de cumplimiento.

- Ejemplo: Un proveedor de servicios sanitarios realiza evaluaciones trimestrales de sus medidas de seguridad de las comunicaciones, actualizando los protocolos en función de la nueva información sobre amenazas y los cambios normativos.

Integración holística de la seguridad: La seguridad de las comunicaciones debe integrarse en una estrategia de ciberseguridad más amplia.

- Táctica: Garantizar que las comunicaciones seguras funcionen conjuntamente con otras medidas y protocolos de seguridad.

- Ejemplo: Una empresa de fabricación integra su plataforma de comunicación segura con sus sistemas de control de acceso y prevención de pérdida de datos, creando un ecosistema de seguridad unificado.

Arquitectura de datos temporal: El almacenamiento persistente de datos aumenta la vulnerabilidad frente a brechas y accesos no autorizados.

- Táctica: Implantar sistemas que minimicen la persistencia de los datos mediante el almacenamiento temporal y protocolos de purga automática.

- Ejemplo: La plataforma de comunicación de un bufete de abogados elimina automáticamente los mensajes de los servidores inmediatamente después de confirmar la entrega a todos los destinatarios autorizados.

Lea nuestro blog para saber más sobre el uso y abuso que hacen los actores de amenazas de los metadatos robados de las comunicaciones móviles.

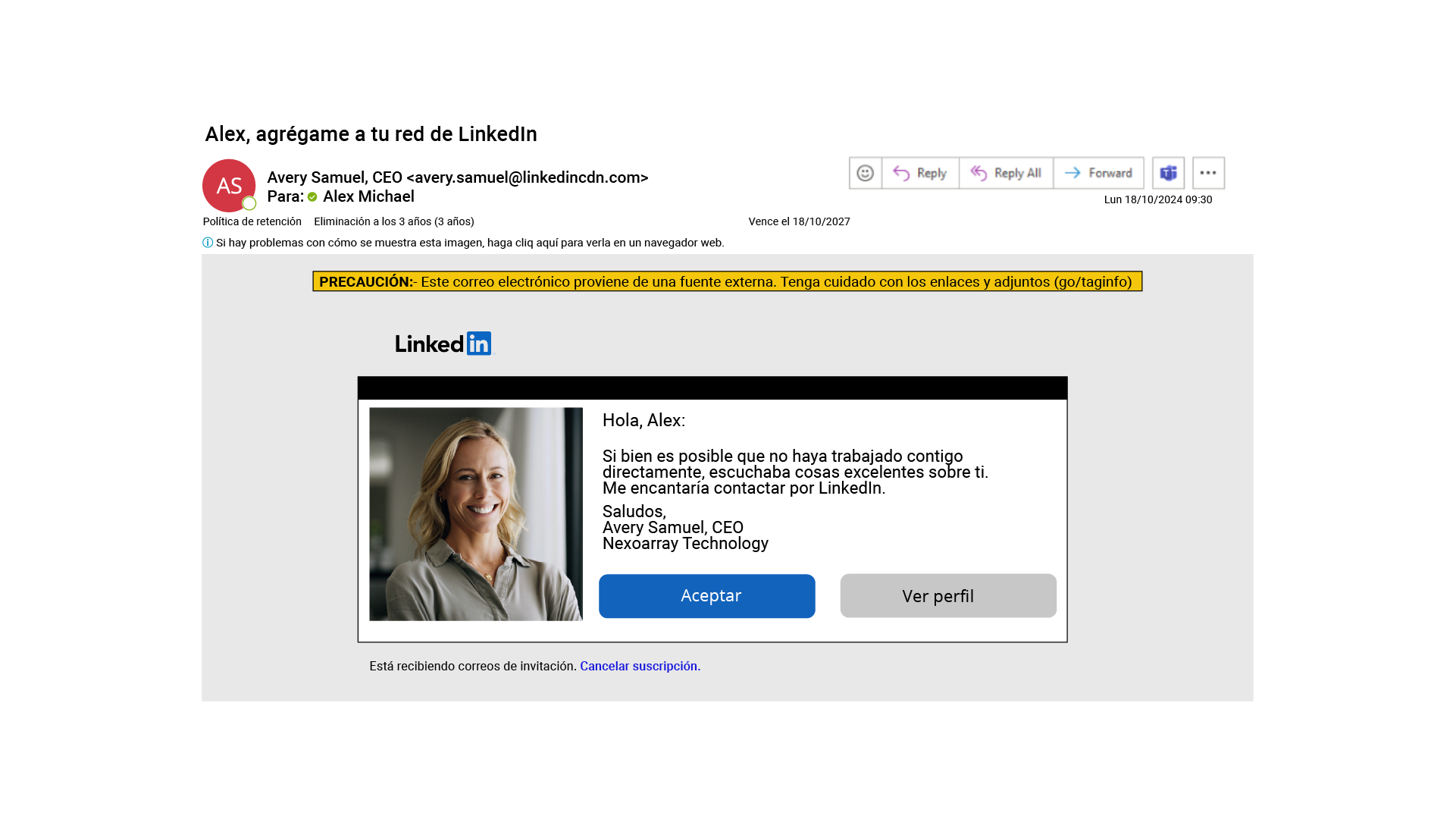

Los peligros de los deepfakes

El FBI ha publicado recientemente una advertencia sobre los ciberdelincuentes que utilizan IA generativa para cometer fraudes a gran escala, dirigidos a empresas comerciales y organizaciones financieras con elaboradas estafas. El aviso advierte de las ramificaciones de los vídeos y llamadas de voz deepfake, así como de las imágenes de perfil generadas por IA para hacerse pasar por personas que pueden utilizarse en estafas de contratación, como la campaña norcoreana para infiltrarse en empresas informáticas occidentales con espías que se hacen pasar por trabajadores remotos.

Esta superficie de ciberataque recién ampliada es una amenaza muy real para las empresas comerciales de todos los tamaños, con unas pérdidas que se prevé que alcancen la asombrosa cifra de 40.000 millones de dólares en 2027. Como explicó recientemente Shiladitya Sircar, vicepresidente sénior de ingeniería de productos y ciencia de datos de BlackBerry, en un episodio del podcastUnsupervised Learning de Daniel Miessler, "este tipo de adversario generativo de IA crea nuevos vectores de ataque con toda esta información multimodal que nadie ve venir. Crea un panorama de amenazas más complejo y lleno de matices que da prioridad a los ataques basados en la identidad, y no hará más que mejorar."

Las implicaciones para las empresas son profundas. Cuando las partes interesadas ya no pueden confiar en la autenticidad de las comunicaciones de los ejecutivos, todos los aspectos de las operaciones se ven afectados, desde los anuncios que afectan al mercado hasta las directrices estratégicas internas. El sector de los servicios bancarios y financieros se ha convertido en el principal objetivo, enfrentado a retos sin precedentes para mantener la seguridad de las comunicaciones y los procesos de verificación de las transacciones. Como señala Sircar, "el aspecto más preocupante de estas deepfakes es el potencial para erosionar la confianza: la confianza en sistemas que son legítimos, que son verdaderos."

Las organizaciones con visión de futuro ya se están adelantando a los nuevos requisitos normativos, como la Ley estadounidense contra el fraude de IA y la legislación canadiense sobre medios de comunicación no consentidos. Estas novedades normativas marcan un cambio crucial en la forma en que las empresas deben abordar la seguridad de las comunicaciones y la verificación de la identidad.

A medida que mejore el software de alteración de voz de voz profunda y de IA generativa, es probable que estas herramientas se utilicen con más frecuencia en un número creciente de ataques dirigidos. Si desea obtener más información sobre las falsificaciones profundas, incluidas las medidas de mitigación que puede utilizar para ayudar a proteger su organización, puede descargar nuestro libro blanco sobre falsificaciones profundas aquí, o escuchar nuestro debate completo con Shiladitya Sircar en el podcast Unsupervised Learning.

Si cree que ha sido víctima de una estafa deepfake, puede presentar una denuncia ante el Centro de Denuncias de Delitos en Internet del FBI en www.ic3.gov.

Las fuerzas del orden en primer plano

Antecedentes históricos: El auge de los grupos de ransomware

El ecosistema del ransomware ha evolucionado significativamente desde el primer ataque registrado en 1989, cuando se lanzó el troyano del SIDA. La evolución del ransomware fue gradual antes de la aparición de las criptomonedas en 2010. Sin embargo, la era Bitcoin ha impulsado un rápido crecimiento de las ciberamenazas, especialmente en la última media década.

En 2019, grupos como MAZE, Ryuk y Sodinokibi/REvil causaban estragos cifrando sistemas y redes informáticas y exigiendo pagos por las claves de descifrado. Esta era una estrategia de ataque efectiva en ese momento porque pocas organizaciones mantenían copias de seguridad de los sistemas y aún menos tenían planes de respuesta a incidentes cibernéticos.

La amenaza del ransomware, en constante evolución

Durante este tiempo, las operaciones de ransomware se veían de forma muy parecida a los grupos tradicionales de delincuencia organizada: ciberdelincuentes expertos que se unen por una causa o propósito común. Desde entonces, los grupos de ransomware se han convertido en adversarios muy adaptables y, a medida que han mejorado las prácticas de ciberseguridad, también lo han hecho las tácticas, técnicas y procedimientos (TTP) de los operadores de ransomware.

Para asegurarse un beneficio económico, los grupos de ransomware pasaron de la extorsión simple (sólo cifrado de datos) a la táctica de la doble extorsión, exigiendo el pago de un rescate por la clave de descifrado y, además, para evitar que los datos robados se vendan en la web oscura.

El número de operaciones de ransomware también ha aumentado constantemente, con el cambio de marca de antiguos grupos, la entrada de otros nuevos en el ecosistema y la aparición de nuevos modelos de negocio. El ransomware como servicio (RaaS), así como métodos de cifrado más rápidos, mejores técnicas de ofuscación y la capacidad de atacar múltiples sistemas operativos, son algunos de los avances notables de los últimos años.

Mientras que algunas operaciones de ransomware siguen cifrando archivos y sistemas, otras han optado por renunciar a este paso y pasar a un modelo basado únicamente en la exfiltración. Es probable que este cambio de enfoque responda a la adopción de mejores prácticas de ciberseguridad y al mayor uso de copias de seguridad de los sistemas y servicios de recuperación ante desastres.

Un tercer elemento de la extorsión

Más recientemente, las operaciones de ransomware han añadido un tercer elemento de extorsión. En lugar de limitarse a extraer datos y amenazar con publicarlos en Internet, algunas operaciones de ransomware se están tomando el tiempo necesario para analizar los datos robados y utilizarlos como arma para aumentar la presión sobre las víctimas que se niegan a pagar. Esta estrategia puede consistir en compartir los datos de contacto o denunciar a los miembros de la familia de los directores ejecutivos y propietarios de empresas, así como amenazar con denunciar a las autoridades cualquier información sobre actividades empresariales ilegales descubierta en los datos robados. Los operadores del ransomware pueden amenazar con ponerse en contacto con clientes o, lo que es peor, lanzar nuevos ataques si no se satisfacen las peticiones de rescate.

Además, el NC3 ha visto surgir un número considerable de nuevas variantes de ransomware. El ecosistema del ransomware parece estar formado por grupos heterogéneos de individuos con habilidades que van desde la ingeniería social, la intermediación de acceso inicial, el cifrado avanzado, el desarrollo de malware, la negociación e incluso las relaciones públicas. El ecosistema del ransomware es una complicada red interconectada. Combatir las operaciones de ransomware requiere un enfoque igualmente complejo y multidisciplinar.

Retos policiales

Para las fuerzas de seguridad, la continua evolución del ransomware representa un reto considerable que requiere soluciones innovadoras. El ransomware es una de las principales amenazas mundiales, y es probable que persista mientras las víctimas sigan pagando.

Gracias a las anteriores medidas enérgicas de las fuerzas de seguridad contra grupos de ransomware de alto perfil como Hive, BlackCat y LockBit, sabemos que los actores del ransomware pueden adaptar rápidamente sus tácticas para frustrar los esfuerzos de las fuerzas de seguridad. Estos esfuerzos de adaptación han fragmentado el ecosistema del ransomware, obligando a las fuerzas de seguridad a adoptar estrategias polifacéticas que incluyen métodos creativos para interrumpir las operaciones (por ejemplo, atacar la infraestructura, la reputación y la confianza).

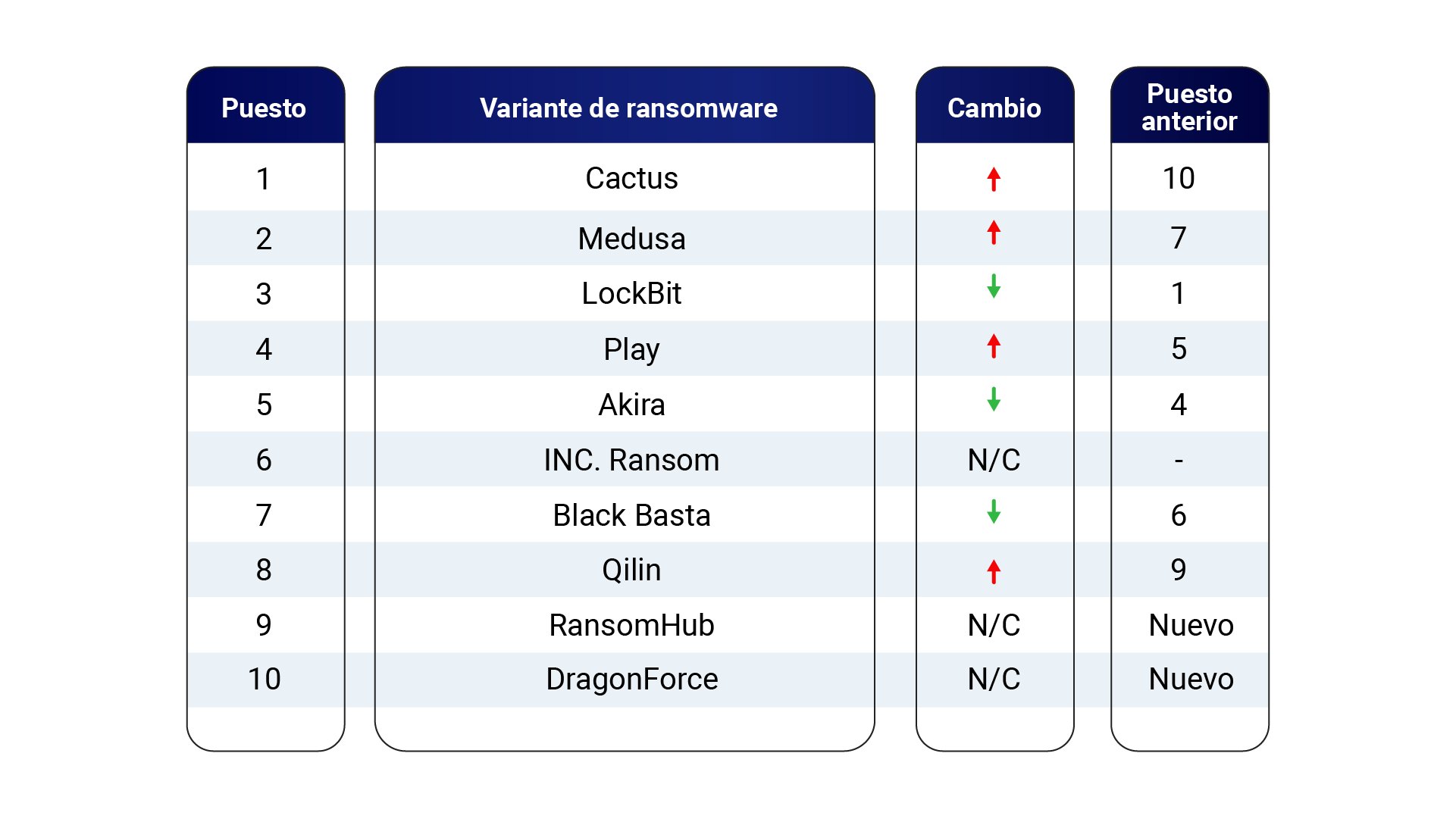

Las 10 principales amenazas canadienses de ransomware

El NC3 colabora estrechamente con las fuerzas del orden nacionales e internacionales, los socios gubernamentales, la industria privada y el mundo académico para mejorar continuamente la respuesta de las fuerzas del orden canadienses a la ciberdelincuencia. Además de contribuir y apoyar operaciones específicas de represión de la ciberdelincuencia, el Centro Nacional de Coordinación de la Ciberdelincuencia supervisa sistemáticamente la evolución del panorama de las ciberamenazas y lleva a cabo una evaluación trienal de los operadores de ransomware dirigidos contra Canadá. Esta evaluación sistemática informa al sector de la ciberseguridad de los cambios en el ecosistema de la ciberdelincuencia y ayuda a orientar los recursos de investigación.

En la tabla siguiente se hace un seguimiento de las amenazas de ransomware más frecuentes en Canadá durante el periodo de notificación de mayo a agosto de 2024, que coincide con el periodo que abarca este informe.

-

Principales actores de la amenaza

Esta sección se adentra en el dinámico mundo de las ciberamenazas, comenzando con un análisis de los actores de amenazas más destacados.

-

Salt Typhoon

Salt Typhoon (también conocido como Earth Estries) es un sofisticado actor de amenazas estrechamente vinculado al Ministerio de Seguridad del Estado (MSS) de China que salió a la luz pública en 2024. El grupo comprometió a varios de los principales proveedores de telecomunicaciones y de servicios de Internet de Estados Unidos aprovechando las puertas traseras de los sistemas de los proveedores de servicios de Internet, originalmente implementadas para el cumplimiento de la ley aprobado por los tribunales. El grupo ha demostrado capacidades avanzadas para mantener la ocultación a largo plazo, en este caso permaneciendo sin ser detectado en las redes de telecomunicaciones durante más de un año.

Una vez establecida su persistencia en la red, Salt Typhoon obtuvo acceso a gran cantidad de datos, incluidas las listas de escuchas telefónicas de interceptación legal del Departamento de Justicia de Estados Unidos, registros de llamadas, mensajes de texto no cifrados, grabaciones de audio y tráfico de Internet que circulaba por las redes de los proveedores. El hecho de que se dirigieran contra altos cargos del Gobierno y personalidades políticas estadounidenses provocó medidas de respuesta sin precedentes, como una reunión de la Sala de Situación de la Casa Blanca con ejecutivos de las telecomunicaciones y advertencias de las agencias federales sobre el uso de los dispositivos móviles. Los miembros del Congreso en la Cámara de Representantes y el Senado han expresado su grave preocupación por estos incidentes y han pedido a las agencias federales estadounidenses que proporcionen más información sobre los ataques. Lea la sección sobre seguridad de las comunicaciones para conocer con más detalle las amenazas a las infraestructuras críticas.

-

RansomHub

RansomHub (también conocido como Cyclops y Knight) opera a través de un modelo RaaS y recientemente ha ganado una prominencia significativa en el panorama de las amenazas. La eficacia y el éxito de este modelo operativo ha atraído a múltiples afiliados conocidos, como LockBit y ALPHV, que realizan infiltraciones en la red y exfiltraciones de datos.

RansomHub opera a través de un doble enfoque de extorsión. El grupo también emplea una variedad de técnicas para desactivar o terminar las soluciones de detección y respuesta de puntos finales (EDR), lo que le permite evadir la detección y mantener una presencia extendida dentro de las redes comprometidas. Desde su lanzamiento en febrero de 2024, RansomHub se ha expandido rápidamente, atacando y extrayendo datos de más de 210 víctimas en sectores de infraestructuras críticas. Este rápido crecimiento lo ha situado entre los operadores de ransomware más prolíficos en términos de ataques declarados públicamente. Entre los sectores atacados se incluyen:

Sanidad y Farmacia

- Actividad de amenazas: Ataques selectivos de ransomware contra proveedores sanitarios y farmacias

- Impacto notable: La brecha de Rite Aid afectó a 2,2 millones de clientes (julio de 2024)

- Preocupaciones críticas: Robo y exposición de datos sensibles de pacientes, interrupción de los sistemas de gestión de recetas y compromiso de la información sanitaria protegida (PHI).

Energía e industria

- Actividad de la amenaza: Ataques sofisticados dirigidos contra la tecnología operativa y los sistemas empresariales.

- Impacto notable: Interrupción de los sistemas informáticos de un gigante de los servicios de petróleo y gas (agosto de 2024).

- Preocupaciones críticas: Interrupciones de las operaciones comerciales, interrupciones de la cadena de suministro, compromisos del sistema de facturas y pedidos de compra.

Servicios sanitarios y sin ánimo de lucro

- Actividad amenazante: Campañas de robo de datos dirigidas a datos sensibles de la organización

- Impacto notable: Violación de Planned Parenthood Montana (septiembre de 2024), que provocó el robo de datos confidenciales de pacientes y la interrupción de las operaciones.

- Preocupaciones críticas: Exposición de información confidencial de pacientes, violaciones de la privacidad y daños a la reputación.

-

Jugar

Play es un grupo de ransomware que apareció por primera vez en junio de 2022. Play ha atacado a cientos de organizaciones de diversos sectores en Norteamérica, Sudamérica y Europa, principalmente en Estados Unidos y Canadá. Play suele emplear tácticas de doble extorsión, amenazando con publicar los datos robados a las organizaciones víctimas.

Para obtener acceso inicial a un sistema o red objetivo, Play abusa de cuentas válidas y aplicaciones vulnerables de cara al público en entornos Windows. Después de mapear las redes con herramientas como AdFind, se mueven lateralmente con herramientas como PsExec y Cobalt Strike, utilizando herramientas adicionales como Mimikatz para obtener credenciales de administrador de dominio. Una vez identificados los dispositivos que contienen información confidencial, el grupo recopila los archivos en archivos .RAR y los exfiltra utilizando WinSCP antes de cifrar finalmente los archivos de los dispositivos saqueados.

En julio, se observó que Play utilizaba una nueva variante para Linux de su ransomware que sólo se dirige a archivos que se ejecutan en entornos VMware ESXi.

-

Cazadores internacionales

Hunters International, identificado por primera vez en octubre de 2023, presenta notables similitudes con el ransomware Hive. Cuando los operadores de Hunters International adquirieron el malware y la infraestructura del grupo Hive, se diferenciaron de este último comercializando capacidades mejoradas.

Sus operaciones se centran principalmente en la doble extorsión, priorizando la exfiltración de datos y utilizando la información robada para presionar a las víctimas para que paguen el rescate. El grupo también emplea el cifrado de archivos mediante ChaCha20-Poly1305 y RSA Optimal Asymmetric Encryption Padding (OAEP), lo que da lugar a archivos marcados con la extensión ".LOCKED".

Las cadenas de ataque típicas comienzan con campañas de phishing o la explotación de una vulnerabilidad. El grupo se dirige a diversos sectores, como la industria manufacturera, la sanidad y la educación, y adopta un enfoque oportunista sin centrarse en ninguna región o industria en particular, comprometiendo objetivos en Norteamérica, Europa y África. Una herramienta clave de su arsenal es SharpRhino, una puerta trasera disfrazada de software legítimo, que se utiliza junto con medidas agresivas para inutilizar los sistemas de copia de seguridad mediante la ejecución de una serie de comandos y el intento de terminar servicios y procesos específicos normalmente asociados con la recuperación del sistema.

En el último trimestre, Hunters International ha estado muy activo, atacando todo tipo de organizaciones, industrias y regiones geográficas, lo que subraya su adaptabilidad y amplio potencial de amenaza. Son bien conocidos por su táctica un tanto rencorosa de reinfectar a las víctimas que han conseguido restaurar sus sistemas a partir de copias de seguridad sin pagar el rescate, ya sea con una segunda dosis de su propio ransomware o con una variante diferente.

-

Meow Leaks | MeowCorp

Meow Leaks es un grupo de amenazas con posibles vínculos con el grupo de ransomware Meow (también rastreado como MeowCorp y Meow2022) que surgió en 2022 como una variante del ransomware Conti. Este nuevo grupo Meow, que surgió a finales de 2023, centra sus esfuerzos en la venta de datos robados a través de un sitio epónimo "Meow Leaks" basado en Tor.

Meow afirma no dedicarse al ransomware; el grupo ha declarado públicamente en una entrevista que no está involucrado con Conti y que no tiene ninguna afiliación actual con MeowCorp. Dicho esto, es posible que este nuevo grupo carezca de experiencia en el desarrollo de ransomware, una teoría que se refleja en su limitada lista de víctimas en la Dark Web, que hasta ahora se ha centrado principalmente en objetivos estadounidenses, aunque tiene algunas víctimas internacionales. Esto los clasifica principalmente como un grupo de amenazas basado en la extorsión, ya que no pueden confiar en el cifrado de los datos originales para presionar a las víctimas a pagar.

Independientemente de sus conexiones con el grupo inicial de ransomware, el nuevo grupo de amenazas Meow Leaks tuvo un pico significativo de actividad este trimestre, como lo demuestra su creciente sitio de filtraciones. Los investigadores de seguridad publicaron en marzo un descifrador gratuito para las víctimas de MeowCorp llamado RakhniDecryptor. La herramienta de descifrado funciona para descifrar archivos con las extensiones .KREMLIN, .RUSSIA y .PUTIN. (Los ataques anteriores de MeowCorp con el encriptador basado en Conti iban dirigidos inicialmente a organizaciones rusas).

-

Qilin

Qilin es un RaaS, activo desde 2022, que sigue dirigiéndose a la sanidad y a otros sectores de todo el mundo. Lanzada originalmente como "Agenda" en julio de 2022, la operación se renombró como "Qilin" y ahora opera con ese nombre.

El ransomware Qilin incluye variantes escritas en Golang y Rust y suele obtener acceso inicial a la víctima a través de ataques de spearphishing. El grupo utiliza herramientas de supervisión y gestión remotas (RMM) y Cobalt Strike para el despliegue de binarios. Durante un ataque, Qilin localiza el controlador de dominio del objetivo y ejecuta un script de recolección de credenciales que se dirige específicamente a las contraseñas almacenadas en Google Chrome para usuarios autenticados. Conocido por sus estrategias de doble extorsión, Qilin exige el pago de rescates para evitar la divulgación pública de los datos robados.

-

LockBit

LockBit es un conocido grupo de ciberdelincuentes con afiliaciones rusas que se especializa en proporcionar RaaS a través de su malware homónimo. Los operadores del grupo mantienen y actualizan diligentemente el ransomware, supervisando las negociaciones y orquestando su despliegue una vez que se produce una brecha exitosa. Empleando estrategias de doble extorsión, LockBit no sólo cifra los datos locales para restringir el acceso de las víctimas a sus archivos, sino que también exfiltra información sensible, amenazando con la exposición pública de los datos a menos que se pague un rescate.

-

Principales herramientas utilizadas por los autores de amenazas

Herramientas como AnyDesk, PowerShell y Cobalt Strike son vitales para la gestión de datos, las pruebas de penetración y el mantenimiento de sistemas. Su flexibilidad y accesibilidad también las convierten en herramientas útiles para ser utilizadas indebidamente por los actores de amenazas.

-

AnyDesk

AnyDesk es una aplicación de escritorio remoto diseñada para proporcionar a los usuarios acceso remoto y soporte técnico, facilitando el acceso cifrado y la transferencia de archivos. AnyDesk es una utilidad legítima de la que abusan actores de amenazas como el grupo de ransomware Akira para C2 y exfiltración de datos. -

PowerShell

Microsoft PowerShell es un potente shell de línea de comandos y lenguaje de scripting diseñado para automatizar tareas y gestionar sistemas Windows. Ampliamente utilizado por administradores y profesionales de la seguridad de todo el mundo, permite automatizar tareas rutinarias, gestionar sistemas y responder a incidentes de seguridad. Sin embargo, su versatilidad también lo convierte en objetivo de abuso por parte de atacantes que pueden explotar PowerShell para obtener acceso no autorizado y ejecutar código malicioso. El verdadero peligro reside en la capacidad de PowerShell para ejecutar scripts tanto desde el disco como directamente en la memoria, lo que permite ataques de malware "sin archivos" difíciles de detectar.

Lea el relato de nuestro equipo de MDR sobre un incidente con PowerShell.

-

Huelga de cobalto

Cobalt Strike sirve como un sofisticado marco de simulación de adversarios, meticulosamente diseñado para replicar la presencia persistente de actores de amenazas en entornos de red. Estructurado en torno a dos componentes fundamentales -un Agente (Beacon) y un Servidor (Team Server)- Cobalt Strike orquesta una interacción sin fisuras. El Servidor de Equipo de Cobalt Strike, que funciona como un servidor C2 a largo plazo alojado en Internet, mantiene una comunicación constante con las cargas útiles de Beacon desplegadas en las máquinas de las víctimas.

Aunque Cobalt Strike se utiliza principalmente como herramienta legítima para que los especialistas en pruebas de penetración y los equipos rojos evalúen la situación de seguridad de las redes, también ha sido explotado por agentes de amenazas con fines nefastos. También se han producido casos de filtración de su código en Internet, lo que ha provocado su rápida utilización como arma por parte de diversos adversarios. Esta doble naturaleza pone de relieve la importancia de la vigilancia y de unas medidas de ciberseguridad sólidas para mitigar los riesgos asociados a su uso indebido.

-

Metasploit

Metasploit Framework es un marco de pruebas de penetración de libre acceso con una amplia variedad de herramientas, pero también es utilizado con frecuencia por entidades maliciosas para la explotación de vulnerabilidades. Su carga útil Meterpreter, una herramienta de post-explotación que facilita el acceso shell a una máquina objetivo, proporciona una variedad de extensiones, incluyendo una extensión Mimikatz. Su potente conjunto de herramientas y su amplia disponibilidad significan que puede ser utilizado por grupos de amenazas que van desde operaciones de ciberdelincuencia hasta grupos patrocinados por el Estado. Metasploit ha sido utilizado por grupos maliciosos consolidados como LockBit, el ransomware Cuba y Turla. -

WinSCP

WinSCP (Windows Secure Copy) es un cliente gratuito de código abierto para los protocolos SFTP, FTP, WebDAV y SCP, diseñado para Microsoft Windows. Facilita la transferencia segura de archivos entre ordenadores locales y remotos, aprovechando protocolos cifrados como SFTP para garantizar la seguridad de los datos. Sin embargo, sus capacidades también lo convierten en una herramienta de elección para los actores de amenazas. Los atacantes pueden utilizar WinSCP para exfiltrar sigilosamente grandes volúmenes de datos, cargar malware en servidores objetivo para comprometer aún más el sistema y obtener acceso remoto para ejecutar comandos arbitrarios o desplegar software malicioso adicional, manteniendo un control persistente sobre los sistemas comprometidos.

En nuestra sección CylanceMDR Threats and Mitigations, nuestro equipo de CylanceMDR revisó las herramientas más frecuentes que podrían utilizarse para la exfiltración en los entornos de nuestros clientes. El equipo descubrió que WinSCP constituía el 51% de las herramientas de exfiltración de las que más se abusaba en los sistemas cliente.

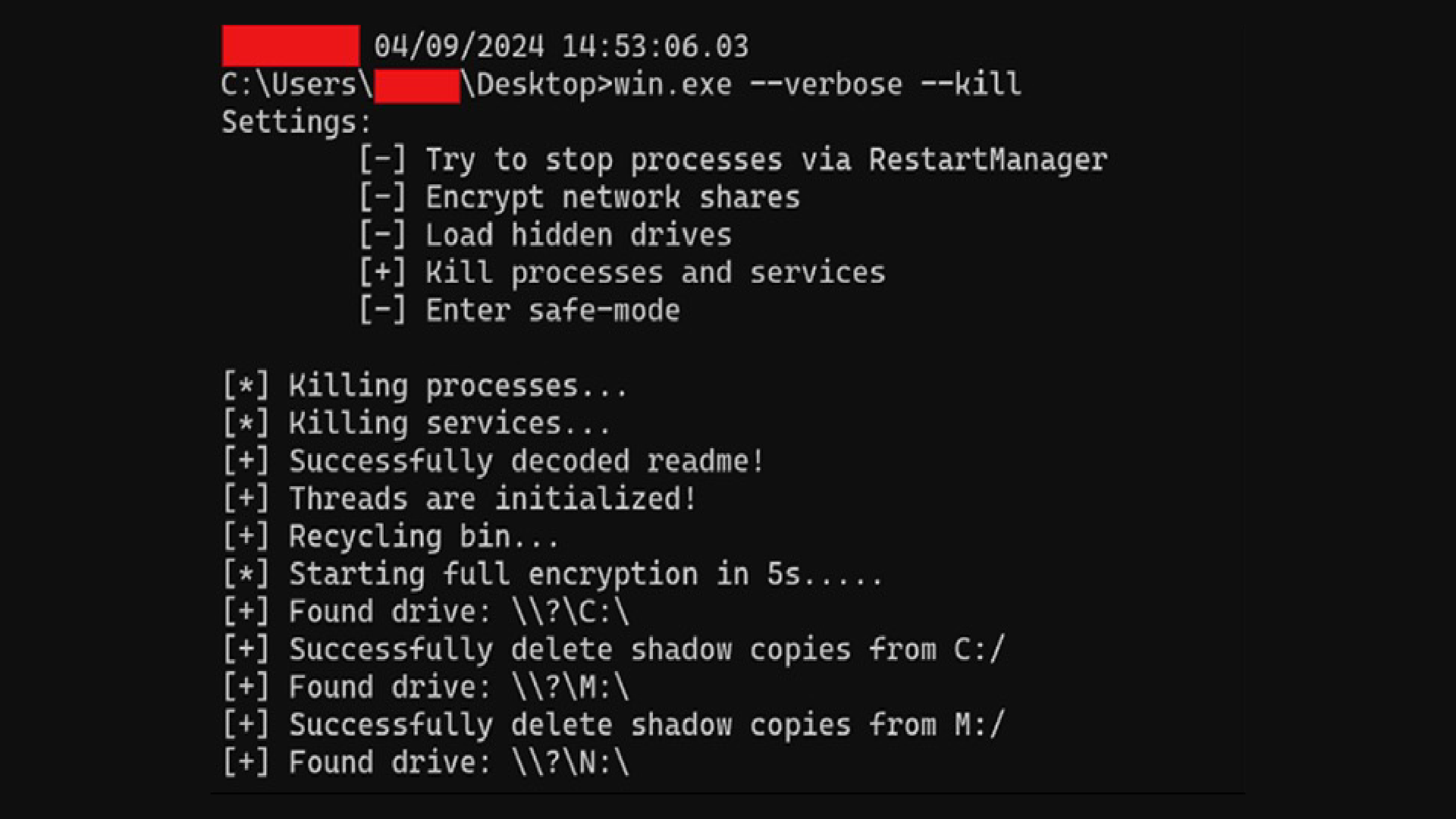

Grupo emergente destacado - Lynx Ransomware

El grupo de ransomware Lynx apareció por primera vez en el panorama de amenazas en julio de 2024 y rápidamente acumuló más de 25 víctimas durante los meses siguientes. Las organizaciones atacadas pertenecían a una amplia gama de sectores y estaban ubicadas principalmente en Norteamérica y Europa.

¿Qué es el Grupo Lynx?

El grupo Lynx, al igual que muchos operadores de ransomware actuales, utiliza una estrategia de doble extorsión. Tras acceder ilegalmente a un sistema o red, primero exfiltran los datos sensibles antes de cifrarlos, haciéndolos inaccesibles para el propietario. A continuación, amenazan con hacer públicos los datos si no se paga el rescate. Cuando una organización sufre un ataque de Lynx, el grupo publica un blog en un sitio de filtraciones -accesible a través de la Internet pública o la web oscura, o a veces ambas- "nombrando y avergonzando" a la víctima.

Industrias y regiones objetivo de Lynx

Cómo funciona Lynx

Lynx mantiene tanto un sitio web de superficie como un sitio de filtraciones en la web profunda, junto con una serie de sitios espejo ubicados en direcciones ".onion", presumiblemente para garantizar el tiempo de actividad en caso de que alguno de sus sitios sea desconectado por las fuerzas de seguridad. También utilizan su propio cifrador que, tras un examen más detallado por parte de los investigadores de BlackBerry, parece haber sido desarrollado a partir del mismo código base que el utilizado por el infame grupo INC Ransom.

Hasta la fecha, se han identificado en la naturaleza un puñado de muestras relacionadas con el cifrador utilizado por el grupo Lynx. Todas las muestras parecen estar escritas en C++ y carecen de cualquier forma de empaquetado u ofuscación que impida su análisis.

Una vez realizados los objetivos previos al cifrado, como la obtención del acceso inicial y la exfiltración de datos, el ransomware se despliega en el entorno de la víctima. El propio ransomware está diseñado para ejecutarse a través de la consola de línea de comandos y admite varios argumentos opcionales. Esto permite a un atacante personalizar su enfoque para el cifrado de archivos para lograr sus objetivos.

Una vez ejecutado, el malware dispone de un modo "--verbose" que imprime una lista de las operaciones que el ransomware está llevando a cabo mientras se ejecuta de forma dinámica.

Para evitar que el dispositivo de la víctima quede inoperativo, el malware omite ciertos tipos de archivos y carpetas de Windows del cifrado. Esto tiene un doble propósito: acelerar el cifrado y evitar que los programas críticos de Windows se vuelvan inaccesibles, lo que "bloquearía" el dispositivo y arruinaría la oportunidad del grupo de pedir un rescate.

Para un análisis más detallado de esta amenaza emergente, lea nuestro informe completo sobre Lynx.

-

Estrategias de mitigación de riesgos

Las nuevas amenazas y grupos de amenazas evolucionan constantemente y plantean nuevos retos. Las organizaciones que pretenden proteger sus activos digitales deben adoptar una estrategia de ciberseguridad integral, que incorpore medidas de mitigación sólidas junto con la formación de los empleados. Aquí exploramos varias estrategias clave que pueden aplicarse para frustrar ciberamenazas como las que plantea el grupo de ransomware Lynx.

-

Protección de infraestructuras

Implementar la segmentación de la red es un paso fundamental para contener las posibles brechas.

- Táctica: Al dividir la red en segmentos distintos según una política de clasificación de sistemas, las organizaciones pueden crear puntos de estrangulamiento que limiten la capacidad de maniobra de un atacante, ampliando el tiempo de protección y creando más oportunidades para la detección del adversario.

- Ejemplo: Un importante proveedor de servicios sanitarios frustra un ciberataque aislando sus servidores de datos de pacientes de su red de uso general, lo que garantiza que los datos críticos permanezcan seguros aunque otras partes de la red se vean comprometidas.

-

Soluciones de copia de seguridad

Las organizaciones deben mantener copias offline actualizadas de los datos almacenados en una infraestructura de copias de seguridad separada e inaccesible desde las redes primarias.

- Táctica: Mantener una infraestructura de copias de seguridad independiente.

- Ejemplo: Este enfoque es adoptado con éxito por una empresa de fabricación global que realiza regularmente instantáneas de datos y las almacena sin conexión, lo que garantiza la integridad y disponibilidad de los datos incluso después de un ataque de ransomware.

-

Capacidad de detección y respuesta