Introdução

A inteligência contra ameaças pode ser considerada "a arte de pegar o adversário de surpresa". Antecipar, mitigar e prevenir surpresas na forma de ataques cibernéticos é a principal missão de um programa prático de inteligência contra ameaças.

Para atingir esse objetivo, é necessária uma abordagem proativa que responda a perguntas essenciais como as seguintes: Quais agentes de ameaças têm maior probabilidade de causar impacto em minha organização? Quais são suas motivações, objetivos e capacidades? Como eles se comportam e que armas cibernéticas usam para atingir esses objetivos? E, o mais importante, que contramedidas acionáveis posso implementar para melhorar os recursos de defesa cibernética da minha organização?

Nossa equipe tem o orgulho de lançar nosso primeiro Relatório de Inteligência sobre Ameaças Globais à Segurança Cibernética BlackBerry . A missão desse relatório é fornecer inteligência acionável sobre ataques direcionados, agentes de ameaças motivados por crimes cibernéticos e campanhas direcionadas a organizações como a sua, para que você possa tomar decisões bem informadas e adotar ações eficazes imediatas.

Nesta primeira edição, você encontrará relatórios de alguns dos principais pesquisadores de ameaças e analistas de inteligência da equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry , especialistas de classe mundial que entendem não apenas as ameaças técnicas, mas também os desenvolvimentos geopolíticos locais e globais e seu impacto nos modelos de ameaças organizacionais em cada região. Para produzir este relatório (que abrange os 90 dias entre 1º de setembro e 30 de novembro de 2022), a equipe aproveitou os dados e a telemetria obtidos de nossos próprios produtos e recursos analíticos orientados por inteligência artificial (IA), complementados por outras fontes de inteligência públicas e privadas.

Alguns dos destaques da pesquisa nesse relatório incluem:

- 90 dias em números. Uma visão geral do período de 90 dias do relatório em estatísticas, incluindo o número de amostras exclusivas de malware que o BlackBerry impediu de afetar nossos clientes e a distribuição geográfica desses ataques. Veja uma prévia: nossa tecnologia bloqueou uma média de 62 novas amostras maliciosas por hora, ou aproximadamente uma nova amostra por minuto.

- Armas mais comuns. Informações sobre as armas mais comuns usadas em ataques cibernéticos, incluindo o ressurgimento de carregadores mal-intencionados como o Emotet, a ampla presença do Qakbot no cenário de ameaças cibernéticas e o aumento de downloaders como o GuLoader.

- O acesso remoto aumenta os ladrões de informações. Com o aumento pós-pandemia do trabalho remoto e híbrido, a necessidade de acessar redes internas de fora se tornou generalizada. Os atacantes estão tirando proveito das novas possibilidades de acesso remoto usando ladrões de informações (infostealers) para roubar credenciais corporativas e vendê-las no mercado negro. Nosso relatório discute alguns dos infostealers mais predominantes e difundidos que vimos serem implantados durante esse período.

- Nenhuma plataforma é "segura". Os agentes de ameaças têm várias estratégias para atingir diferentes plataformas de servidores, desktops e dispositivos móveis. Por exemplo, apesar da opinião predominante, o macOS não é uma plataforma "mais segura": há uma abundância de malware e vulnerabilidades do macOS. Outros tópicos abordados incluem tendências como o número cada vez maior de ataques contra plataformas Linux; a maneira como linguagens de programação menos comuns, como GoLang, estão sendo usadas para desenvolver malware entre plataformas; e uma análise aprofundada das ameaças que afetam os dispositivos móveis que executam Android e iOS.

- Perspectiva exclusiva do setor. Devido à nossa forte presença nos setores de segurança cibernética e de Internet das Coisas (IoT), o site BlackBerry está em uma posição única para descobrir ameaças a setores como o automotivo, que não são discutidas com frequência em outros relatórios de ameaças. Esta edição inclui informações sobre as tendências de segurança cibernética que observamos e que afetarão o setor automotivo, bem como os setores de saúde e financeiro.

- Principais agentes de ameaças e contramedidas. Nossa telemetria também revelou as atividades de muitos agentes de ameaças diferentes. O relatório inclui informações sobre algumas de suas táticas, técnicas e procedimentos (TTPs) mais comuns, bem como links para listas públicas de contramedidas aplicadas mapeadas para o MITRE ATT&CK e o MITRE D3FEND. Nosso objetivo é facilitar a atualização de suas defesas organizacionais e modelos de ameaças com base nessas informações acionáveis.

- Conclusão e visão de futuro. Por fim, apresentamos nossas conclusões e a previsão de ameaças cibernéticas para 2023.

Gostaria de agradecer aos nossos pesquisadores globais de elite da equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry que tornaram esse relatório possível e continuam a produzir vários relatórios de pesquisa "pioneiros no mercado", ao mesmo tempo em que aprimoram continuamente os produtos e serviços orientados por IA do BlackBerrye do Cylance .

Ismael Valenzuela

Vice-presidente de Pesquisa e Inteligência sobre Ameaças da BlackBerry

Twitter: @aboutsecurity

BlackBerry Autores de inteligência sobre ameaças à segurança cibernética

Os últimos 90 dias em números

Número total de ataques

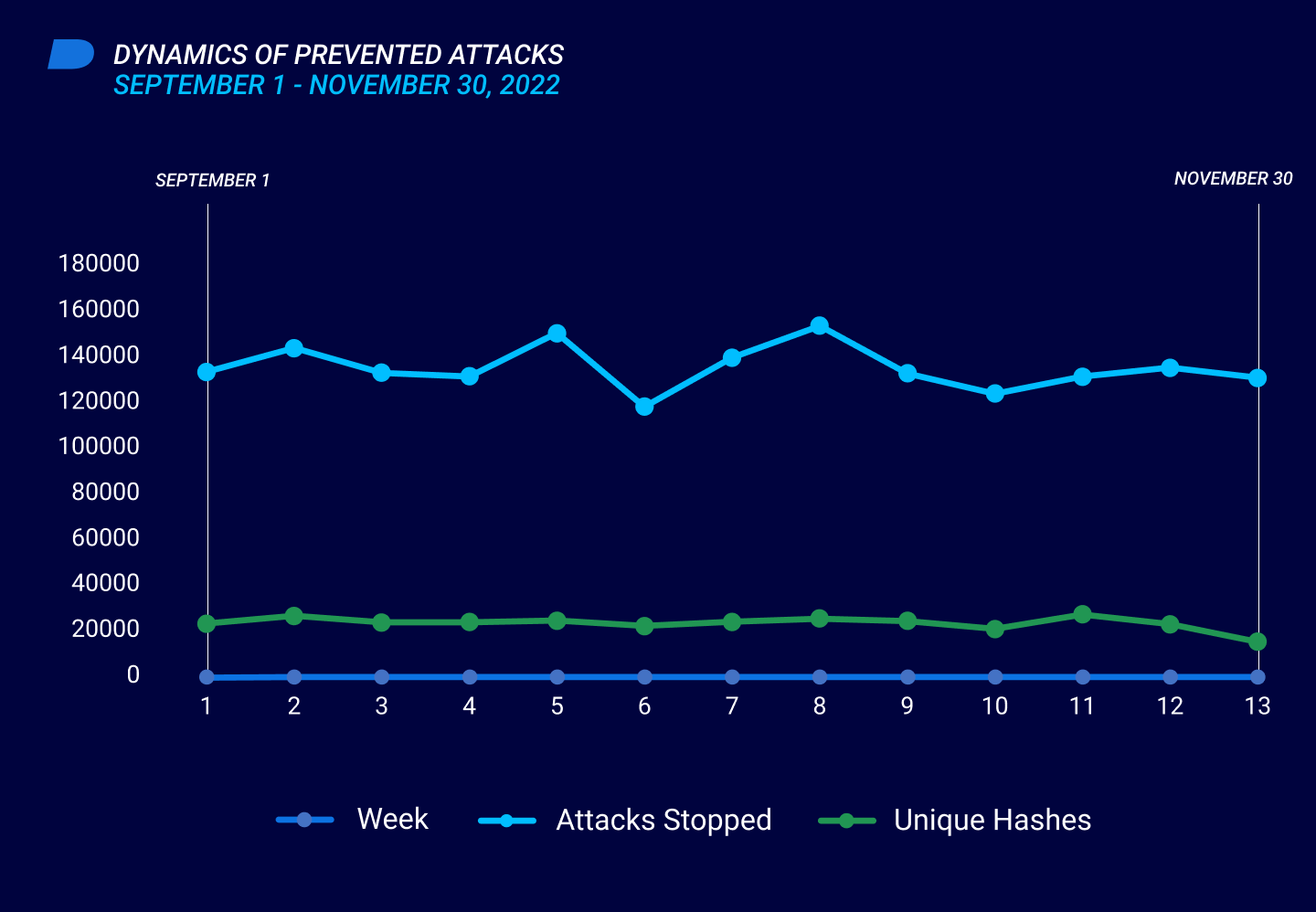

Nos 90 dias entre 1º de setembro e 30 de novembro de 2022, as soluções Cylance® Endpoint Security da BlackBerry impediram 1.757.248 ataques cibernéticos baseados em malware. Em média, os agentes de ameaças implantaram aproximadamente 19.524 amostras maliciosas por dia contra clientes protegidos por nossas tecnologias. Essas ameaças incluíram 133.695 amostras de malware exclusivas, o que se traduz em uma média de 1.485 novas amostras de malware por dia e 62 amostras por hora: em outras palavras, uma média de aproximadamente uma nova amostra por minuto.

O gráfico a seguir mostra a dinâmica dos possíveis ataques cibernéticos que as soluções do Cylance Endpoint Security evitaram entre 1º de setembro e 30 de novembro de 2022. Os picos durante a semana 4 (29 de setembro a 5 de outubro) e a semana 7 (20 de outubro a 26 de outubro) foram resultado de agentes de ameaças que reutilizaram amostras de malware.

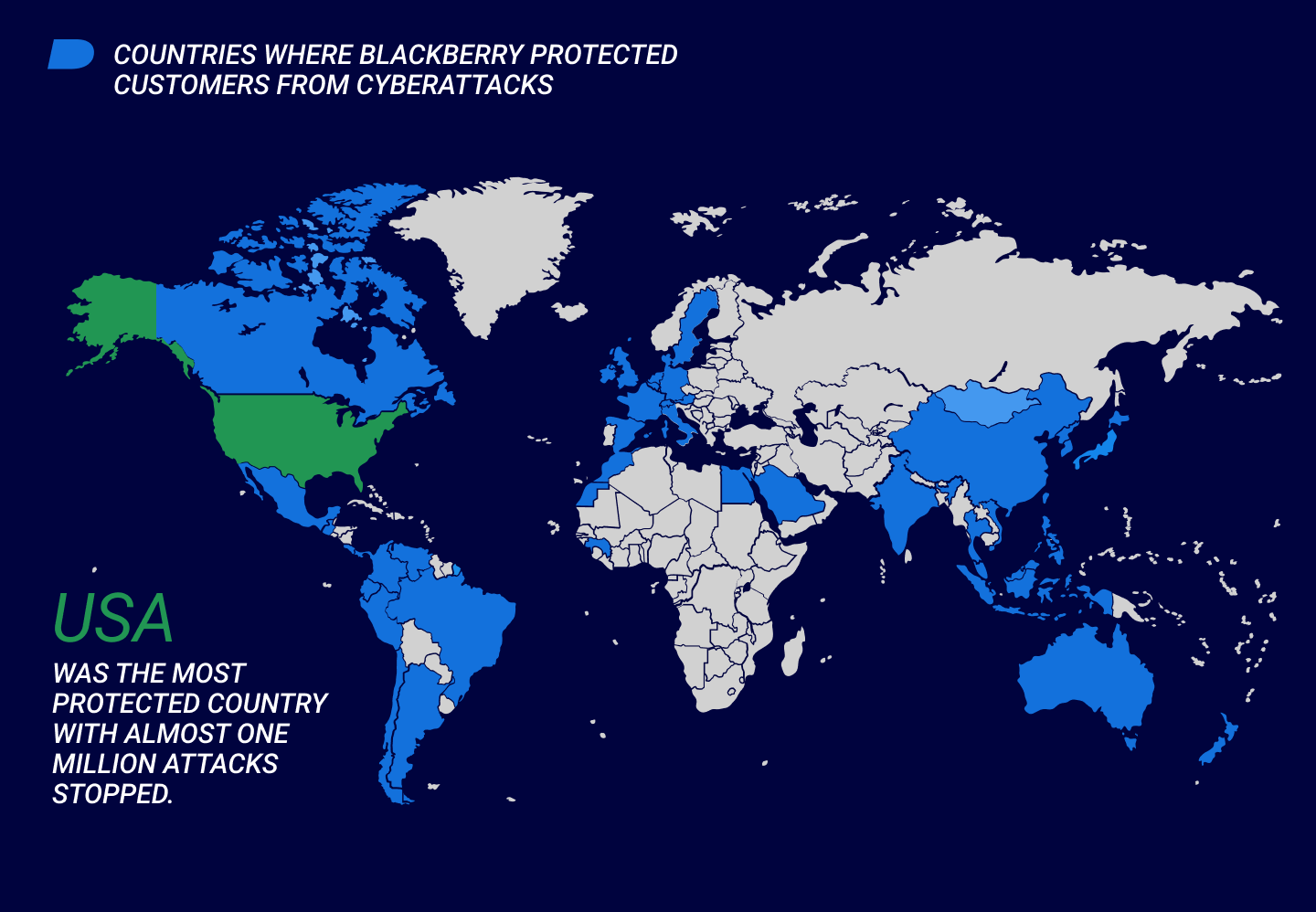

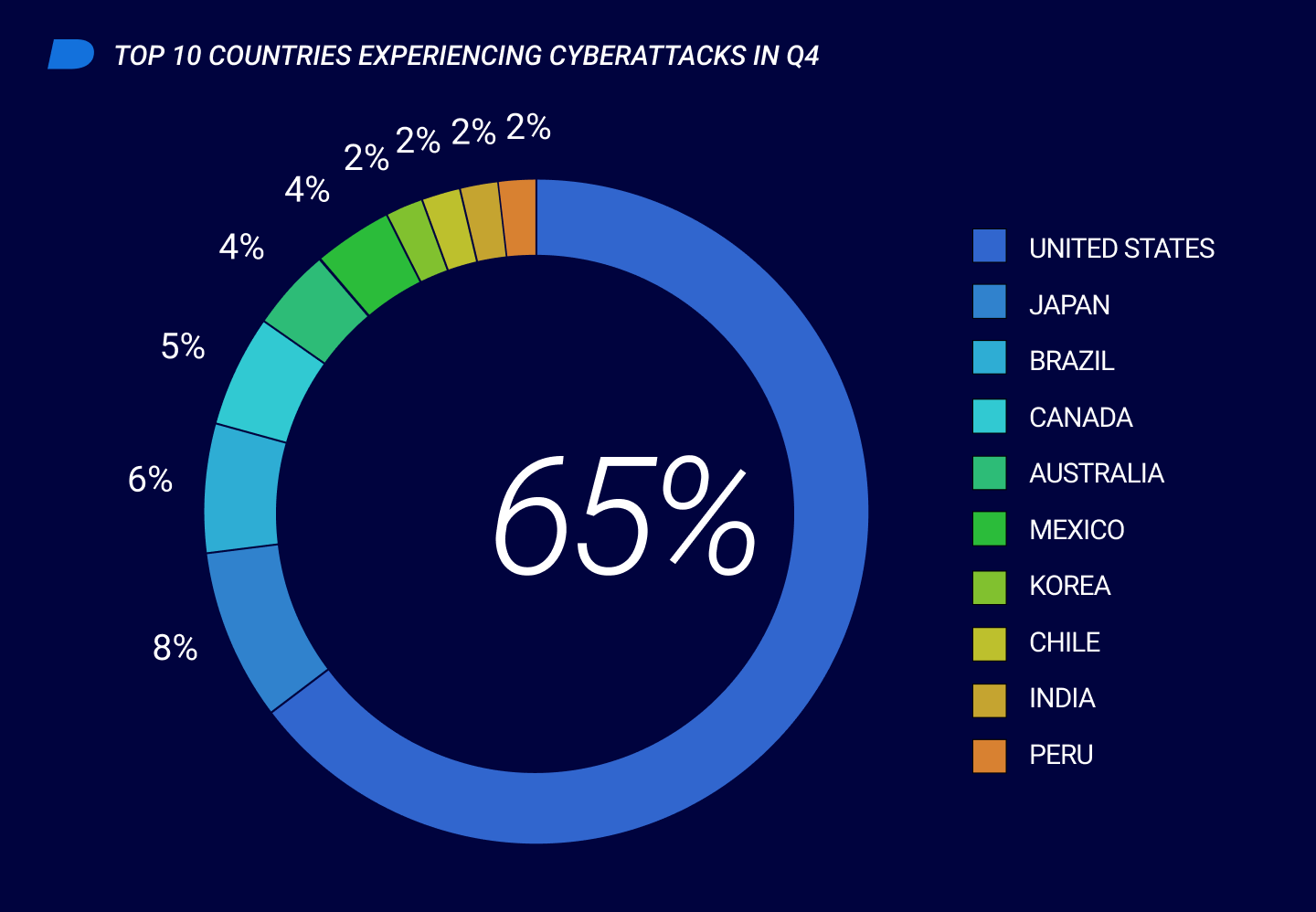

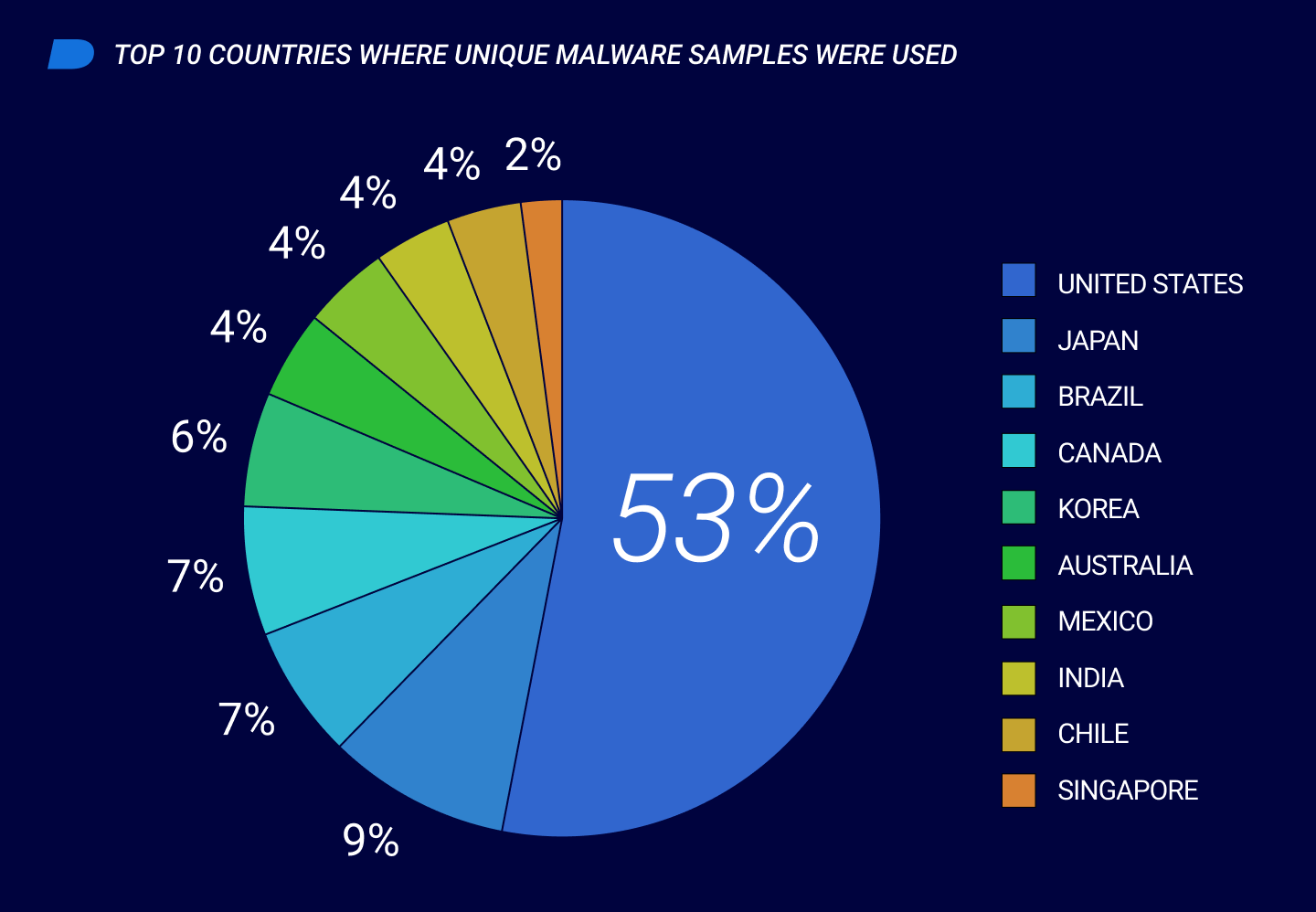

Geografia dos ataques evitados pelas soluções de segurança de endpoint Cylance

Tipos de malware usados durante os ataques no período do relatório

Entre 1º de setembro e 30 de novembro de 2022, os agentes de ameaças usaram uma grande variedade de malware para atingir seus objetivos financeiros, geopolíticos, militares e táticos. As famílias de malware mais difundidas e interessantes identificadas estão organizadas por sistema operacional (SO) abaixo.

É importante observar que, embora o Windows® ainda seja o sistema operacional mais atacado, seus usuários podem estar um pouco mais bem preparados para enfrentar um ataque de malware do que os usuários de outros sistemas operacionais, que podem ainda acreditar que são imunes a ataques cibernéticos. No entanto, os dados de telemetriado BlackBerry® mostram que os usuários de macOS®, Linux® e dispositivos móveis também são atacados com frequência: nenhuma plataforma está imune a infecções.

Windows

Downloaders

Os downloaders induzem as vítimas a abrir arquivos que baixam malware. Os arquivos frequentemente se apresentam como documentos digitais ou executáveis legítimos. Os downloaders comuns incluem os seguintes:

- O Emotet é uma das ameaças mais prolíficas em uso atualmente. Ela surgiu pela primeira vez em 2014 e sobreviveu a uma derrubada pela polícia em abril de 2021, ressurgindo no final de 2021. No último trimestre, o Emotet ressurgiu após um hiato de quatro meses, usando técnicas vistas anteriormente, incluindo uma campanha de phishing que distribuiu documentos maliciosos do Microsoft® Office. Esses documentos tentam persuadir a vítima a copiá-los em um diretório oficial da Microsoft, onde as macros são executadas automaticamente sem pedir permissão ao usuário. O Emotet é conhecido há muito tempo por distribuir o Trojan bancário IcedID, que tem fortes conexões com vários grupos de ransomware.

- O Qakbot geralmente é entregue por meio de técnicas de phishing, usando um e-mail de isca. A isca normalmente contém um hiperlink LNK que redireciona para uma página da Web mal-intencionada contendo um arquivo ZIP protegido por senha que contém um arquivo ISO. O arquivo LNK executa um arquivo JavaScript que, por sua vez, executa uma DLL maliciosa da Qakbot com extensão .DAT. Um recurso interessante do Qakbot é o uso de threads de e-mail existentes como meio de propagação. Sua capacidade de "responder a" destinatários pode fazer com que as vítimas pretendidas acreditem que o link ou o anexo na linha de e-mail existente está sendo enviado de uma fonte confiável. O Qakbot é usado com frequência por muitos grupos de ransomware e foi associado neste trimestre ao Black Basta, uma possível reformulação da marca Conti que visou uma série de empresas sediadas nos EUA em 2022.

- O GuLoader baixa e implementa um executável de um local remoto e é frequentemente usado para baixar e executar infostealers como o RedLine e o Raccoon. O GuLoader geralmente abusa de serviços baseados em nuvem, como o Google Cloud™ e o OneDrive®, para hospedar suas cargas úteis; no entanto, também o detectamos usando bots do Telegram.

Ransomware

Infostealers

Com o aumento pós-pandemia do trabalho remoto e híbrido, a necessidade de acesso externo às redes internas tornou-se mais difundida. Os invasores aproveitaram imediatamente o aumento da autorização de acesso remoto usando infostealers - que antes eram usados com mais frequência para fraudes cibernéticas - para roubar credenciais corporativas e vendê-las no mercado negro. Essas credenciais roubadas são frequentemente usadas por corretores de acesso inicial (IABs) e afiliados de operações de ransomware para comprometer as redes das organizações originais e implantar o ransomware.

Os infostealers vistos durante o período do relatório incluem os seguintes:

- O Redline foi o infostealer mais ativo e difundido observado. O Redline é capaz de roubar credenciais de vários alvos, incluindo navegadores, carteiras de criptografia, FTP e software de rede privada virtual (VPN), entre outros.

- O Raccoon infostealer funciona como um malware como serviço (MaaS), permitindo que os aspirantes a criminosos cibernéticos usem seus poderosos recursos por apenas US$ 100 por mês. Embora o Raccoon não tenha sido tão amplamente implantado quanto o Redline, ele ainda é considerado uma ameaça potente. O site BlackBerry detectou até mesmo casos em que o Raccoon foi abandonado por uma infecção inicial do Redline. O Raccoon pode roubar credenciais de carteiras de criptografia, extensões de navegador, Discord e Telegram; fazer capturas de tela; e atuar como um carregador para lançar cargas adicionais.

Em setembro de 2022, agentes de ameaças tentaram comprometer o Uberi. O ataque foi publicamente atribuído a afiliados do grupo Lapsus$. Nenhum ransomware foi implantado no incidente do Uber devido às ações rápidas da empresa para encerrar o ataque.

Infectores de arquivos

Trojans de acesso remoto

Os cavalos de Troia de acesso remoto (RATs) podem registrar as teclas digitadas, acessar a webcam do usuário, roubar as credenciais do navegador e fornecer aos invasores um programa de linha de comando shell remoto que pode executar comandos shell no dispositivo infectado e em outros computadores da rede. As RATs observadas durante esse período do relatório incluem as seguintes:

- O njRAT foi visto inicialmente em 2015 e ainda é um dos RATs mais populares em uso atualmente. Ele foi implantado por agentes de ameaças com motivação financeira, bem como em ataques mais direcionados. O construtor do njRAT está amplamente disponível, facilitando a adaptação dos agentes de ameaças a qualquer modelo de ataque desejado. Ele é comumente usado por agentes de ameaças no Oriente Médio, e nossa telemetria proprietária identificou uma instância do njRAT com um servidor de comando e controle (C2) hospedado na Jordânia.

- O FlawedAmmyy, que apareceu em 2018, é baseado no código-fonte vazado da ferramenta de acesso remoto válida Ammyy Admin, que é usada por empresas e consumidores para lidar com controle remoto e diagnóstico em máquinas Microsoft Windows. Embora o FlawedAmmyy tenha sido atribuído principalmente ao grupo de crime cibernético TA505 (conhecido por realizar operações de ransomware por meio do ransomware Cl0p), ele é comumente usado por vários agentes de ameaças do crime cibernético.

macOS/OSX

Adware/Spyware

Sequestradores de navegador

Malware e agentes de proxy

O malware de proxy é um tipo de cavalo de Troia que transforma um sistema infectado em um servidor proxy que permite que um invasor execute ações em seu nome. Os agentes de proxy são malwares de proxy que também adicionam recursos do tipo RAT, como a execução de comandos locais em máquinas infectadas. Normalmente, o malware proxy tende a suportar menos funções do que outros tipos de malware, o que permite que ele atinja uma gama maior de vítimas, pois são necessárias menos bibliotecas. A linguagem de programação GoLang é muito usada nessa classe de malware porque seu suporte a bibliotecas proxy, como a Proxit, facilita o desenvolvimento para criminosos cibernéticos novatos.

BlackBerry tem notado o uso crescente do GoLang para atacar sistemas macOS como parte de um ataque mais amplo entre plataformas contra várias plataformas para ataques oportunistas, como spam malicioso (malspam). Para operar com eficácia em várias plataformas, esses ataques dependem de funções simples que existem em todas as plataformas. A maioria das amostras de malware de proxy observadas são agentes de proxy que atacam navegadores que estão disponíveis em várias plataformas.

Linux

Bots e botnets

Um bot é um programa autônomo que executa comandos sem intervenção humana, e uma botnet é um grupo de bots controlados por um único agente de ameaça. Normalmente, as redes de bots são formadas aproveitando-se de uma configuração incorreta ou de uma vulnerabilidade não corrigida que permite a instalação de código malicioso que adiciona o computador da vítima à rede de bots. Desde o surgimento da agora infame rede de bots Mirai, que realizou ataques de negação de serviço distribuído (DDoS) em grande escala em 2016, surgiram mais botnets Linux.

Os conhecidos botnets de IRC (Internet Relay Chat), como o ShellBot, ainda persistiam no final de 2022, usando táticas de força bruta para entrar nos sistemas por meio de credenciais padrão ou mal configuradasiv. Além disso, vimos a rede de bots Sysrv abusar de falhas de execução de código remoto (RCE)v via CVE-2022-22947vi para comprometer sistemas e aumentar sua rede de bots em escala.

Malware e ferramentas

BlackBerry observou e identificou outros malwares e ferramentas maliciosas durante o período do relatório. O ferramental SSH (baseado no protocolo de shell seguro que permite o acesso remoto) é frequentemente descartado em conjunto com códigos mal-intencionados para forçar credenciais e/ou examinar redes em busca de oportunidades de propagação. Durante o período de 90 dias do relatório, o uso da ferramenta Faster than Lite (FTL) aumentou. A ferramenta é frequentemente utilizada pelo grupo de ameaças OutLawvii e foi observada como um pacote com o ShellBot.

Nossa telemetria revelou campanhas semelhantes implantando a ferramenta de força bruta SSH baseada em GoLang, Spirit, que também é usada como ferramenta de propagação. O Spirit é normalmente lançado junto com os bots de IRC Pwnrig e Tsunami, que podemos atribuir com confiança razoavelmente alta ao grupo de hackers 8220 Gang.

A agora infame vulnerabilidade Log4j foi regularmente abusada por várias famílias de malware e agentes de ameaças durante o período do relatório. Por exemplo, o cavalo de Troia Kinsing abusou da vulnerabilidade do pacote Java Log4jviii CVE-2021-44228ix para RCE em plataformas Linux e, mais recentemente, foi visto abusando da vulnerabilidade do Oracle WebLogic Serverx CVE-2020-14882xi. Esse cavalo de Troia tenta desativar os agentes de segurança e de serviços em nuvem de um dispositivo e eliminar qualquer malware rival e mineradores de criptomoedas (crypto miners) no sistema da vítima antes de implantar seu próprio crypto miner.

Mineradores de criptografia e criptojacking

Cryptojacking é um esquema generalizado no qual um agente de ameaça instala um software mal-intencionado de mineração de criptografia no dispositivo da vítima para minerar moedas de criptomoeda sem o consentimento do usuário. Os mineradores de criptografia têm sido uma praga persistente no cenário de ameaças cibernéticas na última década. Os mineradores de criptografia afetam todos os principais sistemas de computação e podem permanecer por muito tempo antes de serem descobertos.

Embora a criptomoeda em geral tenha perdido valor durante o período do relatório, a implementação de mineradores de criptografia em escala pode gerar benefícios financeiros tangíveis para os agentes de ameaças. Em geral, apesar das mudanças no mercado, a criptografia ainda é rei para muitos desses agentes de ameaças baseados no Linux.

Neste trimestre, os mineradores de criptografia representaram uma parte significativa das ameaças direcionadas aos dispositivos Linux. O ato de mineração de criptografia tornou-se mais intensivo em recursos e, portanto, mais caro. Como resultado, os invasores começaram a comprometer os ambientes de várias vítimas para implantar mineradores e se apropriar indevidamente dos recursos de computação necessários. Tanto o ShellBot quanto o bot Sysrv mencionados anteriormente se infiltram em sistemas, implantam mineradores de criptografia e sequestram recursos do sistema.

Normalmente, os mineradores de criptografia chegam ao ambiente da vítima após o comprometimento por meio de uma carga útil descartada ou pela exploração de uma vulnerabilidade como CVE-2022-26134xii (Atlassian Confluence) ou CVE-2019-2725xiii (WebLogic), como frequentemente vistoxiv com o minerador de criptografia PwnRig. Os mineradores de criptografia tentam se misturar aos recursos padrão em segundo plano, como os trabalhos cron (que programam tarefas de rotina para serem repetidas em horários específicos no futuro) e não são detectados pelo maior tempo possível.

O trimestre também revelou detecções relacionadas ao CryptoNight, um algoritmo de mineração usado para proteger redes e validar transações em algumas criptomoedas, como Monero e Webchain, incluindo um aumento no uso do minerador Webchain, bem como vários mineradores baseados no XMRig. O XMRig é um popular utilitário de código aberto comumente usado para minerar criptomoedas, incluindo Bitcoin e Monero, e é um dos mineradores de moedas mais abusados por agentes de ameaças atualmente.

Dispositivos móveis

Android

Em 2022, quase 71% dos dispositivos móveis em todo o mundo usavam o sistema operacional Android™. As ameaças durante o período do relatório incluem as seguintes:

- O Lotoor é uma ferramenta que pode ser usada tanto para fins benignos quanto maliciosos. Os proprietários de Android podem usar o Lotoor para fazer o root ou desbloquear recursos adicionais em seus dispositivos, mas a ferramenta também pode ser usada para contornar os recursos de segurança incorporados do Google e implantar malware persistente.

- O AdvLibrary infecta dispositivos para monetizar o tráfego da Internet, exibindo anúncios não solicitados e gerando tráfego de saída em anúncios pagos. Normalmente, as vítimas não sofrem perdas financeiras diretas, mas podem incorrer em despesas adicionais pelo aumento do tráfego de dados. Os criminosos cibernéticos geram renda com o AdvLibrary por meio de cliques em anúncios e tráfego para sites maliciosamente anunciados.

iOS

O iOS® é geralmente considerado um sistema operacional móvel mais seguro do que os outros. Embora as explorações de dia zero do iOS sejam caras e raramente usadas em ataques não controlados, o iOS não é imune a explorações que fazem "jailbreak" ou desbloqueiam dispositivos iPhone®, uma atividade potencialmente perigosa que remove os recursos de segurança originais da Apple® e fornece acesso completo ao dispositivo. Embora alguns proprietários façam o jailbreak intencionalmente em seus iPhones para fins de remoção de aplicativos padrão indesejados, os telefones com jailbreak são vulneráveis a ataques.

Muitos níveis de agentes de ameaças dependem de jailbreaks do iPhone para implantar implantes nos dispositivos das vítimas. Por exemplo, o Vortex é uma família de malware potencialmente maliciosa que tem como alvo os usuários do iOS. Como o Lotoor para Android, o Vortex é um rooter que pode fazer o jailbreak de iPhones que os criminosos cibernéticos podem usar para instalar malware. Essa técnica é mais comum entre os agentes de ameaças de nível médio sem a capacidade técnica de lançar ameaças de dia zero. No último trimestre, o site BlackBerry viu pelo menos duas versões diferentes do Vortex destinadas a fazer o jailbreak de dispositivos iOS.

Ataques específicos do setor

Automotivo

O centenário setor automotivo está no meio de uma grande revolução tecnológica. Avanços tecnológicos revolucionários estão permitindo o desenvolvimento de novos tipos de veículos, sistemas e serviços. Essa transformação digital oferece muitos benefícios, mas também introduziu novos desafios de segurança cibernética.

À medida que os veículos se tornam mais conectados e autônomos, eles se tornam potencialmente mais vulneráveis a ameaças cibernéticas e agentes de ameaças. Além disso, os sistemas de fabricação cada vez mais complexos que produzem veículos também correm o risco de sofrer ataques cibernéticos.

Nos anos anteriores, o setor automotivo não foi relativamente afetado por ameaças de grande escala e altamente divulgadas. No entanto, entidades mal-intencionadas começaram a visar não apenas os fabricantes de automóveis, mas o setor como um todo, por meio de esforços para interromper as operações, roubar dados confidenciais e comprometer as cadeias de suprimentos. Em 2022, observamos um aumento tanto no número de entidades mal-intencionadas que visam o setor automotivo quanto na quantidade de interrupções que elas causam.

Para se proteger contra essas ameaças, as empresas do setor automotivo devem reconhecer os possíveis riscos inerentes a um futuro automotivo mais conectado e implementar medidas sólidas de segurança cibernética para proteger veículos e motoristas.

Tendências recentes de ameaças

Devido à sua escala global, o setor automotivo apresenta um número imenso de endpoints a serem monitorados e protegidos. Ele inclui todas as organizações da cadeia de valor, desde as empresas que adquirem matérias-primas de construção até as concessionárias e os proprietários de automóveis. A vasta superfície de ataque digital dessa complexa cadeia de suprimentos deve ser protegida para manter a operação desse importante negócio global.

Os ataques entre 1º de setembro e 30 de novembro de 2022 variaram de spearphishing sofisticado a malspam de commodities, indicando que o setor automotivo está constantemente sob ataque de adversários cibernéticos avançados e novatos.

Downloaders

Os downloaders de malware são predominantes em quase todos os tipos de ataques cibernéticos e podem variar em aparência, tipo de arquivo e sofisticação relativa das técnicas que usam para entrar nos sistemas. Agentes de ameaças enganosos induzem as vítimas inconscientes a instalar o downloader como a primeira parte de um ataque cibernético. Depois que o código é executado, os downloaders instalam códigos maliciosos adicionais e cargas úteis para realizar ataques cibernéticos de maior alcance.

O GuLoader é um excelente exemplo de um downloader que teve como alvo o setor automotivo durante o período deste relatório. O malware foi identificado pela primeira vez em 2019 e continua a evoluir. O GuLoader geralmente se faz passar por documentos digitais ou executáveis legítimos antes de baixar outros malwares de commodities.

Infostealers

Os dados valiosos e, muitas vezes, proprietários do setor automotivo fazem dele o principal alvo dos ladrões cibernéticos. Esses dados são uma mercadoria que, muitas vezes, pode ser mais valiosa do que os próprios veículos.

Os infostealers de malware são um tipo de código malicioso que busca e exfiltra ilicitamente dados do sistema de uma vítima que podem ser usados para apoiar objetivos financeiros e/ou táticos. Os infostealers podem ser usados em conjunto com RATs, como o Remcos, como malware de commodity que é frequentemente vendido como um serviço para que outros agentes de ameaças obtenham acesso malicioso e controle dos sistemas das vítimas.

Ransomware

O ransomware é o pesadelo de toda equipe de segurança, e os agentes de ameaças sabem que o ransomware direcionado às cadeias de suprimentos do setor pode ser devastador. No setor automotivo, um ataque de ransomware em qualquer estágio da cadeia de suprimentos pode interromper a produção ou a distribuição, causando perda de receita e de reputação em todos os ecossistemas do setor.

O ransomware BlackCat foi observado em alguns dos ataques de ransomware mais notórios ao longo de 2022. Frequentemente atacando empresas de pequeno e médio porte, os grupos de crimes cibernéticos que usam esse RaaS específico parecem ter motivação financeira e têm como alvo principal a manufatura. O ransomware BlackCat se infiltra em um ambiente, exfiltra dados valiosos e, em seguida, criptografa os sistemas conectados.

O ALPVH (o grupo de ameaças por trás do ransomware BlackCat) frequentemente usa estratagemas de dupla extorsão, muitas vezes divulgando os dados das vítimas comprometidas por meio de seu site de vazamento (um site que hospeda documentos privados e potencialmente confidenciais roubados). Seu objetivo é pressionar a organização visada a pagar o resgate, capitalizando o medo de que dados mais valiosos sejam publicados ou vendidos a concorrentesxvi.

Ferramentas de uso duplo

Os aplicativos de uso duplo geralmente são ferramentas e softwares legítimos que oferecem recursos ou funções que os agentes de ameaças podem usar indevidamente ou abusar. O termo "living off the land" (LotL) descreve as ações dos agentes de ameaças que abusam de ferramentas legítimas para contornar os sistemas de segurança e evitar a detecção.

Os agentes de ameaças dependem cada vez mais de ferramentas de uso duplo em vez de código malicioso para se propagar em um ambiente, exfiltrar dados valiosos ou até mesmo implantar malware como uma ferramenta "permitida". Os administradores de sistemas devem remover todas as ferramentas de uso duplo para as quais não haja casos de uso válidos ou justificativa comercial.

Cenário de ameaças automotivas mais amplo

Devido à proliferação de recursos "inteligentes" e conectados à Internet nos carros modernos e ao advento dos veículos definidos por software (SDVs) que recebem e gerenciam novos recursos por meio de atualizações de software, os veículos apresentam uma superfície de ataque cada vez mais atraente para os agentes de ameaças. De fato, as estimativas mostram que haverá até 775 milhões de carros conectados nas ruas até 2023xvii. É provável que o número de tentativas de ataques cibernéticos aumente porque os adversários sabem que interrupções de qualquer tipo não podem ser toleradas durante a produção, a fabricação, o transporte e as vendas.

Vários tipos de ataques diretos a veículos ocorreram nos últimos anos, e os veículos com entrada sem chave têm se mostrado particularmente vulneráveis. De fato, dados da empresa de seguros LV= General Insurance, sediada no Reino Unido, mostram que 48% dos roubos de carros eram veículos equipados com tecnologia sem chavexviii. A Europol anunciou em outubro de 2022 que desmantelou uma rede europeia de roubo de carros que tinha como alvo veículos com entrada e partida sem chave, usando um software fraudulento para roubar veículos sem um chaveiro físicoxix. (A divulgação ocorreu depois que o exploit foi relatado e corrigido).

No geral, o setor automotivo sofreu uma série quase contínua de ataques cibernéticos nos últimos cinco anos, incluindo violações de dados, ransomware e ataques de grupos de ameaças persistentes avançadas (APT). O número de ameaças aumentou em 2022 e é provável que continue devido à proliferação de tecnologia incorporada em veículos novos. Por exemplo, em 2017, um fabricante de automóveis foi vítima do ransomware WannaCryxx, que o forçou a interromper brevemente a produção. Em 2019, surgiu o grupo APT32 (também conhecido como OceanLotus)xxi, que algumas fontes associam ao fornecimento de suporte ao setor automotivo do Vietnãxxii. O mesmo grupo também visou e comprometeu as redes de outros fabricantes de automóveisxxiii. De 2020 a 2022, o número de ataques (predominantemente ransomware) aumentou. Em 2022, ataques de ransomware notáveis afetaram uma das maiores concessionárias de automóveis da Europaxxiv, um fabricante holandês de veículos especializadosxxv e um fabricante americano de pneusxxvi.

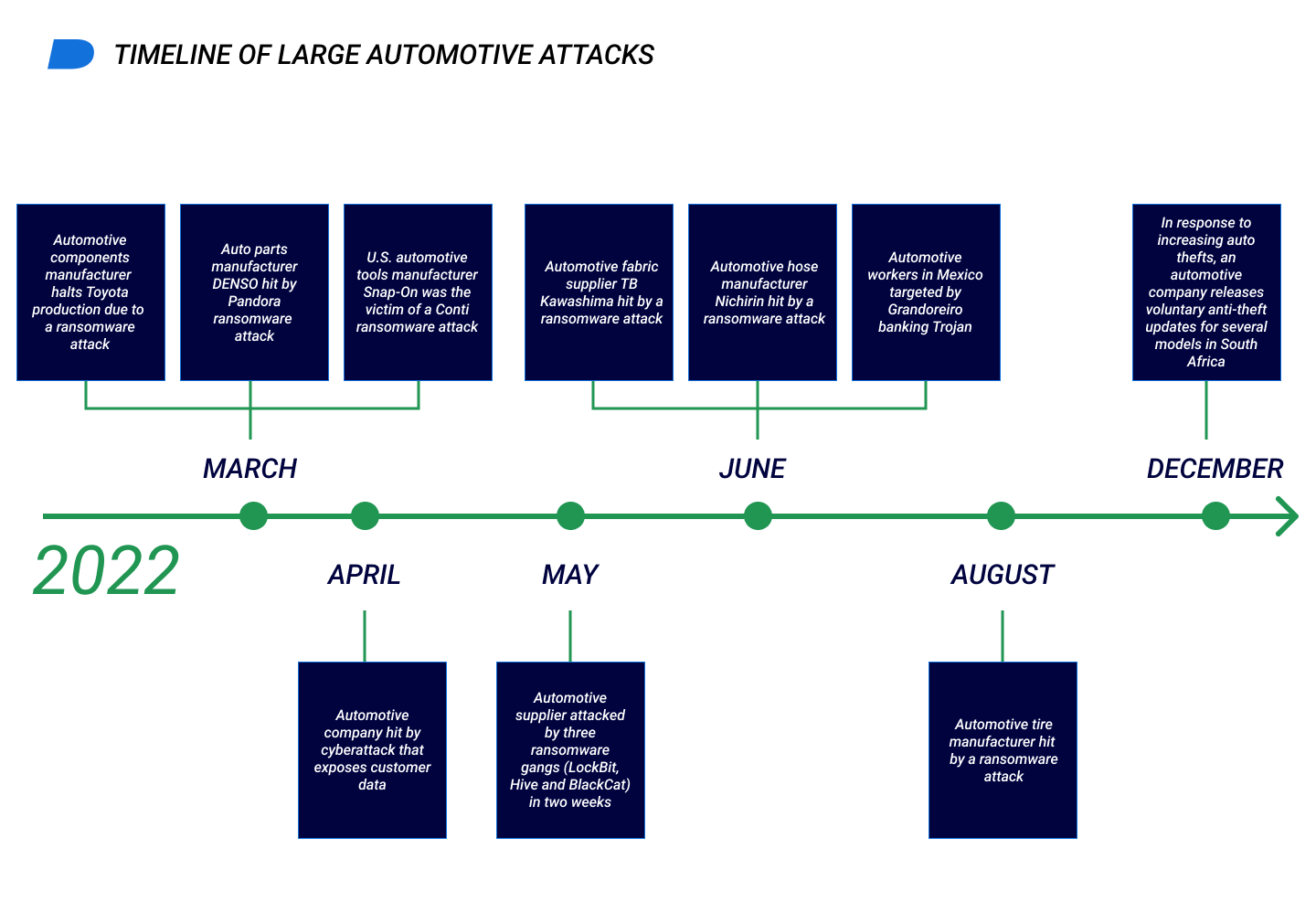

A figura abaixo mostra uma linha do tempo de uma amostra de ataques maiores relatados no setor automotivo em 2022.

Ataques à cadeia de suprimentos

Tanto a pandemia quanto a invasão russa na Ucrânia revelaram que as cadeias de suprimentos são frágeis. O setor automotivo não está imune a atrasos, escassez e interrupções que outros setores enfrentam.

Devido às complexidades do setor, muitas empresas dependem de uma estratégia de cadeia de suprimentos just-in-time (JIT) para manter seus vastos ecossistemas de fornecedores, peças e fabricantes, criando uma superfície de ataque extremamente grande que pode ser explorada por agentes de ameaças. A marca registrada da estratégia JIT é que os produtos não são fabricados até que sejam necessários. Como resultado, a fabricação pode ser retardada ou interrompida se os componentes e materiais necessários não estiverem imediatamente disponíveis. Como resultado, um ataque cibernético na cadeia de suprimentos pode efetivamente interromper a produção de automóveis.

Em vez de visar diretamente os fabricantes de automóveis, que podem estar fortemente protegidos contra invasões, os adversários mal-intencionados podem, em vez disso, atacar seus vários fornecedores, especialmente aqueles com menos segurança cibernética. Por exemplo, em março de 2022, sistemas de arquivos comprometidos em fornecedores de plásticos e eletrônicos resultaram em atrasos na produção de cerca de 13.000 veículos em uma empresa automotiva japonesa. De acordo com um porta-voz citado pela Automotive News Europe, a cadeia de suprimentos da empresa automotiva inclui 60.000 empresas em quatro níveisxxvii. Ataques cibernéticos em qualquer ponto de uma cadeia de suprimentos desse porte podem afetar a capacidade de outras empresas de receber peças e materiais necessários.

Tendências para o futuro

Assistência médica

O setor de saúde está enfrentando um número cada vez maior de ameaças cibernéticas, pois os agentes de ameaças visam as organizações de saúde por causa de seus dados altamente confidenciais e informações valiosas. Esse é um problema significativo para os prestadores de serviços de saúde, pois um ataque cibernético bem-sucedido pode ter consequências graves, incluindo a perda ou a publicação de dados confidenciais de pacientes, perdas financeiras e até mesmo danos físicos diretos aos pacientes. O setor de saúde é particularmente vulnerável a essas ameaças devido a uma combinação de fatores, incluindo o uso generalizado de tecnologia médica com uma longa vida útil, a natureza complexa e frequentemente interconectada dos sistemas de saúde e os grandes volumes de dados confidenciais que são coletados e armazenados rotineiramente. É imperativo que os provedores de serviços de saúde compreendam os perigos do atual cenário de ameaças cibernéticas e protejam proativamente a si mesmos e a seus pacientes contra possíveis danos.

De modo geral, o ransomware ainda representa a maior ameaça para o setor de saúde, e os grupos de ameaças que dependem do ransomware ainda estão muito ativos nesse setor, como podemos ver pelo ataque de ransomware ao CommonSpirit Health em outubro, quando os dados pertencentes a mais de 600.000 pacientes foram comprometidosxxix. No passado, alguns grupos de RaaS, como o Maze, indicaram que não atacariam hospitais, mas essas promessas não podem ser garantidas. Com a diversidade de vários grupos de RaaS e a proliferação de modelos de afiliados, o grupo que executa um ataque pode não ser o mesmo grupo que desenvolveu o malware, o que torna o rastreamento e a atribuição uma preocupação.

De acordo com nossa telemetria, as soluções do Cylance Endpoint Security bloquearam 7.748 amostras exclusivas de malware direcionadas ao setor de saúde durante esse período, o que representa uma média de mais de 80 amostras exclusivas de malware por dia. O cavalo de Troia mais popular foi o Qakbot, que tem sido usado por criminosos cibernéticos pelo menos desde 2012 e representa um alto risco para o setor de saúde. Em 2022, o Qakbot foi usado principalmente por afiliados que implantaram o ransomware Black Basta. Como o Emotet não operou muitas campanhas após seu recente desligamento de quatro meses e o TrickBot parece mais focado em melhorar seu malware Bumblebee, acreditamos que o Qakbot continua a ser o cavalo de Troia mais ativo que facilita o acesso à rede de saúde para afiliados de RaaS e IABs.

O Meterpreter (uma carga útil do Metasploit que fornece um shell interativo para o invasor) e o BloodHound também estavam ativos durante esse período. Detectamos um ataque que usava o Meterpreter juntamente com a execução do SharpHound, um coletor do BloodHound que é comumente usado para movimentação lateral dentro de uma rede após a ocorrência de um ataque. A Agência de Segurança Cibernética e de Infraestrutura (CISA) recomenda que os administradores de rede e de sistema executem intencionalmente o BloodHound para entender possíveis caminhos de ataque em seus ambientesxxx.

Também observamos o TinyNuke eliminando o Netwire RAT. Originalmente um cavalo de Troia bancário com funções semelhantes às do ZeuS, o TinyNuke é um cavalo de Troia completo que inclui o controlador de dispositivo do servidor VNC e a funcionalidade SOCKS reversa. O TinyNuke também foi usado pelo Kimsuky Groupxxxi e atribuído à República Popular Democrática da Coreia (RPDC). Ao examinar esse ataque, descobrimos que o TinyNuke baixou e executou o Netwire RAT e se conectou a um domínio hospedado no DuckDNS, que é comumente usado por RATs.

BlackBerry Os pesquisadores também encontraram uma instância em que um agente de ameaça desconhecido implantou o PlugX RAT, que é comumente usado por vários agentes de ameaça de estado-nação, incluindo o Mustang Panda (saiba mais em nosso relatório público), indicando que tanto os criminosos cibernéticos quanto os agentes de estado-nação estão interessados em atacar o setor de saúde. E, embora não tenhamos visto infostealers como o Redline e o Raccoon visando especificamente o setor de saúde, encontramos uma instância do GuLoader, um downloader comumente usado por criminosos cibernéticos para implantar infostealers.

O setor financeiro

Historicamente, o setor financeiro tem sido alvo de criminosos cibernéticos, bem como de agentes de ameaças de estados-nação que residem em áreas afetadas por sanções financeiras. Durante esse período de 90 dias, as soluções do Cylance Endpoint Security bloquearam 9.721 amostras de malware exclusivas lançadas contra alvos do setor financeiro, com uma média de cerca de 108 amostras maliciosas exclusivas identificadas por dia.

Diferentes agentes de ameaças, inclusive agentes de estados-nação, têm contado com ferramentas comerciais de teste de penetração (pen testing), como o Cobalt Strike e outras, para confundir a linha de atribuição entre os criminosos cibernéticos e as atividades de teste legítimas. Essa confusão dá aos criminosos cibernéticos mais tempo para operar em uma rede depois de obterem acesso. Em 2022, testemunhamos vários incidentes em que softwares comerciais de simulação de adversários, incluindo o Cobalt Strike e softwares de teste de caneta Metasploit, Mimikatz e Brute Ratel, foram usados dentro de instituições financeiras. O Brute Ratel é uma ferramenta de simulação de ataques de adversários, e tanto os atacantes quanto os profissionais de segurança costumam usar o Mimikatz para extrair informações confidenciais, como senhas e credenciais, da memória de um sistema. Até o momento, não se sabe se a presença do Mimikatz e do Brute Ratel faziam parte de atividades legítimas de pen testing ou de ataques reais.

Entre outras ameaças importantes, interrompemos os infostealers de acesso inicial, como o Redline Stealer. É de conhecimento público que as ferramentas de acesso inicial estão em alta demanda porque obtêm acesso às redes das vítimas que podem ser vendidas. Muitos agentes de ameaças, incluindo o grupo Lapsus$, dependem de infostealers para obter acesso às empresas. (O grupo Lapsus$ é um grupo internacional de ameaças com foco em extorsão, conhecido por vários ataques cibernéticos contra empresas e órgãos governamentais).

Cylance As soluções de segurança de endpoints também impediram ataques diversos relacionados à mineração de criptografia e ataques a ecossistemas Linux, que são alvos atraentes devido à relativa falta de visibilidade em comparação com o mundo Windows. Um exemplo é o backdoor Rekoobe, um cavalo de Troia do Linux que tem atacado ativamente as vítimas em todo o mundo há pelo menos sete anosxxxii.

Agentes de ameaças mais ativos

O TA505 é um grupo ativo e influente de crimes cibernéticos com impacto significativo no mundo das ameaças cibernéticas com motivação financeira. Os alvos do grupo incluem educação, finanças, saúde, hotelaria e varejo em todo o mundo.

Eles são conhecidos por enviar grandes volumes de e-mails mal-intencionados e têm uma ampla variedade de malwares à sua disposição, o que indica fortes conexões com redes clandestinas de malware. Atualmente, o grupo continua a usar o ransomware Locky como sua principal ferramenta de ataque, mas também é conhecido por fazer experiências com outros tipos de malware.

O conjunto de ferramentas do TA505 inclui o ransomware Cl0p, o FlawedAmmyy RAT (que foi baseado no código-fonte vazado de uma versão da ferramenta legítima Ammyy Admin) e cavalos de Troia bancários como o Dridex.

ALPHV

O ALPHV é um grupo de crime cibernético relativamente novo e de rápido crescimento que ganhou atenção por suas táticas inovadoras de extorsão e métodos de ataque não convencionais. Apesar de sua história relativamente curta, o grupo causou um impacto significativo na comunidade do crime cibernético e provavelmente continuará a evoluir e expandir suas operaçõesxxxiii.

O ALPHV é conhecido por usar o Rust, uma poderosa linguagem de programação que permite que o operador da ameaça use uma base de código em muitos sistemas operacionais diferentes. O grupo usa vários binários, scripts e bibliotecas LotL (LOLBins) para atingir seus objetivos.

O BlackCat RaaS é implantado como parte do estágio final das campanhas de hacking do ALPHV depois que o grupo concluiu os movimentos laterais em hosts específicos e coletou todas as informações que estava buscando. Em seguida, o ALPHV inicia a extorsão financeira e até ameaça realizar ataques DDoS para coagir as vítimas a pagar o resgate. Com o lançamento do ransomware BlackCat como um RaaS, o grupo de hackers se juntou à tendência de crescimento rápido de malware de ataques de extorsão dupla que exfiltram dados e criptografam dados para resgate.

O grupo ALPHV não parece ter como alvo um setor ou país específico. Como o ALPHV permite que outros agentes de ameaças usem o ransomware BlackCat, a presença do malware não indica necessariamente um ataque direto do ALPHV. Até o momento, o ransomware BlackCat atingiu os setores de varejo, financeiro, manufatura, governo, tecnologia, educação e transporte em países que incluem os EUA, Austrália, Japão, Itália, Indonésia, Índia e Alemanhaxxxiv.

Acredita-se que o APT32 esteja sediado no Vietnã e tenha conduzido atividades cibernéticas maliciosas pelo menos desde 2014. Seus alvos incluem vários setores privados, governos estrangeiros e indivíduos, como dissidentes e jornalistas, com foco especial em nações do sudeste asiático, incluindo Vietnã, Filipinas, Laos e Camboja. O APT32 frequentemente emprega táticas como o comprometimento estratégico da Web para obter acesso aos sistemas das vítimas. Esse grupo sofisticado também atacou organizações de defesa, empresas de alta tecnologia, saúde e manufatura.

A equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry analisou várias intrusões do APT32. O grupo usou um conjunto de RATs apelidado de Ratsnif para aproveitar novos recursos de ataque à rede. Também identificamos o uso de esteganografia pelo grupo (a técnica de ocultar dados secretos em um arquivo ou mensagem comum e não secreto) para incorporar uma carga maliciosa em uma imagem PNG.

O APT29, também conhecido como Dukes, é um grupo bem financiado e altamente organizado, suspeito de realizar espionagem cibernética em nome do governo russo desde pelo menos 2008. O grupo visa principalmente governos e organizações não governamentais na América do Norte e na Europa; no entanto, entidades na Ásia, na África e no Oriente Médio também foram atacadas.

O grupo usa com frequência o Cobalt Strike, o Mimikatz e o AdFind (uma ferramenta de consulta de linha de comando gratuita que pode ser usada para coletar informações do Active Directory). O grupo também desenvolveu um conjunto de ferramentas personalizadas que inclui o CloudDuke, o CozyDuke e o FatDuke, entre outros. Além disso, o APT29 é conhecido por explorar vulnerabilidades que afetam alguns produtos para acessar os sistemas de suas vítimas.

O Mustang Panda é um grupo APT baseado na China que foi identificado como um agente de ameaças de espionagem cibernética. O grupo foi detectado pela primeira vez em 2017 e pode estar ativo desde 2014xxxv. O Mustang Panda tem como alvo uma ampla gama de organizações, incluindo agências governamentais, organizações sem fins lucrativos, instituições religiosas e organizações não governamentais (ONGs) em países do mundo todo, incluindo EUA, Europa, Mongólia, Mianmar, Paquistão e Vietnã.

O grupo usa frequentemente o China Chopper e o PlugX em suas operações. O PlugX é um RAT modular que pode ser configurado para usar HTTP e DNS para atividades de comando e controle (C2). O China Chopper é um software malicioso hospedado em servidores da Web que permite o acesso não autorizado à rede de uma organização e não exige que um dispositivo infectado se comunique com um servidor C2 remoto.

A equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry também descobriu uma atividade recente na qual o Mustang Panda usou o interesse global na guerra russo-ucraniana para atacar alvos nas regiões da Europa e da Ásia-Pacífico.

TA542

Técnicas comuns do MITRE

| Técnica MITRE | ID da técnica | Tática |

|---|---|---|

|

Descoberta de informações do sistema

|

T1082

|

Descoberta

|

|

Injeção de processo

|

T1055

|

Evasão de defesa

|

|

Evasão de virtualização/Sandbox

|

T1497

|

Evasão de defesa

|

|

Descoberta remota do sistema

|

T1018

|

Descoberta

|

|

Mascaramento

|

T1036

|

Evasão de defesa

|

|

Protocolo da camada de aplicativos

|

T1071

|

Comando e controle

|

|

Embalagem de software

|

T1027.002

|

Evasão de defesa

|

|

Descoberta de software de segurança

|

T1518.001

|

Descoberta

|

|

Descoberta de processos

|

T1057

|

Descoberta

|

|

Desativar ou modificar ferramentas

|

T1562.001

|

Evasão de defesa

|

|

Descoberta da janela do aplicativo

|

T1010

|

Descoberta

|

|

Instrumentação de gerenciamento do Windows

|

T1047

|

Execução

|

|

Registro de consultas

|

T1012

|

Descoberta

|

|

Arquivos ou informações ofuscados

|

T1027

|

Evasão de defesa

|

|

Modificar registro

|

T1112

|

Evasão de defesa

|

|

Descoberta de arquivos e diretórios

|

T1083

|

Descoberta

|

|

Canal criptografado

|

T1573

|

Comando e controle

|

|

Interpretador de comandos e scripts

|

T1059

|

Execução

|

|

Rundll32

|

T1218.011

|

Evasão de defesa

|

|

Regsvr32

|

T1218.010

|

Evasão de defesa

|

| ID da técnica | |

|---|---|

| Descoberta de informações do sistema |

T1082

|

| Injeção de processo |

T1055

|

| Evasão de virtualização/Sandbox |

T1497

|

| Descoberta remota do sistema |

T1018

|

| Mascaramento |

T1036

|

| Protocolo da camada de aplicativos |

T1071

|

| Embalagem de software |

T1027.002

|

| Descoberta de software de segurança |

T1518.001

|

| Descoberta de processos |

T1057

|

| Desativar ou modificar ferramentas |

T1562.001

|

| Descoberta da janela do aplicativo |

T1010

|

| Instrumentação de gerenciamento do Windows |

T1047

|

| Registro de consultas |

T1012

|

| Arquivos ou informações ofuscados |

T1027

|

| Modificar registro |

T1112

|

| Descoberta de arquivos e diretórios |

T1083

|

| Canal criptografado |

T1573

|

| Interpretador de comandos e scripts |

T1059

|

| Rundll32 |

T1218.011

|

| Regsvr32 |

T1218.010

|

| Tática | |

|---|---|

| Descoberta de informações do sistema |

Descoberta

|

| Injeção de processo |

Evasão de defesa

|

| Evasão de virtualização/Sandbox |

Evasão de defesa

|

| Descoberta remota do sistema |

Descoberta

|

| Mascaramento |

Evasão de defesa

|

| Protocolo da camada de aplicativos |

Comando e controle

|

| Embalagem de software |

Evasão de defesa

|

| Descoberta de software de segurança |

Descoberta

|

| Descoberta de processos |

Descoberta

|

| Desativar ou modificar ferramentas |

Evasão de defesa

|

| Descoberta da janela do aplicativo |

Descoberta

|

| Instrumentação de gerenciamento do Windows |

Execução

|

| Registro de consultas |

Descoberta

|

| Arquivos ou informações ofuscados |

Evasão de defesa

|

| Modificar registro |

Evasão de defesa

|

| Descoberta de arquivos e diretórios |

Descoberta

|

| Canal criptografado |

Comando e controle

|

| Interpretador de comandos e scripts |

Execução

|

| Rundll32 |

Evasão de defesa

|

| Regsvr32 |

Evasão de defesa

|

Exemplos de comportamentos de técnicas comuns

| Técnica | Comportamentos |

|---|---|

|

Descoberta de informações do sistema - T1082

|

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

|

Injeção de processo - T1055

|

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

|

Evasão de virtualização/andbox - T1497

|

> timeout 5000

> Start-Sleep -s 100 > Verifique os registros do VMWare e do VirtualBox |

|

Descoberta do sistema remoto - T1018

|

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

|

Mascaramento - T1036

|

> Renomear o nome do arquivo do malware como um nome de arquivo que soe legítimo

> Uso da extensão .jpg para binários > Usar tarefas agendadas com nomes legítimos, como win32times e outros |

| Comportamentos | |

|---|---|

| Descoberta de informações do sistema - T1082 |

> wmic csproduct get UUID

> query user > tasklist | findstr "dll" > systeminfo >> output > date /t |

| Injeção de processo - T1055 |

> dllhost.exe

> rundll32.exe > explorer.exe > MSBuild.exe |

| Evasão de virtualização/andbox - T1497 |

> timeout 5000

> Start-Sleep -s 100 > Verifique os registros do VMWare e do VirtualBox |

| Descoberta do sistema remoto - T1018 |

> net group /domain admins

> nltest /domain_trusts /alltrusts > net view /all |

| Mascaramento - T1036 |

> Renomear o nome do arquivo do malware como um nome de arquivo que soe legítimo

> Uso da extensão .jpg para binários > Usar tarefas agendadas com nomes legítimos, como win32times e outros |

Contramedidas do MITRE D3FEND

A compreensão das contramedidas comuns pode ajudar as organizações a aprimorar suas estratégias defensivas e determinar se há visibilidade e/ou técnicas de detecção adequadas. As contramedidas podem ser baseadas em eventos do sistema operacional (como eventos de processos que ocorrem no sistema) ou eventos de arquivos (como criação, modificação ou exclusão de arquivos).

Uma lista completa de técnicas de ataque e contramedidas associadas está localizada em nosso repositório do GitHub. Recomendamos escolher apenas as contramedidas que podem ser totalmente implementadas e que melhor atendam às necessidades da sua organização.

Ataques mais sonoros

Entre 1º de setembro e 30 de novembro de 2022, a equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry rastreou, descobriu, pesquisou e publicou as informações mais recentes sobre o cenário de ameaças cibernéticas em todo o mundo. A economia mundial ainda está se recuperando após a pandemia da COVID-19, e os eventos geopolíticos atuais na Europa Oriental e as relações Leste-Oeste continuam incertas. Esses fatores convergem para criar um solo fértil para os agentes de ameaças que tentam explorações financeiras e de motivação política.

Neste trimestre, vimos grupos APT afiliados ao Estado, gangues de ransomware com motivação financeira e muitos outros agentes de ameaças de todos os tamanhos, capacidades e motivações conduzindo várias campanhas. Veja abaixo uma seleção de alguns dos ataques mais importantes no cenário global e nossas descobertas mais significativas durante o trimestre.

DJVU: Ransomware estranhamente familiar

O ransomware DJVU se disfarça de serviços ou aplicativos legítimos e geralmente é empacotado com arquivos de isca para parecer benigno. Uma evolução do notório ransomware STOP, o DJVU passou por muitas iterações desde sua criação em 2018. O ransomware usa a cifra de fluxo de criptografia Salsa20 para sua rotina de criptografia. Depois de realizar várias verificações antianálise e anti-sandbox para confirmar que está sendo executado em um sistema real, o malware criptografa vários tipos de arquivos antes de gerar uma nota de resgate com instruções para a vítima recuperar seus arquivos. Recentemente, a ameaça se tornou ainda mais prejudicial quando os agentes da ameaça adicionaram recursos de download pré-criptografia ao ransomware.

Neste trimestre, a DJVU baixou e implantou o malware infostealer em aparente colaboração com os grupos de ameaças por trás da variante Arkei Vidar Stealer e Redline Stealer, criando caminhos adicionais para que os agentes de ameaças se beneficiem às custas das vítimas.

Mustang Panda abusa de aplicativos legítimos para atingir vítimas em Myanmar

No início de outubro, publicamos os resultados de vários meses de rastreamento do grupo Mustang Panda APT. Também conhecido como Bronze President, Red Delta e Honeymyte, esse grupo é publicamente atribuído à China.

Durante nossa investigação, descobrimos uma campanha direcionada a Myanmar. A campanha se fazia passar por agências de notícias populares de Mianmar e tinha como alvo várias entidades, inclusive um portal VPN do governo. O vetor de infecção nessa campanha usava iscas de phishing com anexos maliciosos que enganavam os usuários para que os executassem, o que permitia que os atacantes ganhassem uma posição no sistema.

A cadeia de execução continha vários componentes, incluindo um utilitário benigno legítimo que é suscetível ao sequestro da ordem de pesquisa de DLL, além de um carregador de DLL mal-intencionado e uma carga útil DAT criptografada. Depois que o carregador de DLL malicioso é carregado lateralmente, uma carga útil PlugX é carregada na memória. O vetor de infecção, a cadeia de execução, o uso do PlugX e as TTPs gerais estão em conformidade com a metodologia de campanha testada e comprovada do Mustang Panda.

O ransomware BianLian criptografa arquivos em um piscar de olhos

O BianLian é um ransomware de ação extremamente rápida, escrito na linguagem de programação Go (GoLang). Neste white paper, previmos o atual aumento do uso mal-intencionado de linguagens menos usadas, como GoLang. Os agentes de ameaças reconhecem o potencial dessas linguagens para criar malware, especialmente ransomware sob medida. A GoLang oferece um suporte particularmente robusto para concorrência, o que pode acelerar os ataques ao permitir que várias funções mal-intencionadas sejam executadas independentemente ao mesmo tempo.

O BianLian é uma ameaça relativamente nova que tem como alvo uma ampla gama de setores. O grupo por trás do malware parece ter motivação puramente financeira, e os ataques relacionados ao BianLian continuaram até o final de 2022. O grupo parece explorar intensamente os sistemas e as redes que acessa. Seu método típico de implementação é a infiltração manual de sistemas para obter acesso inicial, seguida pelo abuso de LOLBins para explorar as redes e os sistemas. Depois de coletar essas informações, eles implantam seu ransomware para obter ganhos financeiros.

Ameaça de ator de RomCom não atribuído que falsifica aplicativos populares agora atinge militares ucranianos

Em outubro, o site BlackBerry descobriu o até então desconhecido RomCom RAT direcionado a instituições militares ucranianas. O mesmo agente de ameaças era conhecido por implantar versões falsificadas do popular software Advanced IP Scanner antes de mudar seus esforços para o PDF Filler (outro aplicativo popular) e pode ter desenvolvido essas explorações por conta própria.

O RomCom RAT tenta assumir o controle malicioso dos dispositivos afetados. O vetor de infecção inicial que observamos foi um e-mail com um link incorporado para um documento falso em ucraniano chamado Наказ_309.pdf (Order_309.pdf em inglês) que liberou o downloader do próximo estágio.

Durante o período do relatório, esse agente de ameaças foi observado desenvolvendo ativamente novas técnicas direcionadas a vítimas em todo o mundo.

Ator de ameaça romântica abusa de marcas populares de software para atingir a Ucrânia e, potencialmente, o Reino Unido

Após uma série de ataques à Ucrânia, o mesmo grupo lançou novas campanhas de ataque que se aproveitaram de marcas populares de software. A equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry descobriu as campanhas ao analisar artefatos de rede identificados durante nossa pesquisa anterior sobre o RomCom RAT.

Nossos pesquisadores descobriram que o agente da ameaça se fazia passar pelo SolarWinds Network Performance Monitor, pelo KeePass Open-Source Password Manager e pelo PDF Reader Pro em suas campanhas. As campanhas usavam essas empresas legítimas como fachadas e criavam sites falsos que imitavam os reais para induzir as vítimas a fazer o download do malware Remcos RAT. O agente de ameaças RomCom continuou a implantar ativamente novas campanhas direcionadas a vítimas na Ucrânia e pode estar expandindo para alvos de língua inglesa em todo o mundo em sua última série de ataques.

O ransomware ARCrypter expande suas operações da América Latina para o mundo

A equipe de Investigação de Ameaças do site BlackBerry monitorou a família de ransomware ARCrypter durante todo o ano de 2022. Em agosto, uma variante desconhecida que BlackBerry denominou ARCrypter foi encontrada visando instituições latino-americanas. O INVIMA (Instituto Nacional de Vigilância de Alimentos e Medicamentos da Colômbia) foi temporariamente fechado em outubro devido a um ataque cibernético relatadoxxxvi.

Por meio de nossos esforços de caça a ameaças, o BlackBerry identificou outras amostras de interesse para esse ransomware. Considerando o período do ataque e o conteúdo da nota de resgate que menciona o INVIMA, concluímos com um alto grau de certeza que o ransomware ARCrypter foi usado no ataque cibernético do INVIMA. Pesquisas adicionais ajudaram a descobrir dois conjuntos de arquivos: um dropper de malware adicional e um criptografador de arquivos.

O Mustang Panda usa a guerra entre a Rússia e a Ucrânia para atacar alvos na Europa e na Ásia-Pacífico

Em dezembro, nosso monitoramento contínuo do Mustang Panda revelou uma campanha direcionada a entidades em vários países e continentes.

Essa campanha se baseou em iscas temáticas (como um arquivo intitulado "Political Guidance for the New EU Approach Towards Russia.rar") relacionadas a eventos geopolíticos atuais. A isca continha um documento de isca e um arquivo LNK que seguia a mesma convenção de nomenclatura do arquivo RAR da isca. Os componentes adicionais incluíam utilitários legítimos que são suscetíveis ao sequestro de ordens de pesquisa de DLL, carregadores de DLL maliciosos e cargas úteis de DAT semelhantes aos componentes que o grupo usou no passado.

O objetivo da cadeia de execução é entregar uma carga útil do PlugX na memória do sistema host que fornece recursos completos de acesso remoto aos hosts comprometidos.

Embora a cadeia de execução principal e os TTPs dessa campanha já tenham sido vistos antes, esses ataques demonstraram mudanças sutis, incluindo uma pequena alteração no fluxo de execução, de modo que a função EnumSystemCodePagesW foi usada para a execução de shellcode em vez de EnumThreadWindows. Essa modesta modificação exigiu ajustes na conscientização defensiva e nas contramedidas para garantir a proteção mais eficaz.

Ao utilizar um certificado SSL de domínio exclusivo, conseguimos descobrir 15 endereços IP adicionais, cinco dos quais eram servidores C2 para o grupo Mustang Panda, que fornecem arquivos semelhantes em conformidade com a mesma cadeia de ataque e TTPs para outros locais e vítimas.

O alcance global das campanhas indica que o grupo tem recursos e capacidades poderosos. Não esperamos que esse seja seu último ataque.

Ataques adicionais

O Emotet é uma família de malware elaborada e em constante evolução que recentemente voltou aos holofotes em novembro de 2022. Atribuído à entidade criminosa TA542 e também conhecido como Heodo ou Geodo, o malware passou por muitas iterações desde sua concepção em 2014xxxvii.

Entregue por e-mail, o estágio inicial do Emotet geralmente é um documento do Microsoft® Excel® troianizado. Ele se baseia no engano para persuadir a vítima a abrir o anexo e ignorar os avisos de segurança pop-up. Os alvos do Emotet podem variar muito e seus documentos de isca se disfarçam como uma série de tópicos em vários idiomas e regiões. Quando a vítima ignora os avisos e permite a execução dos documentos falsos, o payload pretendido do malware tenta fazer o download. Depois que o malware é instalado, ele pode executar uma ampla gama de funções, incluindo o download e a implantação de malware adicional.

No início de dezembro, surgiram detalhes sobre o CryWiper, um novo limpador de malware. O CryWiper é único porque foi projetado e implantado especificamente para atingir entidades na Rússia, incluindo tribunais e prefeiturasxxxviii.

À primeira vista, o CryWiper se comporta como um ransomware típico, incluindo a remoção de cópias de sombra do sistema para impedir a recuperação dos arquivos afetados; criptografa e anexa a extensão .CRY aos arquivos afetados; e solta uma nota de resgate README.txt que contém instruções para pagar o resgate para recuperar os arquivos. No entanto, o CryWiper não é um ransomware: é um limpador. Como todos os limpadores, o objetivo do CryWiper é corromper e destruir os arquivos nos sistemas-alvo para que eles não possam ser recuperados de forma alguma, mesmo que o resgate seja pago.

O CryWiper alcança esse nível de devastação de arquivos com o uso do Mersenne Vortex, um algoritmo de gerador de números pseudo-aleatórios (PRNG) que sobrescreve e destrói o conteúdo original dos arquivos sem nenhuma esperança de recuperação.

Conclusões e previsão para o primeiro trimestre de 2023

O último trimestre (e 2022 em geral) revelou tendências significativas de segurança cibernética que provavelmente continuarão em 2023 e nos anos seguintes. O número de agentes de ameaças com motivação política continua a crescer, com ameaças que incluem a distribuição de desinformação e desinformação por meio de sites de notícias falsas, o rastreamento de ações e comportamentos de jornalistas e dissidentes e tentativas de ataques diretos a organizações governamentais e militares.

Em todos os setores, os agentes de ameaças usaram uma série de métodos que incluem ferramentas e técnicas recém-identificadas, bem como modificações nas ferramentas existentes que lhes permitem evitar melhor a detecção. O crescimento dos ataques direcionados nos setores automotivo, de saúde e financeiro evidenciou a necessidade crítica de proteger as superfícies de ameaças expansivas e vulneráveis desses setores.

A defesa da sua organização contra malware e ataques cibernéticos requer um conhecimento profundo de como os agentes de ameaças estão atacando o seu setor, as ferramentas que eles usam e suas possíveis motivações. Esse conhecimento detalhado fornece inteligência contextual, antecipatória e acionável sobre ameaças cibernéticas que pode reduzir o impacto das ameaças em sua organização.

Lições aprendidas/conclusões

- Além da motivação financeira, um número cada vez maior de agentes de ameaças está agora visando vítimas individuais e institucionais com base em circunstâncias econômicas, geopolíticas e sociais. Os defensores devem considerar proativamente o possível impacto dos desenvolvimentos econômicos e políticos sobre a segurança cibernética.

- Os agentes de ameaças estão usando cada vez mais linguagens de programação menos comuns ou exóticas, como GoLang e Rust, para desenvolver novos malwares. Os caçadores de ameaças devem permanecer vigilantes e aprender como o uso de novas linguagens de programação pode se manifestar em ataques. Como o GoLang oferece suporte à codificação entre plataformas, mais ataques ao Linux e ao macOS poderão ocorrer no futuro.

- O acesso mais amplo às ferramentas de acesso inicial resultou em grandes incidentes em 2022, assim como a disponibilidade de ransomware como um serviço gerenciado para grupos sem habilidades técnicas suficientes para criar seu próprio malware. Como resultado, o uso de ransomware por agentes de ameaças de estado-nação cresceu.

- O setor automotivo foi fortemente afetado por uma grande variedade de ataques cibernéticos em 2022. O comprometimento de fabricantes de grande porte e fornecedores do setor resultou em paralisações em várias linhas de produção. É provável que essas sequências de ataques continuem em 2023.

- Os ataques à cadeia de suprimentos que abusam de aplicativos legítimos para fornecer cargas maliciosas podem ser atenuados e até mesmo evitados com a implementação de políticas de confiança zero que exigem autenticação e autorização contínuas para acessar redes e aplicativos.

Previsão para o primeiro trimestre de 2023

- Até o momento, uma das principais características da invasão da Ucrânia pela Rússia incluiu ataques cibernéticos contra a infraestrutura militar e civil ucraniana. Se as hostilidades continuarem, é provável que vejamos esse padrão de ataques cibernéticos direcionados se repetir.

- As operações de ransomware direcionadas a hospitais e organizações médicas continuarão, especialmente em países que apoiam ou financiam a Ucrânia.

- Os ataques cibernéticos à infraestrutura essencial continuarão. A IA pode ser cada vez mais usada não apenas para automação de ataques, mas também para desenvolver ataques avançados de deepfake.

- Os ataques a instituições financeiras europeias, como o ataque de setembro de 2022 à Revolut (uma empresa e aplicativo de fintech popular), sediada no Reino Unido, que comprometeu mais de 50.000 registros de clientes, também podem continuar.

- Nas Américas, prevemos uma explosão de ataques comerciais de spyware móvel. Esperamos que os agentes de ameaças no Brasil expandam ainda mais os ataques bancários com cavalos de Troia dos sistemas de desktop para os dispositivos móveis e continuem a visar as vítimas na América Latina. De fato, em dezembro de 2022, foi revelada a família de malware BrasDexxxxix, que visa especificamente os serviços bancários brasileiros, incluindo o PIX, um sistema de pagamento semelhante ao Zelle nos EUA.

- Os ataques aos sistemas Linux podem continuar a passar despercebidos, especialmente aqueles que virtualizam sistemas, lançam ransomware e instalam backdoors nos sistemas-alvo.

- Esperamos mais ataques direcionados à infraestrutura de nuvem em todos os setores, à medida que os agentes de ameaças buscam obter mais visibilidade das organizações que pretendem prejudicar ou obter lucros.

Recursos

Indicadores Públicos de Compromisso (IoCs)

Regras públicas

Técnicas comuns do MITRE

Contramedidas do MITRE D3FEND

©2023 BlackBerry Limited. As marcas comerciais, incluindo, entre outras, BLACKBERRY, EMBLEM Design e CYLANCE são marcas comerciais ou marcas registradas da BlackBerry Limited, suas subsidiárias e/ou afiliadas, usadas sob licença, e os direitos exclusivos a essas marcas comerciais são expressamente reservados. Todas as outras marcas comerciais pertencem a seus respectivos proprietários. A BlackBerry não se responsabiliza por nenhum produto ou serviço de terceiros. Este documento não pode ser modificado, reproduzido, transmitido ou copiado, em parte ou no todo, sem a permissão expressa por escrito da BlackBerry Limited.

Isenção de responsabilidade: as informações contidas neste relatório destinam-se apenas a fins educacionais. O site BlackBerry não garante nem se responsabiliza pela precisão, integridade e confiabilidade de quaisquer declarações ou pesquisas de terceiros aqui mencionadas. A análise expressa neste relatório reflete o entendimento atual das informações disponíveis por parte de nossos analistas de pesquisa e pode estar sujeita a alterações à medida que informações adicionais forem divulgadas. Os leitores são responsáveis por exercer sua própria diligência ao aplicar essas informações em suas vidas privadas e profissionais. O site BlackBerry não tolera qualquer uso malicioso ou indevido das informações apresentadas neste relatório.

Referências

i https://www.uber.com/newsroom/security-update/

iii https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

iv https://sysdig.com/blog/malware-analysis-shellbot-sysdig/

v https://threatpost.com/sysrv-k-botnet-targets-windows-linux/179646/

vi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-22947

vii https://yoroi.company/research/outlaw-is-back-a-new-crypto-botnet-targets-european-organizations/

viii https://sandflysecurity.com/blog/log4j-kinsing-linux-malware-in-the-wild/

ix https://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2021-44228

xi https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-14882

xii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-26134

xiii https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2019-2725

xiv https://twitter.com/MsftSecIntel/status/1542281836742729733

xvii https://www.juniperresearch.com/press/in-vehicle-commerce-opportunities-exceed-775mn

xviii https://www.lv.com/insurance/press/keyless-technology-drives-rise-in-theft-over-past-four-years

xx https://www.bbc.com/news/uk-england-39906534

xxi https://attack.mitre.org/groups/G0050/

xxii https://resources.infosecinstitute.com/topic/biggest-data-breaches-of-2019-so-far/

xxiii https://www.zdnet.com/article/bmw-and-hyundai-hacked-by-vietnamese-hackers-report-claims/

xxiv https://www.zdnet.com/article/europes-biggest-car-dealer-hit-with-ransomware-attack/

xxv https://www.broshuis.com/news/ransomware-attack

xxvii https://europe.autonews.com/automakers/toyota-suspend-output-japan-after-supplier-hit-cyberattack

xxviii https://www.nhtsa.gov/press-releases/nhtsa-updates-cybersecurity-best-practices-new-vehicles

xxx https://www.cisa.gov/emergency-directive-21-02

xxxi https://asec.ahnlab.com/en/27346/

xxxii https://malpedia.caad.fkie.fraunhofer.de/details/elf.rekoobe

xxxiv https://www.securitymagazine.com/articles/97489-blackcat-alphv-ransomware-breaches-60-organizations

xxxv https://attack.mitre.org/groups/G0129/

xxxvi https://twitter.com/invimacolombia/status/1577455552954712064?s=20&t=JYJsQ6PFhxBv3YHim_PQrw

xxxvii https://malpedia.caad.fkie.fraunhofer.de/actor/mummy_spider

xxxix https://thehackernews.com/2022/12/beware-cybercriminals-launch-new.html