O que é o LockBit Ransomware?

O ransomware LockBit esteve envolvido em mais ataques cibernéticos este ano do que qualquer outro ransomware, o que o torna o ransomware mais ativo do mundo. E, embora o pagamento médio do ransomware seja de quase US$ 1 milhão por incidente, as vítimas do LockBit pagam um resgate médio de aproximadamente US$ 85.000, o que indica que o LockBit tem como alvo organizações de pequeno e médio porte.

O LockBit foi observado pela primeira vez em setembro de 2019. Desde então, ele evoluiu: O LockBit 2.0 apareceu em 2021; o LockBit 3.0, a versão atual, foi descoberto em junho de 2022.

O LockBit busca acesso inicial às redes-alvo principalmente por meio de acesso comprado, vulnerabilidades não corrigidas, acesso interno e explorações de dia zero. O LockBit de "segundo estágio" estabelece o controle do sistema de uma vítima, coleta informações de rede e atinge objetivos primários, como roubar e criptografar dados.

Os ataques LockBit normalmente empregam uma tática de extorsão dupla para incentivar as vítimas a pagar, primeiro, para recuperar o acesso a seus arquivos criptografados e, em seguida, pagar novamente para evitar que seus dados roubados sejam divulgados publicamente. Quando usado como um Ransomware-as-a-Service (RaaS), um Initial Access Broker (IAB) implementa malware de primeiro estágio ou obtém acesso à infraestrutura de uma organização-alvo. Em seguida, ele vende esse acesso ao operador principal do LockBit para exploração de segundo estágio.

Últimas notícias da LockBit

- Hackers interrompem as negociações de um dos maiores bancos do mundo com o Tesouro dos EUA (CBC News)

- Ransomware russo Lockbit ameaça vazar dados internos da The Weather Network na Dark Web (The Globe And Mail)

- LockBit fecha porto marítimo no Japão: Ataques OT têm um enorme impacto (Techzine)

- Ataque de ransomware à gigante do seguro odontológico dos EUA expõe dados de 9 milhões de pacientes (TechCrunch)

Quem é a LockBit Gang?

A gangue LockBit se considera o "Robin Hood" dos grupos de ransomware. Embora o FBI não tenha implicado diretamente o grupo LockBit como sendo russo, uma avaliação das comunicações públicas do LockBit - que defendem uma visão política amplamente antiocidental - indica que eles têm origem russa com afiliados globais. O grupo promove o chamado uso "ético" do ransomware e alega que não terá como alvo organizações de saúde, educação, caridade ou serviços sociais.

A gangue LockBit mantém um portal da dark web na rede The Onion Router (TOR), onde recruta talentos e libera os dados das vítimas que se recusam a atender às suas exigências. O grupo LockBit garante às vítimas que aqueles que pagarem o resgate terão seus dados devolvidos; estabelecer isso é parte de seu modelo de negócios.

O LockBit 2.0 busca acesso inicial a redes-alvo principalmente por meio de acesso comprado, vulnerabilidades não corrigidas, acesso interno e explorações de dia zero. No modelo RaaS do LockBit, o grupo operacional primário recruta Initial Access Brokers (IAB) por meio de anúncios na dark web para obter credenciais roubadas para acesso ao Remote Desktop Protocol (RDP) ou Virtual Private Network (VPN). O grupo LockBit também desenvolve explorações de vulnerabilidades de software conhecidas para tirar proveito de redes corporativas sem patches ou mal configuradas.

Depois que o acesso inicial é obtido, o malware LockBit 2.0 faz o download de ferramentas C2 apropriadas para o ambiente-alvo. O malware C2 de segundo estágio do LockBit 2.0 usa ferramentas padrão de teste de penetração, como Cobalt Strike Beacon, MetaSploit e Mimikatz, bem como código de exploração personalizado. Assim como o Conti, o LockBit 2.0 pode se espalhar em uma rede-alvo usando uma funcionalidade semelhante a um worm. O código-fonte do malware LockBit 2.0 também é notório por se proteger da análise de pesquisadores de segurança; as ferramentas são criptografadas por padrão e só são descriptografadas quando um ambiente adequado é detectado.

Alvos do LockBit 2.0

O LockBit 2.0 tem como alvo principal os sistemas Windows, embora algumas variações mais recentes tenham sido modificadas para atacar ambientes de virtualização de data center baseados em Linux, incluindo máquinas virtuais VMWare ESXi. O malware foi projetado para atacar vítimas nos Estados Unidos, no Canadá, na Europa, na Ásia e na América Latina. O LockBit 2.0 ignora os sistemas da Comunidade de Estados Independentes e da maioria dos países do Leste Europeu, com a notável exceção da Ucrânia.

O LockBit geralmente tem como alvo organizações de médio porte. Isso pode ser devido ao modelo exclusivo de RaaS do LockBit, que facilita para um insider insatisfeito agir como um IAB, definir seu preço e cobrar o resgate diretamente.

Os IABs do LockBit 2.0 implantam um aplicativo conhecido como "Stealbit" para atacar os arquivos de uma vítima com um conjunto personalizável de extensões de arquivos de destino. Depois que os arquivos visados são copiados para um servidor controlado pelo invasor, o LockBit 2.0 se instala no Registro do Windows como um processo de inicialização automatizado para manter a persistência, de modo que seja iniciado automaticamente quando o computador for reiniciado. O LockBit 2.0 também tenta se mover lateralmente em uma rede por meio de conexões com outros hosts para implantar o ransomware em outras máquinas.

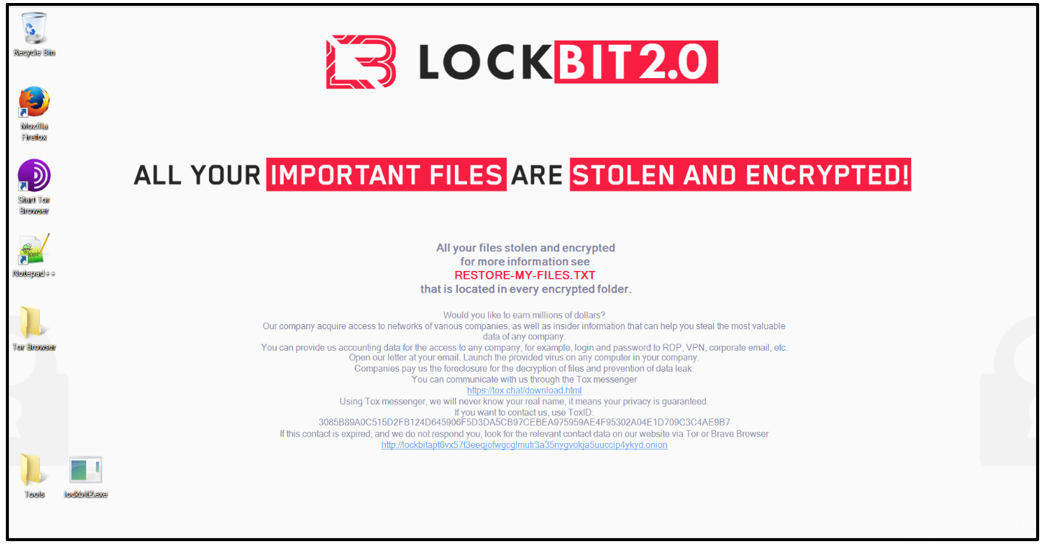

Em seguida, o malware instala um arquivo de ícone personalizado e prossegue com a criptografia multithread usando um par de chaves de sessão ECC (Curve25519), com a chave privada criptografada com uma chave pública ECC armazenada no Registro do Windows. As versões anteriores do LockBit acrescentavam uma extensão de arquivo ".acbd" para diferenciar os arquivos resgatados; as versões mais recentes usam uma extensão ".lockbit". Finalmente, o LockBit altera o papel de parede da área de trabalho para a imagem de aviso de resgate do LockBit e uma nota de resgate intitulada "Restore-My-Files.txt" é colocada em cada diretório afetado.

Como se proteger contra o LockBit Ransomware

A prevenção de um ataque bem-sucedido do LockBit 2.0 exige uma segurança cibernética eficaz e a manutenção de uma estratégia de backup eficaz que inclua backups criptografados off-line e fora do local.

Para reduzir o risco de uma violação do LockBit, implemente controles de acesso robustos com políticas de senhas fortes e autenticação multifator, mantenha um programa de gerenciamento de vulnerabilidades que garanta que as atualizações de segurança sejam aplicadas quando forem lançadas e crie redes internas com recursos essenciais segmentados. Além disso, ative a opção "Protected Files" no sistema operacional Windows para garantir que o LockBit não possa alterar os arquivos essenciais do sistema.