O que é acesso à rede Zero Trust?

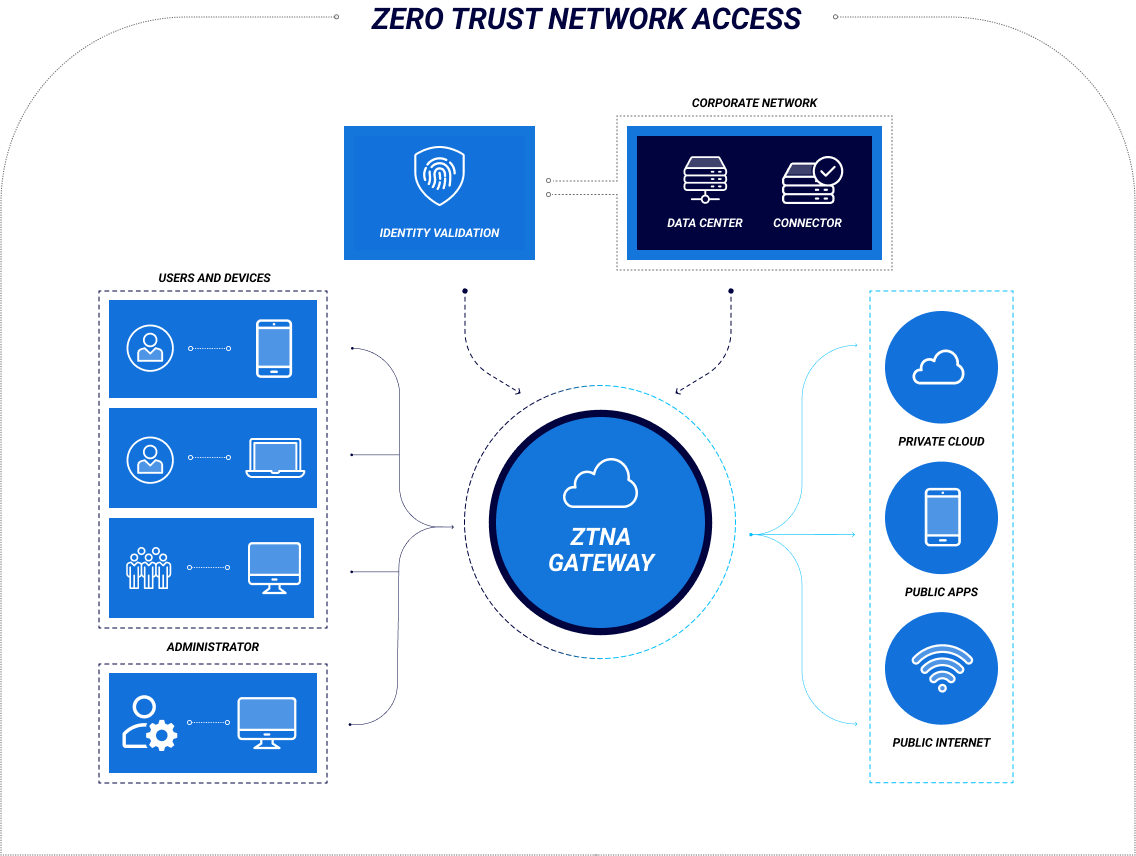

O ZTNA (Zero Trust Network Access) é um modelo de segurança que pressupõe que toda entidade que tenta se conectar a uma rede é potencialmente hostil. Em um modelo ZTNA, a função e as permissões de um usuário são irrelevantes. Se quiser se conectar a aplicativos ou recursos internos, o usuário deve se autenticar e, em seguida, validar continuamente sua identidade - isso geralmente é obtido por meio de controles de acesso rigorosos combinados com sinalizadores contextuais e comportamentais.

A ZTNA surgiu como uma resposta necessária às redes e cadeias de suprimentos altamente distribuídas. À medida que as empresas continuam a expandir seus ecossistemas, o controle direto de cada dispositivo e endpoint torna-se cada vez mais inviável. Da mesma forma, estender o acesso irrestrito a usuários remotos nesse clima tem o potencial de expor diretamente uma rede a uma série de ameaças e agentes de ameaças.

Benefícios da ZTNA

De acordo com a Forrester, os benefícios da adoção da ZTNA incluem:

- Melhor visibilidade da rede, gerenciamento de vulnerabilidades e detecção de violações

- Prevenção da propagação de malware

- Redução das despesas de capital e operacionais com segurança cibernética

- Redução do escopo e do custo das iniciativas de conformidade

- Melhoria da colaboração interdepartamental durante eventos de interrupção

- Melhor percepção e conhecimento dos dados à medida que eles fluem pela rede

- Proteção contra a exfiltração de dados por agentes de ameaças

- Uma base sólida para a transformação digital dos negócios

Por fornecer acesso direto e segmentado a aplicativos e serviços, o ZTNA é inerentemente seguro. Ele reduz drasticamente a possível superfície de ataque de uma empresa, pois os agentes de ameaças não podem mais se mover lateralmente dentro da rede. Ela também estabelece as bases para a migração da Detecção e Resposta de Endpoint (EDR) para a Detecção e Resposta Estendida (XDR).

No entanto, o benefício mais significativo da ZTNA, de longe, envolve os usuários finais. Uma empresa que adota e integra a ZTNA com uma forte segurança de endpoint pode garantir que somente usuários válidos e dispositivos íntegros tenham acesso. Isso permite que a empresa ofereça suporte a iniciativas de BYOD e de trabalho remoto sem expor ativos confidenciais a riscos indevidos.

Benefícios adicionais da ZTNA:

- Melhoria da velocidade e do desempenho da rede

- Melhor experiência para o usuário final

- Ampla escalabilidade sem a necessidade de hardware adicional

- Gerenciamento de políticas mais fácil

Recursos do ZTNA

O ZTNA é mais um modelo de rede do que uma referência a qualquer tecnologia específica. Ele aplica os princípios do modelo Zero Trust de segurança cibernética, conforme definido pelo NIST 800-207, ao acesso à rede. Qualquer empresa que pretenda adotar a ZTNA deve garantir que ela seja capaz do seguinte:

- Verificação e validação contínuas dos privilégios de acesso para todos os recursos

- Políticas de acesso dinâmico que podem ser ajustadas com base no comportamento do usuário

- Visibilidade em tempo real de todo o ecossistema da empresa

- Gerenciamento centralizado de todos os controles de segurança

- Detecção e resposta estendidas, idealmente apoiadas por IA de segurança cibernética

- Gerenciamento de identidade e acesso

- Autenticação multifatorial (MFA)

- Auditoria e relatórios de segurança

Como a ZTNA funciona

O acesso tradicional à rede baseia-se em dois princípios:

- Confie, mas verifique

- Todos os usuários e endpoints da rede são confiáveis por padrão.

Infelizmente, essa abordagem baseia-se na ideia de que o perímetro de segurança de uma empresa não apenas existe, mas também pode impedir o acesso não autorizado. Em um cenário definido pela computação em nuvem e pelo trabalho híbrido, nenhum desses conceitos é verdadeiro. O perímetro tradicional baseado em firewall foi dissolvido.

A ZTNA a substitui funcionalmente por um perímetro novo e mais dinâmico. De acordo com o Gartner, a ZTNA envolve a criação de "um limite de acesso lógico baseado em identidade e contexto em torno de um aplicativo ou conjunto de aplicativos". O acesso é restrito a um conjunto de entidades específicas nomeadas por meio de um agente de confiança. Dessa forma, esses aplicativos ficam ocultos da descoberta, reduzindo simultaneamente a superfície de ataque de uma empresa e impedindo o movimento lateral.

A ZTNA baseia-se em cinco princípios fundamentais:

- Monitoramento contínuo

- Validação contínua

- Acesso com privilégios mínimos

- Microssegmentação

- Autorização de dispositivos e endpoints

Casos de uso do ZTNA

Controle de acesso e autenticação

A ZTNA existe principalmente como uma alternativa aos controles de acesso baseados em contas ou IP usados em soluções de acesso remoto legadas, como as redes privadas virtuais (VPNs). Ao definir e aplicar regras e padrões rígidos em relação às permissões de acesso, as empresas podem configurar e controlar o acesso em um nível granular. As opções possíveis nesse sentido incluem:

- Prevenção de solicitações de conexão de dispositivos não corrigidos.

- Não permitir a autenticação de usuários que não estejam executando um software de segurança aprovado.

- Fornecer diferentes níveis de permissão para dispositivos pessoais em comparação com dispositivos corporativos.

- Modificação de permissões com base na localização do usuário.

Gerenciamento da cadeia de suprimentos

Segurança cibernética distribuída

De muitas maneiras, a ZTNA representa uma evolução da tecnologia VPN. As VPNs foram criadas para uma época diferente, quando as empresas tinham perímetros de segurança bem definidos e não precisavam lidar com ecossistemas em constante evolução. Como resultado, a tecnologia VPN tem várias desvantagens quando comparada às soluções ZTNA.

- Segurança. Uma VPN estende a rede de uma empresa a um usuário remoto, permitindo que ele entre em todo o perímetro de segurança, em vez de em um segmento granular e rigidamente controlado.

- Desempenho. A conectividade VPN é normalmente prejudicada pela utilização pesada de recursos, interfaces complicadas e alta latência.

- Facilidade de configuração. O software de VPN não foi projetado com flexibilidade ou agilidade em mente. Portanto, a adaptação de políticas e controles de segurança com base no contexto tende a ser incrivelmente difícil.

PERGUNTAS FREQUENTES

O que significa ZTNA?

ZTNA significa Zero Trust Network Access, um modelo de segurança que pressupõe que toda entidade que tenta se conectar a uma rede é potencialmente hostil.

O que é ZTNA?

O Zero Trust Network Access é um modelo de segurança que pressupõe que todos os usuários, endpoints e entidades são hostis por padrão, exigindo validação e autenticação.

Qual é a diferença entre a ZTNA e a VPN?

O software ZTNA é mais leve, flexível e ágil do que as VPNs. Eles também são desenvolvidos para acesso granular e segmentação, em vez de estender toda a rede a qualquer usuário autenticado.

Saiba maisPor que a ZTNA é importante?

O perímetro de segurança tradicional não existe mais, e as ferramentas de segurança de rede legadas não podem mais controlar o acesso de forma eficaz. Isso é especialmente verdadeiro para empresas que desejam adotar a transformação digital. Elas precisam de um nível de agilidade, flexibilidade e segmentação que as soluções mais antigas, como as VPNs, simplesmente não oferecem.

O que a ZTNA tem a ver com o SASE?

O Secure Access Service Edge (SASE) é essencialmente a convergência de vários serviços e conceitos de segurança e rede em uma única plataforma unificada, normalmente fornecida por meio da nuvem. O ZTNA é normalmente visto como um componente crucial do SASE.

O CylanceGATEWAY™ é um acesso à rede de confiança zero (ZTNA) com tecnologia de IA. Ele permite que sua força de trabalho remota estabeleça conectividade de rede segura a partir de qualquer dispositivo - gerenciado ou não gerenciado - para qualquer aplicativo na nuvem ou no local, em qualquer rede. Essa solução ZTNA nativa da nuvem fornece acesso escalável somente de saída a qualquer aplicativo, ocultando ativos essenciais de usuários não autorizados - minimizando as áreas de superfície de ataque.

A arquitetura multilocatário do CylanceGATEWAY foi projetada para a transformação digital e o trabalho distribuído. Sua avançada IA e aprendizado de máquina melhoram sua postura de segurança e simplificam a configuração e o gerenciamento de políticas de segurança granulares e dinâmicas e controles de acesso.