O que é o gerenciamento de identidade e acesso (IAM)?

O IAM abrange os elementos tecnológicos e administrativos de uma organização. Do ponto de vista técnico, os principais componentes do IAM geralmente incluem:

- Dados de identidade. Isso pode incluir detalhes de localização, privilégios de acesso, informações sobre dispositivos e credenciais, todos armazenados em um banco de dados centralizado. No que diz respeito aos dados de identidade, menos é mais - as organizações devem coletar apenas o necessário para identificar um usuário com precisão.

- Autenticação. Um meio de garantir que uma entidade seja quem ela afirma ser. Geralmente é uma combinação de logon único (SSO), autenticação multifatorial (MFA), autenticação baseada em risco (RBA), autenticação comportamental e credenciais de usuário.

- Gerenciamento. O IAM inclui ferramentas que facilitam o gerenciamento de permissões, funções e privilégios de usuários.

- Monitoramento. O IAM deve incluir um meio pelo qual o comportamento de cada entidade possa ser monitorado, juntamente com um meio de impor validação adicional.

O lado administrativo do IAM abrange:

- Políticas. Uma política atribui permissões a uma entidade ou função com base em um conjunto de critérios predefinidos. As políticas podem ser baseadas em regras ou dinâmicas.

- Permissões. Essencialmente, o que os usuários podem ver e fazer depois de serem autenticados e autorizados.

- Funções. Um conjunto de permissões predefinidas que se aplicam a uma entidade.

É importante observar que o IAM é uma tecnologia com uma longa história. No entanto, os controles de IAM herdados, como desafios de autenticação e políticas de senha, não são adequados para os ambientes de negócios dinâmicos de hoje. O IAM moderno se desfez de suas armadilhas legadas, adotando a automação, a nuvem e o Zero Trust Network Access (ZTNA).

Benefícios do gerenciamento de identidade e acesso

Conforme observado pelo Gartner, os benefícios do IAM atualmente não são bem compreendidos fora de um círculo muito restrito de profissionais especializados. Compreender os benefícios e como expressá-los para a liderança é fundamental para que um programa de IAM comece a funcionar. Com isso em mente, os benefícios de aproveitar o IAM incluem:

- Maior produtividade e colaboração

- Suporte para trabalho remoto

- Gerenciamento simplificado de usuários e contas

- Aplicação mais fácil das políticas de segurança

- Melhoria da conformidade regulatória

- Uma postura de segurança geral mais forte

- Redução dos custos de TI

Contas e credenciais comprometidas há muito tempo representam uma das ameaças mais significativas à segurança organizacional. O IAM oferece proteção aprimorada contra esse vetor de ameaça comum, tornando significativamente mais difícil para os malfeitores acessarem dados confidenciais, mesmo com credenciais roubadas. Ele representa uma importante camada adicional de segurança para contas de usuários corporativos.

Benefícios adicionais do IAM

- Políticas dinâmicas de segurança e acesso quando combinadas com Inteligência Artificial (IA)

- Melhoria da experiência do usuário

- Controle de acesso simplificado

- Melhor mitigação de ameaças internas

- Aumento da produtividade

- Estender o acesso a terceiros, como prestadores de serviços

Como funciona o gerenciamento de identidade e acesso

Em um alto nível, o IAM cumpre as seguintes tarefas:

Identificação. Que afirmações o usuário ou a entidade está fazendo sobre sua identidade? Observe que cada entidade e usuário deve receber um conjunto exclusivo de credenciais no IAM.

Autenticação. O usuário ou a entidade é quem afirma ser? A autenticação pode ser realizada por meio de uma combinação dos seguintes fatores:

- Tipo 1. Credenciais memorizadas, como senhas e PINs.

- Tipo 2. Fatores físicos, como ID do dispositivo ou tokens de hardware.

- Tipo 3. Biometria ou biometria comportamental.

Autorização. Com base na identidade do usuário ou da entidade, quais privilégios ou permissões devem ser concedidos a eles?

Ferramentas de gerenciamento de identidade e acesso

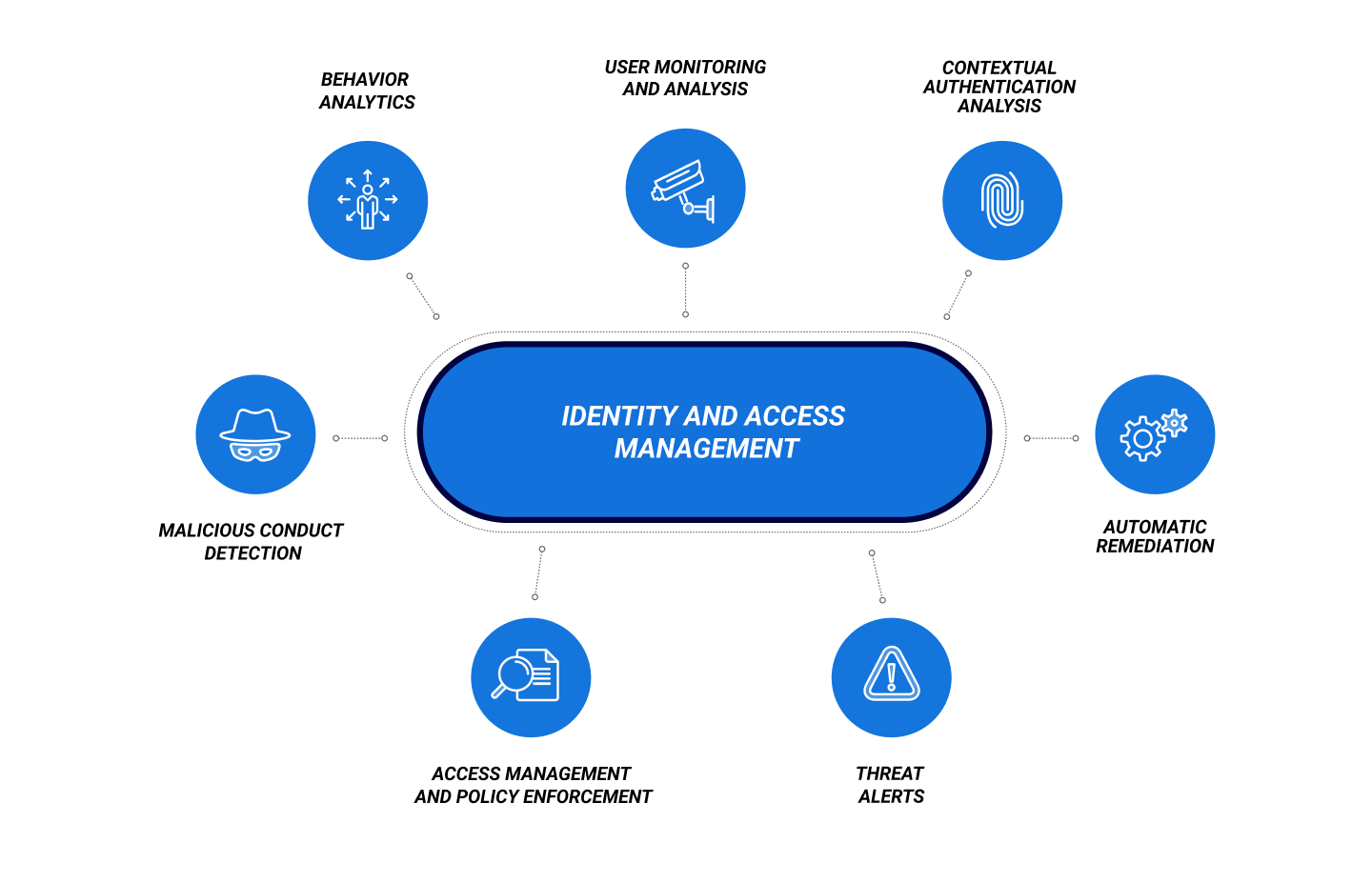

As ferramentas de IAM são soluções especializadas que reúnem todas as funcionalidades necessárias do IAM em uma única plataforma. Os recursos do software de IAM podem incluir, entre outros, os seguintes

- Análise comportamental

- Monitoramento e análise de usuários

- Análise de autenticação contextual

- Detecção de conduta anômala ou maliciosa

- Gerenciamento de acesso e aplicação de políticas

- Alertas de ameaças

- Correção automática

Práticas recomendadas de acesso e gerenciamento de identidades

Há ideias e conceitos subjacentes nos quais o IAM se baseia. A eficácia de uma ferramenta de IAM geralmente é medida pela forma como ela aborda essas áreas e princípios:

Menor privilégio

Os usuários só têm acesso aos recursos de que precisam, e todos os dados de identidade coletados devem ser minimizados o máximo possível.

Autenticação contínua

Além de aproveitar a autenticação multifator e o logon único, uma ferramenta de IAM eficaz deve monitorar e validar continuamente as atividades de um usuário para garantir que ele seja quem diz ser. As ferramentas de IAM podem, opcionalmente, utilizar a autenticação baseada em risco.

A autenticação contínua valida a identidade dos usuários com base em três categorias principais:

- Credenciais. As credenciais fornecidas são válidas? O usuário forneceu com êxito todos os dados necessários para a autenticação inicial?

- Comportamento. O usuário apresenta comportamentos consistentes com sua linha de base estabelecida?

- Atividade. O usuário está agindo fora do escopo de suas funções ou responsabilidades típicas?

Confiança zero

O IAM tem uma relação estreita com a ZTNA e é um facilitador essencial da abordagem. Ambos são baseados na noção de que nenhuma entidade deve ser implicitamente confiável. O Zero Trust também restringe o acesso a recursos individuais em vez de toda a rede.

IAM x UEBA

IAM vs. SIEM

PERGUNTAS FREQUENTES

O que significa IAM?

IAM significa Identity and Access Management (gerenciamento de identidade e acesso).

O que é uma ferramenta de IAM?

As ferramentas de IAM são plataformas de software projetadas para gerenciar identidades de usuários, acesso, autenticação e autorização, mesclando todos os aspectos técnicos do IAM em uma única solução.

Qual é a diferença entre o IAM e a UEBA?

A UEBA se concentra no monitoramento e na análise do comportamento, e o IAM se preocupa com o uso de identidades para controlar o acesso aos recursos. Os dois são altamente complementares.

Qual é a diferença entre IAM e SIEM?

As soluções SIEM concentram-se em orquestrar e analisar dados de eventos de toda a organização. O IAM concentra-se no gerenciamento de autenticação, autorização e identidade, e os dados gerados por ele podem ser inseridos em um SIEM.

Por que o IAM é importante?

O IAM oferece às organizações a flexibilidade, o controle de acesso e a agilidade necessários para enfrentar um cenário de ameaças moderno e distribuído. A autenticação não pode mais depender apenas de senhas e dispositivos - o roubo de credenciais e a falsificação de identidade continuam sendo os vetores de ameaça mais bem-sucedidos utilizados pelos invasores. O IAM protege contra isso, automatizando o gerenciamento de privilégios e adicionando camadas extras de autenticação e validação.

As senhas, por si só, não podem mais proteger seus ativos e são inadequadas para um ambiente dinâmico e distribuído. Para controlar o acesso a aplicativos e dados sem impedir os usuários ou colocar os ativos em risco, é necessário adotar uma abordagem de software móvel centrada no usuário. Você precisa do IAM.

CylancePERSONA™ usa aprendizado de máquina e inteligência artificial preditiva para adaptar e aplicar dinamicamente políticas de segurança com base em vários fatores, simplificando o acesso seguro e protegendo contra erros humanos e soluções alternativas inseguras.