O que é segurança Zero Trust?

A segurança Zero Trust é uma estrutura de segurança cibernética que exige que os usuários provem quem são, que seu acesso é autorizado e que não estão agindo de forma maliciosa antes de poderem acessar os ativos digitais e a rede de uma organização.

Como o ambiente de trabalho híbrido moderno tornou obsoletos os modelos tradicionais de segurança baseados em rede local, a segurança Zero Trust ganhou destaque como meio de proteger os dados e as pessoas de uma organização, especialmente quando o trabalho remoto e os serviços baseados em nuvem se tornaram a norma.

De acordo com a Forrester, a Zero Trust Security nega o acesso dos usuários a aplicativos e dados por padrão. Ele pressupõe que não há mais uma borda de rede tradicional, adotando uma abordagem muito mais rigorosa, contínua e dinâmica para a autenticação do usuário. O desafio, portanto, é garantir que a segurança Zero Trust seja perfeita o suficiente para não afetar a experiência do usuário.

Benefícios do Zero Trust

Redução do risco comercial

Controle de acesso unificado

Redução de violações

Suporte à conformidade

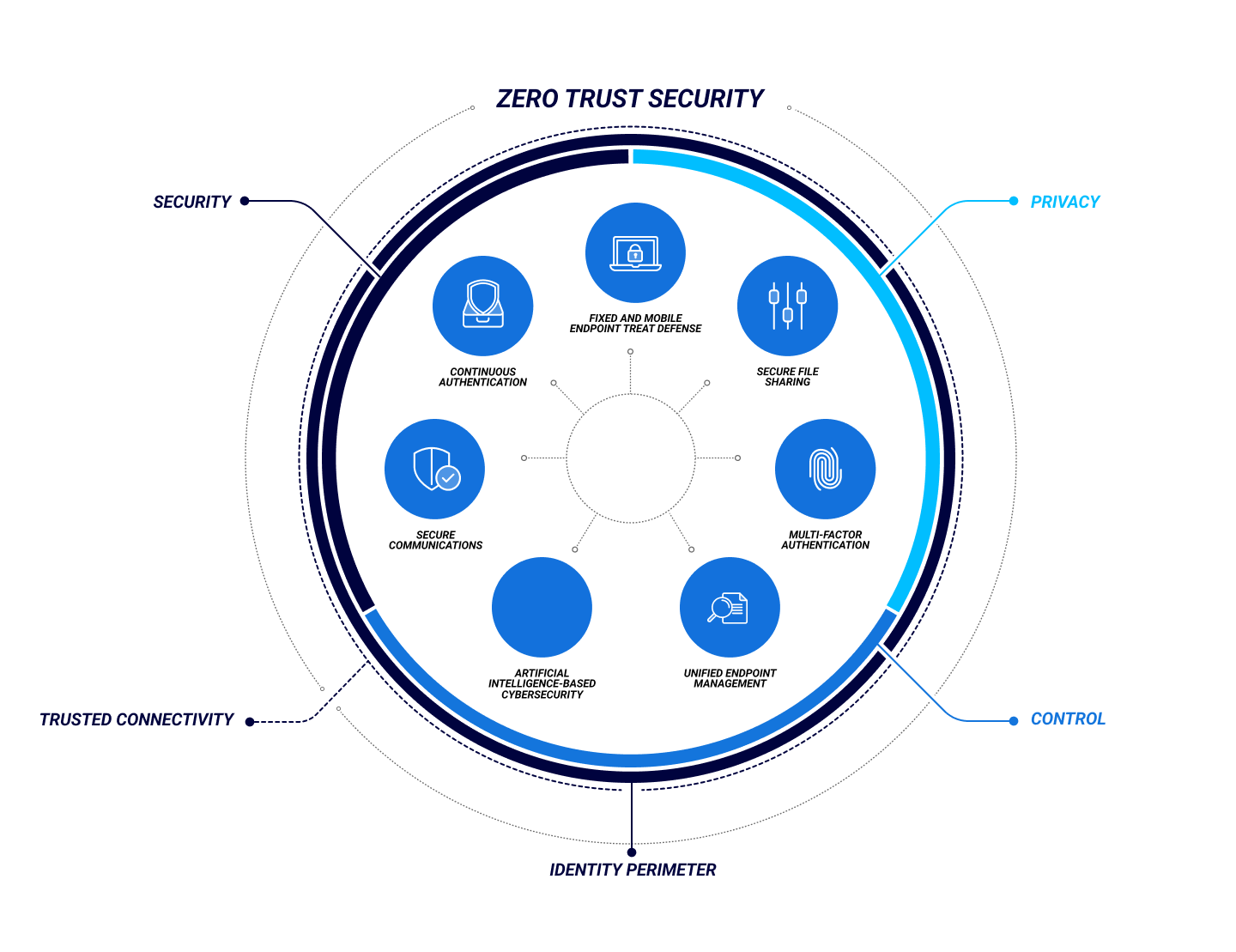

Como funciona o Zero Trust

A diferença fundamental entre o Zero Trust e os sistemas de segurança tradicionais é que a autenticação nunca é presumida, mas negada por padrão. Com a segurança tradicional, uma vez que o acesso tenha sido concedido dentro do perímetro da rede, ele geralmente persiste permanentemente ou por um período prolongado sem a necessidade de atualização. Em contrapartida, a Zero Trust monitora continuamente o comportamento do usuário e valida se ele e seus dispositivos têm os privilégios e atributos adequados. O risco associado ao usuário, ao seu dispositivo e ao contexto é levado em consideração com base na visibilidade em tempo real da atividade do usuário e do aplicativo.

O Zero Trust utiliza uma variedade de atributos de identidade para manter níveis ideais de segurança durante o acesso aos ativos da empresa ou da nuvem, incluindo:

- Tipo de credencial que fornece verificação da identidade do usuário.

- Privilégios associados às credenciais.

- Contexto, incluindo a localização do dispositivo (dentro das instalações da empresa ou em um espaço público) e o comportamento do usuário.

- Autenticação contínua, possivelmente incluindo multifator e biometria de fundo.

- Integridade do dispositivo, incluindo versões do sistema operacional, níveis de patch e atualizações de firmware.

- Aplicativos instalados em endpoints, avaliando aqueles que podem representar uma ameaça.

- Detecção de atividades suspeitas do usuário, do dispositivo e do contexto.

O Zero Trust Security monitora esses atributos de forma constante e dinâmica, aplicando análises e IA/ML para fornecer uma resposta proativa à política. A maioria dos ataques cibernéticos é contra credenciais e armazenamentos de identidade, portanto, esse monitoramento dinâmico de ameaças garante maior integridade do sistema.

A Segurança Zero Trust não é um produto ou serviço único, mas uma metodologia apoiada por um ecossistema. Por esse motivo, ela pode não implicar uma substituição total da infraestrutura de segurança existente. Uma organização pode já ter alguns componentes implementados que serão valiosos para a jornada rumo à Segurança Zero Trust. Considerando que você também precisará levar seus usuários nessa jornada, manter processos e práticas familiares ajudará a facilitar a transição.

A avaliação da prontidão de uma organização e das etapas necessárias para a implementação do Zero Trust gira em torno de como a identidade é articulada em uma organização, que pode estar em um desses quatro estágios:

1. Identidade fragmentada

2. Gerenciamento unificado de identidade e acesso

3. Acesso contextual com provisionamento automatizado

4. Força de trabalho adaptável

Depois que a equipe de segurança ou de TI de uma organização tiver avaliado em que fase estão seus sistemas de identidade e sua prontidão para o Zero Trust, ela poderá começar a implementar a metodologia.

A implementação envolve três etapas amplas:

1. Visualização

2. Mitigação

3. Otimização

A implementação de um modelo de controle de acesso Zero Trust não é necessariamente uma tarefa simples.

As organizações que entendem os enormes benefícios a serem obtidos e estão determinadas a implementar uma arquitetura Zero Trust podem esperar encontrar vários desafios ao longo do caminho, inclusive:

Silos tecnológicos

Sistemas operacionais e aplicativos legados, ferramentas e plataformas de desenvolvimento, aplicativos e serviços de terceiros, além de aplicativos "desenvolvidos internamente" e muitos outros

Falta de integração tecnológica

Podem surgir obstáculos com plataformas próprias e de terceiros - qualquer problema com essas integrações pode facilmente inviabilizar uma implementação do Zero Trust.

Superfície de ameaças e cenário de ameaças em rápida mudança

Isso pode levar a desafios com tecnologias que são limitadas na modalidade de implantação.

PERGUNTAS FREQUENTES

O que é segurança Zero Trust?

A segurança Zero Trust é um sistema de segurança cibernética cujo modo padrão é não confiar em entidades, como usuários e seus dispositivos. A reautenticação regular garante um nível mais alto de integridade para o acesso à infraestrutura e aos aplicativos, proporcionando maior proteção contra ameaças cibernéticas em um ambiente de trabalho híbrido.

Por que a segurança Zero Trust é importante?

Com o aumento do trabalho remoto e híbrido e a proliferação de dispositivos móveis usados dentro e fora das instalações, a forma como acessamos aplicativos, dados e serviços mudou. Os aplicativos de negócios variam desde o software tradicional no local até a conteinerização e a nuvem. A segurança Zero Trust oferece uma solução para esse cenário de acesso variado.

O que é uma avaliação Zero Trust?

Uma avaliação Zero Trust é a medida de uma organização sobre a maturidade de seus processos existentes para implementar a segurança Zero Trust. Essa avaliação se concentra em como a organização lida com a identidade, que pode estar em um dos quatro estágios:

- Identidade fragmentada, em que diferentes logins são usados para cada serviço

- Gerenciamento unificado de acesso a identidades, permitindo um logon único e autenticação multifatorial em todos os recursos

- Acesso contextual com provisão automatizada que adiciona ajuste dinâmico de política com base no contexto

- Força de trabalho adaptável, na qual a organização está pronta para integrar novas tecnologias de segurança à medida que elas chegam.

O que é um ecossistema Zero Trust eXtended (ZTX)?

O Zero Trust eXtended (ZTX) é um desenvolvimento da Forrester que expande a segurança Zero Trust para todo o ecossistema digital de uma empresa - além da mera segmentação de rede e com foco em identidade e dados. Um ecossistema ZTX inclui todo o conjunto de serviços e plataformas de que uma organização precisa para uma implementação bem-sucedida do Zero Trust Security.

Quais são os três estágios do modelo de segurança Zero Trust?

A implementação do Modelo de Segurança Zero Trust ocorre em três estágios:

- A visualização revela os recursos da empresa, os pontos de acesso e os riscos associados.

- A mitigação detecta e evita possíveis ameaças.

- A otimização estende a proteção a todos os aspectos da infraestrutura de TI, independentemente do local, dentro ou fora das instalações, proporcionando a melhor experiência possível ao usuário.

O que é a arquitetura Zero Trust?

A arquitetura Zero Trust foi criada com base nos princípios da segurança Zero Trust, usando uma série de componentes projetados para tornar a autenticação contínua robusta e o mais perfeita possível para o usuário final. Os usuários são fortemente autenticados de forma contínua, mas discreta. Paralelamente, os dispositivos que eles usam são constantemente monitorados quanto a comprometimentos.