什么是孔蒂勒索软件?

Conti 勒索软件是全球网络威胁中最猖獗的恶意软件之一。自 2020 年以来,Conti 已使企业损失超过 1.5 亿美元的赎金费用,并影响了全球 1000 多家企业。

Conti 是一种二级恶意软件,归属于 Wizard Spider 组织。它被认为是多产的 Ryuk 勒索软件的后继者。第一阶段恶意软件的目的是获取初始访问权限,而第二阶段恶意软件则是在受害者系统上建立指挥控制(C2),收集网络信息,实现主要战略目标,如窃取和加密有价值的数据。

部署康提勒索软件的攻击者通常会采用双重勒索策略,即胁迫受害者支付两次赎金:一次是为了重新获得加密文件的访问权,另一次是为了防止被盗数据被公开。

康帝公司还使用勒索软件即服务(RaaS)攻击模式。RaaS 允许附属机构在组织的基础设施上成功部署第一阶段恶意软件后获得报酬,使主要威胁行为者能够立即访问目标网络,进行第二阶段的利用和胁迫。

最新 康迪 新闻

- Cerber 勒索软件操作员利用最新的 Atlassian 漏洞(bankinfosecurity.com)

- 美国和英国制裁 11 名 TrickBot 和 Conti 网络犯罪团伙成员(BleepingComputer)

- 孔蒂的遗产勒索软件的头号通缉犯何去何从?(银行信息安全)

- 新的 LockBit 变种以 macOS 为目标,另一个依赖康迪源代码(SC Media)

- 既能渗出又能加密受害者的数据,实现双重勒索策略

- 通常部署在 "勒索软件即服务"(RaaS)模式的攻击中

- 利用进程多线程快速传播和加密文件

Conti 可能通过网络钓鱼、鱼叉式网络钓鱼或虚拟网络钓鱼攻击、窃取远程桌面 (RDP) 凭据或木马应用程序来获取初始远程访问权限。虽然 Conti 主要针对 Windows 平台系统,但最近对 Conti 恶意软件工具包的检查也发现了 Linux 漏洞。

初次访问后,恶意软件会连接到康迪公司的命令与控制(C2)服务器,并下载第二阶段的康迪 C2 客户端和文件加密工具。Conti 的第二阶段 C2 恶意软件利用一长串渗透测试软件工具(如 Cobalt Strike beacon、PowerSploit 和 AdFind)远程执行并通过网络传播,以入侵高价值目标。Conti 还可以通过服务器消息块 (SMB) 在网络内传播,并将 SMB 利用作为一种策略,对同一网络域内其他端点上的数据进行加密。

与其他勒索软件一样,Conti 试图禁用其检测到的现有安全产品,并通过扫描环境以确定其是否是用于恶意软件分析的沙盒环境,从而保护其恶意有效载荷的内容。一旦攻击者确定并入侵了高价值目标,Conti 就会将宝贵的企业数据外泄到攻击者控制的服务器上,然后使用多线程加密技术快速加密文件。

康迪公司的攻击通常采用闪电攻击方式,在短时间内入侵多个组织。在最近一次被称为ARMattack("舰队 "的缩写)的闪电战中,康迪公司在一个月内入侵了 40 多家公司。在网络安全界有足够的时间开发和共享防御措施之前,闪电攻击最大限度地利用了新颖和先进的恶意软件技术。

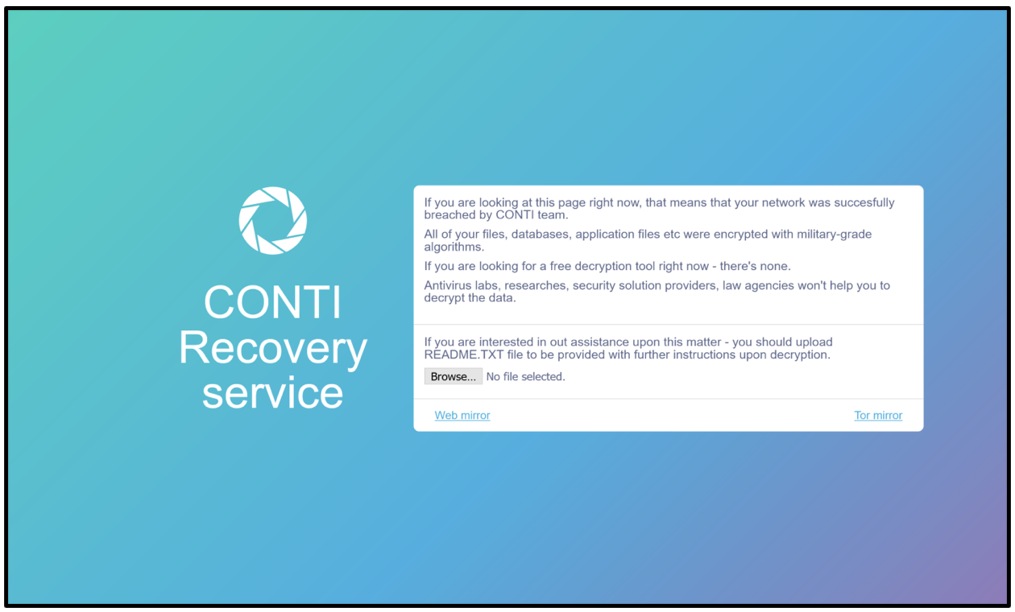

从攻击角度看,Conti 通常针对个人文档、图像和视频(docx、xlsx、pdf 和 mp4 文件)以及备份文件。在加密过程中,文件先用 AES-256 加密密钥加密,然后用 RSA-4096 公开加密密钥加密,并附加 Conti 或 CONTI 扩展名。恶意软件还会在每个文件夹中创建一个文本文件,其中包含赎金信息以及如何联系攻击者并提交付款的说明。

如何防范康提勒索软件

可有效防止康迪勒索软件攻击成功的防御策略与用于防止其他恶意软件的策略类似,例如

- 利用用户意识培训减少网络钓鱼攻击造成的安全事件

- 开发加固的身份验证架构和安全性,防止恶意软件访问敏感资源

- 安装先进的端点检测和响应产品,以便在发生漏洞时及时识别和修复系统