什么是零信任网络访问?

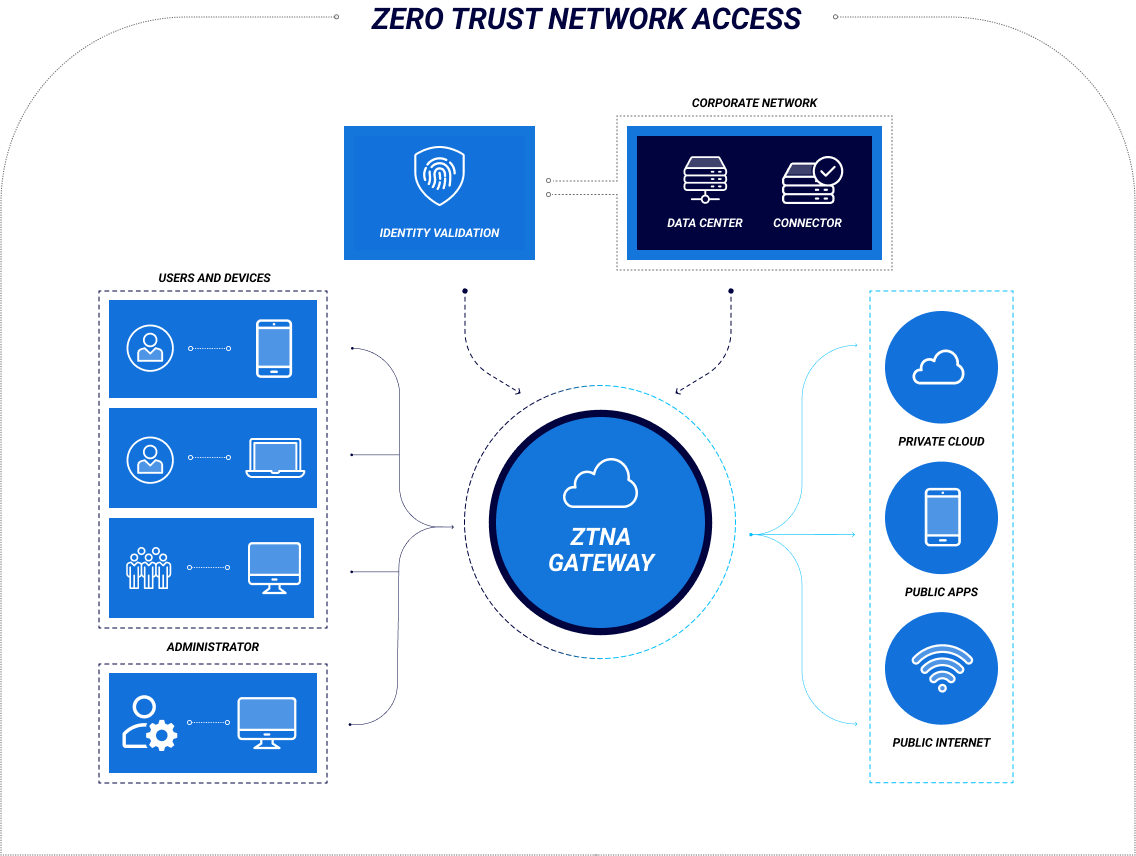

零信任网络访问(ZTNA)是一种安全模型,它假定每个试图连接网络的实体都有潜在的敌意。在 ZTNA 模式下,用户的角色和权限无关紧要。如果用户希望连接到内部应用程序或资源,就必须进行身份验证,然后不断验证其身份--这通常是通过严格的访问控制与上下文和行为标记相结合来实现的。

ZTNA 的出现是对高度分布式网络和供应链的必要回应。随着企业不断扩展其生态系统,直接控制每台设备和端点变得越来越不可行。同样,在这种情况下,向远程用户提供不受限制的访问,有可能使网络直接暴露在一系列威胁和威胁行为者面前。

ZTNA 的优势

Forrester 认为,采用 ZTNA 的好处包括

- 改进网络可见性、漏洞管理和违规检测

- 防止恶意软件传播

- 减少资本和业务网络安全支出

- 减少合规举措的范围和成本

- 在破坏性事件中加强部门间合作

- 增强对网络数据流的洞察力和感知力

- 防范威胁行为者的数据外泄

- 数字化业务转型的坚实基础

由于 ZTNA 提供对应用程序和服务的直接、分段访问,因此本质上是安全的。它大大降低了企业的潜在攻击面,因为威胁行为者无法再在网络内横向移动。它还为从端点检测和响应(EDR)向扩展检测和响应(XDR)迁移奠定了基础。

不过,迄今为止,ZTNA 带来的最大好处涉及终端用户。采用 ZTNA 并将其与强大的端点安全集成的企业可以确保只有有效的用户和健康的设备才能获准访问。这样,企业就可以支持BYOD和远程工作计划,而不会将敏感资产暴露在不必要的风险中。

额外的 ZTNA 福利:

- 提高网络速度和性能

- 更好的终端用户体验

- 无需额外硬件即可实现广泛的可扩展性

- 更便捷的政策管理

ZTNA 功能

ZTNA 更像是一种网络模型,而非任何特定技术的参考。它将NIST 800-207所定义的网络安全零信任模式原则应用于网络访问。任何希望采用 ZTNA 的企业都应确保其具备以下能力:

ZTNA 如何工作

传统的网络接入基于两个原则:

- 信任,但要核实

- 默认情况下,网络内的所有用户和终端都是可信的。

不幸的是,这种方法的前提是企业的安全边界不仅存在,而且能够防止未经授权的访问。在云计算和混合工作的环境下,这两个概念都不成立。基于防火墙的传统边界已经瓦解。

ZTNA 在功能上用一种新的、更动态的边界来取代它。根据Gartner 的说法,ZTNA 涉及创建 "围绕应用程序或一组应用程序的基于身份和上下文的逻辑访问边界"。通过信任代理,访问权限仅限于一组特定的命名实体。这样,上述应用程序就不会被发现,同时减少了企业的攻击面,防止了横向移动。

ZTNA 建立在五项关键原则之上:

- 持续监测

- 持续验证

- 最小权限访问

- 微分割

- 设备和终端授权

ZTNA 使用案例

访问控制和身份验证

ZTNA 主要用于替代传统远程访问解决方案(如虚拟专用网络 (VPN))中使用的基于 IP 或帐户的访问控制。通过围绕访问权限定义和应用严格的规则和标准,企业能够对访问进行细粒度的配置和控制。这方面的潜在选项包括

- 防止来自未打补丁设备的连接请求。

- 如果用户没有运行经批准的安全软件,则不允许其进行身份验证。

- 为个人设备和公司设备提供不同的权限级别。

- 根据用户位置修改权限

供应链管理

分布式网络安全

在许多方面,ZTNA 代表了 VPN 技术的演变。VPN 是为不同的时代而建立的,那时企业有明确的安全边界,不必与不断发展的生态系统作斗争。因此,与 ZTNA 解决方案相比,VPN 技术有许多缺点。

- 安全性。 VPN 将企业网络扩展到远程用户,允许他们进入整个安全边界,而不是一个细粒度的、受到严格控制的网段。

- 性能。 VPN 连接通常会受到资源利用率高、接口繁琐和高延迟的影响。

- 易于配置。 VPN 软件在设计时并没有考虑灵活性或敏捷性。因此,根据具体情况调整安全策略和控制措施往往非常困难。

常见问题

ZTNA 代表什么?

ZTNA 是 "零信任网络访问"(Zero Trust Network Access)的缩写,它是一种安全模型,假定每个试图连接网络的实体都可能是敌对的。

什么是 ZTNA?

零信任网络访问是一种安全模式,它假定所有用户、端点和实体在默认情况下都是敌对的,需要验证和认证。

ZTNA 和 VPN 有什么区别?

ZTNA 软件比 VPN 更轻便、灵活和敏捷。此外,ZTNA 软件还具有细粒度访问和分段功能,而不是将整个网络扩展到任何经过验证的用户。

了解更多为什么 ZTNA 很重要?

传统的安全边界已不复存在,传统的网络安全工具也无法再有效控制访问。对于希望拥抱数字化转型的企业来说,尤其如此。他们需要的敏捷性、灵活性和细分程度是 VPN 等老式解决方案所无法提供的。

ZTNA 与 SASE 有什么关系?

安全接入服务边缘(SASE)本质上是将多种安全和网络服务及概念融合到一个单一的统一平台中,通常通过云提供。ZTNA 通常被视为 SASE 的重要组成部分。

CylanceGATEWAY™是人工智能支持的零信任网络接入 (ZTNA)。它允许您的远程员工通过任何网络,从任何受管或未受管设备到云端或本地的任何应用程序,建立安全的网络连接。这种云原生 ZTNA 解决方案可提供对任何应用程序的可扩展出站访问,同时隐藏关键资产,防止未经授权的用户访问,最大限度地减少攻击面。

CylanceGATEWAY 的多租户架构专为数字化转型和分布式工作而设计。其强大的人工智能和机器学习功能可改善您的安全态势,简化细粒度动态安全策略和访问控制的配置和管理。