¿Qué es la gestión de identidades y accesos (IAM)?

La IAM abarca tanto los elementos tecnológicos como los administrativos de una organización. Desde el punto de vista técnico, los componentes básicos de la IAM suelen incluir:

- Datos de identidad. Pueden incluir detalles de ubicación, privilegios de acceso, información sobre dispositivos y credenciales, todo ello almacenado en una base de datos centralizada. En lo que respecta a los datos de identidad, menos es más: las organizaciones deben recopilar solo lo necesario para identificar a un usuario con precisión.

- Autenticación. Medio de garantizar que una entidad es quien dice ser. Suele ser una combinación de inicio de sesión único (SSO), autenticación multifactor (MFA), autenticación basada en el riesgo (RBA), autenticación conductual y credenciales de usuario.

- Gestión. IAM incluye herramientas que facilitan la gestión de los permisos, funciones y privilegios de los usuarios.

- Supervisión. IAM debe incluir un medio por el cual el comportamiento de cada entidad puede ser monitoreado, junto con un medio para hacer cumplir la validación adicional.

La parte administrativa de IAM abarca:

- Políticas. Una política asigna permisos a una entidad o rol basándose en un conjunto de criterios predefinidos. Las políticas pueden basarse en reglas o ser dinámicas.

- Permisos. Esencialmente, lo que los usuarios pueden ver y hacer cuando han sido autenticados y autorizados.

- Roles. Conjunto de permisos predefinidos que se aplican a una entidad.

Es importante señalar que la IAM es una tecnología con una larga historia. Sin embargo, los controles de IAM heredados, como los retos de autenticación y las políticas de contraseñas, no son adecuados para los entornos empresariales dinámicos de hoy en día. La IAM moderna se ha despojado de sus trampas heredadas, adoptando la automatización, la nube y el Acceso a la Red de Confianza Cero (ZTNA).

Ventajas de la gestión de identidades y accesos

Como señala Gartner, actualmente las ventajas de la IAM no se comprenden bien fuera de un círculo muy estrecho de profesionales especializados. Para poner en marcha un programa de IAM, es fundamental comprender sus ventajas y cómo transmitirlas a los directivos. Teniendo esto en cuenta, las ventajas de aprovechar la IAM incluyen:

- Mejora de la productividad y la colaboración

- Apoyo al trabajo a distancia

- Gestión simplificada de usuarios y cuentas

- Aplicación más sencilla de las políticas de seguridad

- Mejora del cumplimiento de la normativa

- Una postura de seguridad global más sólida

- Reducción de los costes informáticos

Las cuentas y credenciales comprometidas han representado durante mucho tiempo una de las amenazas más importantes para la seguridad de las organizaciones. IAM ofrece una protección mejorada contra este vector de amenaza común, haciendo mucho más difícil que los malos actores accedan a datos sensibles incluso con credenciales robadas. Representa una importante capa adicional de seguridad para las cuentas de usuario de las empresas.

Ventajas adicionales de IAM

- Políticas dinámicas de seguridad y acceso combinadas con Inteligencia Artificial (IA)

- Experiencia de usuario mejorada

- Control de acceso simplificado

- Mejor mitigación de las amenazas internas

- Aumento de la productividad

- Ampliar el acceso a terceros, como contratistas

Cómo funciona la gestión de identidades y accesos

A alto nivel, IAM cumple las siguientes tareas:

Identificación. ¿Qué afirmaciones hace el usuario o la entidad sobre su identidad? Tenga en cuenta que a cada entidad y usuario se le debe asignar un conjunto único de credenciales bajo IAM.

Autenticación. ¿Es el usuario o la entidad quien dice ser? La autenticación puede realizarse mediante una combinación de los siguientes factores:

- Tipo 1. Credenciales memorizadas, como contraseñas y PIN.

- Tipo 2. Factores físicos como ID de dispositivo o tokens de hardware.

- Tipo 3. Biometría o biometría del comportamiento.

Autorización. En función de la identidad del usuario o entidad, ¿qué privilegios o permisos se le deben conceder?

Herramientas de gestión de identidades y accesos

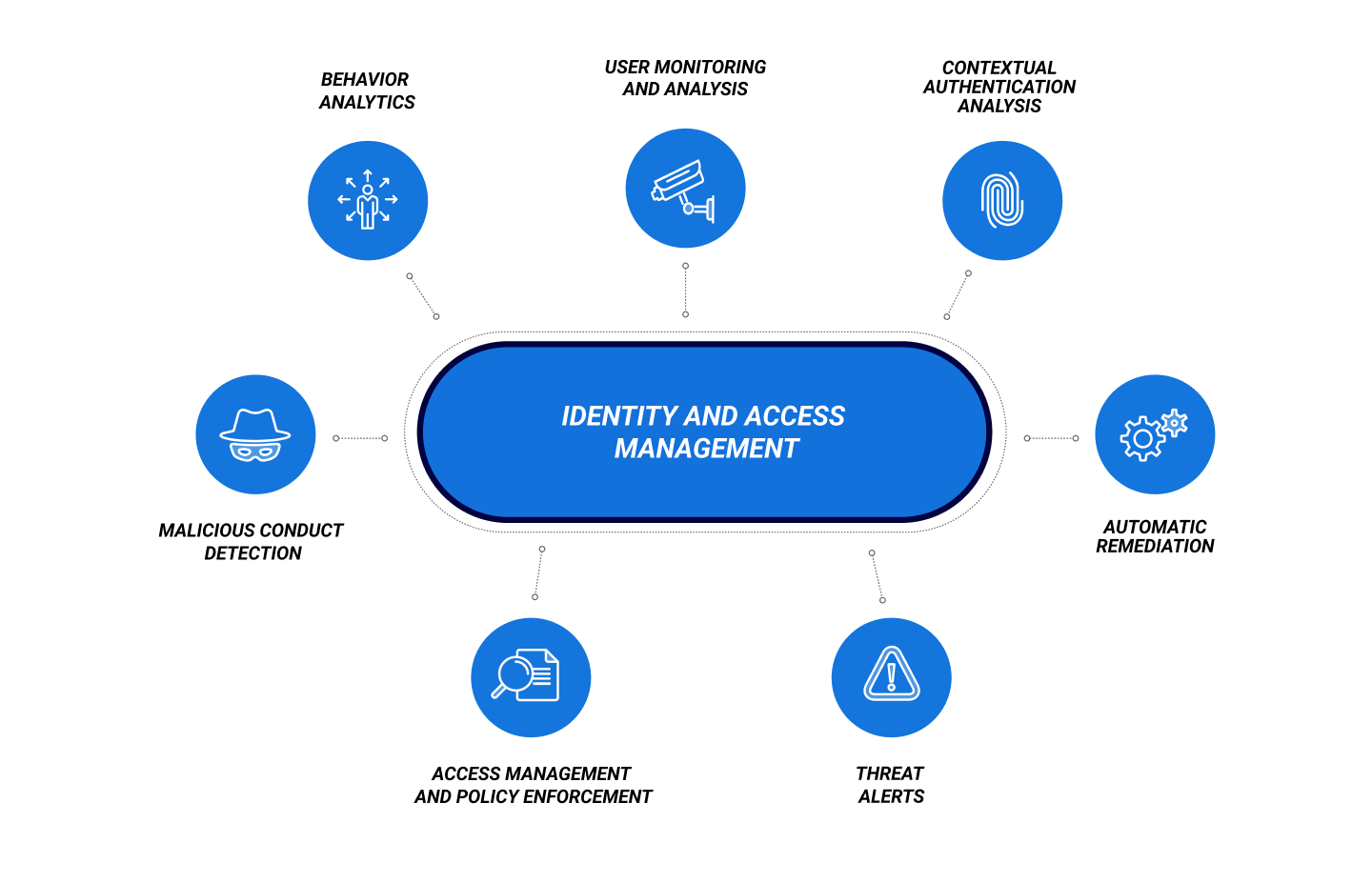

Las herramientas IAM son soluciones especializadas que reúnen todas las funciones necesarias de IAM en una única plataforma. Las características del software IAM pueden incluir, entre otras, las siguientes:

- Análisis del comportamiento

- Seguimiento y análisis de usuarios

- Análisis contextual de la autenticación

- Detección de conductas anómalas o malintencionadas

- Gestión de accesos y aplicación de políticas

- Alertas de amenazas

- Reparación automática

Mejores prácticas de acceso y gestión de identidades

Hay ideas y conceptos subyacentes en los que se basa la IAM. La eficacia de una herramienta IAM suele medirse en función de cómo aborda estas áreas y principios:

Menor privilegio

Los usuarios sólo tienen acceso a los recursos que necesitan, y los datos de identidad recogidos deben reducirse al mínimo.

Autenticación continua

Además de aprovechar la autenticación multifactor y el inicio de sesión único, una herramienta IAM eficaz debe supervisar y validar continuamente las actividades de un usuario para garantizar que es quien dice ser. Las herramientas de IAM pueden aprovechar opcionalmente la autenticación basada en el riesgo.

La autenticación continua valida la identidad de los usuarios basándose en tres categorías principales:

- Credenciales. ¿Son válidas las credenciales proporcionadas? ¿El usuario ha proporcionado correctamente todos los datos necesarios para la autenticación inicial?

- Comportamiento. ¿Muestra el usuario comportamientos coherentes con su línea de base establecida?

- Actividad. ¿Actúa el usuario fuera del ámbito de sus funciones o responsabilidades habituales?

Confianza cero

La IAM mantiene una estrecha relación con la ZTNA y es un elemento esencial de este enfoque. Ambas se basan en la idea de que no se debe confiar implícitamente en ninguna entidad. Zero Trust también restringe el acceso a recursos individuales en lugar de a toda la red.

IAM vs UEBA

IAM frente a SIEM

PREGUNTAS FRECUENTES

¿Qué significa IAM?

IAM son las siglas en inglés de Gestión de Identidades y Accesos.

¿Qué es una herramienta IAM?

Las herramientas IAM son plataformas de software diseñadas para gestionar las identidades, el acceso, la autenticación y la autorización de los usuarios, fusionando todos los aspectos técnicos de IAM en una única solución.

¿Cuál es la diferencia entre IAM y UEBA?

UEBA se centra en la supervisión y el análisis del comportamiento, mientras que IAM se ocupa de utilizar las identidades para controlar el acceso a los recursos. Ambas son muy complementarias.

¿Cuál es la diferencia entre IAM y SIEM?

Las soluciones SIEM se centran en orquestar y analizar los datos de eventos de toda una organización. IAM se centra en la autenticación, autorización y gestión de identidades, y los datos que genera pueden introducirse en un SIEM.

¿Por qué es importante la IAM?

IAM proporciona a las organizaciones la flexibilidad, el control de acceso y la agilidad necesarios para hacer frente a un panorama de amenazas moderno y distribuido. La autenticación ya no puede depender únicamente de contraseñas y dispositivos: el robo de credenciales y la suplantación de identidad siguen siendo los vectores de amenaza más utilizados por los agresores. IAM protege contra esto, automatizando la gestión de privilegios al tiempo que añade capas adicionales de autenticación y validación.

Las contraseñas por sí solas ya no pueden proteger sus activos y no son adecuadas para un entorno dinámico y distribuido. Si quiere controlar el acceso a las aplicaciones y los datos sin obstaculizar a sus usuarios ni poner en peligro sus activos, debe adoptar un enfoque centrado en el usuario y en el software móvil. Necesita IAM.

CylancePERSONA™ utiliza el aprendizaje automático y la inteligencia artificial predictiva para adaptar y aplicar dinámicamente las políticas de seguridad en función de múltiples factores, lo que agiliza el acceso seguro al tiempo que protege contra los errores humanos y las soluciones inseguras.