O que é o Conti Ransomware?

O ransomware Conti é uma das linhagens de malware mais prolíficas no cenário global de ameaças cibernéticas. O Conti custou às organizações mais de US$ 150 milhões em taxas de resgate desde 2020 e afetou mais de 1.000 empresas em todo o mundo.

O Conti é um malware de segundo estágio atribuído ao grupo Wizard Spider. Acredita-se que ele seja o sucessor do prolífico ransomware Ryuk. Enquanto o malware de primeiro estágio tem a finalidade de obter acesso inicial, o malware de segundo estágio estabelece comando e controle (C2) no sistema da vítima, coletando informações sobre a rede e atingindo objetivos estratégicos primários, como roubar e criptografar dados valiosos.

Os atacantes que implantam o ransomware Conti geralmente empregam uma tática de extorsão dupla, o que significa que as vítimas são coagidas a pagar o resgate duas vezes: uma para recuperar o acesso aos seus arquivos criptografados e outra para evitar que os dados roubados sejam divulgados ao público.

A Conti também usa um modelo de ataque de ransomware como serviço (RaaS). O RaaS permite que um afiliado seja pago pela implantação bem-sucedida de malware de primeiro estágio na infraestrutura de uma organização, dando ao principal agente de ameaça acesso imediato à rede-alvo para exploração e coerção de segundo estágio.

Últimas notícias da Conti

- Operadores do ransomware Cerber exploram a mais recente falha da Atlassian (bankinfosecurity.com)

- EUA e Reino Unido sancionam 11 membros das gangues de crimes cibernéticos TrickBot e Conti (BleepingComputer)

- O legado de Conti: O que aconteceu com o mais procurado dos ransomwares? (BankInfoSecurity)

- Nova variante do LockBit tem como alvo o macOS, outra depende do código-fonte da Conti (SC Media)

- Tanto exfiltra quanto criptografa os dados da vítima, permitindo uma tática de extorsão dupla

- Frequentemente implantado em ataques do modelo Ransomware-as-a-service (RaaS)

- Usa multithreading de processos para espalhar e criptografar arquivos rapidamente

O Conti pode ser distribuído por meio de ataques de phishing, spear-phishing ou vishing, credenciais de desktop remoto (RDP) roubadas ou aplicativos trojanizados para obter acesso remoto inicial. Embora o Conti tenha como alvo principal os sistemas da plataforma Windows, exames mais recentes dos kits de ferramentas do malware Conti também descobriram explorações do Linux.

Após o acesso inicial, o malware se conecta ao servidor de comando e controle (C2) da Conti e faz o download do cliente C2 de segundo estágio da Conti e das ferramentas de criptografia de arquivos. O malware C2 de segundo estágio do Conti emprega uma longa lista de ferramentas de software de teste de penetração, como Cobalt Strike beacon, PowerSploit e AdFind, para executar remotamente e se espalhar por uma rede para comprometer alvos de alto valor. O Conti também pode se disseminar em uma rede por meio do Server Message Block (SMB) e usa a exploração do SMB como estratégia para criptografar dados em outros endpoints no mesmo domínio de rede.

Como outros ransomwares, o Conti tenta desativar os produtos de segurança existentes que detecta e procura proteger o conteúdo de suas cargas maliciosas examinando o ambiente para determinar se é um ambiente de sandbox usado para análise de malware. Depois que o atacante identifica e compromete alvos de alto valor, o Conti exfiltra dados corporativos valiosos para um servidor controlado pelo atacante e, em seguida, usa criptografia multithread para criptografar arquivos rapidamente.

Os ataques da Conti geralmente são implementados em ataques de blitz nos quais várias organizações são comprometidas em um curto período. Em um exemplo recente de blitz, batizado de ARMattack (abreviação de "armada"), a Conti invadiu mais de 40 empresas em um período de aproximadamente um mês. Os ataques de blitz maximizam a utilidade de técnicas de malware novas e avançadas antes que a comunidade de segurança cibernética tenha tempo suficiente para desenvolver e compartilhar medidas defensivas.

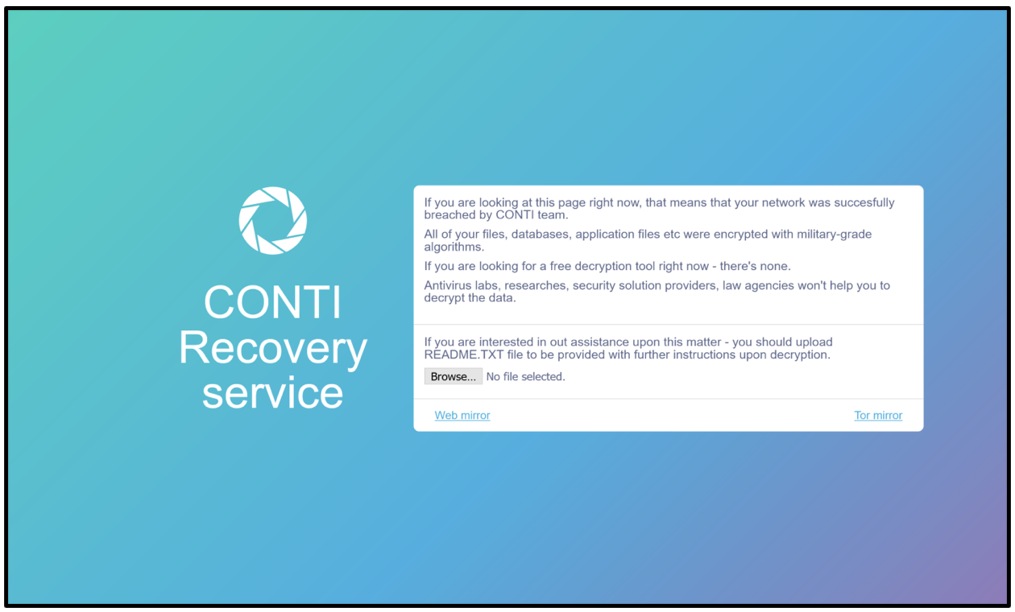

Do ponto de vista do ataque, o Conti normalmente tem como alvo documentos pessoais, imagens e vídeos (arquivos docx, xlsx, pdf e mp4) e arquivos de backup. Durante o processo de criptografia, os arquivos são criptografados com uma chave de criptografia AES-256 e, em seguida, com uma chave de criptografia pública RSA-4096 e anexados a uma extensão conti ou CONTI. O malware também cria um arquivo de texto em cada pasta contendo a mensagem de resgate e instruções sobre como entrar em contato com os atacantes e enviar o pagamento.

Como se proteger contra o Conti Ransomware

As táticas defensivas que impedem efetivamente um ataque bem-sucedido do Conti ransomware são semelhantes às táticas usadas para impedir outros malwares, como o Conti ransomware:

- Utilizar o treinamento de conscientização do usuário para reduzir os incidentes de segurança causados por ataques baseados em phishing

- Desenvolvimento de arquitetura de autenticação reforçada e segurança para impedir que o malware acesse recursos confidenciais

- Instalação de produtos avançados de detecção e resposta de endpoints para permitir a identificação e a correção oportunas dos sistemas no caso de uma violação.