O que é o Cuba Ransomware?

O ransomware Cuba, também conhecido como Fidel, foi descoberto pela primeira vez no final de 2019 e ganhou destaque em 2022. O impacto do Cuba dobrou ano após ano, comprometendo centenas de vítimas - em 2022, ele coletou mais de US$ 60 milhões em resgates, levando a CISA e o FBI a emitir alertas rápidos. O site oficial do Cuba ransomware, baseado no Tor-dot-onion, apresenta um tema nacionalista cubano, apesar de as informações apontarem para a filiação russa do grupo: as comunicações contêm erros ortográficos típicos da Rússia. O Cuba ransomware é afiliado aos pequenos, mas desproporcionalmente impactantes, agentes de ameaças RomCom e Industrial Spy.

O uso de Cuba de técnicas de empacotamento de software comercial padrão é considerado menos sofisticado do que o malware patrocinado pelo Estado, indicando que Cuba provavelmente é produto de um grupo pequeno, mas talentoso, de indivíduos com fins lucrativos. "Empacotamento" refere-se à compactação de software e bibliotecas necessárias em um único executável binário que é difícil de fazer engenharia reversa ou ser detectado por scanners antivírus.

O Cuba é implantado de forma seletiva, usando uma estratégia de caça de grande porte, visando algumas organizações de alto nível nos setores de serviços financeiros, governo, saúde, infraestrutura crítica e TI. Os relatórios indicam que os operadores do Cuba entregam de forma confiável um pacote de descriptografia para descriptografar os arquivos das vítimas quando o resgate é pago, mas que eles também empregam uma tática de dupla extorsão e são conhecidos por publicar os dados e documentos roubados das vítimas que se recusam a pagar.

Últimas notícias sobre o Cuba Ransomware

- A gangue de ransomware de Cuba continua a evoluir com um backdoor perigoso (Dark Reading)

- Cuba Ransomware implanta novas ferramentas: Tem como alvo o setor de infraestrutura crítica nos EUA e o integrador de TI na América Latina (BlackBerry Blog)

- Ransomware de Cuba alega ataque cibernético ao Philadelphia Inquirer (BleepingComputer)

- Ator de ameaças RomCom abusa do KeePass e do SolarWinds para atingir a Ucrânia e, potencialmente, o Reino Unido (BlackBerry Blog)

O Cuba geralmente é distribuído por meio do malware carregador Hancitor de primeiro estágio, que obtém acesso por meio de ataques de phishing, vulnerabilidades expostas ou credenciais de RDP roubadas ou forçadas por força bruta. Para bloquear o acesso dos alvos aos seus arquivos, o Cuba usa o algoritmo de criptografia simétrica ChaCha20 e, em seguida, anexa e criptografa a chave de descriptografia usando uma chave pública RSA para a qual ele detém a chave privada correspondente.

As várias ferramentas, táticas e técnicas observadas nos ataques de Cuba são dignas de nota. Aqui está uma lista não exaustiva das táticas e técnicas de Cuba:

- Comunicação com servidores de comando e controle (C2) por meio do malware SystemBC que usa conexões SOCKS5

- Aproveitamento das vulnerabilidades do Microsoft Exchange para penetrar nos servidores de correio eletrônico da rede

- Movimentar-se lateralmente em uma rede usando uma plataforma PowerShell, SystemBC, Mimikatz, Cobalt Strike e ferramentas internas, como cmd.exe

- Use o PSEXEC para transferir as cargas úteis para sistemas recém-comprometidos

- Remoção de controles de acesso a compartilhamentos de rede

- Criação de novos usuários no sistema comprometido para acesso persistente

- Alteração das regras de firewall para permitir a porta 3389 para conexões RDP

- Desativar os produtos de segurança EDR (Endpoint Detection and Response) e antivírus

- Exploração do driver CLFS (Common Log File System) do Windows para roubar credenciais de administrador

- Uso do downloader personalizado BUGHATCH, do antimalware killer BURNTCIGAR e de estruturas do Metasploit para atacar sistemas

- Evitar defesas e contornar a segurança usando a técnica BYOVD (Bring Your Own Vulnerable Driver)

- Exploração da vulnerabilidade CVE-2023-27532 por meio do Veeam Backup Service para acessar credenciais armazenadas

Sinais de um ataque de ransomware em Cuba

A CISA e o FBI divulgaram indicadores de comprometimento (IOCs) para ajudar a identificar os vários componentes da carga útil de Cuba, incluindo nomes de arquivos e caminhos de instalação comumente usados, endereços IP C2 e assinaturas de hash. O Cuba coloca arquivos de componentes no diretório temporário do Windows (C:\windows\temp) e na pasta raiz do ASP.NET (C:\inetput\wwwroot\aspnet_client) e usa muitos tipos de arquivos executáveis:

- ASP.NET (.aspx)

- PowerShell (.ps1)

- Scripts em lote (.bat)

- Bibliotecas de vínculo dinâmico (.dll)

- Binários (.bin)

Os arquivos do Cuba também podem ser nomeados usando o último octeto do endereço IP do host comprometido, por exemplo, 253.ps1 e 253.bat em um sistema com o endereço IP 192.168.1.253.

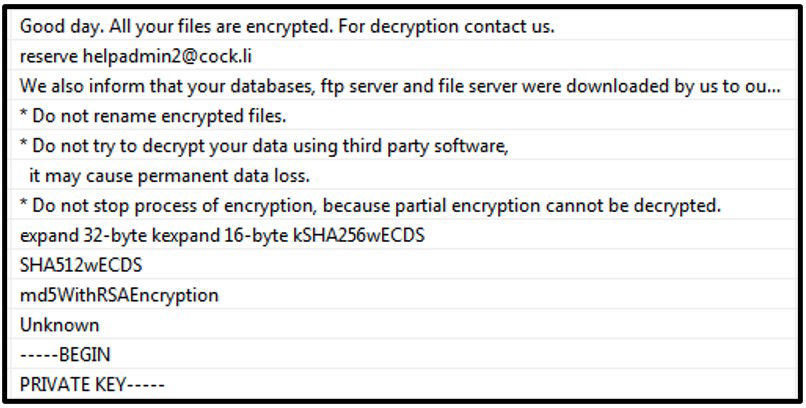

Depois que o Cuba criptografa os arquivos da vítima, ele acrescenta uma extensão de arquivo.cuba e cria um arquivo chamado "!!FAQ for Decryption!!.txt" em cada pasta. A nota de resgate contém uma breve mensagem e um endereço de e-mail para iniciar a comunicação com os atacantes.

Como evitar um ataque de ransomware em Cuba

O Cuba ransomware usa várias técnicas de ataque, portanto, uma abordagem de Defesa em Profundidade é recomendada para combater esse adversário cruel. As medidas defensivas que podem ser empregadas para combater os ataques do Cuba ransomware incluem:

- Políticas de senha que exigem um espaço de chave forte e permitem a autenticação multifator para todos os serviços essenciais

- Ferramentas modernas de gerenciamento de identidade e acesso (IAM)

- Produtos avançados de segurança de endpoint em todos os endpoints para detectar indicadores de comprometimento (IOC) e tomar medidas defensivas para impedir a execução de cargas maliciosas

- Manter todos os sistemas operacionais e softwares atualizados e realizar regularmente varreduras de vulnerabilidades e testes de penetração em toda a infraestrutura de rede, corrigindo as vulnerabilidades descobertas o mais rápido possível

- Implementação de um princípio de abordagem de segurança com privilégios mínimos, incluindo a remoção de acesso desnecessário a compartilhamentos administrativos e outros serviços

- Redes segmentadas e NIPS e NIDS para monitorar a atividade da rede em busca de comportamentos anômalos

- Fortalecimento de todos os endpoints, incluindo estações de trabalho e servidores de funcionários, desativando atividades e permissões de linha de comando e de script e serviços não necessários para reduzir o potencial de ataques do tipo LOTL (living off the land)

- Uma estratégia sólida de backup que inclua backups off-line, criptografados e imutáveis dos dados