什么是网络杀伤链?

由洛克希德-马丁公司开发的 Cyber KillChain® 列出了网络攻击的各个阶段,威胁行为者必须完成这些阶段才能实现其目标。通过识别攻击的进展阶段,组织可以更好地防御和阻止网络事件。

尽管 "网络杀伤链 "是十多年前提出的,但许多组织仍在使用它来帮助定义其网络安全流程。

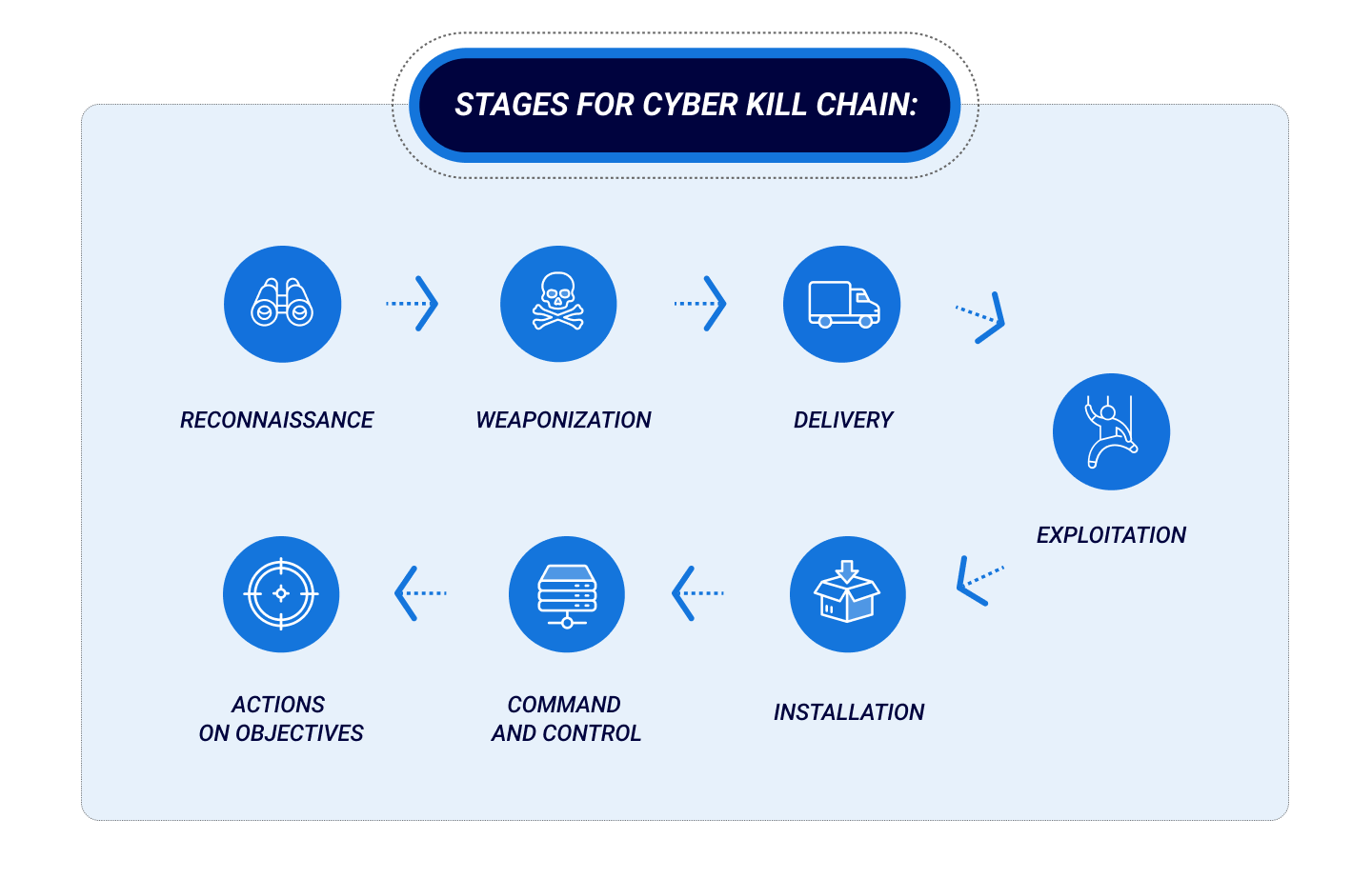

网络杀手链的各个阶段

1.侦察

2.武器化

3.交付

4.开发

5.安装

6.指挥与控制 (C2)

7.目标行动

如何使用网络杀手链

网络杀伤链可以帮助组织建立抵御攻击的网络安全战略。它向组织展示了攻击的不同级别,以及可能缺乏安全的地方。

作为 "网络死亡链 "模式的一部分,组织应采用安全技术在流程的每个阶段保护其网络。这些解决方案和服务可能包括

- 检测工具

- 防止未经授权的用户获取凭据的预防措施

- 加密以隐藏整个网络共享的数据

- 使公司能够实时应对攻击的响应工具和警报

- 防止网络内横向移动的程序

网络杀伤链为网络安全团队提供了一个框架,使其能够根据自身需求和漏洞设计安全生态系统。

网络杀手链的演变

随着技术的发展,威胁行为者的技能和能力也在不断提高。网络攻击变得越来越复杂,组织要从攻击中恢复过来的成本也越来越高。但网络杀伤链的基本设计却没有改变。

安全专家批评 "网络杀伤链 "模式只注重外围安全。许多组织采用软件定义的系统来实现协作和简化数据共享,但 "网络杀戮链 "并不能满足远程办公组织或物联网设备以及其他非业务网络终端的需求。

它也没有考虑到创新威胁行为者的各种攻击类型和技术。网络杀伤链模型没有考虑基于网络的攻击、内部威胁和被泄露的凭证。

Cyber Kill Chain 和 MITREATT&CK®都是应对针对企业和其他组织的网络攻击的框架。Cyber Kill Chain 针对网络攻击过程提供了高层次的概述,而MITRE ATT&CK则为企业提供了有关网络攻击的更细粒度的信息。

MITRE ATT&CK 旨在获取有关网络威胁的情报,并为不同的网络攻击提供标准参考和词汇。它是一个免费开放的资源,将网络上的网络安全信息整理成一个简单的分层框架。此外,该框架的每个层次都根据不同的攻击技术提供了详细的操作步骤,以便不同技能水平的专业人员都能为其组织提供一个安全的环境。

另一方面,"网络杀伤链 "声称,网络攻击往往每次都遵循相同的技术和策略。事实并非如此,随着技术的发展,新的攻击载体和方法不断被发现。MITRE ATT&CK 并不是攻击和防御策略的序列;它是一个广泛的知识库,为网络安全专业人员提供可操作的信息,以应对来自其领域专家的特定攻击类型。

BlackBerry在 MITRE ATT&CK 2022 年的评估中,该公司的Cylance 网络安全解决方案套件在任何破坏发生之前,就已成功阻止了 Wizard Spider 和 Sandworm 攻击仿真。

BlackBerry's CylancePROTECT®和 CylanceOPTICS®和 ® 解决方案提供了对单个攻击技术的高置信度综合检测,有助于减少因误报而浪费的资源。