O que é a cadeia de destruição cibernética?

A Cyber Kill Chain®, desenvolvida pela Lockheed Martin, é uma lista de estágios em um ataque cibernético que os agentes de ameaças devem concluir para atingir seu objetivo. Ao identificar o estágio de progresso de um ataque, uma organização pode se defender melhor e interromper um incidente cibernético.

Embora a Cyber Kill Chain tenha sido introduzida há mais de uma década, muitas organizações ainda a utilizam para ajudar a definir seus processos de segurança cibernética.

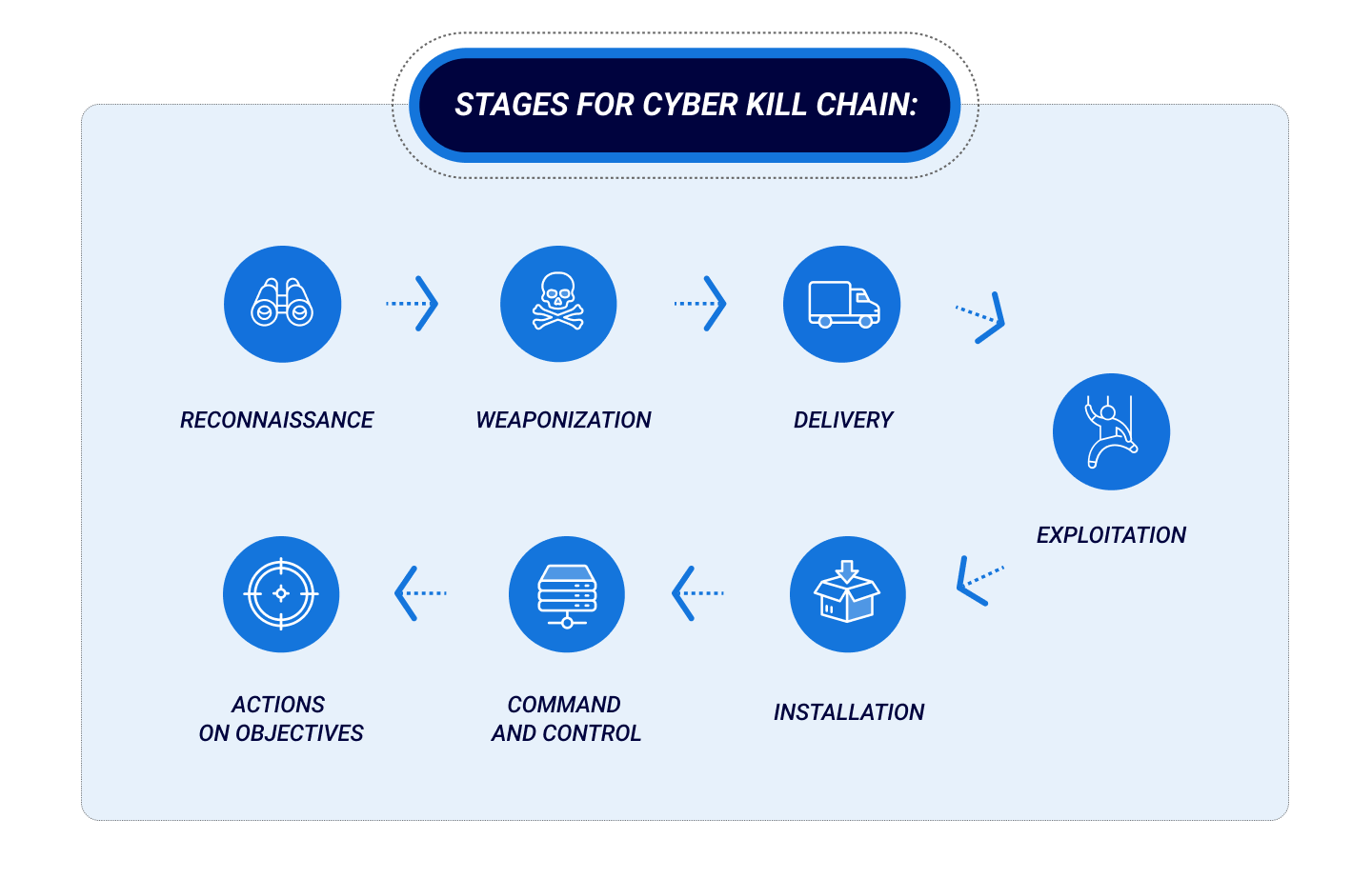

Estágios da cadeia de destruição cibernética

1. Reconhecimento

2. Armação

3. Entrega

4. Exploração

5. Instalação

6. Comando e controle (C2)

7. Ações sobre o objetivo

Como usar o Cyber Kill Chain

A Cyber Kill Chain pode ajudar as organizações a estabelecer uma estratégia de segurança cibernética para resistir a ataques. Ela mostra às organizações os diferentes níveis de um ataque e onde a segurança pode estar faltando.

Como parte do modelo Cyber Kill Chain, as organizações devem adotar tecnologias de segurança para proteger sua rede em cada estágio do processo. Essas soluções e serviços podem incluir:

- Ferramentas de detecção

- Medidas preventivas que impedem que usuários não autorizados coletem credenciais

- Criptografia para ocultar os dados que estão sendo compartilhados na rede

- Ferramentas de resposta e alertas que permitem que as empresas respondam a ataques em tempo real

- Procedimentos para evitar a movimentação lateral dentro da rede

O Cyber Kill Chain fornece às equipes de segurança cibernética uma estrutura para projetar seu ecossistema de segurança de acordo com suas necessidades e vulnerabilidades.

Evolução da cadeia de destruição cibernética

Com a evolução da tecnologia, também evoluíram as habilidades e capacidades dos agentes de ameaças. Os ataques cibernéticos estão se tornando mais sofisticados e mais caros para as organizações se recuperarem. Mas o projeto básico da Cyber Kill Chain continua o mesmo.

Os especialistas em segurança criticam o modelo Cyber Kill Chain por seu foco na segurança de perímetro. Muitas organizações operam com sistemas definidos por software para permitir a colaboração e simplificar o compartilhamento de dados, mas o Cyber Kill Chain não atende às necessidades de organizações de trabalho remoto ou de dispositivos de IoT e outros endpoints que não residem em redes comerciais.

Ele também não leva em conta os vários tipos e técnicas de ataque dos agentes de ameaças inovadoras. Ataques baseados na Web, ameaças internas e credenciais comprometidas não são considerados no modelo Cyber Kill Chain.

Cyber Kill Chain e MITRE ATT&CK® são estruturas para lidar com ataques cibernéticos direcionados a empresas e outras organizações. Enquanto o Cyber Kill Chain aborda os processos de ataque cibernético com uma visão geral de alto nível, o MITRE ATT&CK permite que as empresas tenham informações mais detalhadas sobre os ataques cibernéticos.

O MITRE ATT&CK foi projetado para obter inteligência sobre ameaças cibernéticas e fornecer uma referência e um vocabulário padrão para diferentes ataques cibernéticos. É um recurso gratuito e aberto que organiza informações de segurança cibernética de toda a Web em uma estrutura hierárquica simples. Além disso, cada nível da estrutura oferece procedimentos detalhados a serem seguidos, dependendo das várias técnicas de ataque, para que os profissionais de todos os níveis de habilidade possam proporcionar um ambiente seguro às suas organizações.

Por outro lado, a Cyber Kill Chain afirma que os ataques cibernéticos tendem a seguir sempre as mesmas técnicas e estratégias. Esse não é o caso, e novos vetores e métodos de ataque estão sendo descobertos à medida que a tecnologia evolui. O MITRE ATT&CK não é uma sequência de táticas de ataque e defesa; é uma extensa base de conhecimento que fornece aos profissionais de segurança cibernética informações práticas para lidar com tipos específicos de ataque de especialistas em seu campo.

BlackBerryO conjunto de soluções de segurança cibernética Cylance da MITRE foi 100% bem-sucedido na prevenção das emulações de ataque Wizard Spider e Sandworm logo no início da avaliação de 2022 da MITRE ATT&CK - antes que ocorresse qualquer dano.

BlackBerry's CylancePROTECT® e CylanceOPTICS® forneceram detecções abrangentes sobre técnicas de ataque individuais com alta confiança, ajudando a reduzir o desperdício de recursos gastos na busca de falsos positivos.