O que é um ataque DDoS?

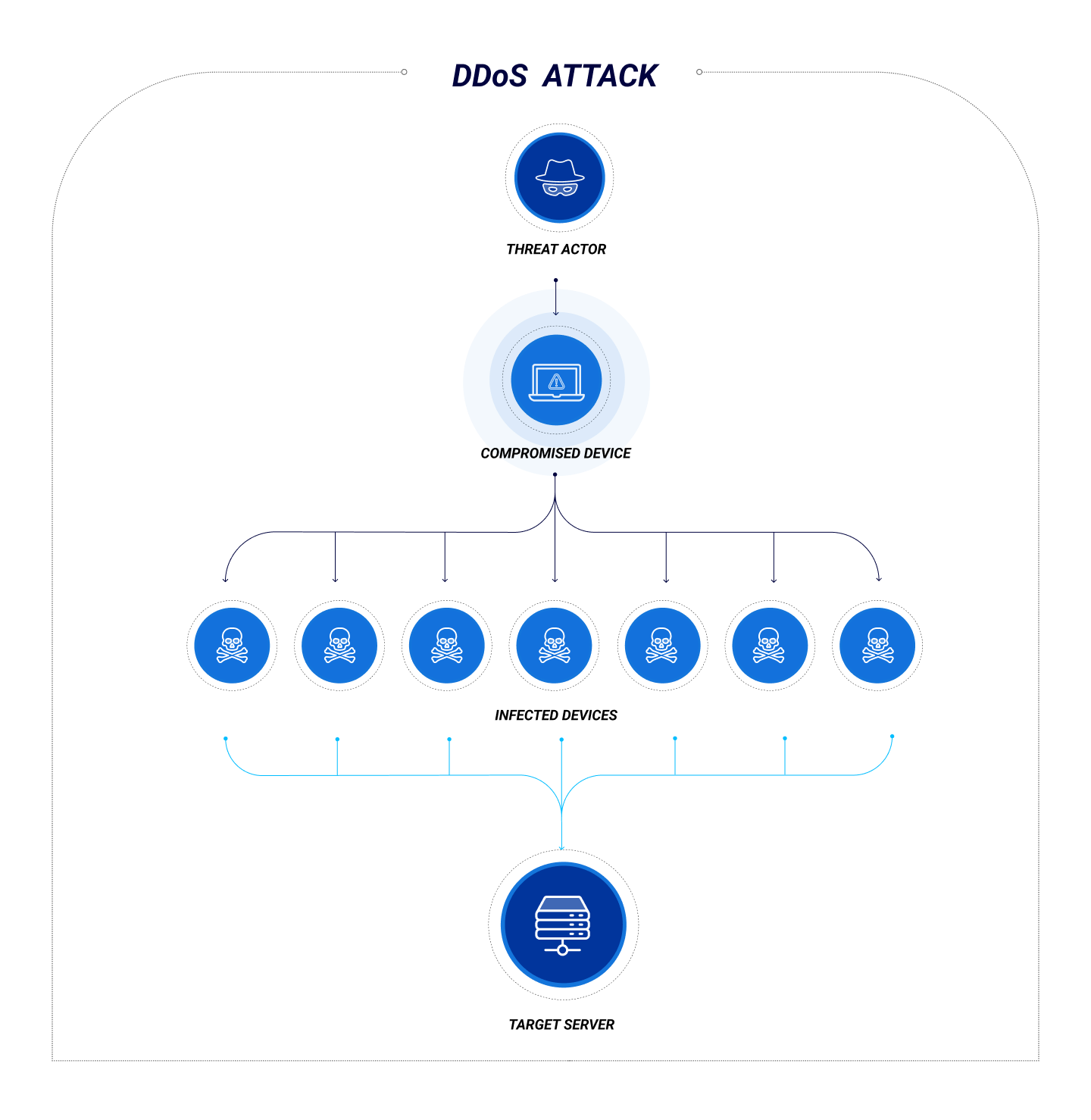

Um ataque DDoS (Distributed Denial-of-Service, negação de serviço distribuída) é um ataque cibernético que impede que usuários legítimos acessem os recursos do sistema. Primeiro, os invasores roubam credenciais para acessar o sistema e infectam os dispositivos com malware. O malware permite que usuários não autorizados controlem remotamente os dispositivos e criem um grupo de bots que executam as más intenções do invasor.

Quando uma botnet é estabelecida, os invasores inundam a rede alvo com tanto tráfego que o computador trava e impede que usuários autorizados acessem os recursos.

Tipos de ataques DDoS

1. Ataques à camada de aplicativos

2. Ataques ao protocolo

3. Ataques volumétricos

Custo de um ataque DDoS

Os ataques DDoS são como uma tomada de controle hostil. Os invasores obtêm acesso aos seus sistemas, dados e dispositivos e bloqueiam o acesso dos usuários legítimos aos recursos da rede. Os ataques DDoS podem custar às organizações uma quantidade significativa de tempo e dinheiro para se recuperar, sem mencionar os danos à reputação e o tempo de inatividade.

De acordo com um relatório recente, as pequenas empresas podem acabar pagando mais de US$ 100.000 para recuperar seus sistemas e dados após um ataque DDoS; as empresas maiores podem esperar pagar US$ 2 milhões por incidente. No entanto, há medidas que as organizações podem adotar para detectar ataques DDoS e minimizar seus danos.

As maneiras mais eficazes de impedir ataques DDoS são melhorar sua resiliência cibernética e aumentar seus recursos de coleta de informações sobre ameaças.

Adote uma infraestrutura avançada de Acesso à Rede Zero Trust (ZTNA). Uma solução ZTNA nativa da nuvem que incorpora recursos avançados de proteção de endpoints oferece proteção, detecção e prevenção contra ataques DDoS.

Assine um serviço de proteção contra DDoS. Um serviço como o AWS Shield monitora o tráfego, identifica ataques e reduz o impacto deles, redirecionando o tráfego mal-intencionado para longe da sua rede.

Configure sua rede para dar suporte à difusão de rede anycast. A incorporação do roteamento anycast melhora a flexibilidade da rede ao distribuir o tráfego de entrada em vários servidores.

Realize auditorias de rotina de testes de penetração (pen). Praticar regularmente o plano de resposta a DDoS da sua organização com todas as partes interessadas durante um ataque simulado ajuda a identificar lacunas e problemas.

Apoie os esforços de coleta de informações de mídia social. Monitore as mídias sociais, especialmente o Twitter, em busca de ameaças, conversas e comunicados que possam indicar que você foi alvo.